すべてのツィスカ、ただし火力を備えたツィスカ。 しかし、ここではHuaweiからITUテストを受けました。 そしてファッショナブルなITU、新世代。 私たちは見て、感じて、第一印象を共有することにしました。 すぐに、負荷テストを実行せず、機能だけを知ったと言わなければなりません。

USG6320モデルが手に入りました。 (Zyxelからの方法でZywall USGと混同しないでください)。

これは、中小企業向けのUSG6000ラインの最年少モデル(USG6310)に続く2番目のモデルです。 メーカーのウェブサイトにあるこのソリューションの成功事例は少しわかりにくいです。

まあ。

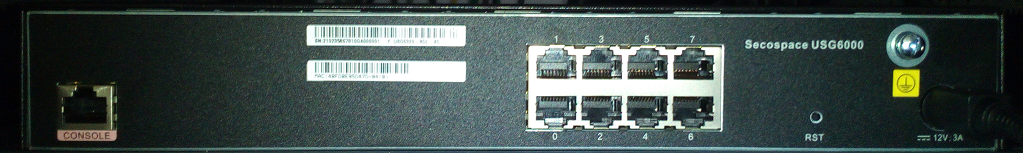

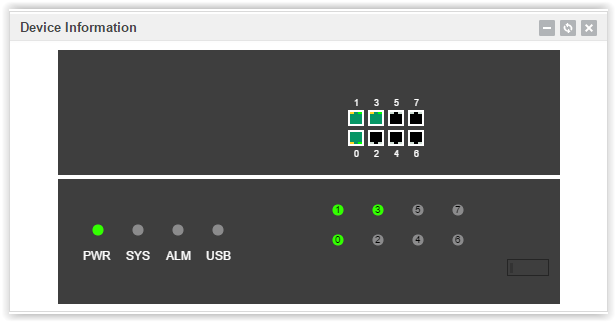

外観写真:

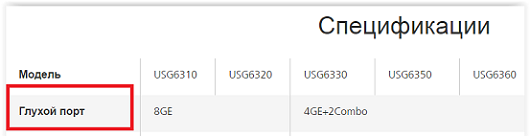

外部には、8ギガビットポートとコンソールポートがあります。 すべてがシンプルに思えます。 しかし、楽しいサイトe.huawei.comは再び警告します。

だから ポートは聴覚障害者ですか? ほんと? これはパケット送信にどのように影響しますか? 環境内で衝突が聞こえない場合がありますか? または、スパニングツリー、リスニングステートに問題があります。 よくある質問 BPDUが来たかどうか 繰り返します、聞こえません!」 何か問題が発生した場合は、祖母から補聴器を借ります。

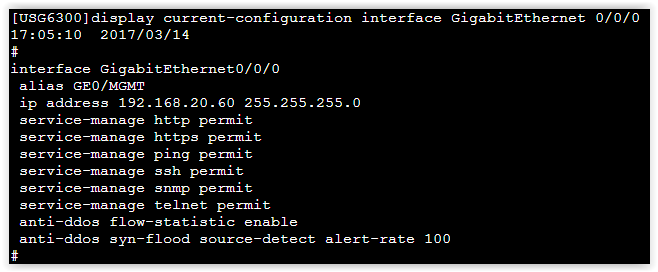

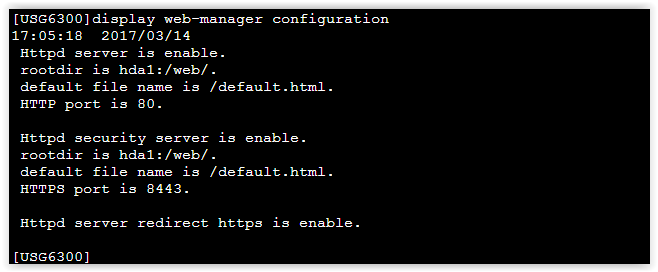

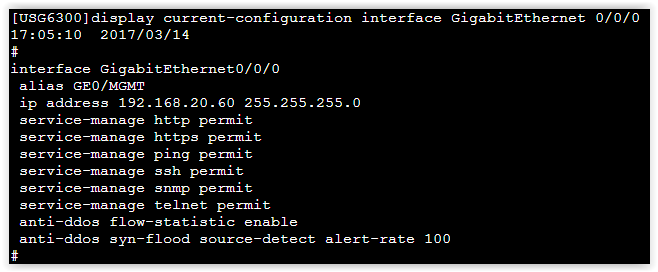

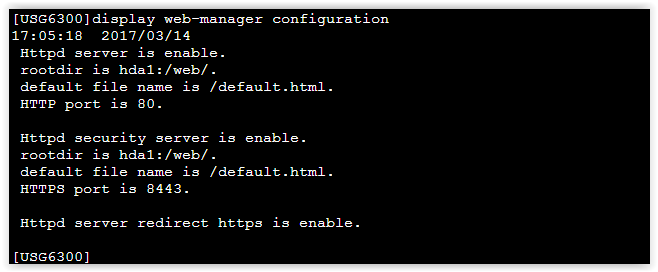

デバイスの電源を入れ、コンソール経由で接続します。 ロード後、コマンドラインが表示されます。 conf-tの代わりに、system-view、show-の代わりに表示します。 OK、あなたは生きることができます。 もちろん、なじみのないコマンドラインをいじる価値はありませんでした。GUIをすぐに見たいです。 そのため、インターフェイスでIPアドレスを構成し、インターフェイスに接続できること、およびWebサービスが実行されていることを確認し、ブラウザーを開きます。

検証コマンド

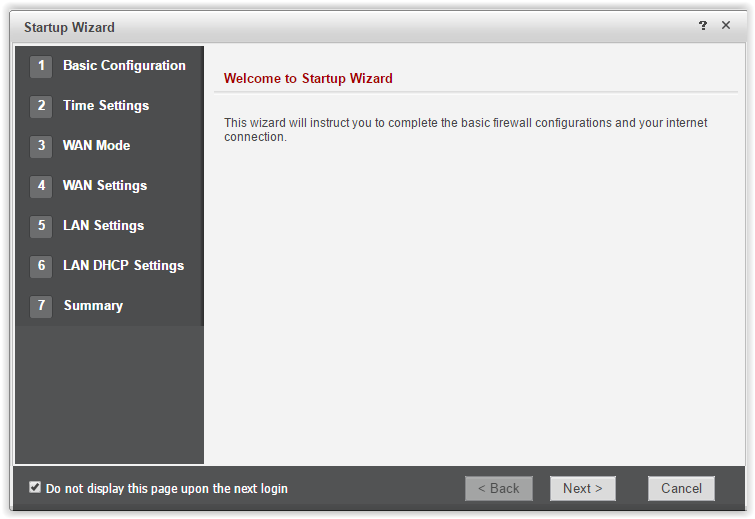

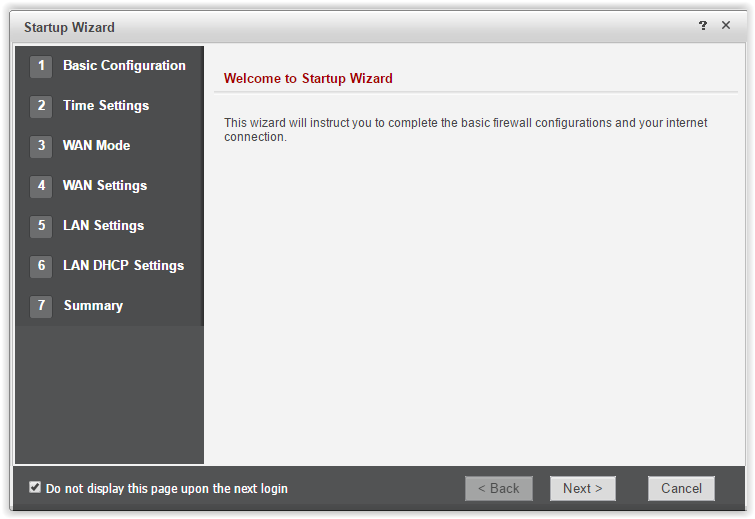

Webベースのインターフェイスは、簡単なウィザードを使用して初期画面パラメーターを設定できます。外部および内部インターフェイスのIPアドレス、プロバイダーへの接続、ローカルネットワークのDHCPなど。

起動ウィザード

「次のログイン時にこのページを表示しない」ボックスをチェックすることを忘れないでください。そうしないと、HuaweiはWebインターフェイスに接続するたびにStartup Wizardを提供します。

ところで、判明したように、デバイス(web、ssh、telnet)に接続するときにユーザー名/パスワードを数回間違って入力すると、Huaweiは10分間攻撃を行い、あなたと話すのを止めます(恥ずかしがり屋の中国人の写真)。 正直なところ、私はこの動作がすぐにオフになる方法を見つけることに成功しませんでした。 おそらく、ポートの難聴は単に影響を受けるだけかもしれません。

GUIおよびデバイス機能の概要

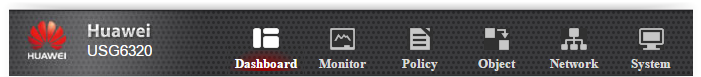

冗談はさておき、ポイントに近い。 すぐに注意します。Webインターフェイスは論理的で直感的です。 特に重量級のCisco FMCと比較した場合、すべてが非常に迅速に機能します。

上部には、 ダッシュボード 、 モニター 、 ポリシー 、 オブジェクト 、 ネットワーク 、 システムの 6つのタブがあります。

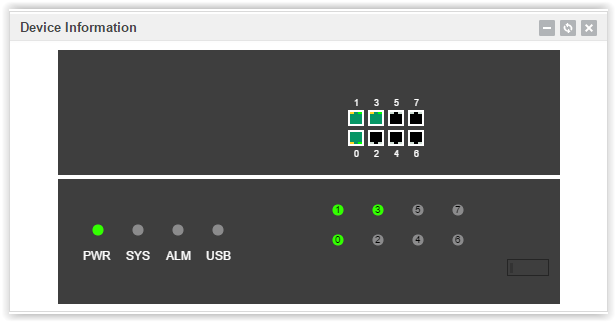

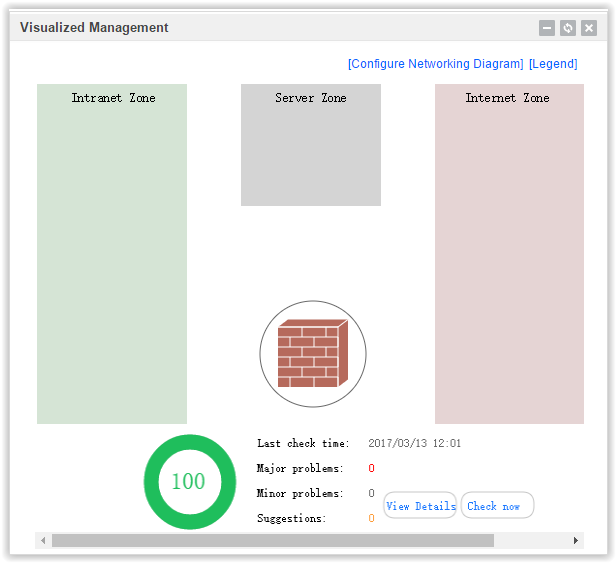

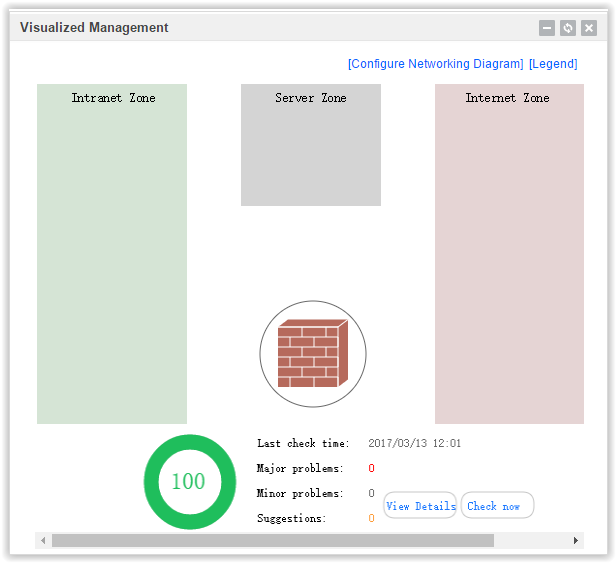

ダッシュボードタブ 。 ここではすべてが明確です。 いくつかのインフォグラフィック、デバイス情報、ライセンス、syslogメッセージなど。

スクリーンショットダッシュボード

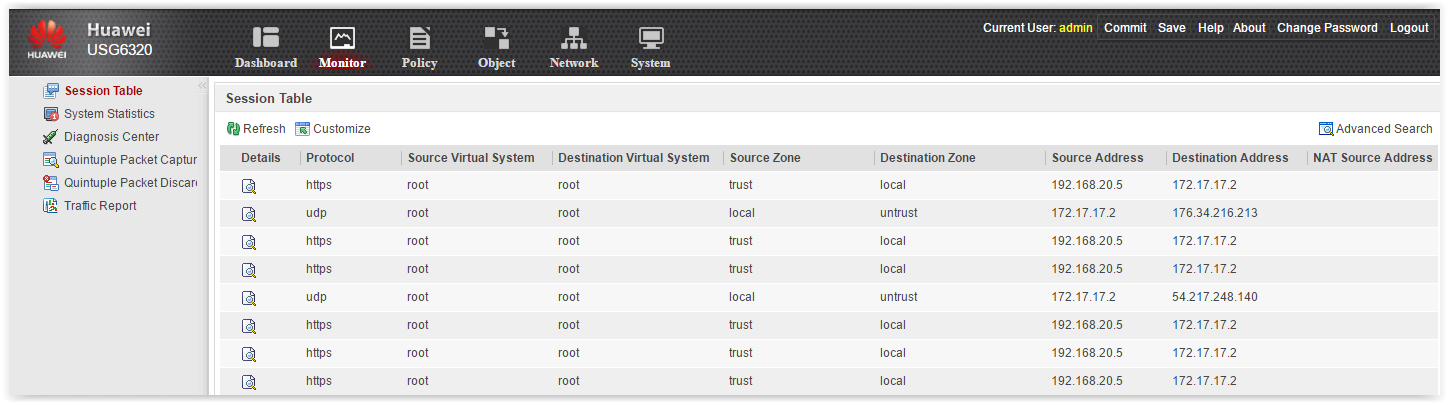

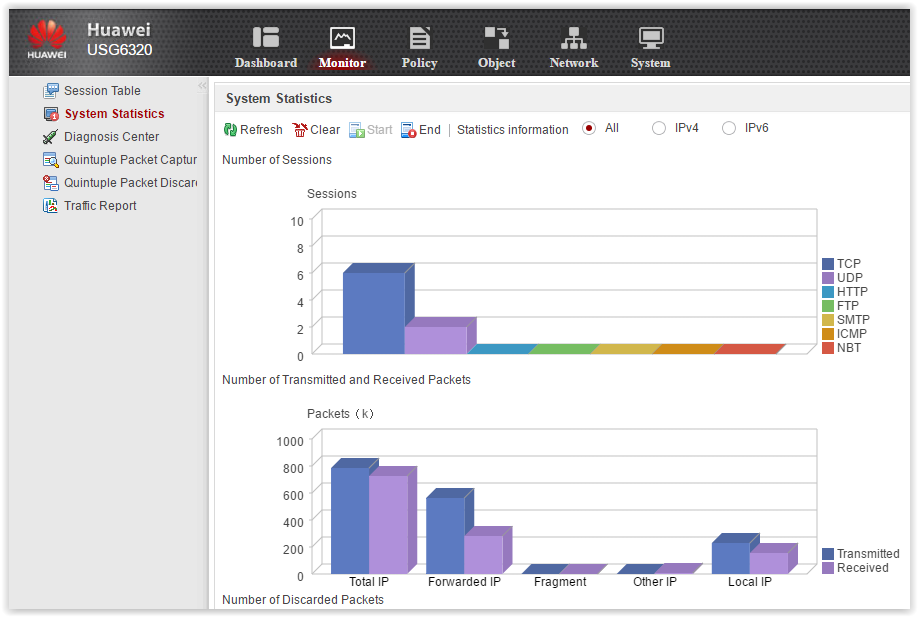

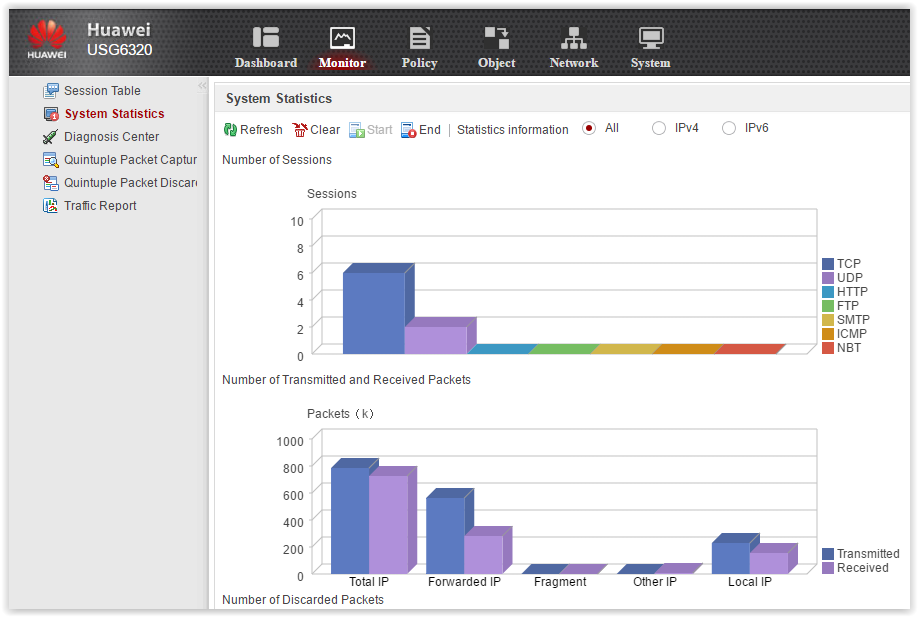

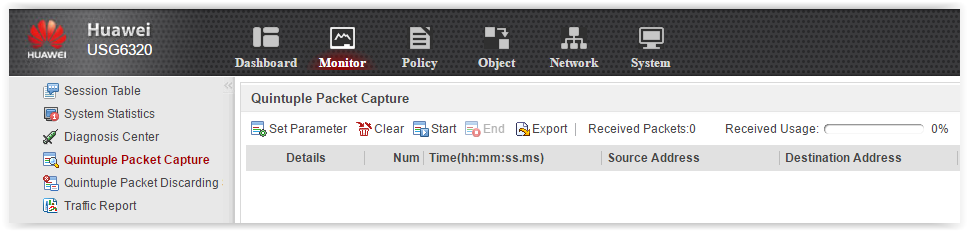

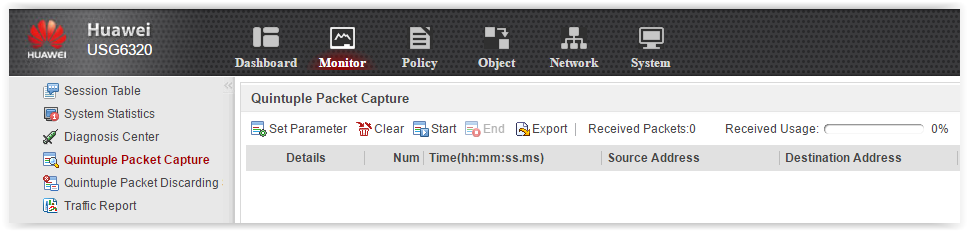

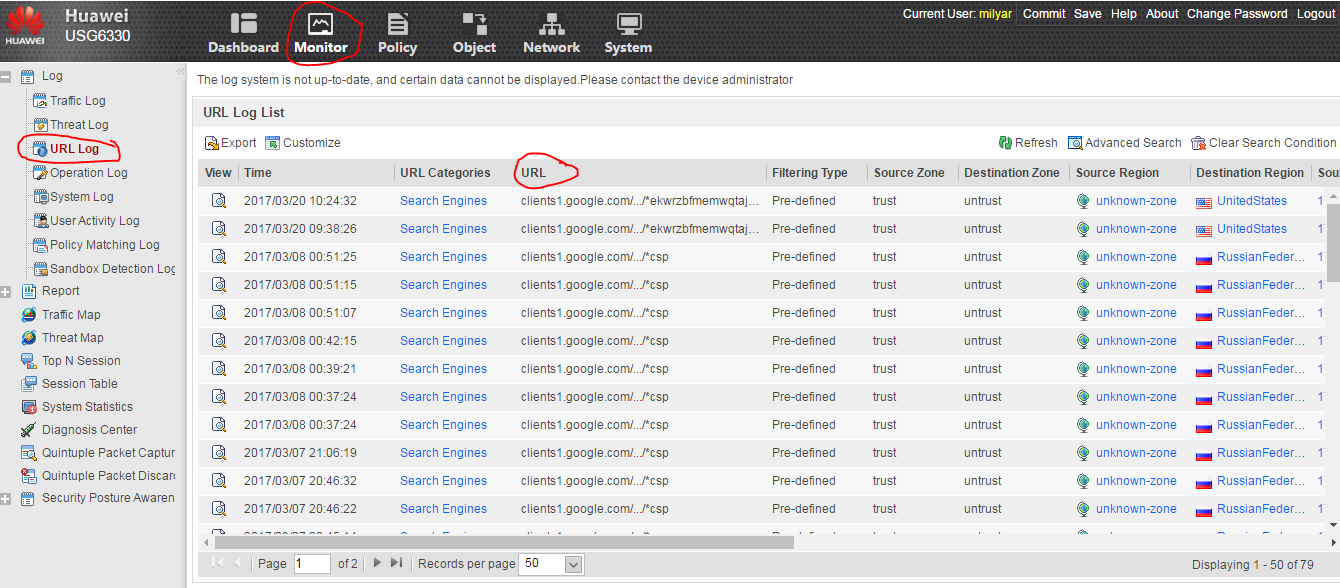

監視タブ 。 ここでは、現在の接続に関する情報、いくつかの統計を見ることができます。

スクリーンショットモニター

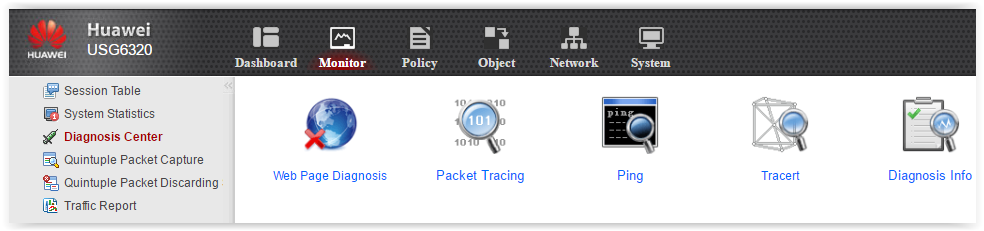

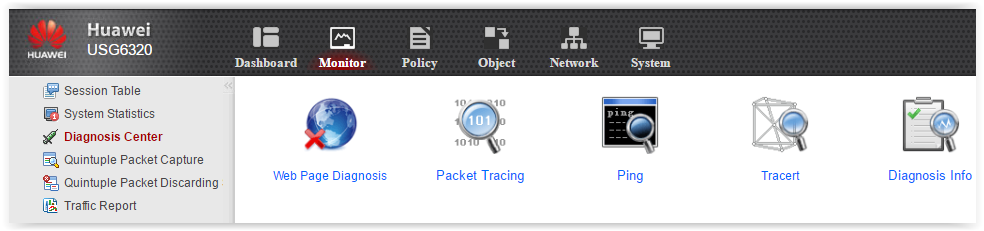

ここにいくつかの診断ツールがあります。 いいね

パケットトレース

そして

パケットキャプチャ

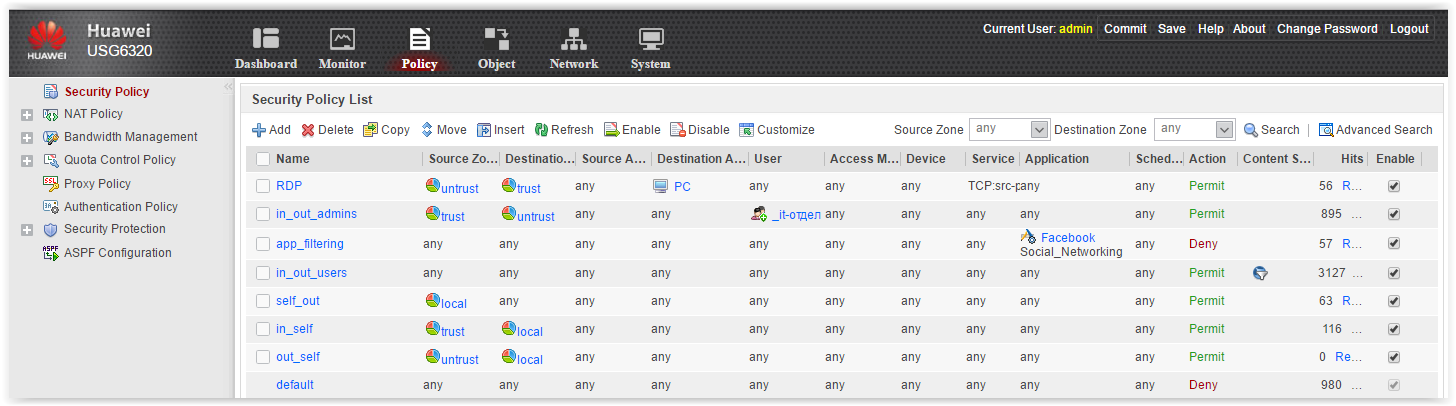

[ポリシー]タブ 。 最も重要なタブ。 すべてのトラフィック制御ポリシーはここで統合されます:

- セキュリティポリシー -大規模なアクセスリスト。

古典的な表形式ディスプレイ

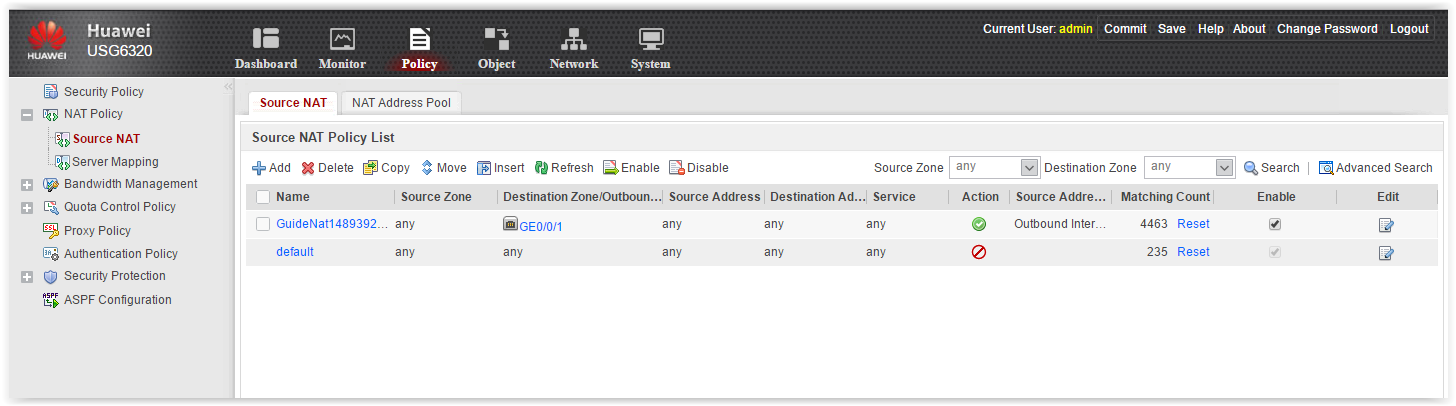

- NATポリシー -IPアドレスの変換に必要なすべてのオプション:動的NAT、公開サーバー、NAT例外など。

NAT

ニュアンス。 宛先NATを構成する方法はありません。 そして、これは時々便利です。 たとえば、何らかの理由で外部リソースのアドレスがサービス上でしっかりと「縫い合わされ」、この外部リソースが別のIPアドレスに移動した場合。 直面して、それは起こります。 さて、これらは些細なことです...

- 帯域幅管理とクォータ制御 。 すごい 需要が高い。

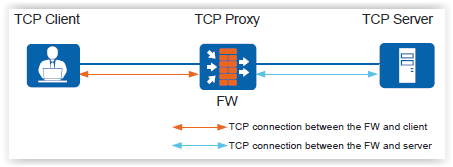

- プロキシポリシー 。 非キャッシュプロキシを有効にできます。 デバイスはユーザー要求をプロキシできます。つまり、Huaweiはクライアントとサーバー間のTCPセッションのギャップになります。

TCPプロキシとSSL復号化の2つのプロキシオプションがあります。 最後のオプションは、SSLトラフィックを復号化することです。 復号化は標準として機能し、証明書のなりすましを伴います。 テストに失敗しました:SSL Decryptには追加の非トライアルライセンスが必要です。 さらに、ポリシーを設定できますが、機能しません。

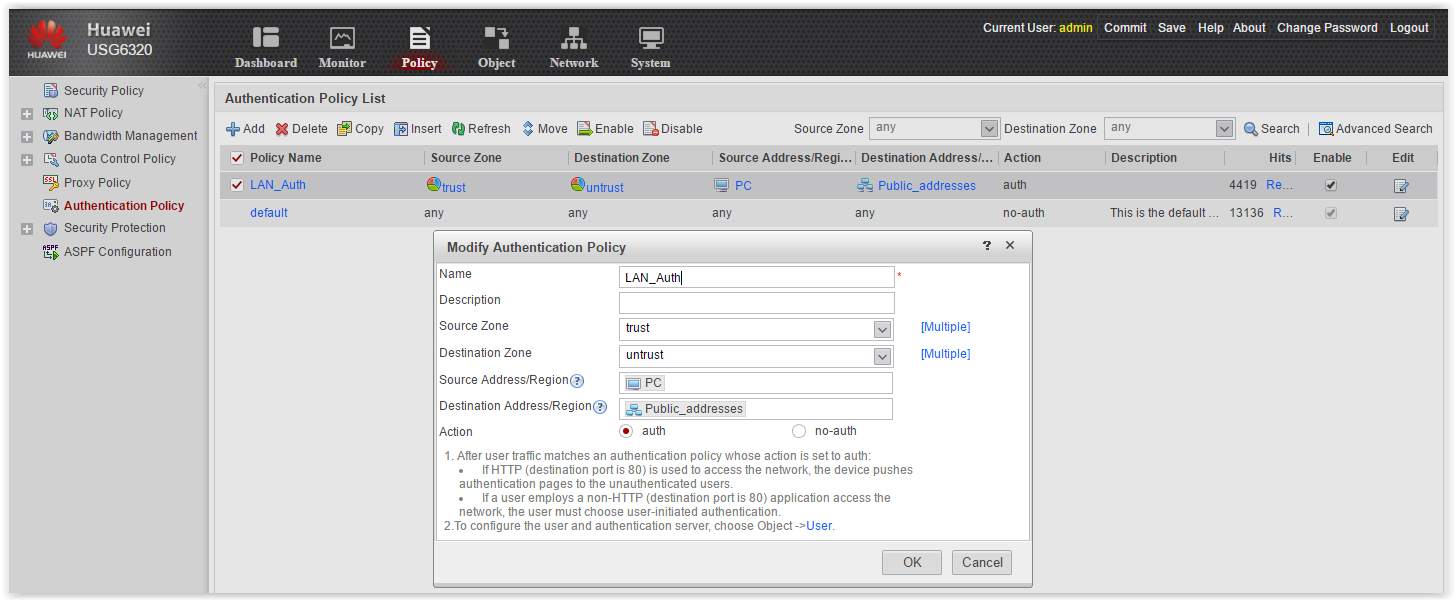

- 認証ポリシー 。 ああ、これは私のお気に入りのトピックの1つです。ユーザー認証、ADとの統合などです。 ポリシー設定ではすべてがシンプルです。トラフィックテンプレートを選択し、認証するかどうかを指定します。

認証ポリシー

ユーザーを認証する方法は、認証ドメインの設定の別のタブ-オブジェクト-で設定します。 ただし、別のタブに移動したら、この問題に少し戻って説明します。

- セキュリティ保護とASPFのままです。 私は詳しく説明しません。 つまり、セキュリティ保護には、DDoS攻撃、フラッド、IPスイープ、ポートスキャン、デフラグ、ブラックリストなどに対するさまざまな保護が含まれます。

ASPF(アプリケーション固有のパケットフィルタ)は、ファイアウォールを介して追加のセッションを開くためのパケットの検査です。 FTP、SIP、H323などの場合

[オブジェクト]タブ 。 ここでは、その後ポリシーに適用されるすべてが設定されます([ポリシー]タブ)。 特に、コンテンツセキュリティに関連するすべてのもの。 例:

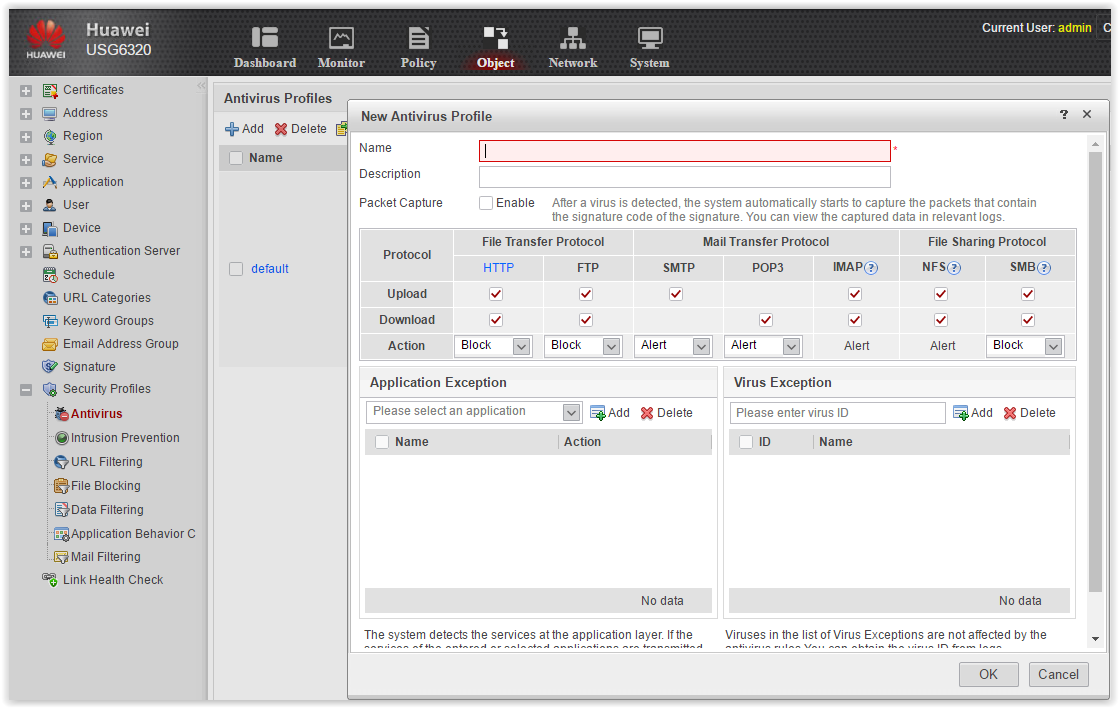

- アンチウイルス設定 スクリーン

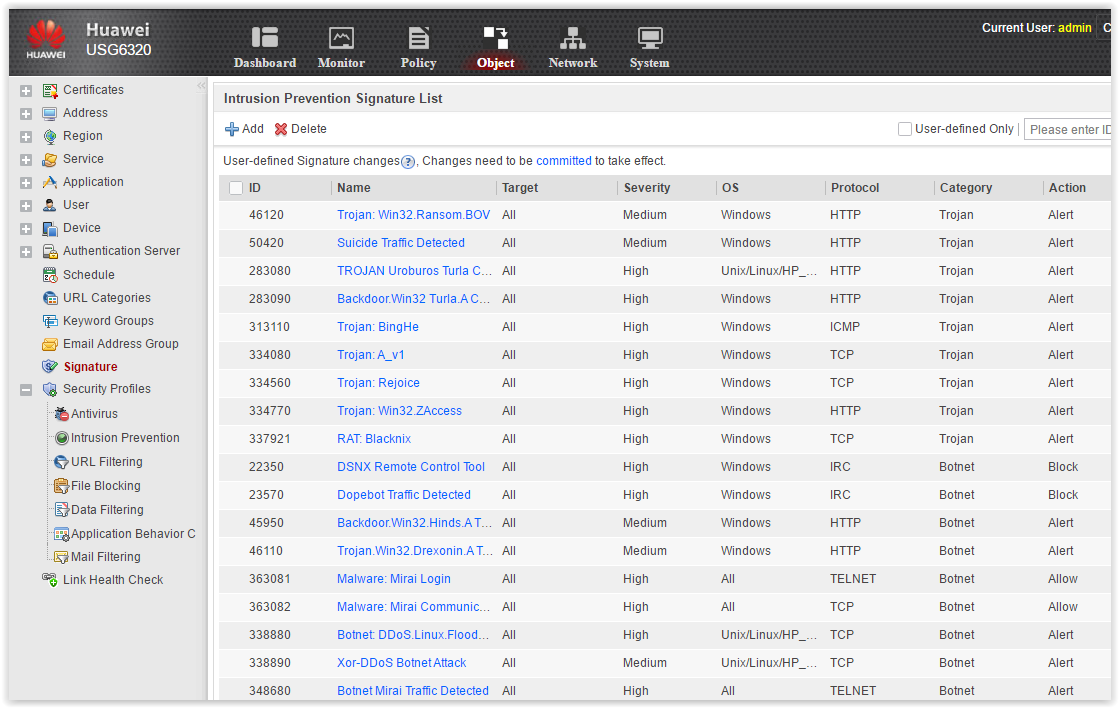

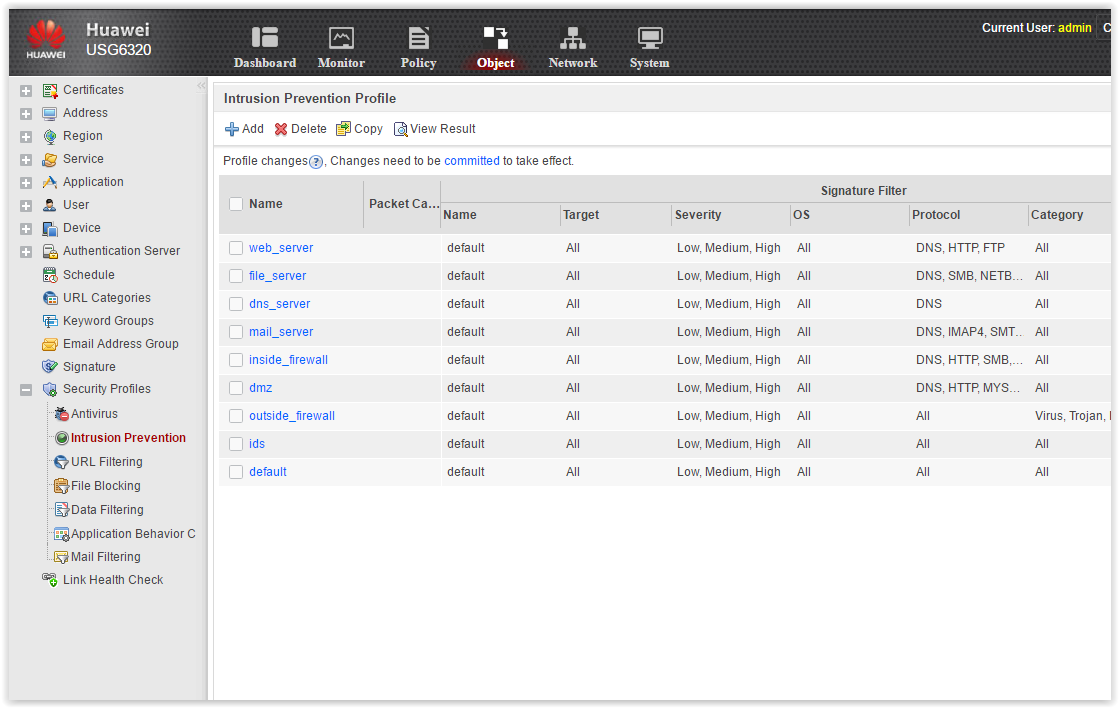

- IPS設定 スクリーン

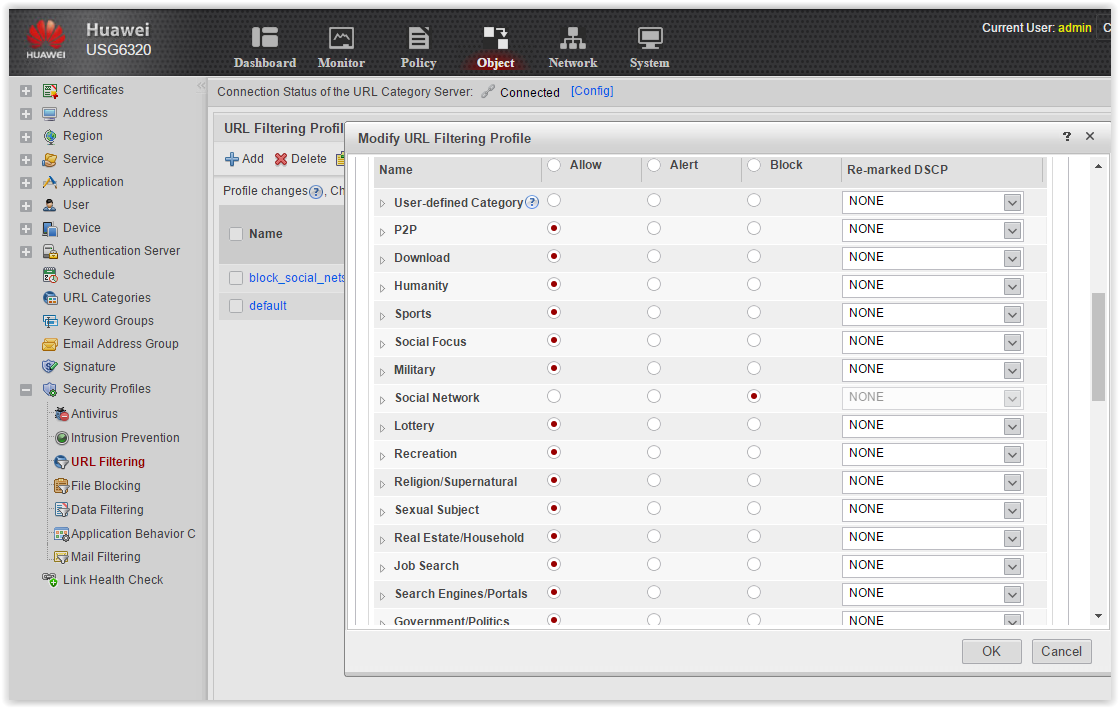

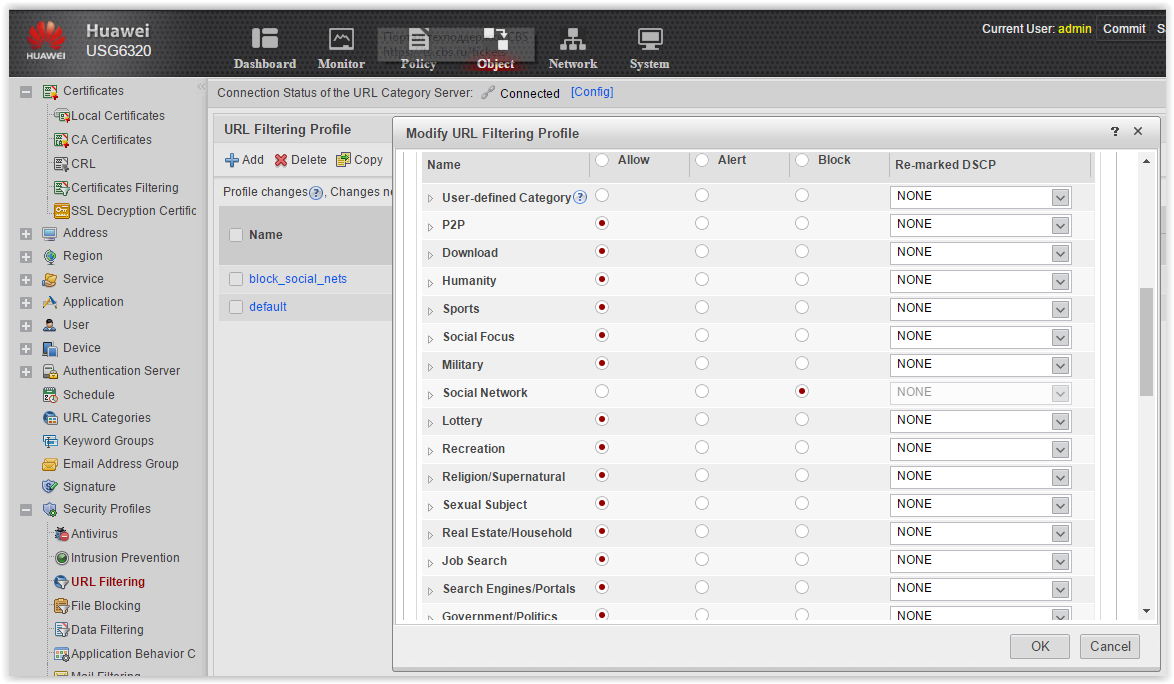

- URLフィルタリングプロファイル スクリーン

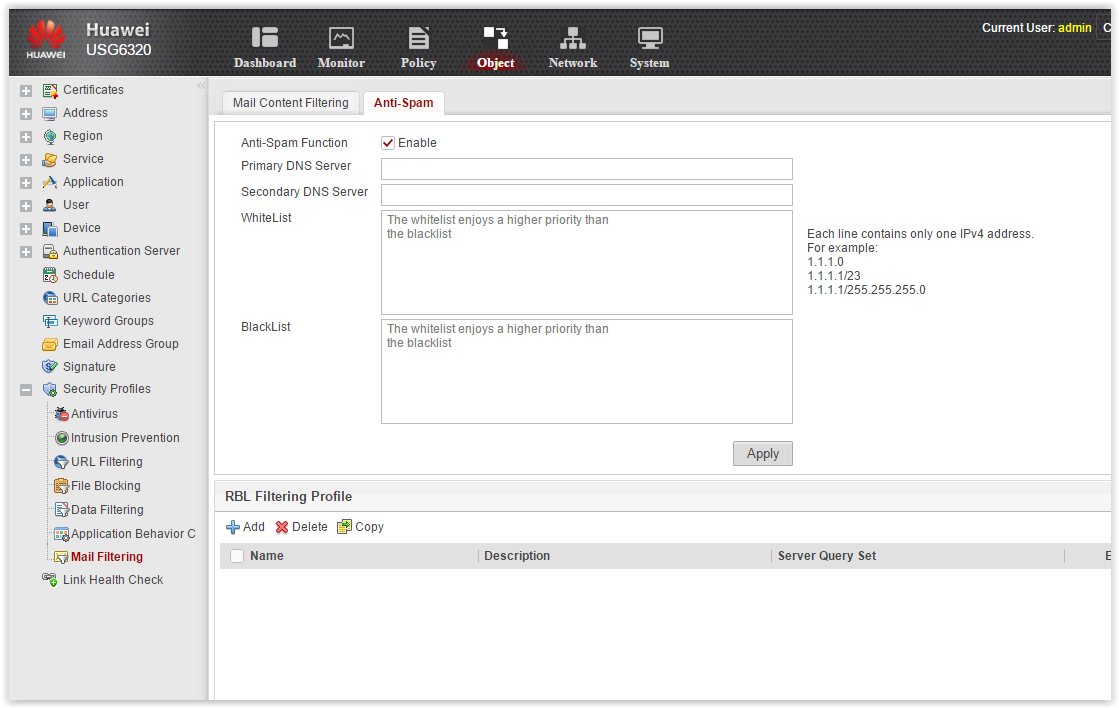

- メール保護 スクリーン

- 等

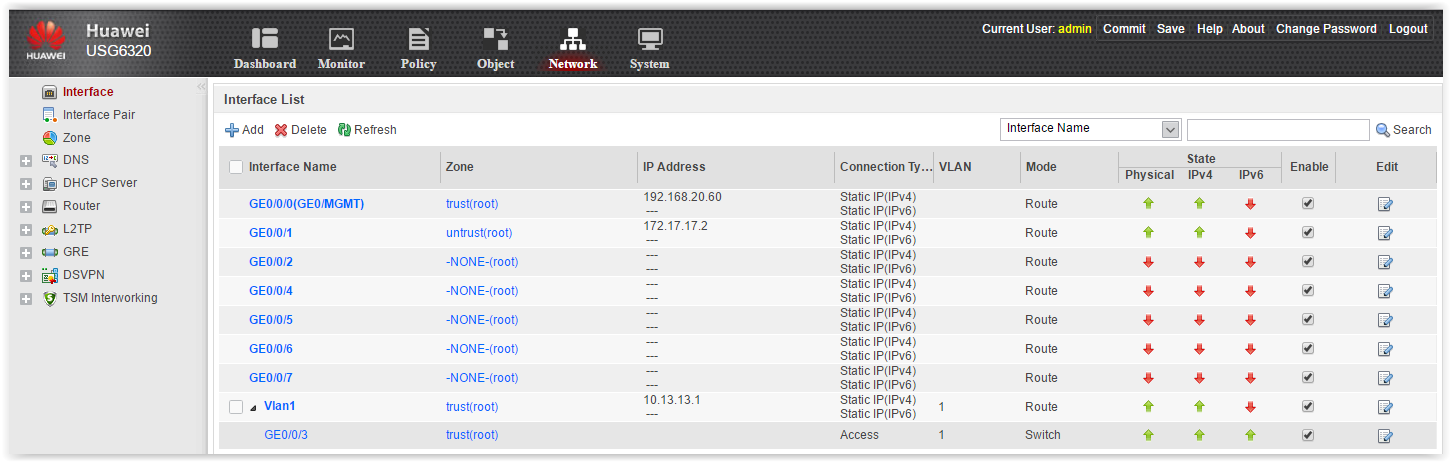

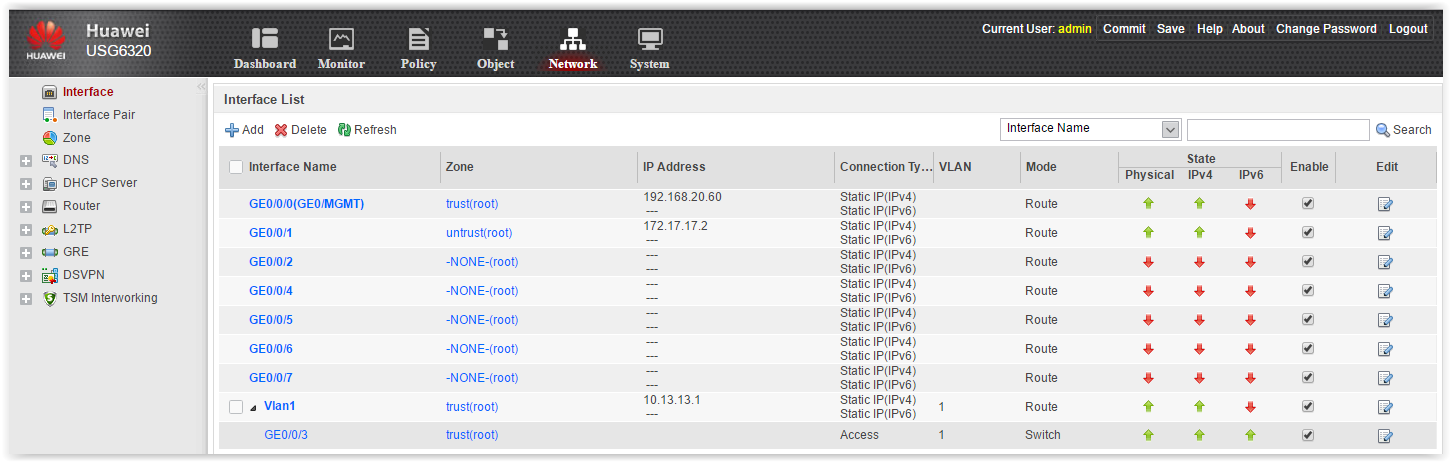

ネットワークタブ ここで、インターフェイス、ルーティング、VPNを構成します。

ネットワーク

ここでは詳しく説明しませんが、いくつかの点についてのみ言及します。

- インターフェース デフォルトでは、すべてのインターフェースがルーティングされます。 ただし、任意のインターフェイスを切り替えて、アクセスまたはトランクとして構成できます。 インターフェイスVLAN、サブインターフェイス、集約ポートを追加できます。 一般的に、インターフェースに関しては、すべてが非常に柔軟です。 これはプラスです。

- ルーティング PBRがあり、WANポートのバランシングオプションがあります。 追跡を静的ルートに追加できます。 動的プロトコルのうち、RIP、OSPF、およびBGPが存在します。

- VPN L2TP、GRE、DSVPNがあります。 後者は、tsiskaのDMVPNの類似物です。 やめて しかし、IPsecはどこにありますか? SSL VPNはどこにありますか? ニュースレターでIPsecとSSL VPNのデータを見たことを正確に覚えています。 では、ユーザーマニュアルをご覧ください。 このフレーズを見つけます。

IPSec VPNおよびSSL VPN機能は、ロシアの法律に従ってロシアに出荷されたバージョンでは提供されていません。

うん ロシアでこれらのサービスを使用するオプションは本当にありませんか? -もちろんあります。 結局のところ、PWEソフトウェアからハードウェアを入手しました(暗号化なしのペイロード)。 つまり、tsiskaのNPE(ペイロード暗号化なし)のようなものです。 FSBから許可を受け取らないために、これらのデバイスがインポートされます。 暗号化を開始するには、本格的なソフトウェアをダウンロードしてインストールするだけです。 ところで、問題なく、公式に暗号化された鉄を入れることができます-インポートするFSBの許可を得て。 この場合、配達時間は単純に増加します。

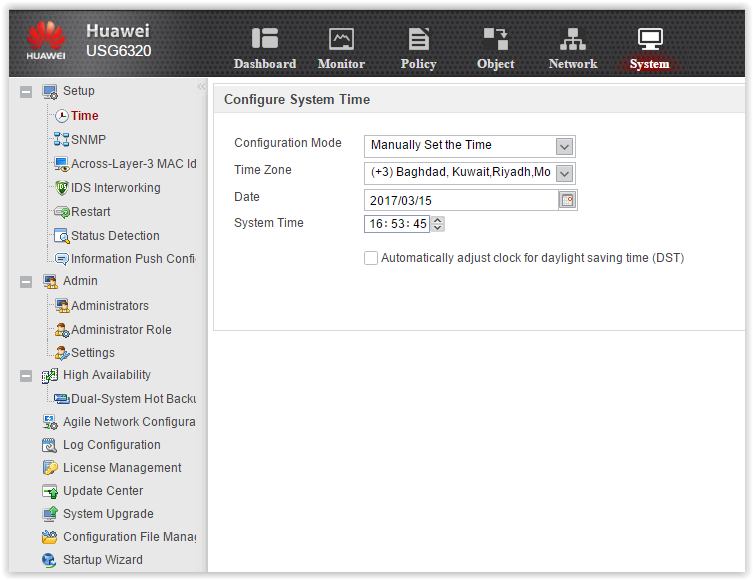

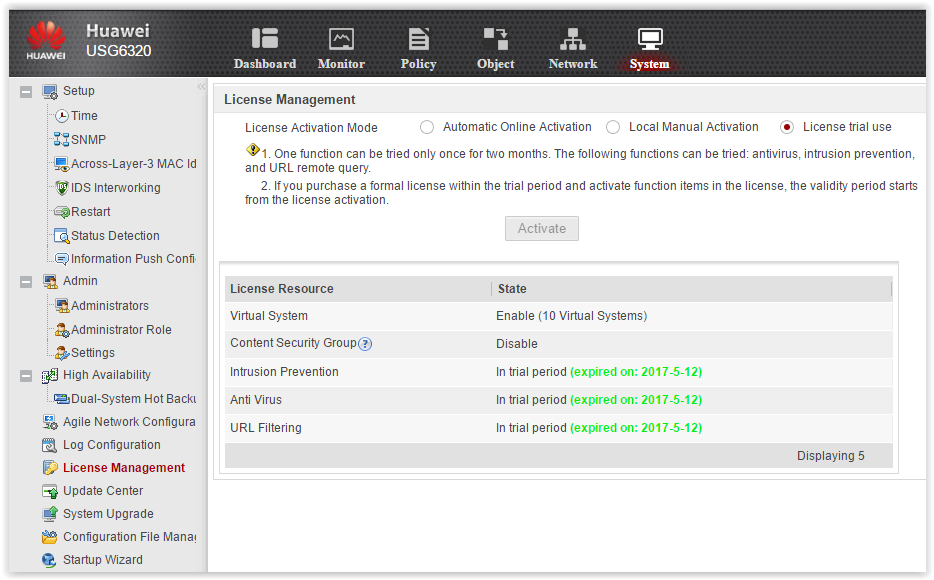

システムタブ ここでは何も興味深いことはありません-標準のシステム設定:時間、SNMP、管理者アカウント、ログ、ライセンス、更新、アップグレードなど。 一般的に、物語はスクリーンショットに限定されます。

スクリーン

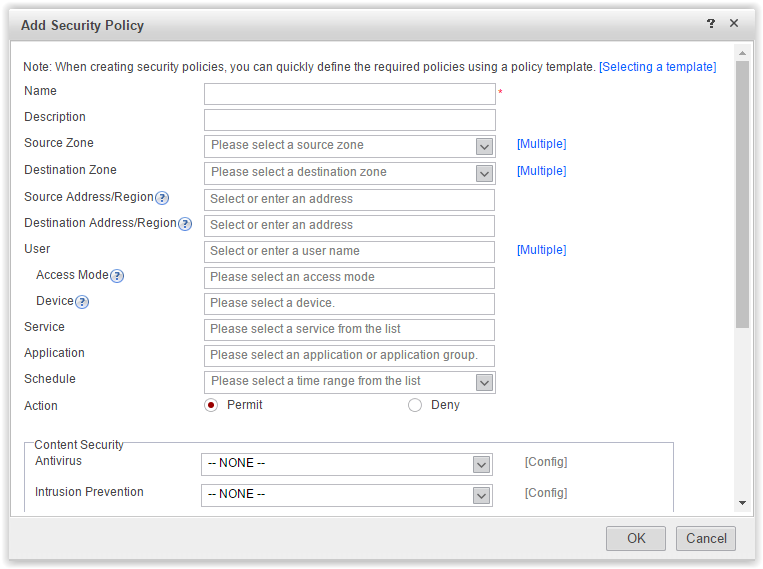

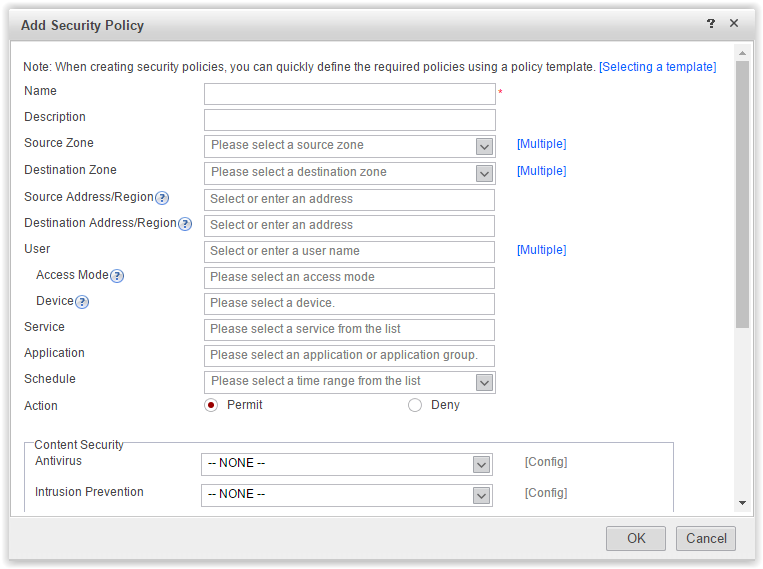

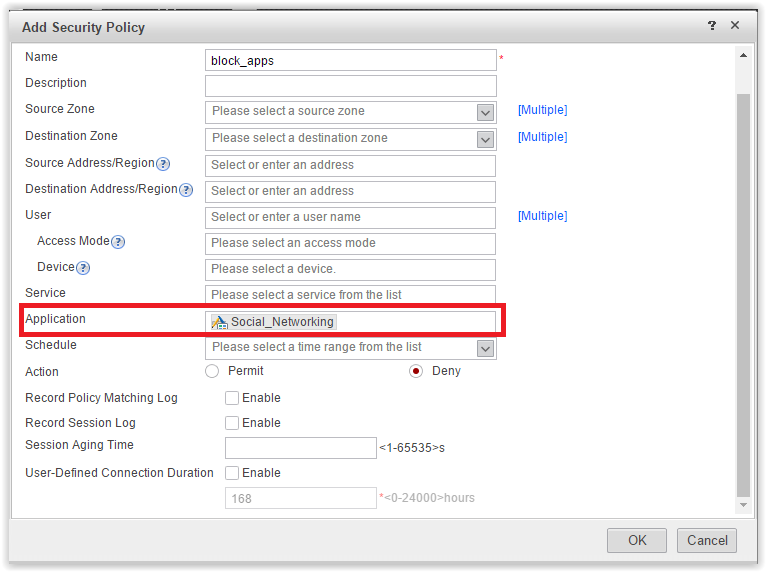

セキュリティポリシーに戻って 、詳細を見てみましょう 。 これは、デバイスのすべての機能が組み合わされる場所です。 [追加]をクリックして、トラフィックフィルタリングに関して設定できる内容を確認します。

セキュリティポリシーを追加

最初のオプションは、クラシックファイアウォール、ゾーンとIPアドレスです。 少し低い-サービス。 これらはポート番号です。 すべてが標準です。

より興味深いオプション。

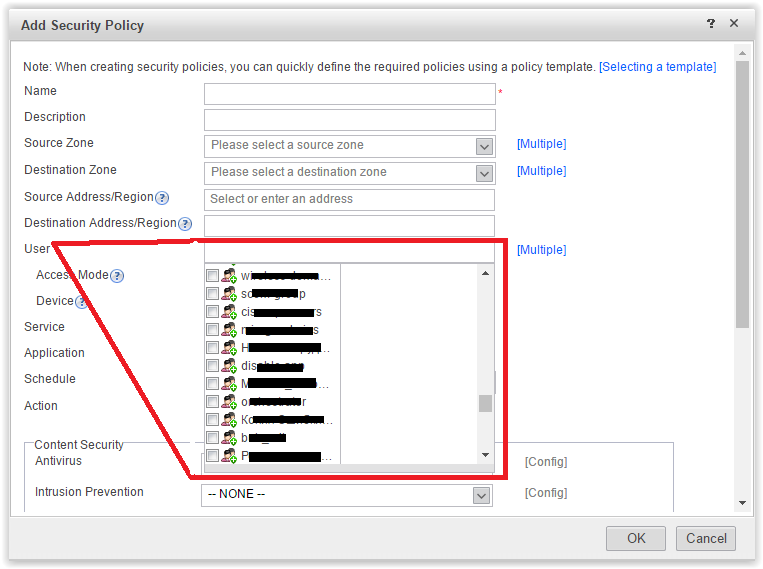

- ユーザー 認証ドメインが構成されている場合、このタブで既存のユーザーとユーザーグループを選択できます。 私の例では、企業ADのベースがデバイスにプルされます。

ユーザー

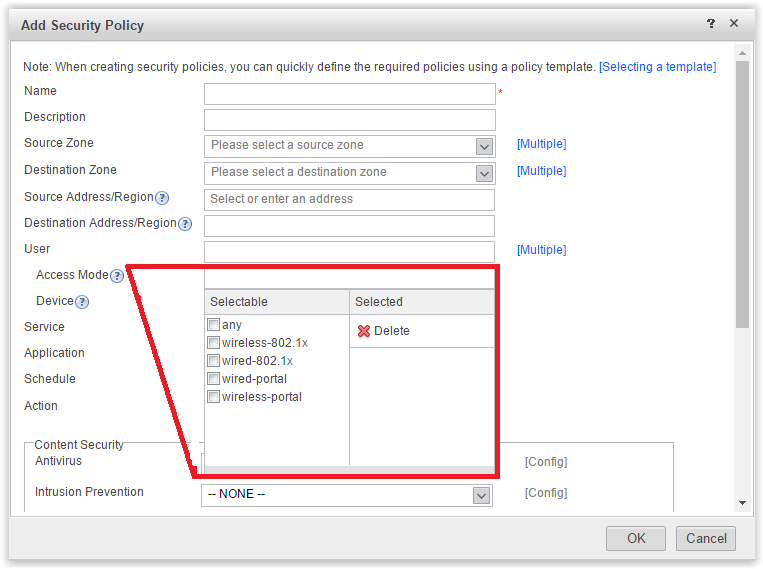

追加オプションユーザー->アクセスモード 。 サードパーティのアクセスサーバー-TSM(ターミナルセキュリティ管理)を使用して認証を実行する場合、ユーザーがネットワークに接続する方法に応じてユーザーを制御できます。

ユーザー→アクセスモード

追加オプションユーザー→デバイス -TSMサーバーを指定します。 私が理解しているように、TSMはCisco ISEの類似物です。 802.1xを実装でき、最終機器のネットワークへの接続を制御できます。 かっこいい。

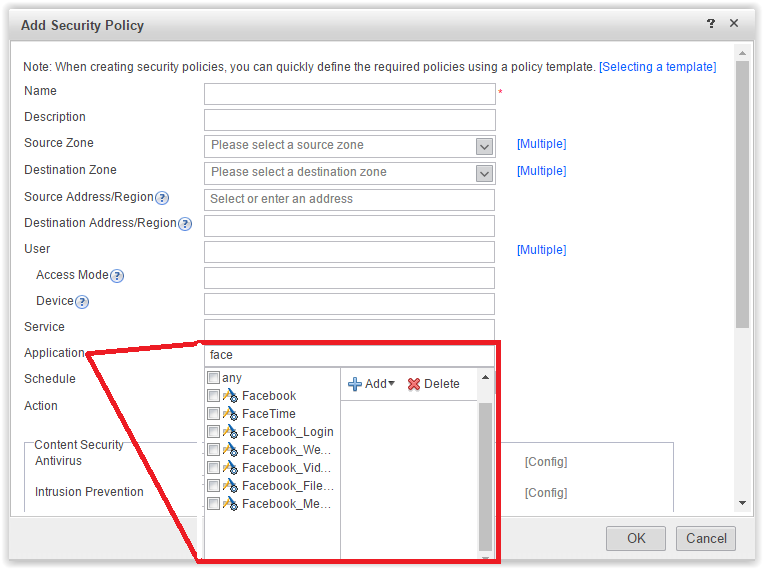

- アプリケーション 。 ITUの次世代に必要です。 さまざまなインターネットアプリケーションを選択できます。

申込み

既存のアプリケーションシグネチャの詳細については、[オブジェクト]タブをご覧ください。

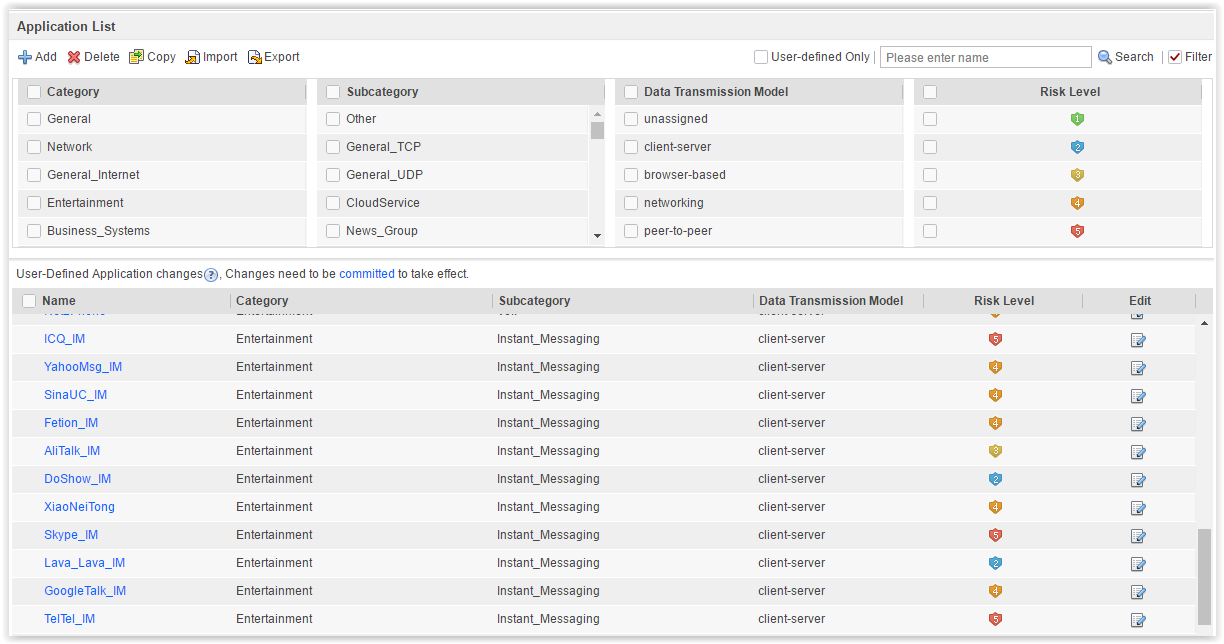

アプリケーションリスト

アプリケーションはカテゴリに分類され、リスクの程度によってランク付けされていることがわかります。 独自のアプリケーションの署名を作成することは可能です。

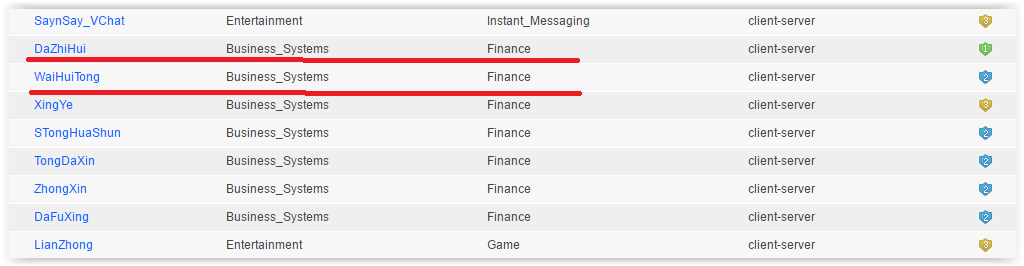

特定の中国のアプリケーションの豊富さは印象的です。 ここにいくつかの楽しいタイトルがあります:

実際、ロシアでは「WaiHuiTongは私には役に立たない」と聞いたり、当局にDaZhiHuiを訪問することを提案したりします。 一般的に、私たちの現実にとって排他的で不可欠な機能。

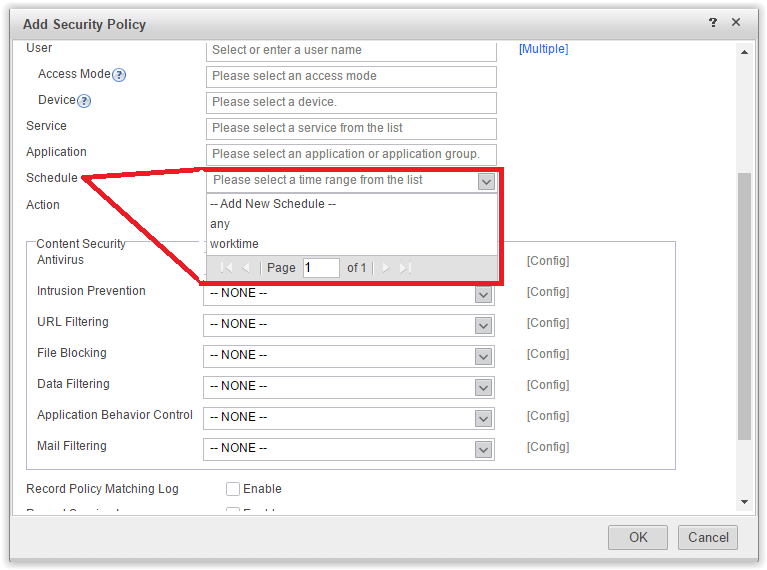

- スケジューリングも別の素晴らしいオプションです。

スケジューリング

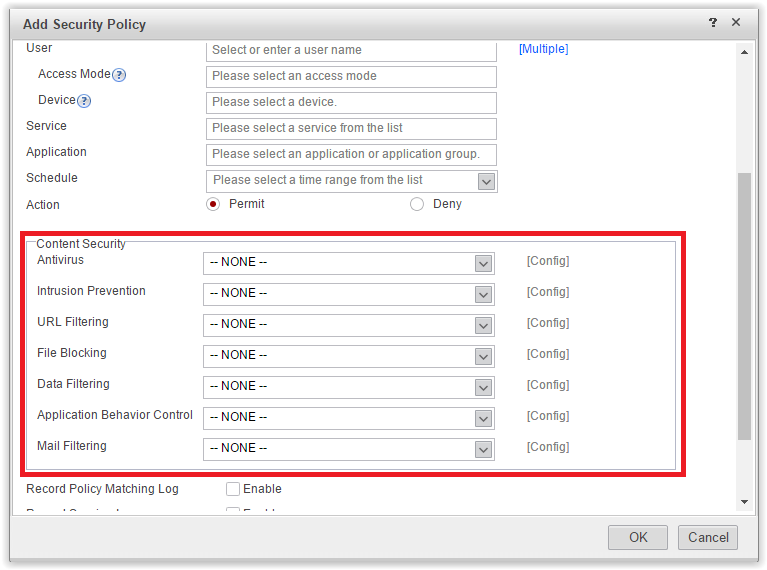

- その他のオプションは 、コンテンツのセキュリティに関連しています。

コンテンツのセキュリティ

ご覧のとおり、デバイスには強力なコンテンツセキュリティツールのセットがあります。

- ファイルアンチウイルス;

- IPS

- URLフィルタリング;

- ファイル転送制御。

- 情報漏洩保護;

- 追加のアプリケーション制御。 これは、特定のアプリケーション内でのファイルおよび情報の転送にも当てはまります。

- 組み込みのスパム対策を含む電子メールフィルタリング。

一般に、デバイスの機能は非常に広いです。 このデバイスは、新世代のITUの定義に完全に適合するだけでなく、UTMセグメントで競争することもできます。 一見、すべてがクールです。 しかし、提示された機能がどれだけ効果的であり、各モジュールがどれだけ高品質で機能しているかは、より深い研究のトピックです。 ここで退屈な議論をしたくありません。なぜなら、今ではデバイスの第一印象に過ぎないからです。

いくつかの設定

そのため、Huaweiの機能には多少なりとも馴染みがあります。 設定とテストに移りましょう。

認証を検討してください 。 約束どおり、ADとの統合についてもう少し詳しく説明します。 猫の下で誰が気にしてください。

ADとの統合

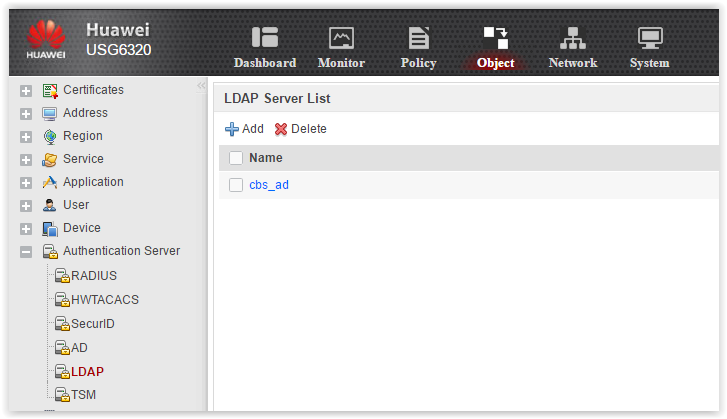

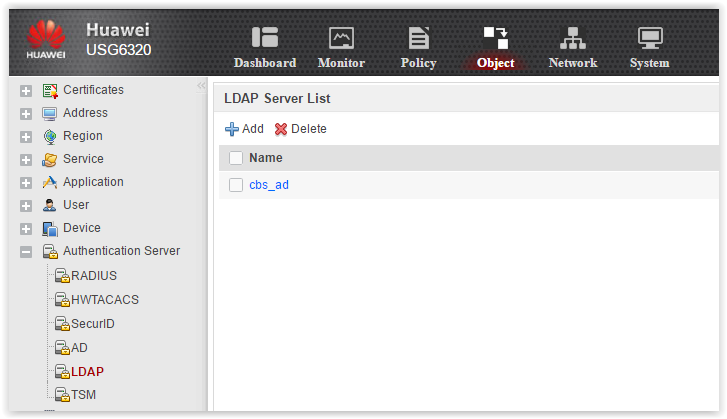

最初に、認証サーバーを構成する必要があります。 LDAPサーバーのタイプを選択します。

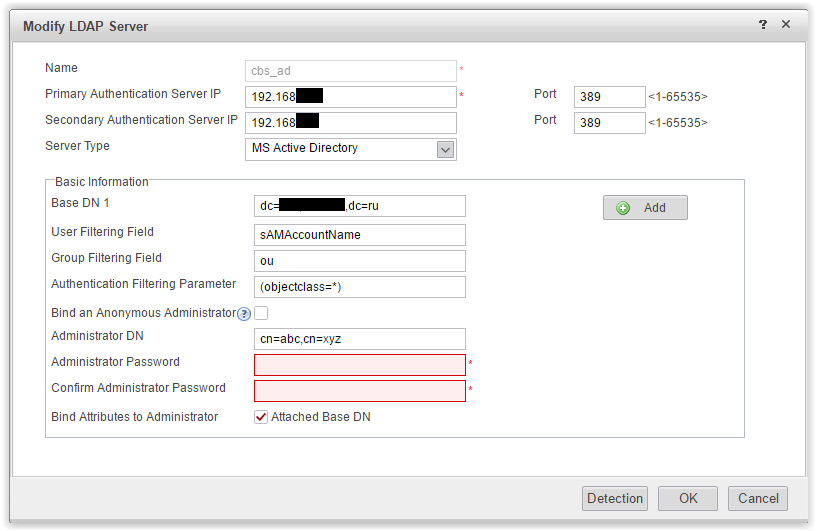

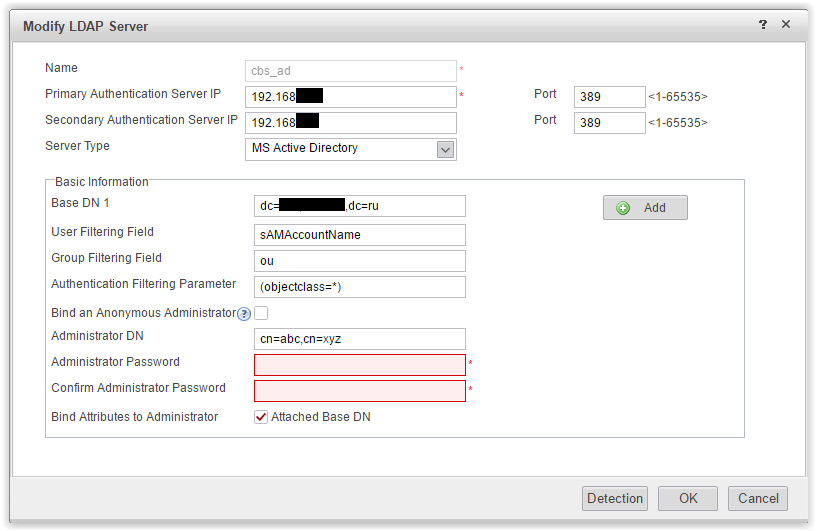

LDAPサーバーのパラメーターを設定します。

ところで、デフォルトでは、ユーザーフィルタリングフィールドで、Huaweiはcnの使用を提案しています。 CNのアカウント= Uskov Borisの場合。 そして、Huaweiがキリル文字に問題を起こしていないことに驚きました。 キリル文字はポリシー設定に完全に表示されます。 さらに、テスト中に、認証プロセス中にログインウィンドウに「Uskov Boris」と入力すると、認証が成功します。 それでも、便宜上、ユーザーフィルタリングフィールドをsAMAccountNameに置き換え、ADからの通常のログインを使用し始めました。

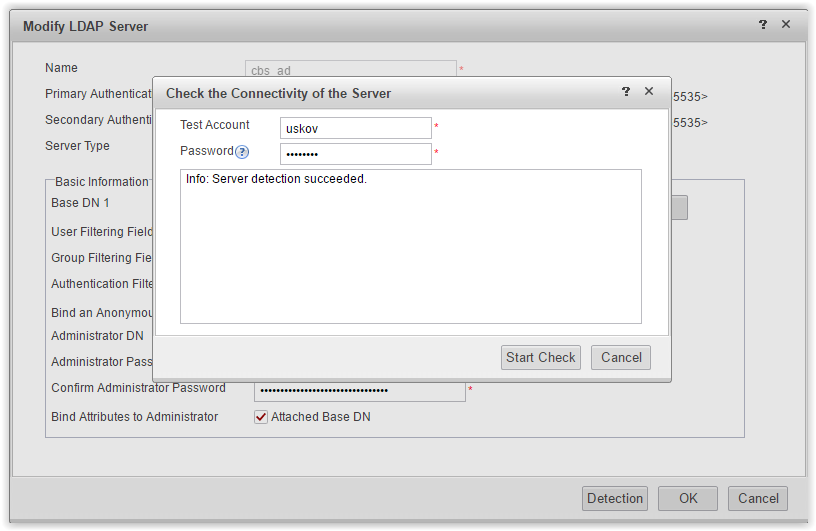

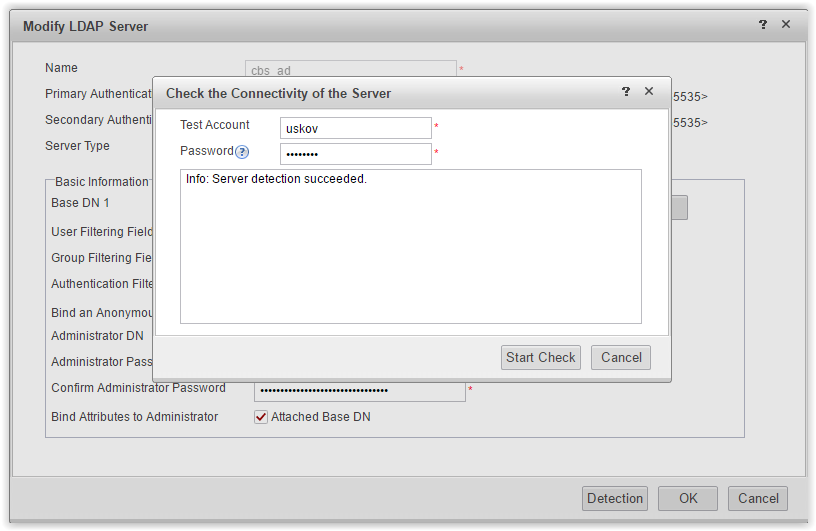

パラメータを入力したら、[検出]をクリックし、LDAPサーバーとの接続が正常に確立されたことを確認します。

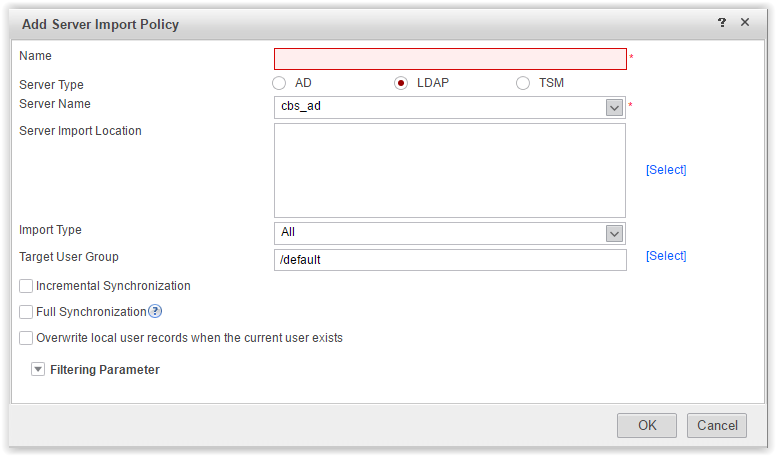

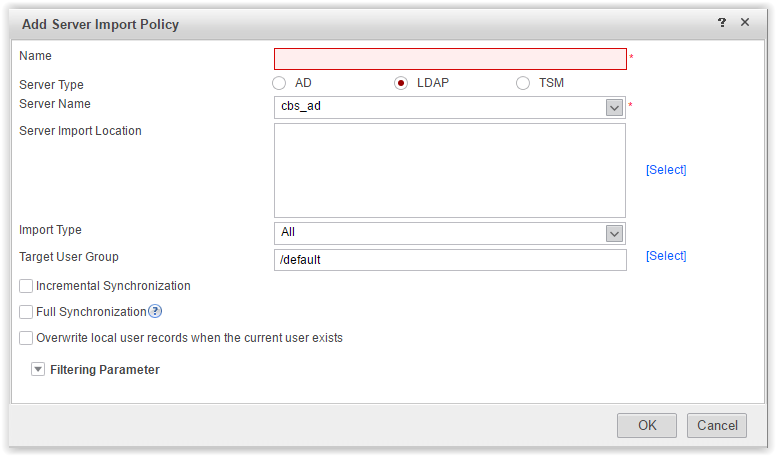

LDAPサーバーとの接続を確立したので、ポリシー設定で名前を使用できるように、Huaweiのユーザーおよびグループディレクトリをプルアップできます。 これは、[サーバーインポート]タブの[ユーザーインポート]メニューで行います。

ここでは、ディレクトリからユーザーをインポートするためのプロファイルを作成する必要があります。

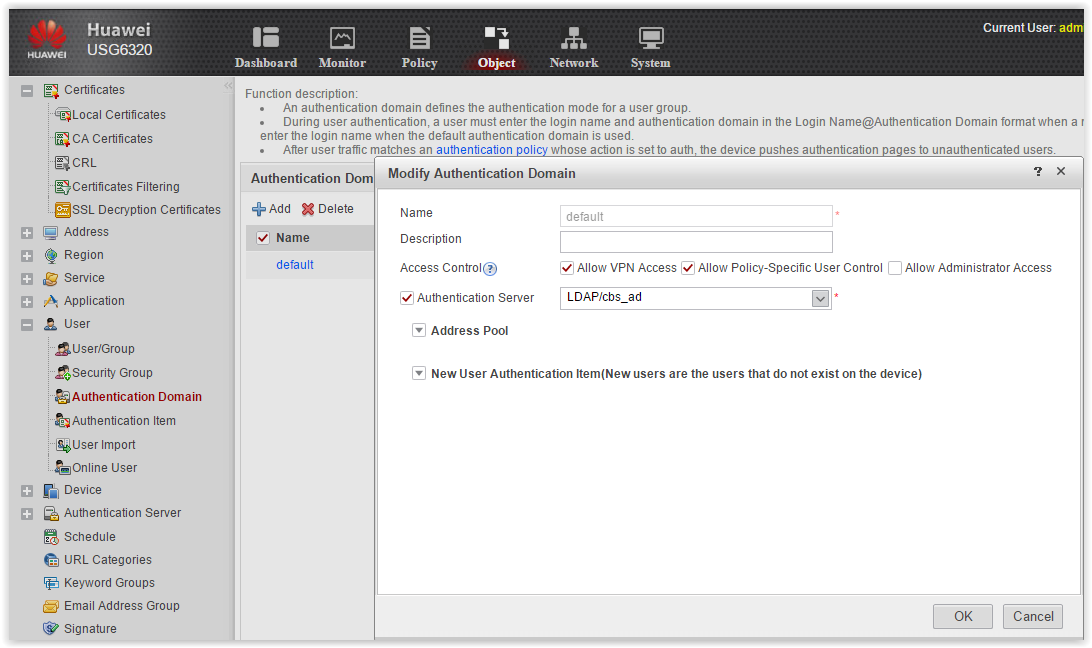

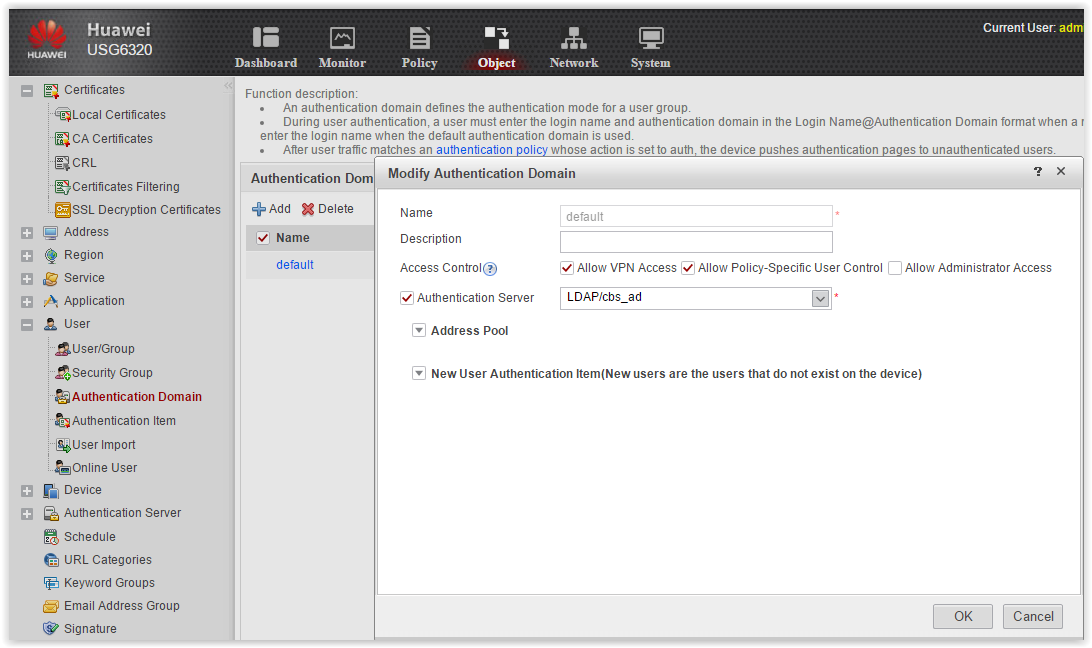

認証ドメインを構成するために残ります。

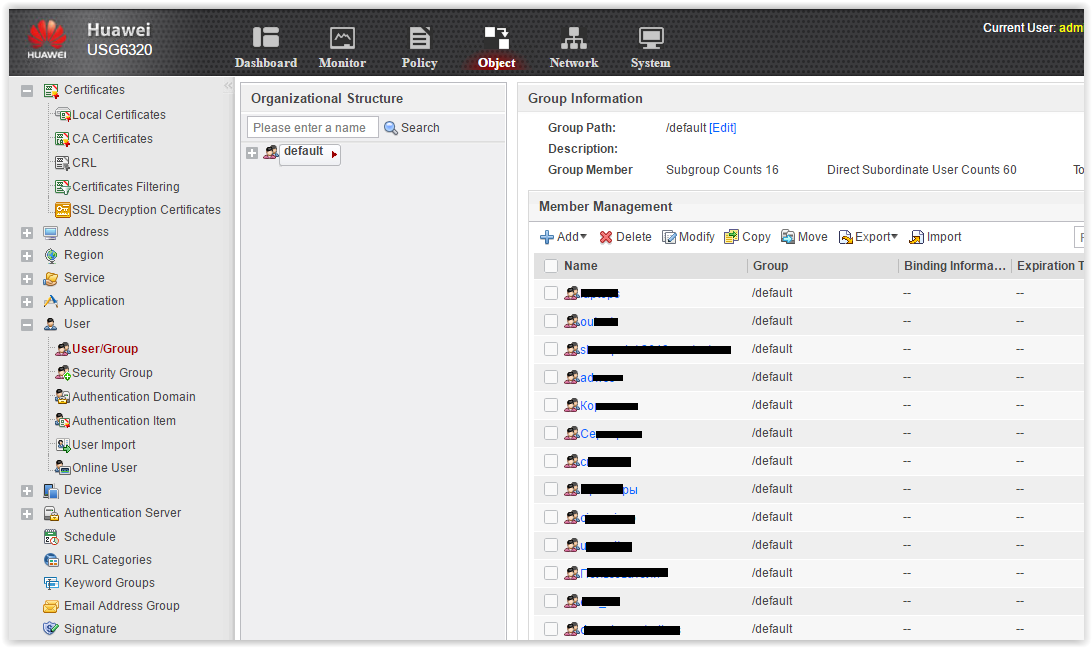

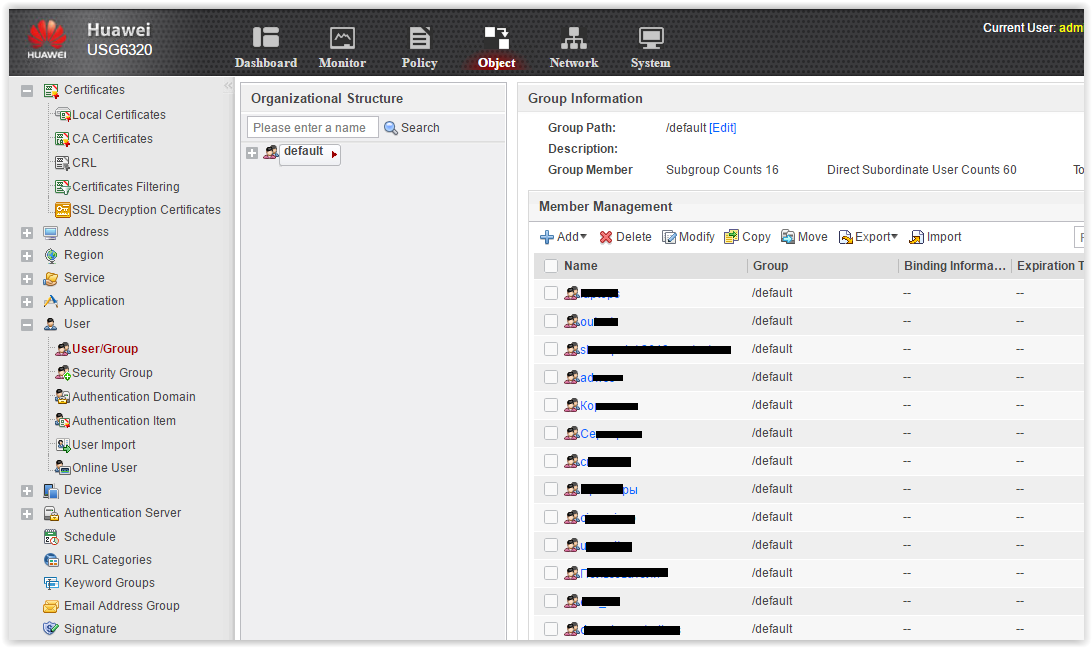

メニューのユーザー/グループとセキュリティグループには、ディレクトリからのユーザーがいます。

すべて準備完了です。 これで、セキュリティポリシー設定でディレクトリのユーザーとグループの名前を使用でき、認証ポリシー設定で認証を有効にできます。

LDAPサーバーのパラメーターを設定します。

ところで、デフォルトでは、ユーザーフィルタリングフィールドで、Huaweiはcnの使用を提案しています。 CNのアカウント= Uskov Borisの場合。 そして、Huaweiがキリル文字に問題を起こしていないことに驚きました。 キリル文字はポリシー設定に完全に表示されます。 さらに、テスト中に、認証プロセス中にログインウィンドウに「Uskov Boris」と入力すると、認証が成功します。 それでも、便宜上、ユーザーフィルタリングフィールドをsAMAccountNameに置き換え、ADからの通常のログインを使用し始めました。

パラメータを入力したら、[検出]をクリックし、LDAPサーバーとの接続が正常に確立されたことを確認します。

LDAPサーバーとの接続を確立したので、ポリシー設定で名前を使用できるように、Huaweiのユーザーおよびグループディレクトリをプルアップできます。 これは、[サーバーインポート]タブの[ユーザーインポート]メニューで行います。

ここでは、ディレクトリからユーザーをインポートするためのプロファイルを作成する必要があります。

認証ドメインを構成するために残ります。

メニューのユーザー/グループとセキュリティグループには、ディレクトリからのユーザーがいます。

すべて準備完了です。 これで、セキュリティポリシー設定でディレクトリのユーザーとグループの名前を使用でき、認証ポリシー設定で認証を有効にできます。

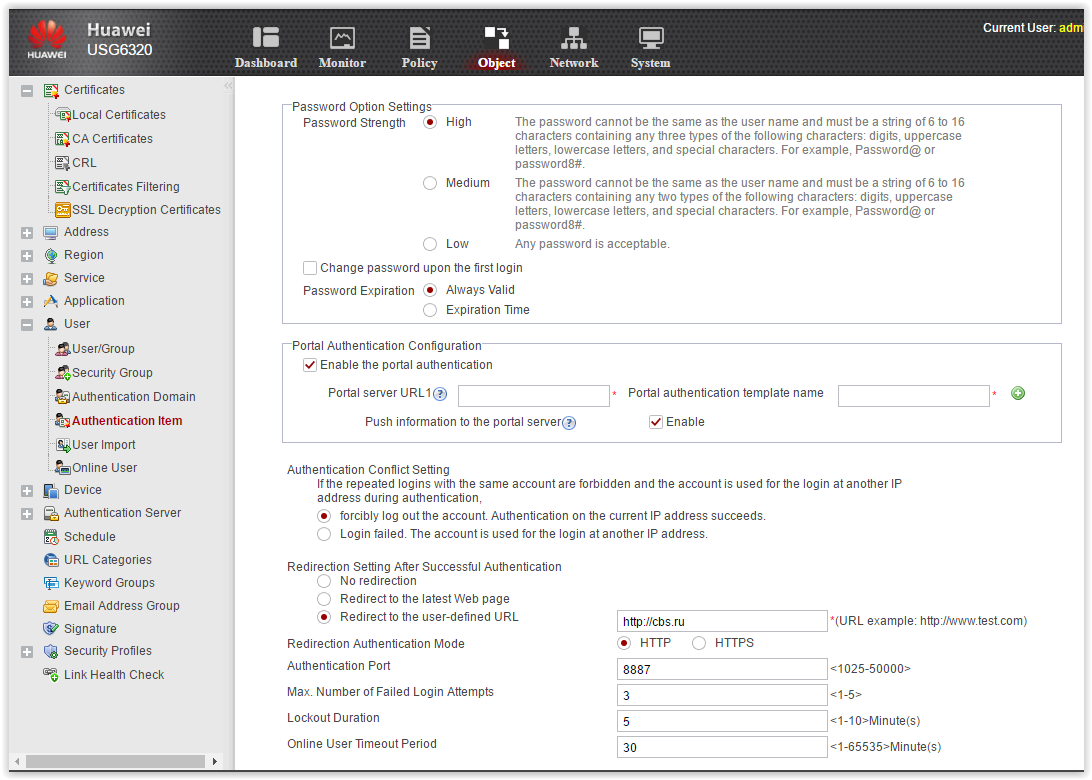

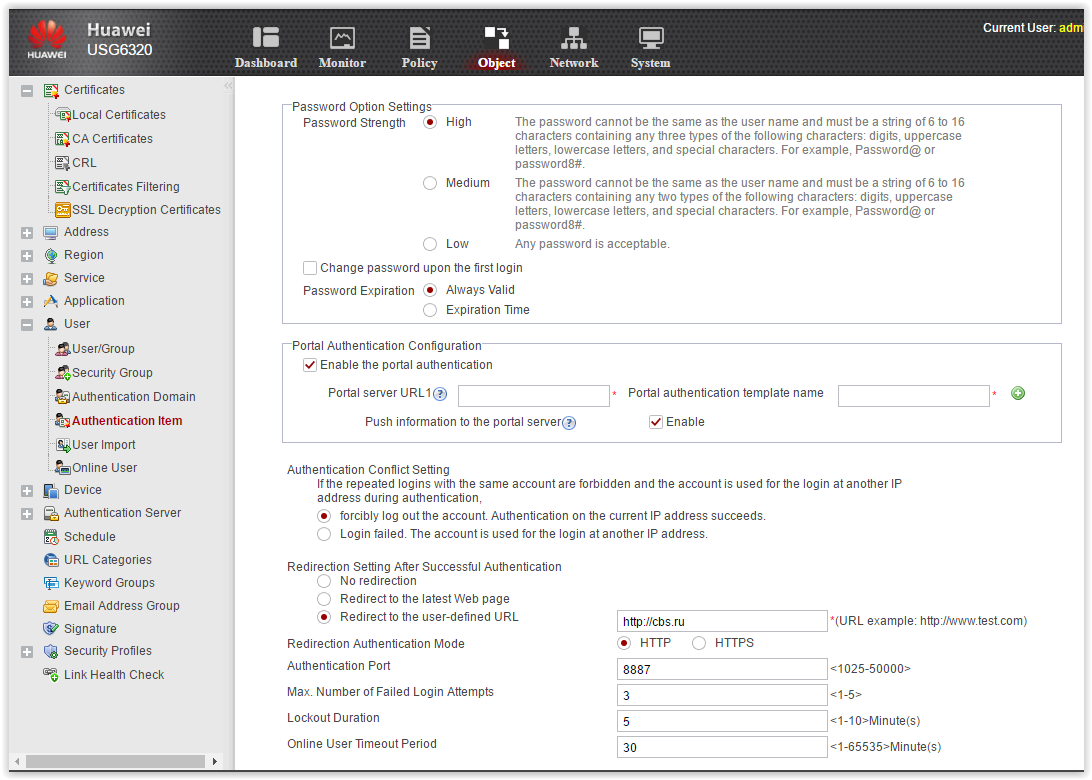

したがって、LDAPを介してADに接続し、ディレクトリのユーザーがデバイスにプルされます。 次に、利用可能な認証オプションを見てみましょう。 これは、認証項目メニューで実行できます。

認証項目

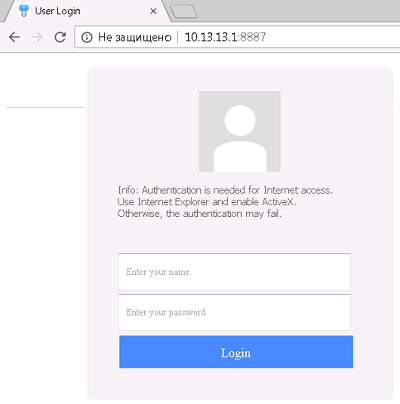

デフォルトでは、アクティブなユーザー認証は組み込みのポータルを介して機能します。 カスタマイズできます。 認証にサードパーティのポータルを使用できます。

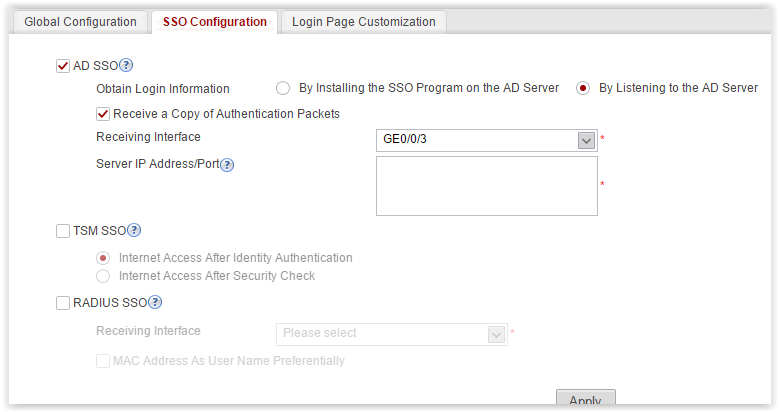

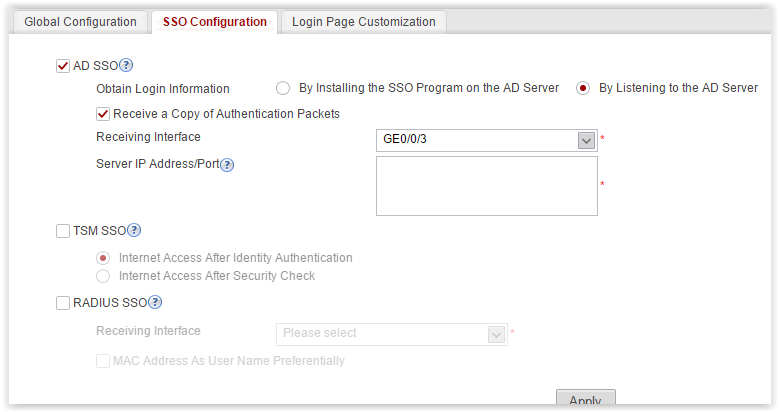

ユーザーがインターネットにアクセスするにはログイン/パスワードを手動で入力する必要があるため、アクティブ認証はあまり便利ではありません。 Huaweiは、シングルサインオン(SSO)オプションをいくつか提供しています。

SSO構成

AD SSOの場合、パッシブ認証には2つのオプションがあります。エージェントをドメイン内のコンピューターまたはドメインコントローラーにインストールする(これは古典的です)、またはクライアントマシンとAD間の認証メッセージの交換をリッスンします。 さらに、認証パケットがHuaweiを通過しない場合、このトラフィックを選択したポートにミラーリングできます(上記のスクリーンショットの「認証パケットのコピーの受信、受信インターフェイスの設定」を参照)。 このキッチンがどのように機能するかをすぐに言わなければならない-私はそれをチェックする時間がありませんでした。 うまくいくことを願っています。

Kerberos / NTLMSSPを使用したアクティブ認証はサポートされていないことに注意してください。 ターミナルサーバーの認証も提供されていません。

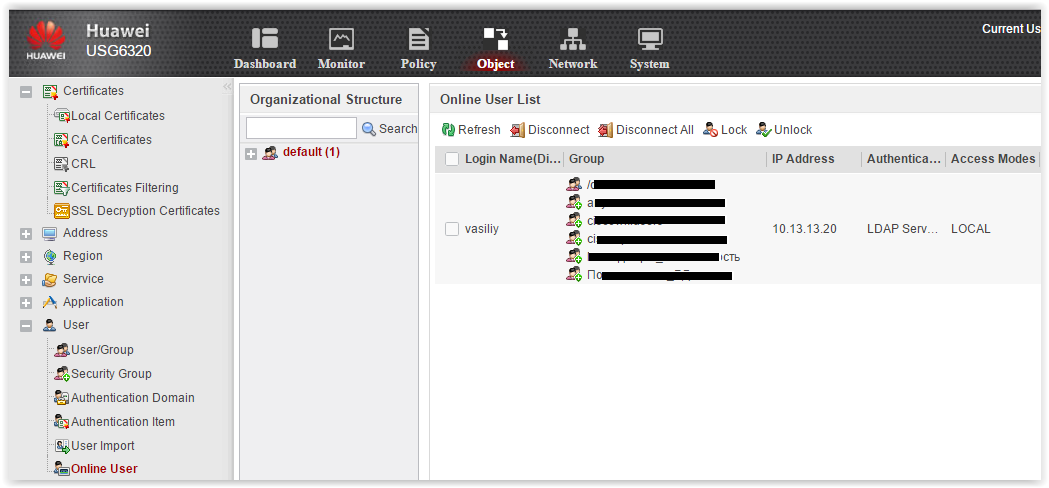

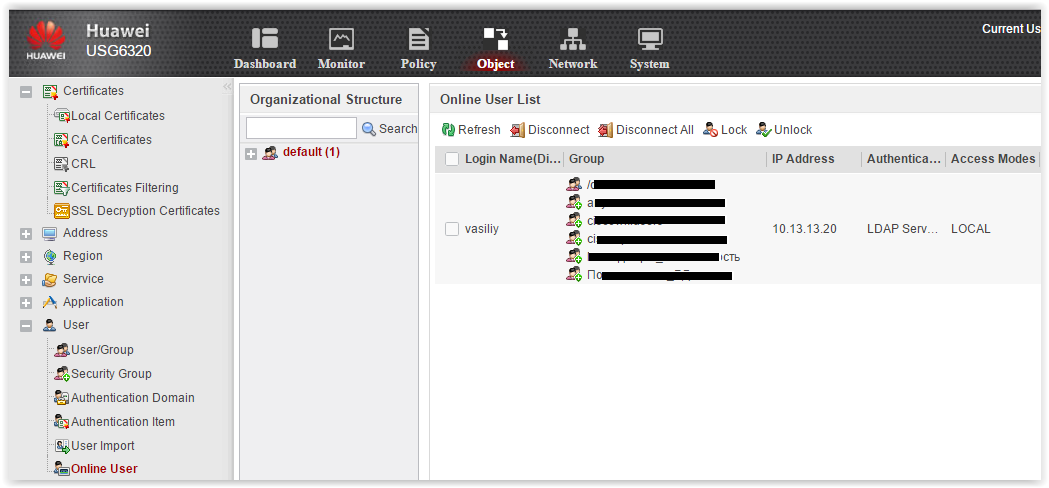

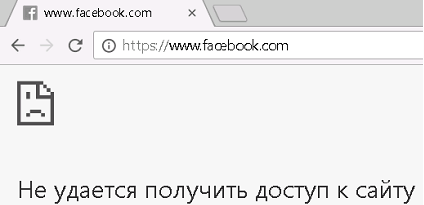

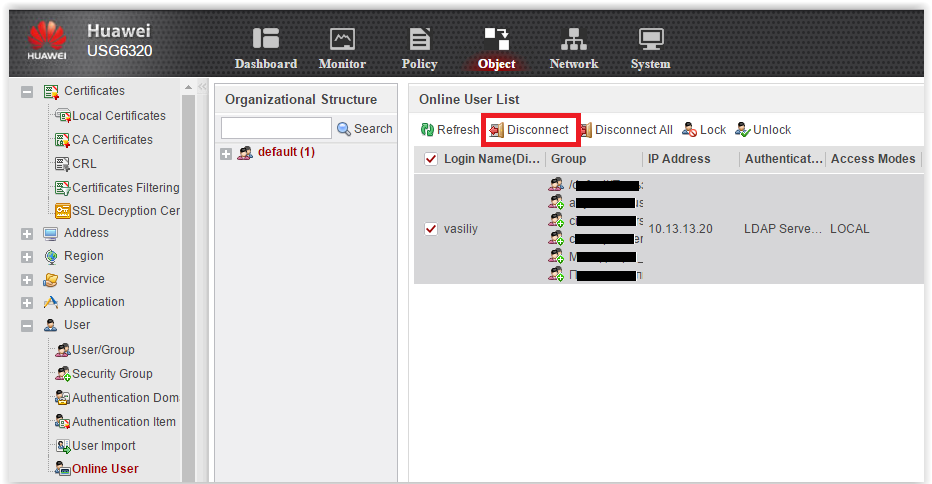

認証に関して最後に注意したいのは、アクティブなユーザーを表示するのに便利です。 これはオンラインユーザーメニューです。

オンラインユーザー

ここから、誰がいつ認証に成功したか、ユーザーがどのグループに属しているかを確認できます。 ここで、ユーザーを切断およびロックできます。

テストしてみましょう 。 小さなNGFW機能テスト。 そして、締めくくります。

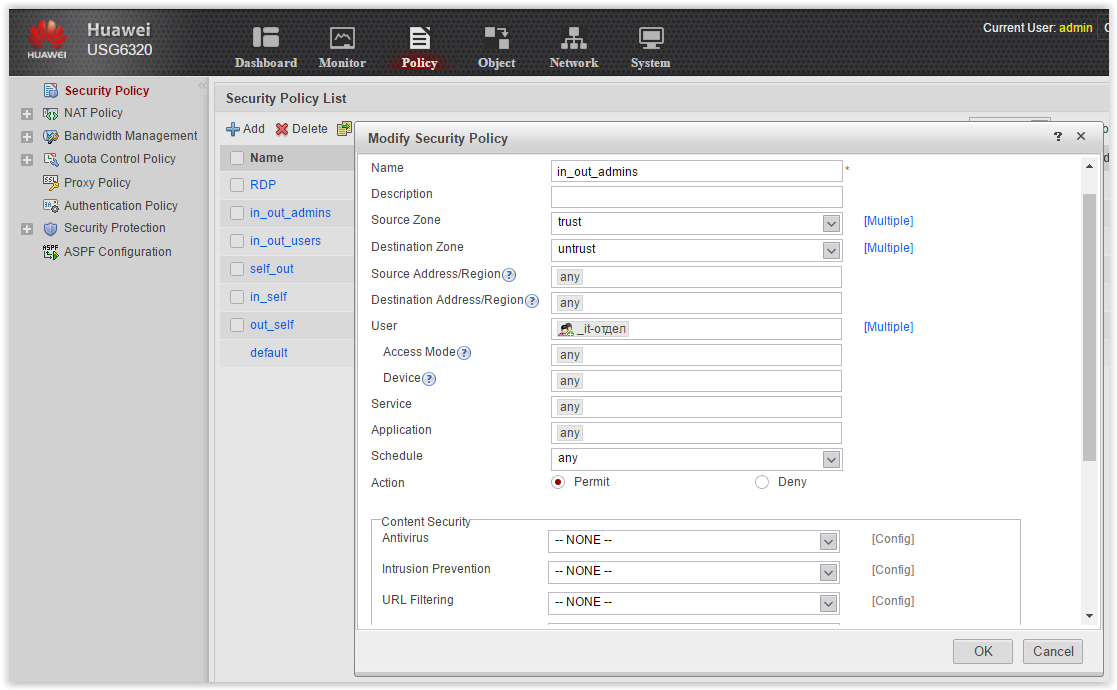

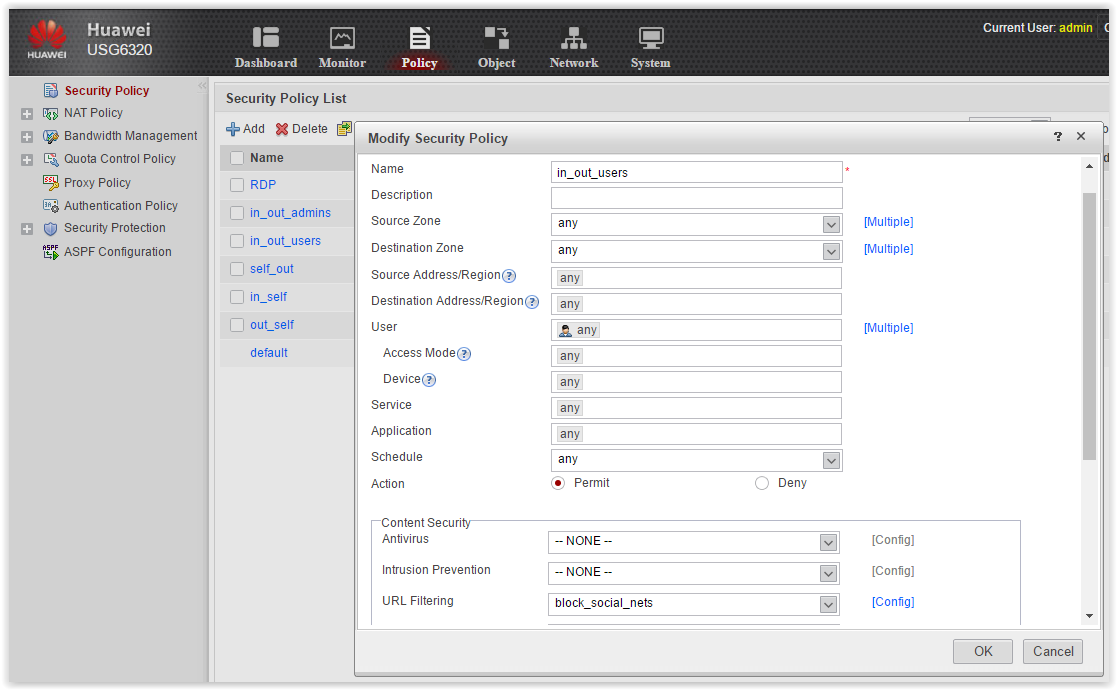

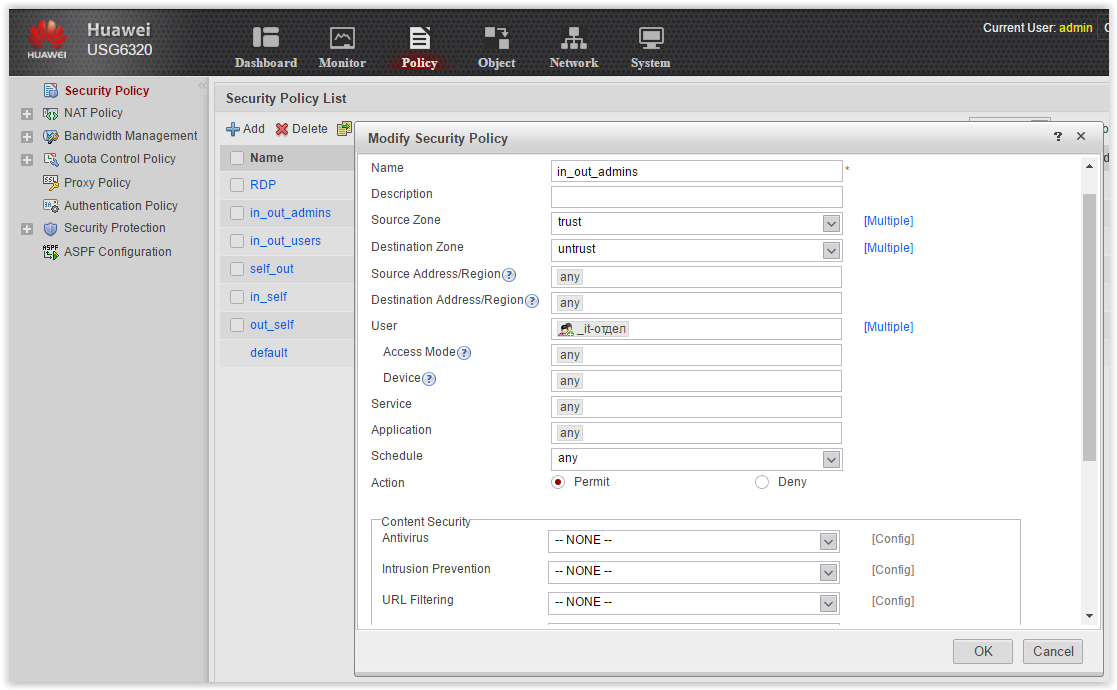

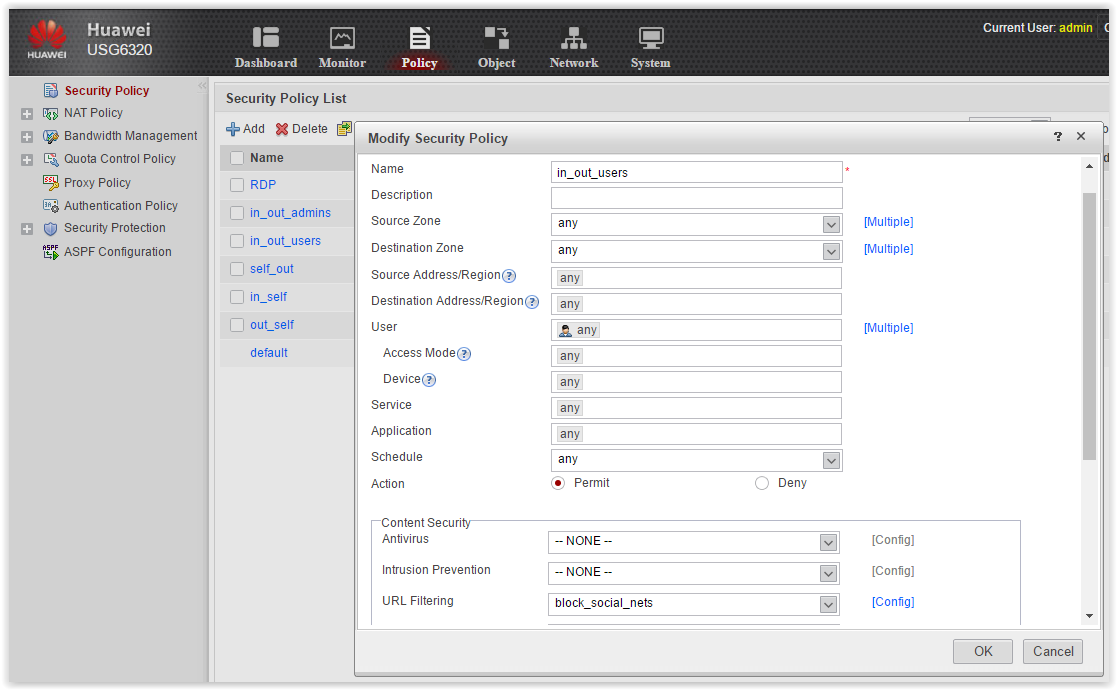

伝統的に、私たちはソーシャルをブロックする可能性をチェックします。 ADのさまざまなユーザーグループのネットワーク。 セキュリティポリシーにin_out_adminsとin_out_usersの2つのルールを作成します。 最初のルールによれば、AD ITグループのメンバーは無制限のインターネットアクセスが可能です。 2番目のルールによると、残りのすべてのユーザーに対して、ソーシャルカテゴリURLは禁止されています。 ネットワーク。

ポリシーを構成する

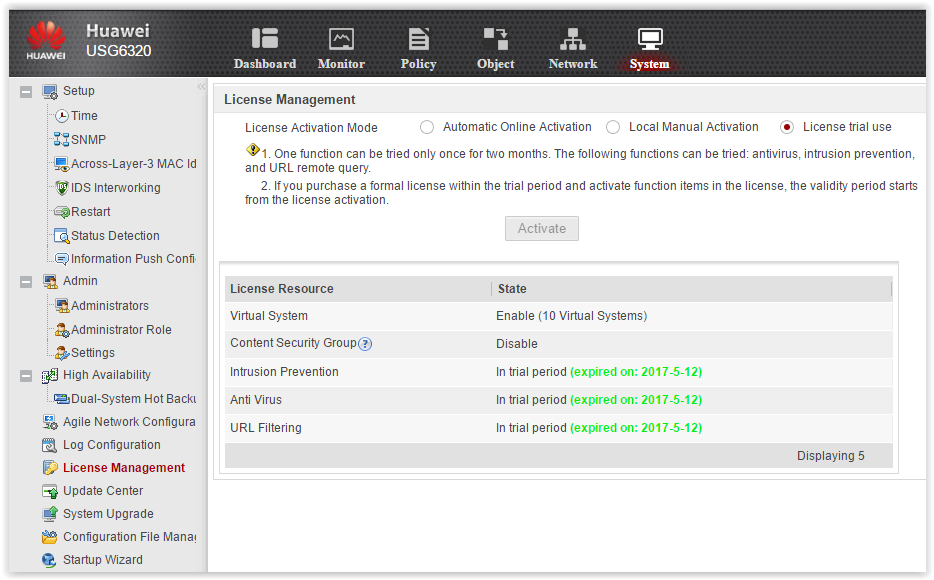

まず、可能なすべての試用ライセンスをアクティブ化します。 期間は2か月です。

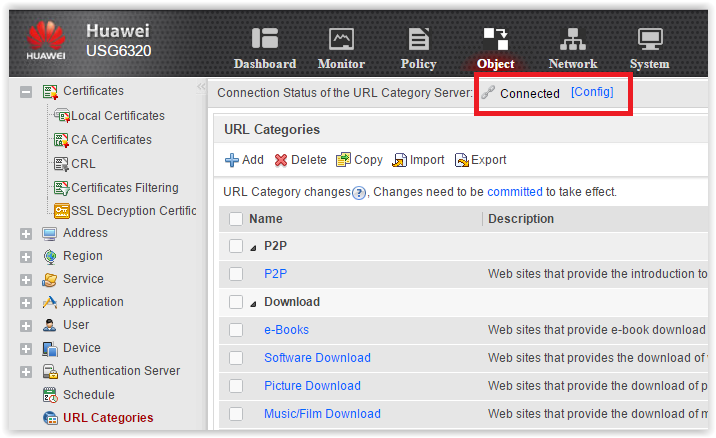

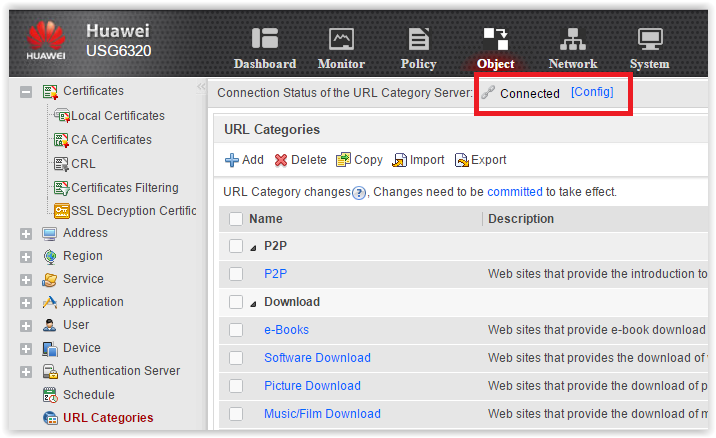

次に、デバイスをURLベースに接続します。

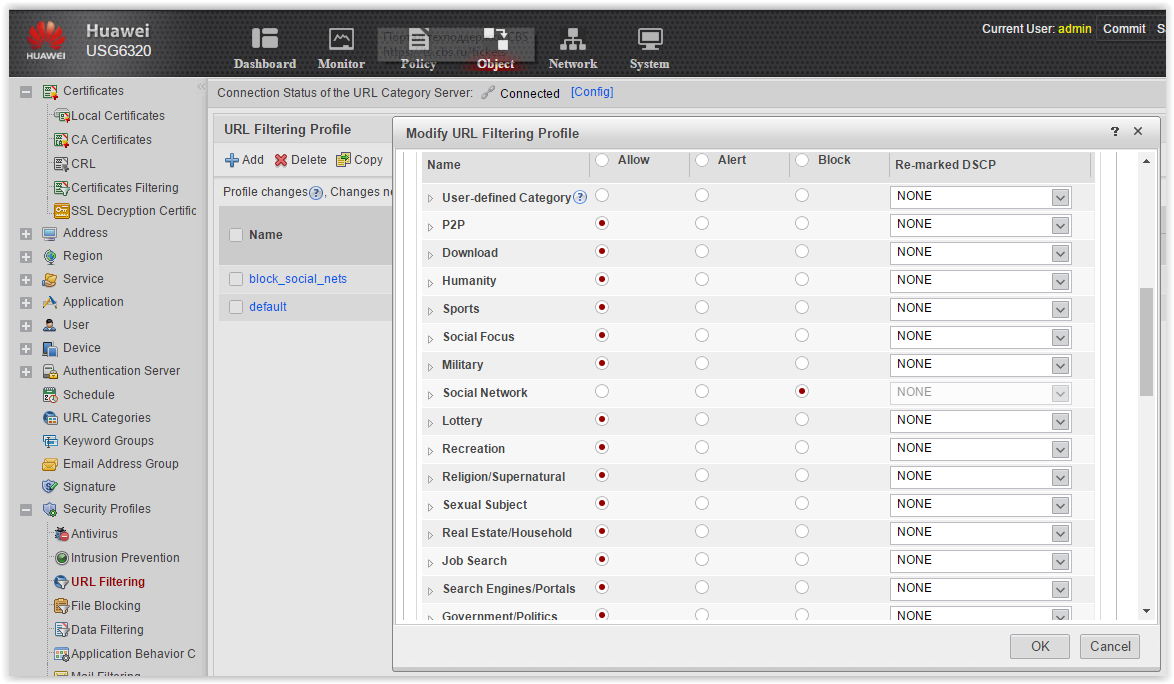

次に、block_social_netsと呼ばれるフィルタリングURLプロファイルを構成します。

これで、2つのセキュリティポリシーを設定する準備ができました。

すべて準備完了です。

次に、デバイスをURLベースに接続します。

次に、block_social_netsと呼ばれるフィルタリングURLプロファイルを構成します。

これで、2つのセキュリティポリシーを設定する準備ができました。

すべて準備完了です。

何が起こったかを確認してください。 Huaweiのラップトップでブラウザーを開き、ya.ruにアクセスします。 認証ポータルにリダイレクトされます。

まず、IT部門ではなく一般ユーザーのアカウントで入力し、ソーシャルサービスの可用性を確認します。 ネットワーク(ブロックする必要があります)。

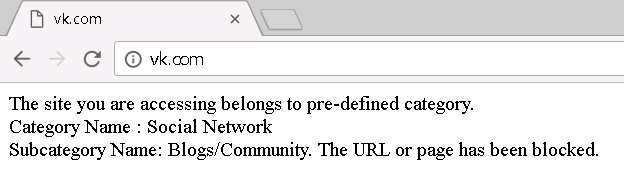

Urra、vk.comはブロックしています。 もちろん、End-User-Notificationは可能な限り禁欲的です。

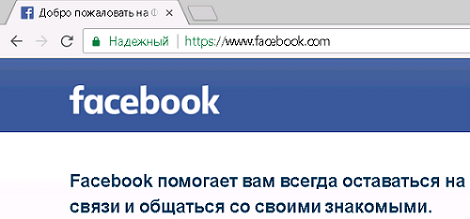

すべて正常です。飛行は正常です。 だから今facebook.com:

ああ、まあ、親愛なる...

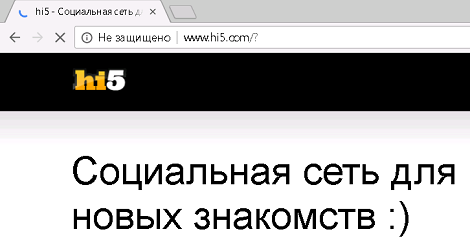

hi5.comでも同じことが言えます。

さて、明らかな間違いがあります。 まあ、私たちは絶望していません。 しかし、ソーシャルロックを追加するとどうなりますか。 ネットワークはカテゴリURLとしてだけでなく、インターネットアプリケーションとしても。 やってみます。 セキュリティポリシーにポリシーを追加します。

ポリシーを追加

再試行します。 Uuuval、facebook.comおよびhi5.comへのアクセスが消えます:

確かに、エンドユーザー通知も表示されません...まあ、何も、まあ、まあ、生き残ります。

今、私たちは別のアカウントの下に移動しようとします。 今回はIT部門から。 シナリオによると、ソーシャルへのアクセス。 Huaweiがグループメンバーシップを台無しにしない場合、ネットワークが表示されます。 まず、現在のユーザーを切断します。

ポータルで再度認証を行います。 vk.com、facebook.comなどを試します。

まあ、すべてがクールで、アクセスは機能します!

好きではなかったもの

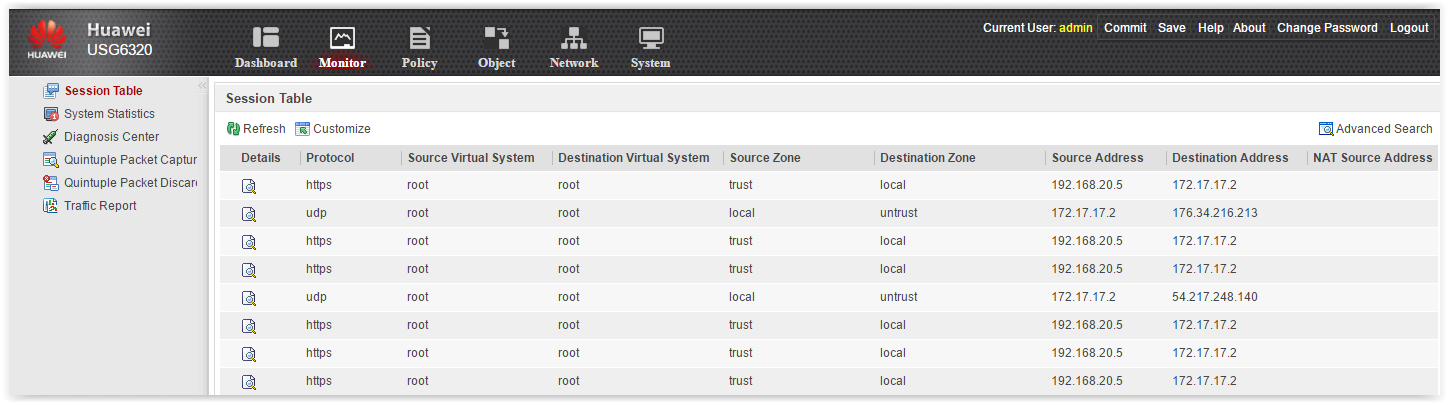

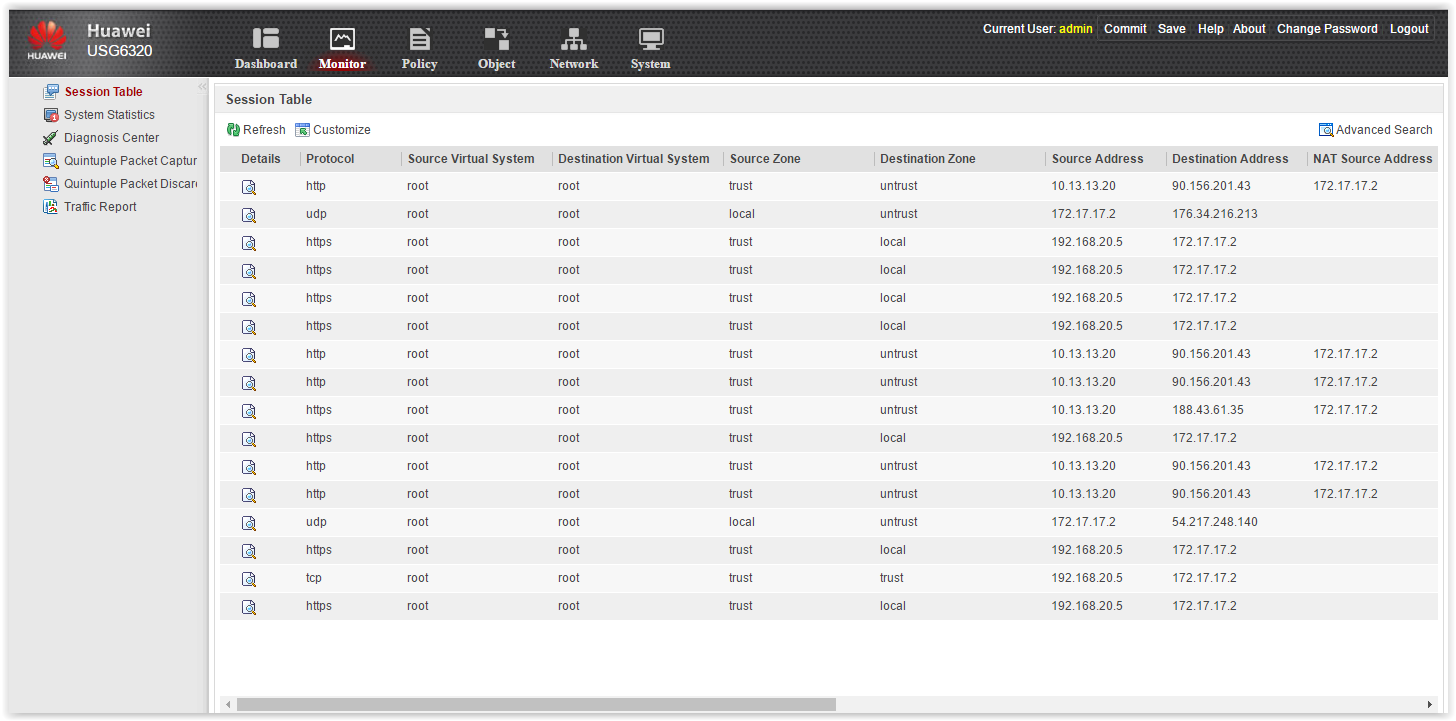

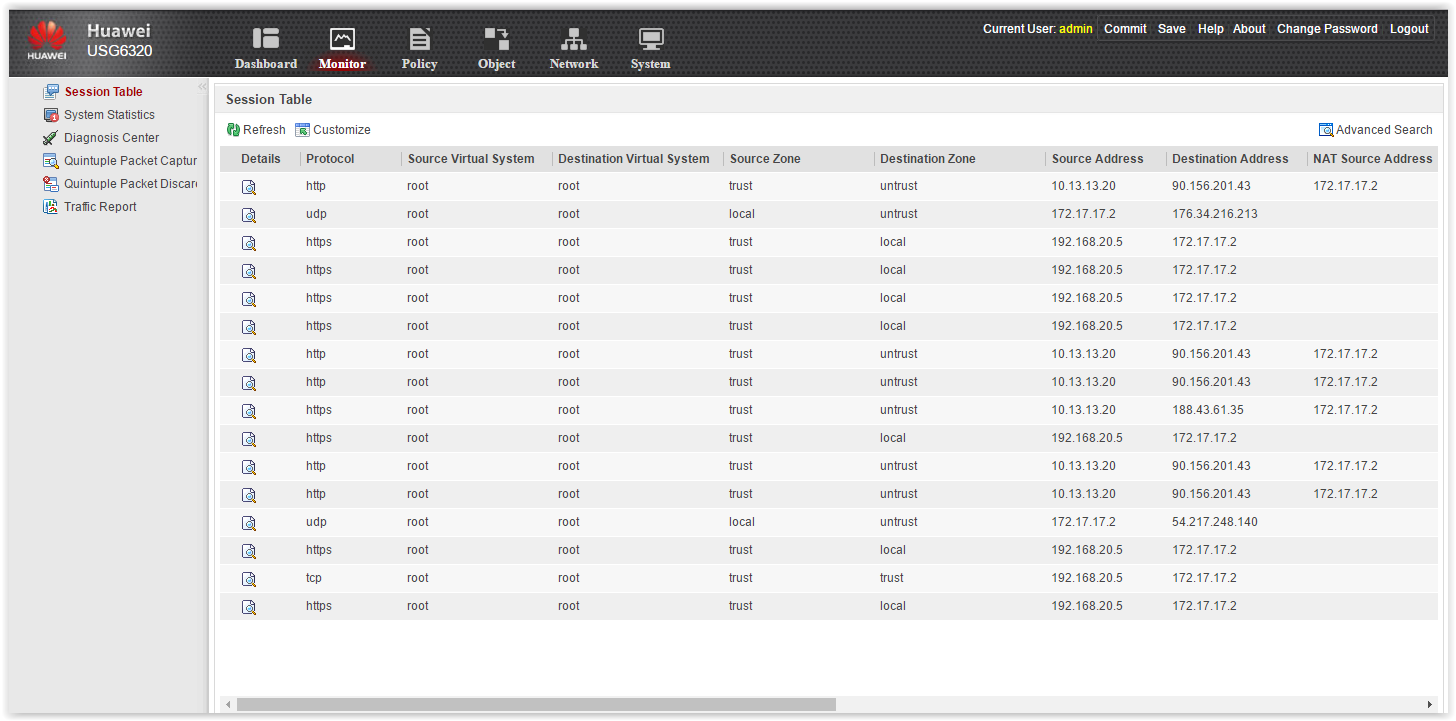

Huaweiでユーザーセッションを見るのは素晴らしいことです。誰がどこに行くのか、どのURLがアクセスするのか、セッションがブロックされる理由などです。 しかし、私が見た唯一のものは、[監視]タブのセッションテーブルでした。

セッションテーブル

この表は参考情報ではありません。 IPアドレス、ポート、ゾーン、NAT操作、およびトランザクションが該当するポリシーの名前のみがあります。 ユーザー名、URL、カテゴリ、アプリケーションはありません。 アクション列でさえありません! つまり、トランザクションが許可されたか破棄されたかは明確ではありません。 テーブル自体を検索することも同様に価値がありません。

いいえ、いいえ、これらの情報はすべてユーザーテーブルやsyslogメッセージなどから収集できることを完全に理解しています。 それでも、イベントを分析し、少なくともいくつかのレポートを作成する組み込みの手段のないNGFW-私には深刻ではないようです。

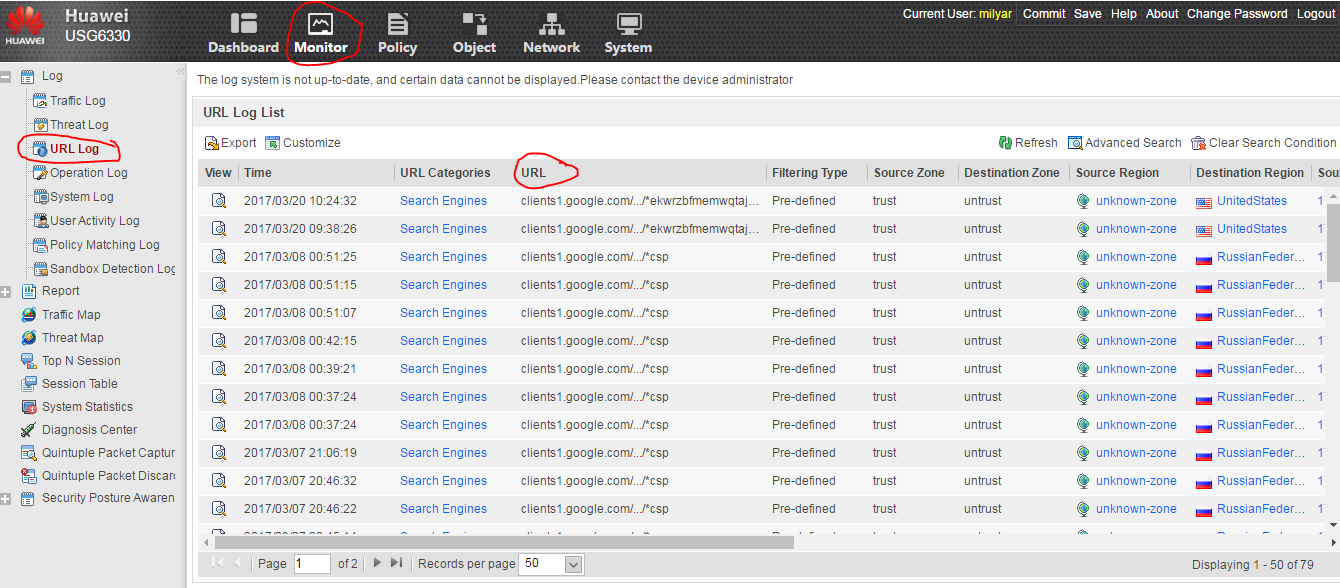

私たちは見つけ始めました。 彼らは、ラインの2つの若いモデル(USG6310およびUSG6320)には実際には組み込みの監視ツールがないことを説明しました。 これらのモデルは、アフィリエイト向けに配置されています。 そして、監視は中心にあるべきです。 個別の監視および制御システムLogCenter、eSightモジュールとして。 そこですべてのログを送信し、そこからトラフィック、ユーザー、URLなどに関する集中レポートを作成できます。

USG6330以降の古いモデルには、完全なビルトインモニタリングがあります。 デバイスにのみ、ログを保存するためのHDDを装備する必要があります。 例として、[監視]タブのスクリーンショットが送信されました。

スクリーン

いくら?

私たちが苦しめた鉄片は1,202ドルかかります。

デバイスと1年間のサブスクリプションライセンスIPS-AV-URLを含むバンドルの価格は1,586ドルです。

ライセンススキームに関する興味深い点。 残りのオプション、つまりコンテンツセキュリティ(ファイルコントロール、DLP、アンチスパム、SSL復号化)を開くには、LIC-CONTENTライセンスが必要です。ライセンスは1セントです。 私たちが言われたように、これはまた、さまざまな国の輸出規制によるものです。 たとえば、韓国ではSSL復号化の使用が制限されています。

もちろん、IPS、AV、URLサブスクリプションライセンスは、1年または3年の間別個のアイテムです。 SSL VPN上の別の位置。

最も新しいハードウェアUSG 6310の価格は809ドルです。

IPS-AV-URLバンドル-1,193ドル

古い鉄片-USG6330- $ 2,268。

IPS-AV-URLバンドル-2,997ドル 。

さらに、完全な監視には、HDDが必要です。 300 GBの場合-494ドル 、600 GBの場合-555ドル 。

すべての価格は割引なしのRPLです。

おわりに

だから、Huawei USG6320。 長所:

- 便利で直感的で高速なWebインターフェイス。

- 機能:

- インターフェイス、ルーティングを構成するための柔軟なオプション。

- 幅広いコンテンツセキュリティ機能。

- さまざまなユーザー認証オプション。

短所:

- 組み込みの監視ツールとレポートの欠如。 若いモデルUSG6310およびUSG6320にのみ関連します。

ニュアンス。 いつものように、悪魔は詳細にあります。 はい、機能は非常に幅広いです。 しかし、モジュールごとに掘り下げていくと、ニュアンスが出てきます。 以下に例を示します。

- URLフィルタリング。 最も単純なテストでは、欠点が明らかになりました。facebook.comとhi5.comは、アプリケーションのフィルタリングによってのみブロックされます。 同時に、End-User-Notificationを失います。

- 認証 Kerberos、NTLMSSP、ターミナルサーバー認証はサポートされていません。

- IPS はい、署名があります。 事前に構成されたポリシーがあります-ネットワークに関するいくつかの一般的な推奨事項。 ただし、Huaweiはネットワークに関する情報を収集しません。 したがって、特定のタスクのポリシーを調整できず、False Negative、False Positiveの減少を保証できません。 イベントの相関関係は言うまでもありません。

- メールのフィルタリング。 スパム対策。 実際、ブラックリストとホワイトリスト、およびオン/オフベースで機能するスパム対策エンジンについて説明しています。 送信者の評判? ユーザー検疫? アプリケーションの検証? いや、いや、いや。 社内のメーラーを保護する唯一の手段として、Huawei USGを賢明な管理者が置くことはないと思います。

- など

しかし、これはすべてそれほど怖いものではありません。 競争は同じです。 一部の機能は非常に明確に実行され、一部は純粋に名目上デバイスに追加されます。

その結果、第一印象はポジティブです。 ソリューションは、NGFWセグメントとUTMの両方で競合する可能性があります。