暗黒面の名手はまだ翻訳されていません。 一部のcな男たちは、長引くDNSプロトコルの別の悪用を発見しました。 10年前、DNS増幅のようなDDoS攻撃が流行したことを覚えていますか? したがって、彼らはまだトレンドにあります。

暗黒面の名手はまだ翻訳されていません。 一部のcな男たちは、長引くDNSプロトコルの別の悪用を発見しました。 10年前、DNS増幅のようなDDoS攻撃が流行したことを覚えていますか? したがって、彼らはまだトレンドにあります。

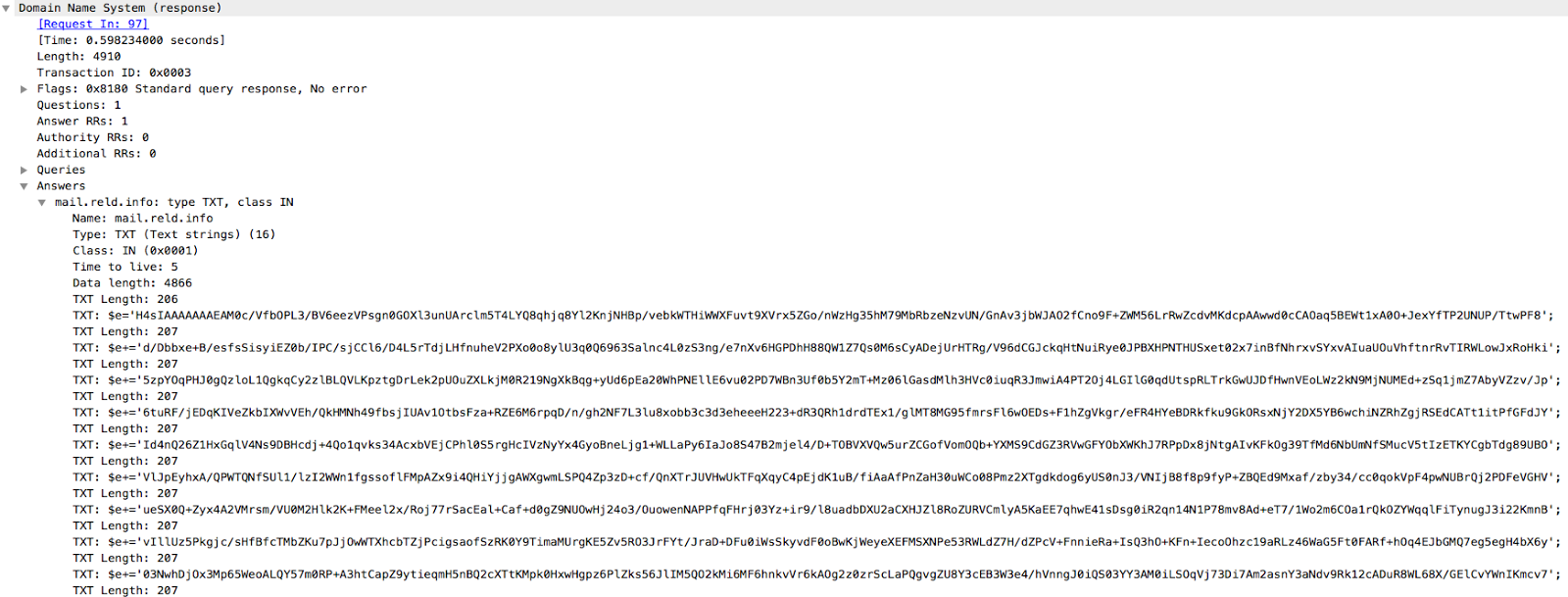

それでも、ddozersはDNSレコードですばらしいTXTフィールドを使用することを考えました。 結局、攻撃のオーガナイザーがランダムな名前でドメインを登録し、TXTがゴミでスクランブルされたため、任意のデータをそこに置くことができます(残念ながら、最大4 Kbがフィールドに入りました-各256バイトの16行)。 リクエストは64バイト、レスポンスは3.8 Kb(UDPに適合する)、被害者は1:60のレートでトラフィックを受信し、彼女のチャンネル、または彼女のプロバイダーのチャンネルでさえ、すでに数十個のボットから「kva」と言います。

要するに、物語はまったく新しいものではありません。 しかし、それ以来、TXTフィールドはより効率的な使用を求めてきました。 そして、彼らはそれを手に入れました( ニュース )-Talos Intelligenceは、システムをタキシングするためにDNSによって双方向チャネルが編成される興味深いDNSMessenger攻撃について説明しました。

DNSMessengerの作成者は、本当に、彼らの活動が研究者の目に見えないままでいることを本当に望んでいました。 そしてしばらくの間、うまくいきました:攻撃は、攻撃の最初の段階のスクリプトを含むドキュメントに加えて、ハードドライブにファイルを書き込むことなく行われ、すべての通信は通常制御されないDNSを経由します。

すべては、Microsoft Word文書に読み込まれたVBAスクリプトで始まります。この文書は、攻撃の被害者がメールで受け取るもので、開くと、McAfeeの無制限のパワーによって保護されているため、コンテンツが安全であるという安心できる碑文が表示されます。 それは安全なので、コンテンツを有効にするをクリックして、あなたに良いスクリプトを実行します。

すべては、Microsoft Word文書に読み込まれたVBAスクリプトで始まります。この文書は、攻撃の被害者がメールで受け取るもので、開くと、McAfeeの無制限のパワーによって保護されているため、コンテンツが安全であるという安心できる碑文が表示されます。 それは安全なので、コンテンツを有効にするをクリックして、あなたに良いスクリプトを実行します。

そして彼は試して喜んでいます。 システムにインストールされているPowerShellのバージョンを決定します。ADS(ファイルに関する隠された情報が保存されている代替NTFSストリーム)とうまく機能する3.0の場合、ADSの次の攻撃段階のためにスクリプトコードを保存します。 PowerShellが古い場合、スクリプトはレジストリにコードを書き込みます。 最後に、システムの非アクティブ状態が30分続いた後にこのコードを実行するようにタスクスケジューラを設定します。

次に、次の段階のスクリプトは、攻撃者と被害者システムのシェルとの間のメッセージの転送をすでに整理しています。 彼は一見無害なDNSクエリでC&Cサーバーの1つをノックし、DNS応答を送信します。ここで、TXTフィールドにはコマンドラインの入力が含まれます。

次に、次の段階のスクリプトは、攻撃者と被害者システムのシェルとの間のメッセージの転送をすでに整理しています。 彼は一見無害なDNSクエリでC&Cサーバーの1つをノックし、DNS応答を送信します。ここで、TXTフィールドにはコマンドラインの入力が含まれます。

悪意のあるスクリプトは、URLを装った同じサーバーにコンソール出力を送信します。 調査の例では、ドメイン

708001701462b7fae70d0a28432920436f70797269676874.

20313938352d32303031204d696372.6f736f667420436f72702e0d0a0d0a.433a5c54454d503e.cspg.pw

708001701462b7fae70d0a28432920436f70797269676874.

20313938352d32303031204d696372.6f736f667420436f72702e0d0a0d0a.433a5c54454d503e.cspg.pw

708001701462b7fae70d0a28432920436f70797269676874.

20313938352d32303031204d696372.6f736f667420436f72702e0d0a0d0a.433a5c54454d503e.cspg.pw

を文字列にデコード

\r\n(C) Copyright 1985-2001 Microsoft Corp.\r\n\r\nC:\\TEMP>

。

Googleは独自のキャプチャをだます(もはや)

ニュース 。 研究

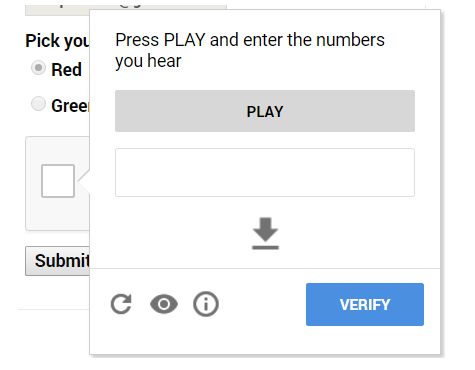

Googleが全能である場合、認識できないキャプチャを作成できますか? 誰も知りませんが、Googleは常に努力しています。 今回は、Eeast-Ee Securityという匿名の研究者がReCaptcha 2.0とGoogle Speech Recognitionを使用しました。 アイデアは表面にあります:クリックしてロボットではないことを確認した後、システムが謎を解決することを提案した場合、音声で読み上げられた数字を認識するオプションに出会うまでキャプチャを再起動する必要があります。 また、サウンドキャプチャを行う必要はありません。オーディオレコーディングをダウンロードするだけです。

次に、それをwavに変換し、独自のAPIを介してGoogle音声認識にフィードし、認識結果をコピーします。 著者が行った 、完全に自動化された最も単純な攻撃。 5年前に同様のCAPTCHAを実装しようとしたと言わなければなりませんが、当時、研究者はハッシュ関数、ニューラルネットワーク、および学習マシンから独自の音声認識システムをセットアップしましたが、これは特に手動の方法でした。 現在、Pythonコードの一部がこれを独自に実行しています。

すべてが紙の上で順調に進みましたが、Googleのunningな自己欺aboutに関するニュースがコミュニティに届くとすぐに、多くの人が提供されたコードを試しに駆けつけ、自動的に認識しようとする複数の試みを発見したキャプチャが自然に防御を始めました。 それは数字をさらに滑らせ、ノイズを追加し、数回連続して数字を認識するように求めます。

すべてが紙の上で順調に進みましたが、Googleのunningな自己欺aboutに関するニュースがコミュニティに届くとすぐに、多くの人が提供されたコードを試しに駆けつけ、自動的に認識しようとする複数の試みを発見したキャプチャが自然に防御を始めました。 それは数字をさらに滑らせ、ノイズを追加し、数回連続して数字を認識するように求めます。

著者は最初、問題は送信元のIPアドレスにあったと答えた、彼らはGoogleがそれを疑わしいと考えているが、すぐにキャプチャが急速に複雑になっていることを認めた。 エクスプロイトの公開から3日後、メソッドはまったく機能しなくなりました。 グーグルに対するグーグルの戦いの合計は、再びグーグルを破った。 しかし、失望するのは時期尚早です-Googleは引き続き反撃すると信じています。

100万を超えるWordpressサイトで漏洩プラグインが使用されています

ニュース 。 研究

Wordpressとそのプラグインの穴に関するニュースが長らくみんなを悩ませているとは言わないでください! 私は自分の歯を噛みながら書きます。 しかし、このCMSのサイトが現在インターネット上にいくつあるか知っていますか? 知りませんが、1年前は1600万でした! したがって、その中のすべての穴は、膨大な数のウェブマスターのタンバリンの鋭い痛みに反応します。 重要なトピックは、沈黙を保つことはできません。

今回は、潜在的な被害者であるNextGen Galleryプラグインのユーザーです。 この脆弱性は脆弱ではありません-SQLインジェクション。これにより(重要!)「認証されていないユーザーが、重要なユーザーデータを含むサイトデータベースからデータを盗むことができます。」

人気のあるプラグインの作成者は、「入力データを決して信用しないでください。突然、悪意のあるSQLクエリがあります」という黄金のルールに違反しました。 一般に、Wordpressにサイトがある場合-何をすべきかを知っています。 すべてがいつも通りです。

古物

「MTLI-830」

居住者は非常に危険なウイルスです。 起動時にデフォルトで.COMファイルに感染します。 起動後しばらくして金曜日に、ファイルを起動する代わりに破棄し始めます。 テキストが含まれています:「こんにちは! MLTI!」、「エディは時間内に死ぬ! このプログラムは、Prostokwashino市で作成されました©1990 RED DIAVOLYATA。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 76ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。