最近、ますます多くの人々が人工知能を使用してビッグデータ上に構築された「次世代」セキュリティソリューションについて話している。 しかし、これらのソリューションはどれほど効果的ですか? そして、それらはどのように評価されるべきですか? Adaptive Defense 360の例を理解してみましょう。

現在、人工知能とビッグデータは、情報セキュリティを含む情報技術分野のさまざまな製品を説明するために使用される流行語です。 これらの技術のこれまでにない適用は、一方では、さまざまなスライスの下でデータを比較および比較し、因果関係などを特定するために膨大な量の情報を処理する必要があるという事実によって説明されています、機械に「人として」考え、考え、分析することを教えることが必要です。 特に後者は、特定の状況をより柔軟に評価するために必要です-これにより、セキュリティソリューションの作業を特定のニーズ(および特定のユーザー)に適合させ、おそらく、そのようなソリューションの効率を向上させることができます。

徐々に、人工知能とビッグデータを使用したソリューションは、特定のクラスの「次世代」ソリューションを形成し始めました。 ゲームはろうそくの価値がありますか?

誰が強いですか:攻撃または防御?

私たちの世界は絶え間ない発展の状態にあり、「すべての行動の力は反対の力である」という法律はまだ取り消されていないため、この質問はおそらく常に関連するでしょう。 サイバー犯罪者はシステムをハッキングおよび感染させる技術と方法を改善しており、情報セキュリティベンダーは製品を改善して、新しい現実に高いレベルのセキュリティを提供しています。 一般的に、これは継続的な戦争です。

他の完全に正当なプロセスの中で、さまざまな方法で「マスク」されると、高度な脅威のさまざまな例がますます多く見られます。 マルウェアがまったく攻撃に使用されなかったことがありました 。 さらに、システムが即座に侵害されない場合、攻撃(特に直接攻撃)は格闘技の「傑作」となり、プロセス自体はあらゆる種類の「偽の」干渉を伴う膨大な数の反復(一見、かなり正当なもの)を表します。 そのため、最終的には何から来たのかを知ることはすでに不可能です...

しかし、静止していない暗号学者もいます。 結局のところ、パスワードを使用してファイルをアーカイブする操作は完全に正当な操作であると思われます。 PCユーザーが意識的に実行する場合のみ。 そして、このプロセスを誰が開始するのか、キーボードの背後にいる人、またはこれがいくつかのプログラムアクションのチェーンの結果であるとマシンが理解していると便利です。

ファイル自体とファイルによって起動されたプロセスだけでなく、PCユーザーと彼によって起動されたアプリケーションの特性を考慮して、 相互に関連するイベントのチェーン全体 を分析する必要があることが わかりました。 つまり 保護は企業に適合させる必要があります。

署名が必要ですか?

この質問には、YESとNOの2つの方法で答えることができます。

一方では、起動前であっても、悪意のあるファイルを明確に識別し、事前に(ダウンロード、コピー、起動の試行時に)ユーザーに通知できるようにするために署名が必要です。 ただし、既知の脅威に対してのみ署名が存在することを忘れないでください。 そして、未知の脅威をどうするか? 結局のところ、主な問題は、それらから自分自身を保護することに正確にあります。

OK、ヒューリスティックと行動分析を追加します。 ただし、従来の実装では、相互に接続されている他のすべてのプロセスから分離された特定のプロセスのみが分析されます。 さらに、攻撃でマルウェアが使用されない場合はどうすればよいですか? 悪意のある動作がない場合

サンドボックスもあります。 しかし、再び、現代の脅威はそれらを認識することを学びました。 この結果、サンドボックスに落ちた脅威は悪意のあるキャラクターを見せません。 そして、実際の環境で起動した後...

許可されたプログラム(アプリケーション、実行可能ファイル、ライブラリ)のホワイトリストを作成し、他のすべてを禁止できます。 管理者権限を削除します。 しかし、常にこれを実現することはできません。 これは、特定の従業員グループの作業に非常に悪い影響を与える可能性があります(情報セキュリティソリューションは安全に作業するのに役立ち、原則として作業を妨げません)。 さらに、理想的には、ホワイトリストは動的であり、必要に応じて自動的に再分類される必要があります。

それでは、未知の脅威に対する効果的で自動化された保護をどのように提供するのでしょうか?

新しいセキュリティモデル

上記の技術に加えて、人工知能と膨大な情報の分析なしでタスクを解決することは非現実的です。 このため、「次世代」ソリューションは、デバイスで実行中のすべてのプロセスの継続的な監視、すべてのプロセスの自動相関と有害性の観点からの分類、および必要に応じて技術専門家による行動の徹底的な分析という3つの基本原則に基づく新しいセキュリティモデルに基づいています。 つまり 人工知能と人間の知能の組み合わせ。

一例として、単一のプラットフォームでこれらのテクノロジーを使用するEPPとEDRシステムを組み合わせた、最初の、そして唯一の「次世代」SaaSソリューションを考えてみましょう。これは2015年に市場に登場したAdaptive Defense 360です。 そのため、保護された各コンピューターでリアルタイムで動作する数百のセンサーが、アクティブな各プロセスに必要な情報を収集し、クラウドビッグデータプラットフォームに送信し、人工知能技術を使用して慎重に分析します。 各プロセスのデータを比較すると、システムは自動的に因果関係を確立します。各プロセスの外観(つまり、それより前のプロセス)、プロセスの本質、および起動する他のプロセス。 したがって、多数の独立した、しかし相互に接続されたプロセスで構成される、大きなプロセスのライフサイクル全体を決定することが可能です。 さらに、人工知能は、保護されたオブジェクトの機能とその使用の微妙な違いを考慮することも試みています。

プロセスを自動的に分類できない場合(およびそのようなケースの数が無視できる場合)、情報セキュリティの専門家が関与します。

この結果、未知の脅威に対する高度な保護モジュールの3つの動作モードがユーザーに提供されます。

-監査:ソリューションは、すべてのプロセスをブロックすることなく監視します

-強化:ソリューションは、インターネットからダウンロードされた実行可能ファイルおよびアプリケーションのすべての未分類プロセスをブロックします

-ロック:ソリューションは、実行可能ファイルおよびアプリケーションのすべての未分類プロセスをブロックします

この記事では、システムの「内部」については説明しません。セキュリティモデルの詳細についてはこちらを、クラウドに送信される情報についてはこちらをご覧ください 。

私たちは、このソリューションの実際の有効性はどれくらいであり、それはどれほど高価なのか、ということに興味があります。

新しい暗号化装置で何をすべきか?

例として、Sporaの場合を考えてみましょう。 1月、G-Dataの同僚は、新しいSporaランサムウェアの興味深い分析を公開しました。 ID Ransomwareの人たちに彼が気づかれたのは初めてのようで、基本的に彼の流通地域はロシアです。 VirusTotalに送信されたサンプルの1つの詳細分析を含むリンクがフォーラムに公開されました。 これは、その時点でそこに提示されたアンチウイルスエンジンのいずれも検出されなかったHTAファイルです。PandaSecurity、G-Data、または他の誰でもありません。

これは、VirusTotalの53人の参加者全員がこの新しい脅威を検出してブロックできないことを意味しますか? あまり好きではありません。 これは、分析の時点で、実際には非常に短い時間しか「生きていない」ファイルを検出するための署名を誰も作成しなかったことを意味します。 しかし、主なことはユーザーを保護し、感染を防ぐことです。 そして、この場合のように、ユーザーを保護するために署名を作成する必要がないことがわかります。

クラウド内の情報を確認した後、システムがSporaのアクションを監視し、必要に応じて、署名を作成せずに、この新しい「マルウェア」をその出現の最初の瞬間からブロックできることがわかりました。 日本ではいくつかの症例を見てきましたが、確かに、スポラの検出症例の大多数はロシアにあったことを確認できます。

ところで、ここにその時に見たハッシュのリストがあります:

•312445d2cca1cf82406af567596b9d8c

•acc895318408a212b46bda7ec5944653

•c1f37759c607f4448103a24561127f2e

•c270cf1f2cfeb96d42ced4eeb26bb936

以前の評価方法は有効ではありません

特定のウイルス対策の有効性に関しては、コンピューターで悪意のあるファイルを実行しようとするときに最も頻繁に評価されます。 ブロックされている場合、ウイルス対策は有効ですが、そうでない場合は無効です。 ところで、VirusTotalのようなプロジェクトは、このような迅速なテストによく使用されます。 このプロジェクトに反対するものは何もありません。このような高速テストのツールの1つとして必要かつ有用です。 しかし、同じVirusTotalのテストで、このようなアンチウイルスがこの脅威を検出しないことが示される場合が多くなりますが、実際にはこのファイルによって起動された悪意のあるアクションがブロックされます。

問題は、脅威がコンピューターに入った時点で保護がチェックされることであり、セキュリティソリューションがこの時点でそれを検出しない場合(ダウンロード、コピー)、これはソリューションが無効であることを意味しません。 ユーザーは悪意のあるファイルを起動する前に停止したいのですが、これは現代の現実におけるアプローチ自体の誤りです。 残念ながら、すべてのファイルを知ることは不可能です。 ファイルレベルで脅威を検出するだけでは十分ではなく、署名、サンドボックス、および限定的な事前ルールのみに依存しています。

Adaptive Defense 360は、実行可能ファイルまたはアプリケーションの実行後にこのコンピューターで「生まれた」プロセスチェーン全体を追跡、比較、相関、分析することにより、分類されていないプロセスをブロックできます。 この場合、システムはどのファイルがこれらの悪意のあるプロセスの先駆者になったかを認識するため、これらの元のファイルをリアルタイムで正しく再分類して、将来のスキャンの効率を高めることができます。 繰り返しますが、システムは動的に動作し、将来、そのような悪意のあるプロセスが消滅した場合、ファイル自体は異なる方法で分類されます。

最終的に、攻撃が多くの操作で構成されている場合、その一部である特定の疑わしい操作や悪意のある操作をブロックすると、攻撃全体が目標に到達しません。

AV-ComparativesでのAdaptive Defense 360のテスト

Adaptive Defense 360が市場に登場してから1年半後、2016年12月、独立系テストラボのAV-Comparativesは、Adaptive Defense 360の独自のテストを実施して、実環境でのパフォーマンスを調査しました。 結果は何ですか?

メーカーの推奨に従って、AV-Comparativesの専門家は小さなAdaptive Defense 360エージェントを「実験」コンピューターにインストールしました。 したがって、その時点で高度な保護が監査モードで機能していた製品は、すべてのコンピューターで「正常な」動作を認識し、実行中のすべてのプロセスを分類することができました。

適応期間(Pandaは2〜3週間を推奨)の後、未知の脅威に対する有効性テストが実行されました。 これを行うために、177の新しい悪意のあるWebサイトが使用され、未知の暗号化、バックドア、パスワードスティーラー、ワーム、ウイルス、トロイの木馬などがありました。AdaptiveDefense 360は176の脅威をブロックし、テスト中に最後の未知の脅威(パスワードスティーラー)が自動的にブロックされましたそのプロセスの分析の結果として。 また、43の未知の潜在的に不要なプログラムすべてが最終的にブロックされました。 テスト期間中に誤検知は検出されませんでした。 以下は、AV-Comparativesレポートのグラフです。

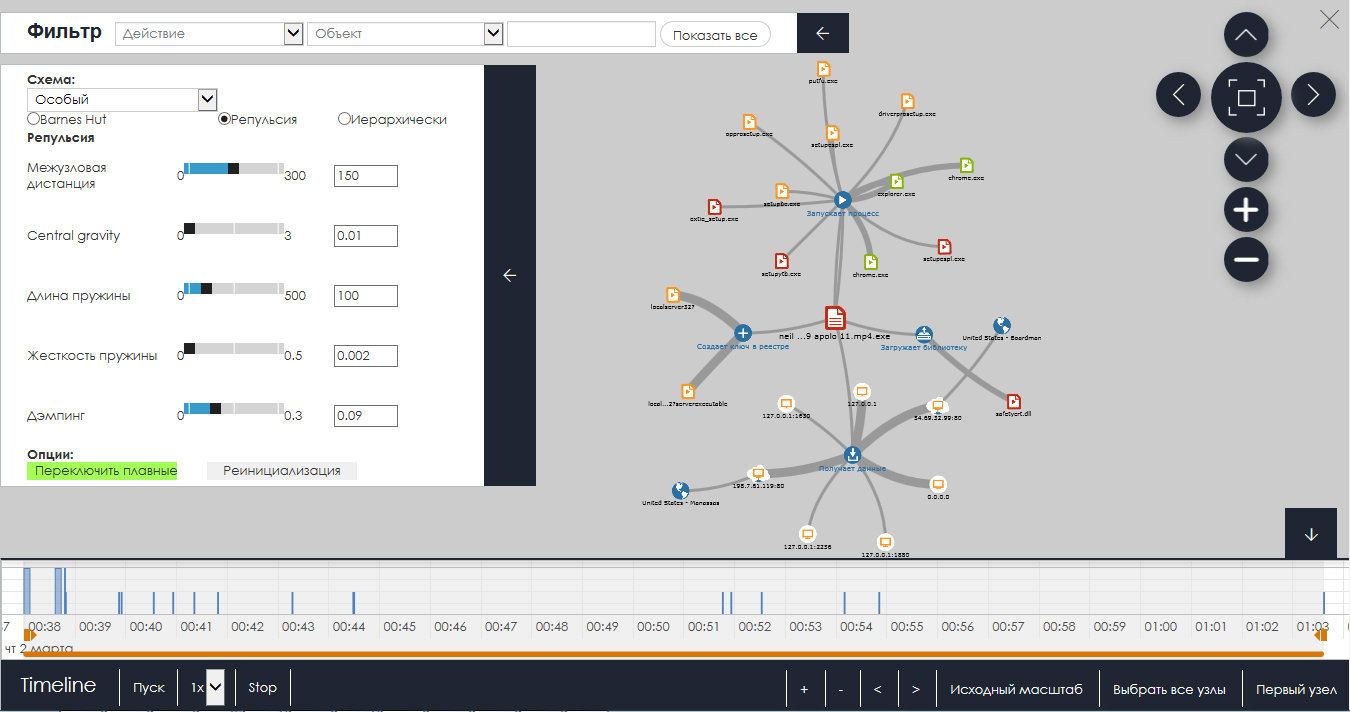

AV-Comparativesの専門家は、未知の脅威に対するAdaptive Defense 360の高い効率に加えて、各インシデントの専門家情報を表示できることにも注目しています。 特に、各インシデントのライフサイクルはリアルタイムで製品コンソールに表示されるため、管理者はこのインシデントに関連するすべてのプロセスと分類結果を確認できます。 以下は、脅威のライフサイクルとブロック結果に関する情報を含むスクリーンショットです。

この情報は、記録されたプロセスのアクティビティのスケジュールによっても補足されます。 特に、グラフには、さまざまなイベントとインシデントへの参加者との関係がすべて表示されます。 さらに、インシデントの進展をアニメーション形式で表示することにより、インシデントの全体の年表に精通することができます。

さらに、AV-Comparativesの専門家は、レポートで追加のAdvanced Reporting Toolについても言及しました。これは、ある意味SIEMシステムの簡易モデルであり、対応するAdaptive Defense 360ライセンスのユーザーが利用できます。これにより、各プロセス、コンピューターの使用者、アクセスしようとしているデータおよび方法に関する詳細な専門家の分析を取得できます。

AV-Comparativesレポートの詳細については、 こちらをご覧ください 。

発行価格

次世代の保護ソリューションは、特に(Adaptive Defense 360の例のように)従来のEPPテクノロジーとEDRテクノロジーの両方を高度な保護機能と組み合わせる場合、特に従来のウイルス対策ソリューションよりも高価です。

比較のために、従来の企業のアンチウイルス保護がデバイスごとに1年間500〜1,500ルーブルの場合(ライセンスの数、製品の機能、およびその他の配信条件によります)、新しいソリューションは2〜3倍高価になります。

たとえば、 Adaptive Defense 360では、コストは1000から2500ルーブルまでさまざまです。

しかし、価格差は、未知の脅威やデータ漏洩による感染による損失、暗号化された情報の復元および/またはセキュリティホールの排除にかかる可能性のある損失よりもはるかに小さいものです。

数が少ない

•Adaptive Defense 360は約1.5年間市場に出回っており、100万台を超えるコンピューターとサーバーを保護しています。

•常に、ロックモードで感染したデバイスは1つではありませんでした

•毎日25億を超えるイベントを分析

•プロセスの99.98%が自動的に分類されます

•新規アプリケーションの分類率-0〜24時間

•2016年には、230万を超えるセキュリティホールがブロックされました

•Adaptive Defense 360は、使用されている保護に関係なく、インストールされたすべてのネットワークで脅威を検出しました。

おわりに

「次世代」ソリューションの有効性を評価するための既存のアプローチは、新しい現実のユーザー間の誤解を明らかにします。未知の脅威は、起動するまでブロックされると予想されますが、残念ながら、これはありそうにありません。 新しいソリューションは、アクティブなプロセスの詳細な分析と監視に基づいています。 実行中または開始しようとしているプロセス。

現代のマルウェアは非常に複雑であり、過小評価しないでください。 さまざまな隠蔽方法、洗練されたアプローチ、未知の脅威に対する最新の手法により、従来のウイルス対策ソリューションが混乱する可能性があります。 それらに効果的に対処するには、相互に接続されたすべてのプロセスのコンテキストですべてのイベントを分析する必要があります。個々のプロセスは危険ではありませんが、全体として非常に具体的な悪意のある目標を追求します。

Gartnerによると、2019年までに、多くの従来のEPPソリューションがEDRソリューションの機能によって強化されます。 そして、市場は本当にこの方向に進んでいます。多くのメーカーは、近い将来、プラットフォームやソリューションにビッグデータ、人工知能、その他の最新技術を実装すると発表しています。

Adaptive Defense 360は2015年にこのステップを踏んで、あらゆる種類の攻撃に対する継続的な保護を提供するとともに、エンドポイントで行われたすべてのアクションを追跡して現在および将来の攻撃を排除および防止できる専門的な分析ツールを提供します。

デモコンソールを使用して(製品をインストールせずに)Adaptive Defense 360の機能を評価することをお勧めします 。

デモコンソールは、ユーザー、プロファイルなどの設定に関する特定の情報をすでに持っているPanda Adaptive Defense 360を示すように設計されており、実際の作業に可能な限り近いモードでコンソールを評価できます。

デモコンソールアクセス

ログイン:DRUSSIAN_FEDERATION_C13@panda.com

パスワード:DRUSSIAN#123

注:デモコンソールの表示時に行われた製品設定の変更は、毎日リセットされます。