この即興ラボでは、GNU / Linuxを使用したネットワーキングを強調します。

次のトピックを検討してください。

- 学習VLAN。 1つのVLANでvm1、vm2の間にネットワークを構築します。 pingを実行し、パケットをキャッチし、見出しを調べます。

- vm1 vm2を異なるVLANに分割します。 R1を使用したintervlanルーティングの構成。

- Iptables。 マスカレードをカスタマイズします。 外部ネットワークへのアクセスをシミュレートします。

- Iptables。 NATの背後にあるvm1およびv2のサービスのポート転送を構成します。

- Iptables。 セキュリティゾーンを構成します。 tcpセッションを勉強します。

Z.Y. すべての人が間違っています。あなたのコメントを受け入れます。愚かさを書いたら、それを修正する準備ができています!

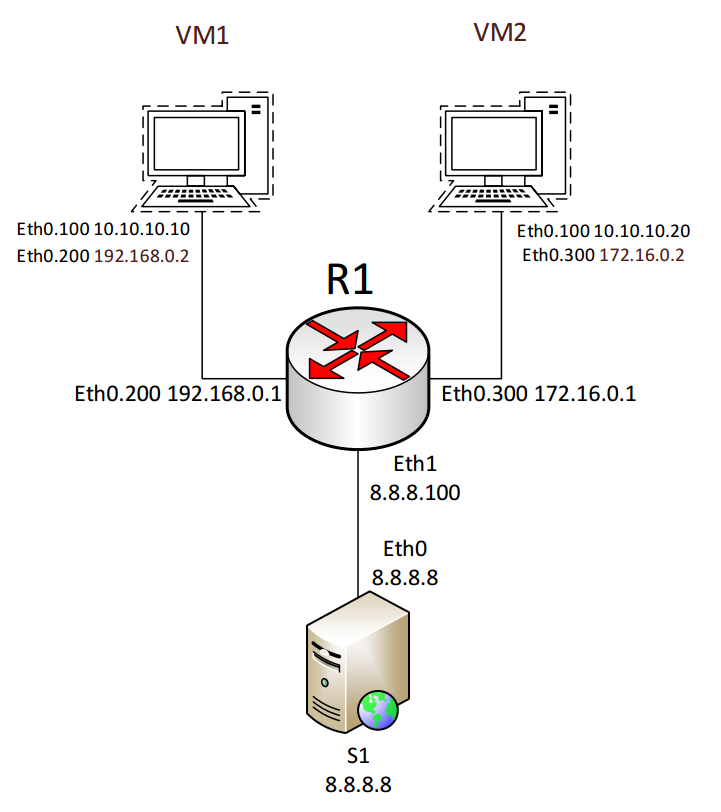

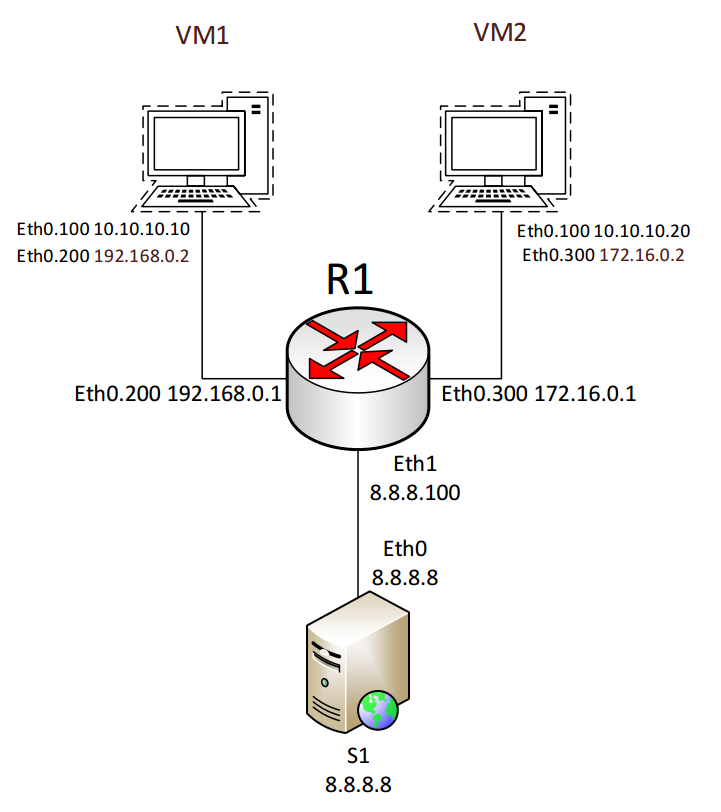

指定:VM1、VM2で構成されるローカルエリアネットワーク。 R1ルーター(仮想マシンでもあります)、S1 Webサーバー。

Yandexディスクからこのラボ用の既製のバーチャルをダウンロードできます

なぜなら この記事をレッスンとして送信しようとしましたが、ほとんどの場合、テキストでコマンドを書くのではなく、スクリーンショットを撮って自分の手でそれらを操作しました。 これにより、より速く理解し、覚えやすくなります。 これが不便であることは十分に理解していますが、このアプローチを選択することにしました。

ネットワーク図

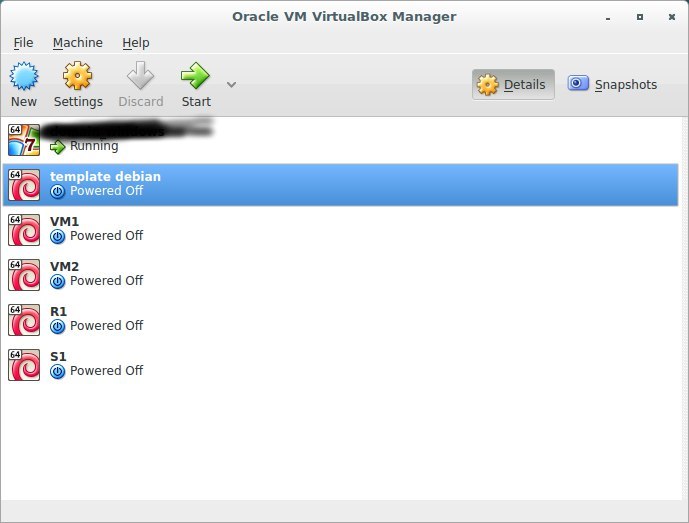

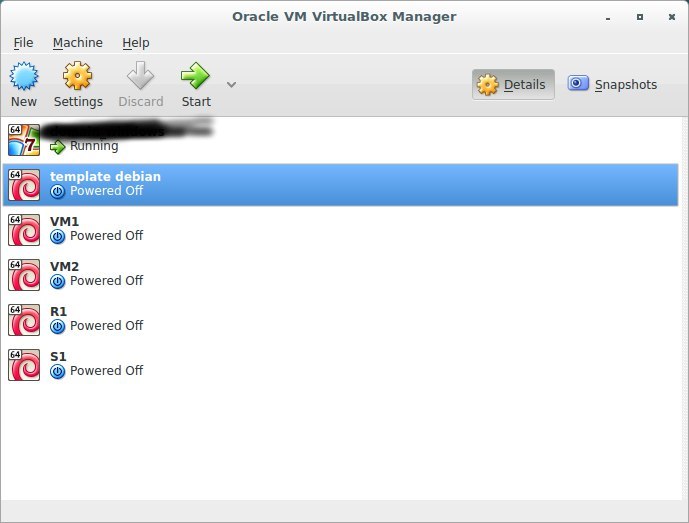

VBOXでの仮想マシンの例

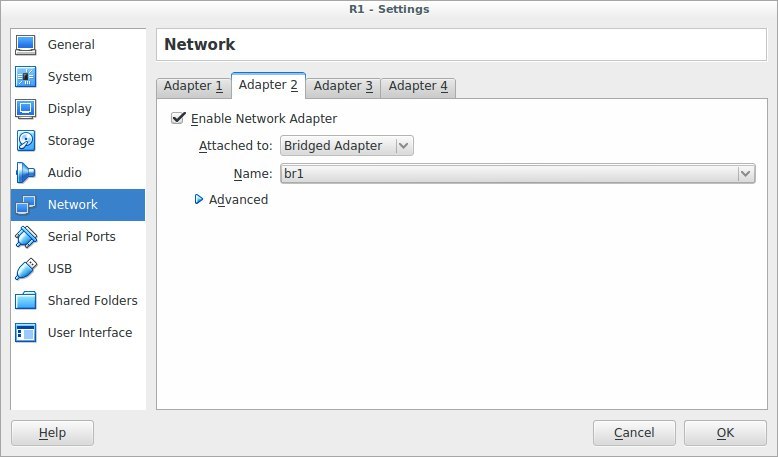

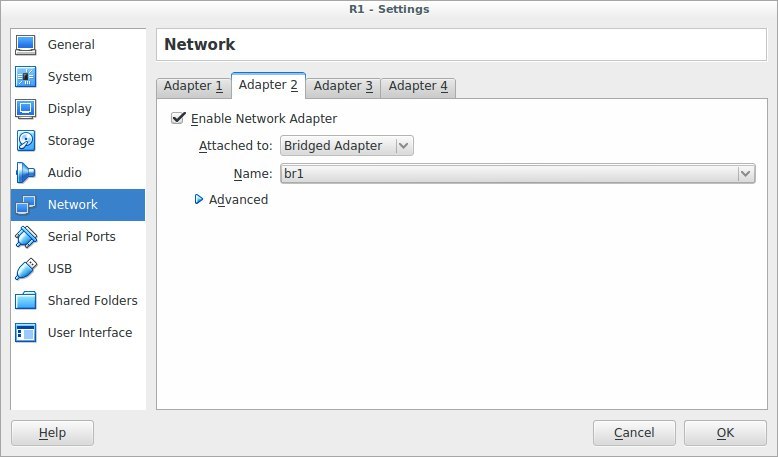

VM1の設定-インターフェースとしてブリッジとして接続します。 任意のインターフェイスを選択して、そのすべてを閲覧できます。 完全を期すために、システム2ブリッジアダプター(br0、br1)にアダプターを作成し、vm1、vm2、r1(アダプター1)をbr0に、s1、r1(アダプター2)をbr2に接続しました。

アダプタのセットアップ例

残りの3つの設定は似ています。

I. VLANを調査します。 1つのVLANでvm1、vm2の間にネットワークを構築します。 pingを実行し、パケットをキャッチし、見出しを調べます。

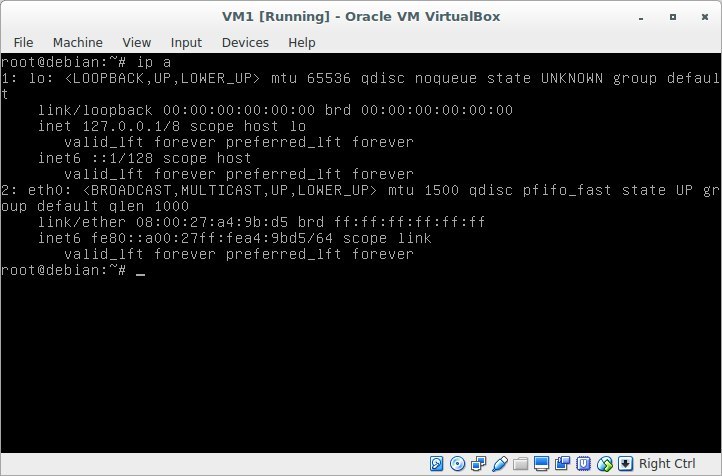

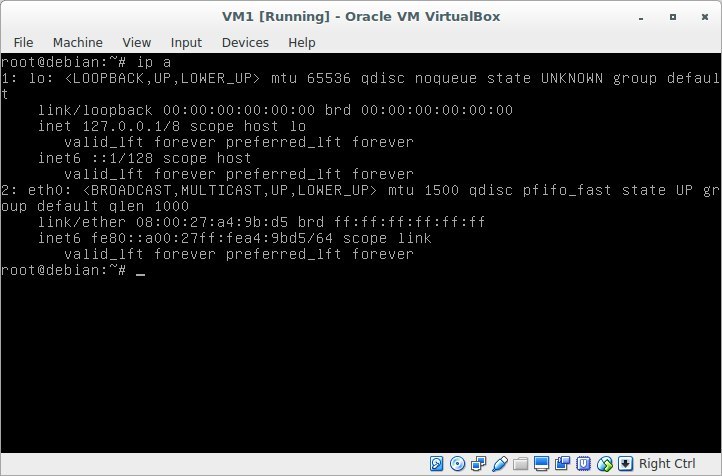

vm1とvm2を起動し、コマンドを使用してシステムのインターフェイスを確認します

(IP aと省略)ip addr

結果

新しいデバイスを追加します。これはeth0.100と呼ばれ、id = 100のタグ付きインターフェースになります。

結果

ip link add -

link eth0 - eth0

name eth0.100 - . , vlan.

type vlan - . 8021q - vlan

id 100 - id vlan

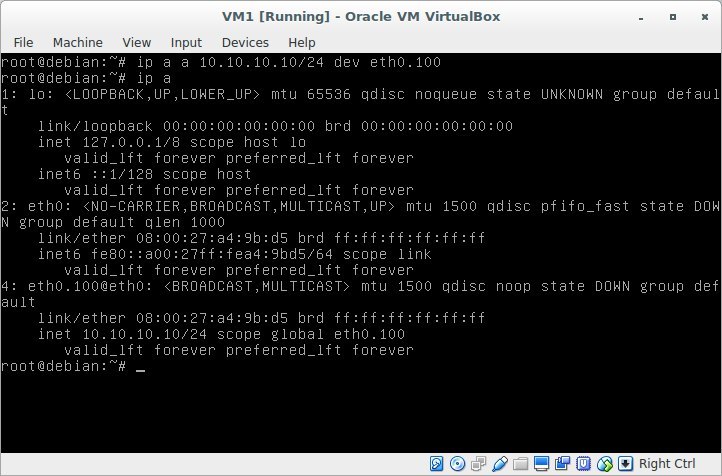

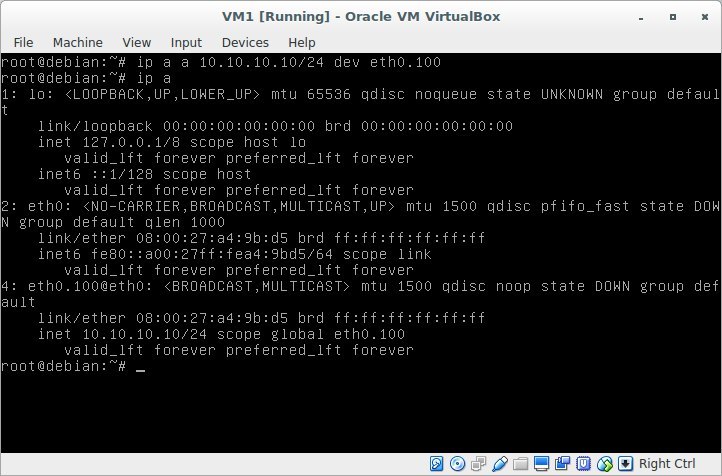

次に、このインターフェイスにIPアドレスを割り当てます。

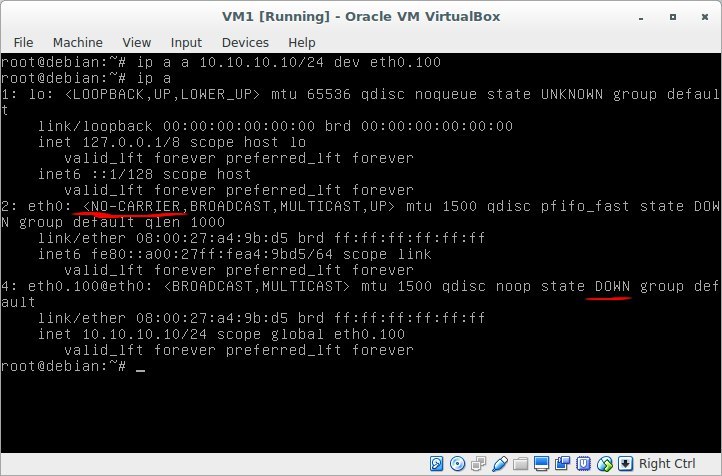

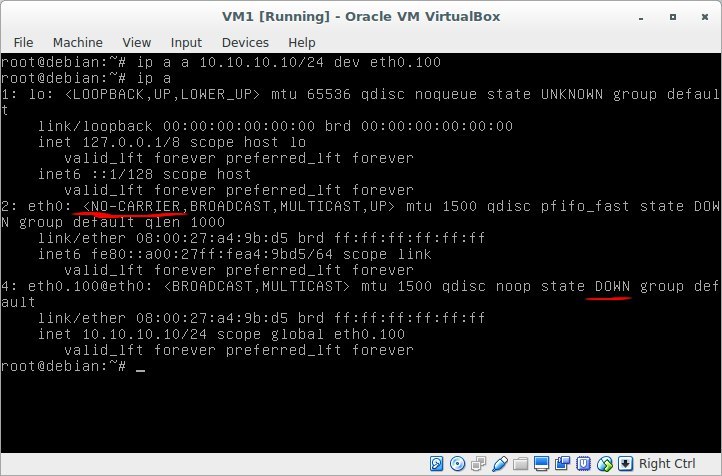

ip addr add 10.10.10.10/24 dev eth0.100

レコードの短いビュー:

ip aa 10.10.10.10/24 dev eth0.100

結果

私たちは次のことに注意を払っています:ノーキャリアとダウン

これは、インターフェイスにネットワークケーブルが接続されておらず、インターフェイス自体がダウンしていることを意味します。

結果

ケーブルを接続すると、次の図が表示されます。

結果

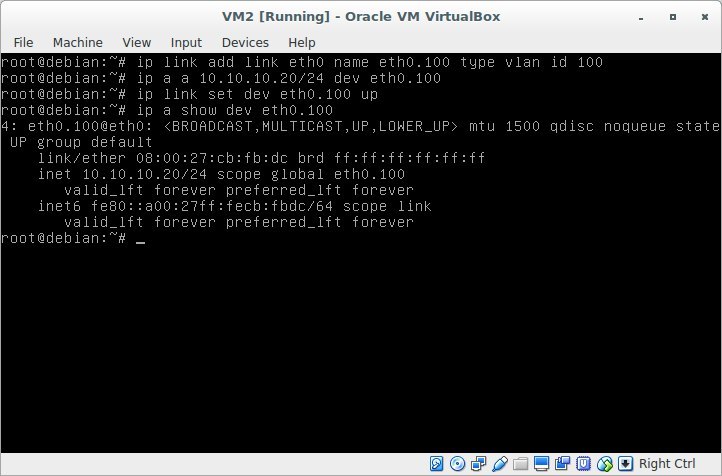

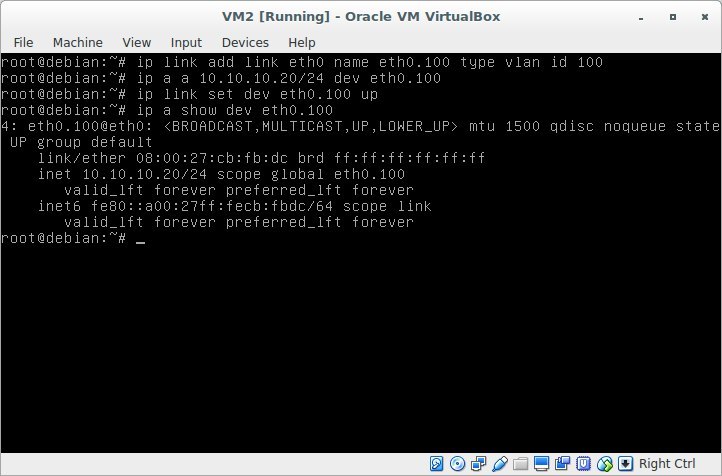

そして、コマンドでインターフェースを有効にしましょう:

ip link set dev eth0.100 up

結果

したがって、vlan id = 100のタグ付きパケットを受信するインターフェイスを作成したため、このインターフェイスを介してパケットがネットワークにリリースされると、タグ100がパケットにハングアップします。 そして彼にIPアドレス10.10.10.10/24を割り当てました

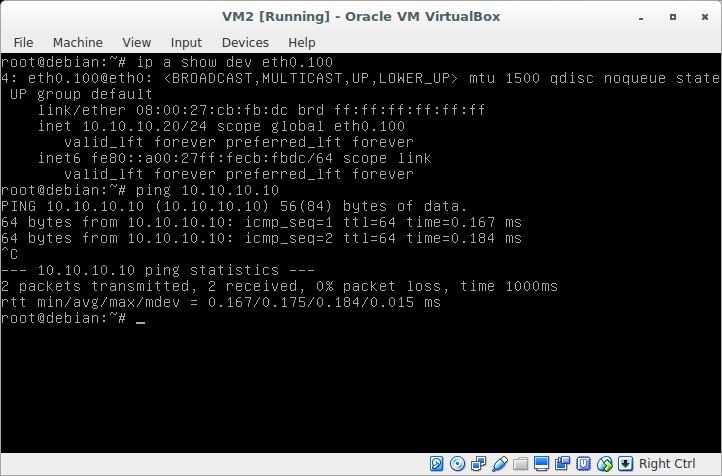

VM2でも同じことを行い、アドレス10.10.10.20/24を割り当てます

結果

VM1とVM2間の接続の確認:VM2で10.10.10.10にpingを実行します

結果

要約すると、1番目のローカルネットワークの2台のマシンで作成し、100番目のVLANの2つのタグ付きインターフェイスを作成し、それらの間の接続を確認しました。

要約すると、1番目のローカルネットワークの2台のマシンで作成し、100番目のVLANの2つのタグ付きインターフェイスを作成し、それらの間の接続を確認しました。

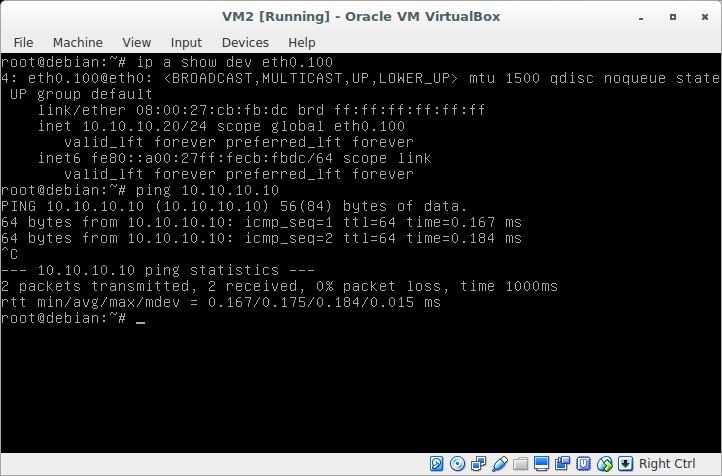

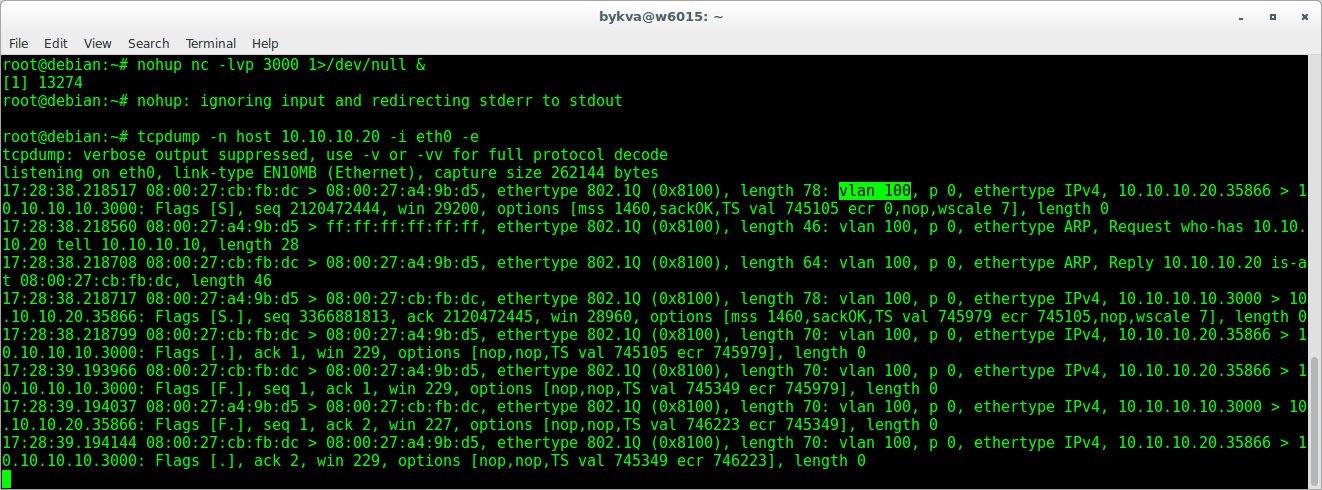

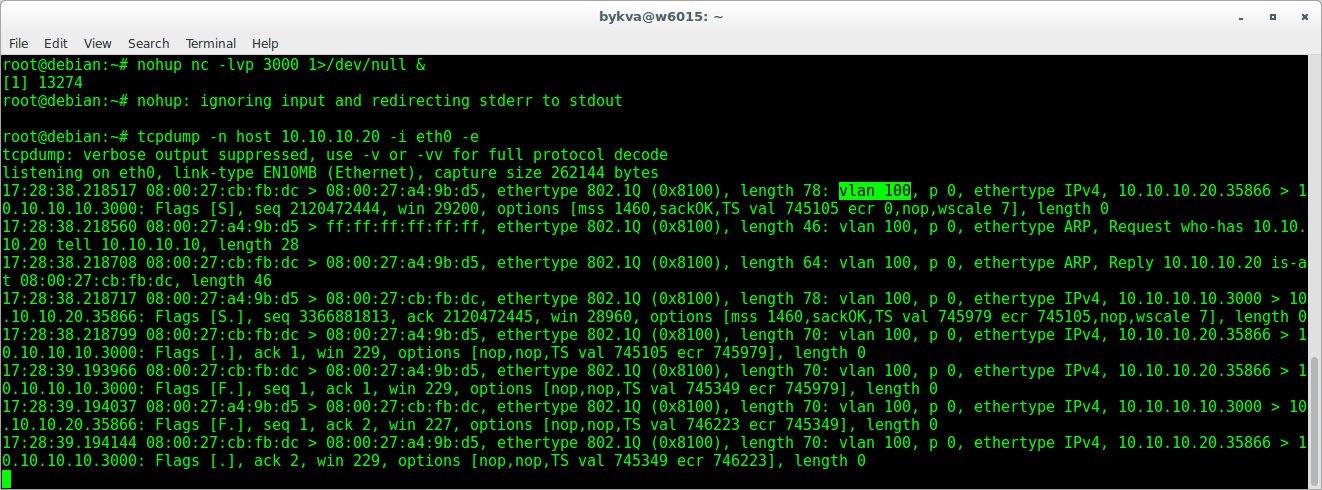

これはすべて嘘や挑発ではないことを確認します! VM1でリスナーを起動し、VM2とトラフィックトラフィックでリスナーをノックします。

1. VM1で実行する

nohup nc -lvp 3000 &

tcpdump -n host 10.10.10.20 -i eth0 -e

2. VM2で実行する

nc 10.10.10.10 3000

結果

チャネルレベルvlan 100のヘッダーに表示されます。したがって、ネットワーク上のパケットは実際にはタグ付きであり、これはマザーグースの発明ではありません。

II。 vm1 vm2を異なるVLANに分割します。 R1を使用したintervlanルーティングの構成。

次に、ポイント番号2に進みます。これら2つの仮想マシンを異なるVLANに分割し、ルーターを構成します。

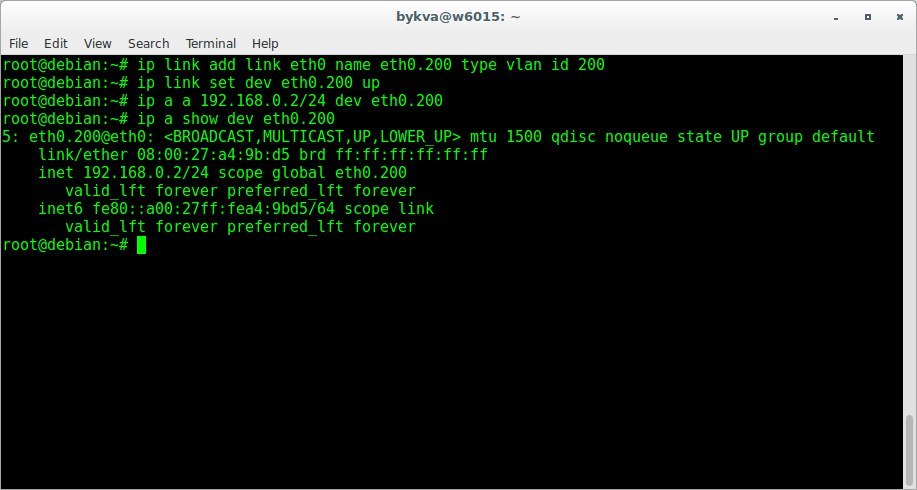

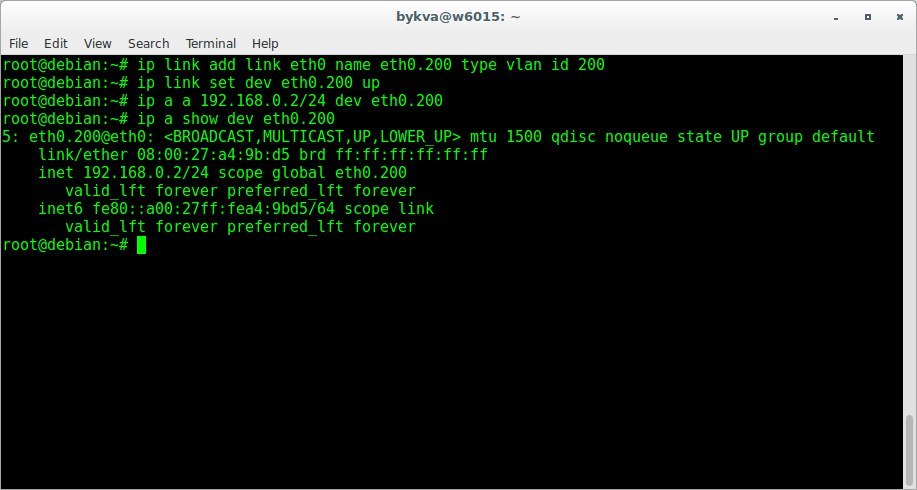

VM1の場合:

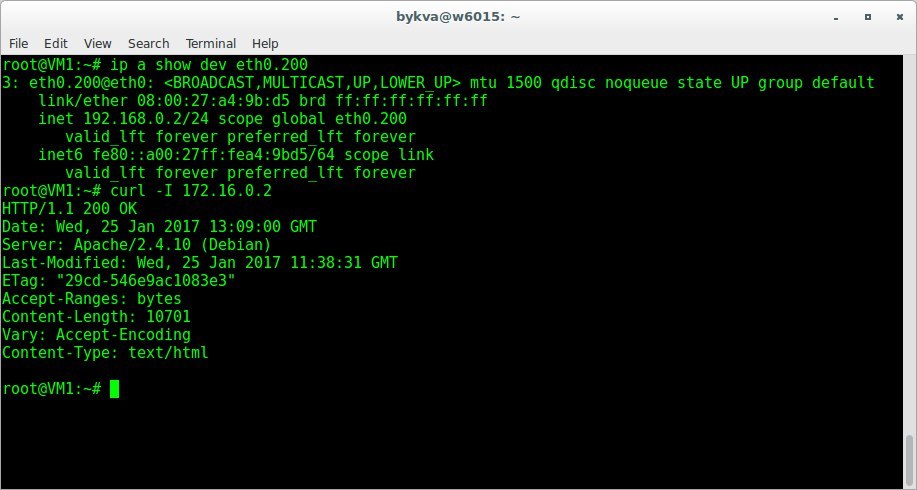

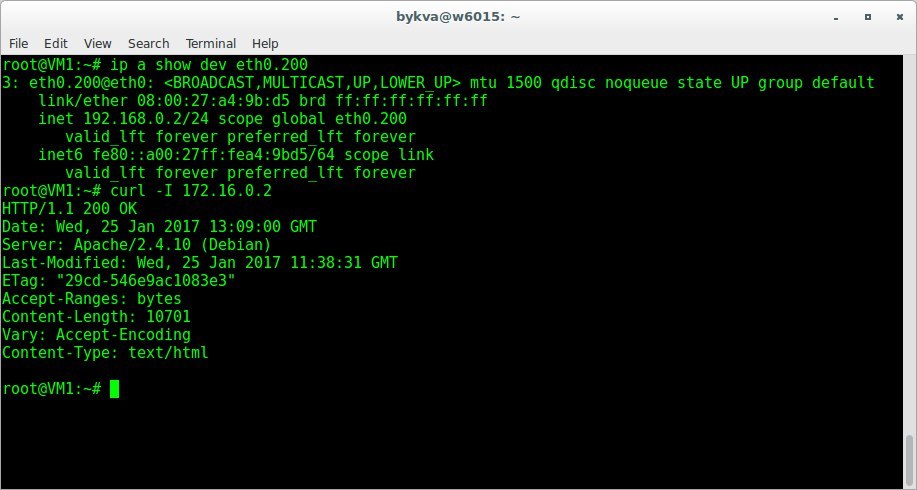

タグ200のeth0.200インターフェイスを追加し、アドレス192.168.0.2を割り当てます

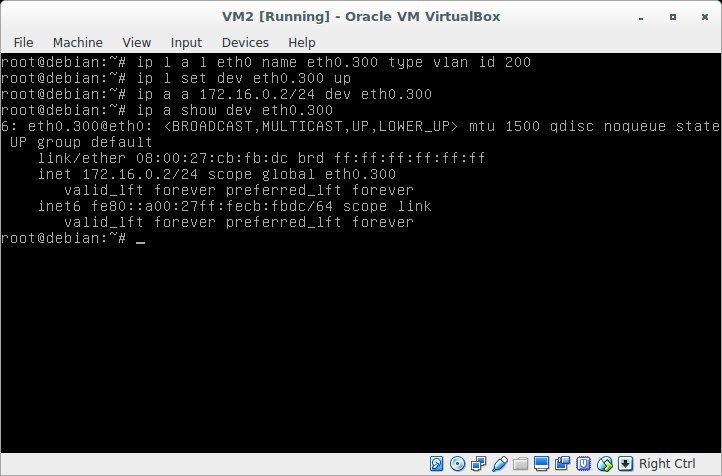

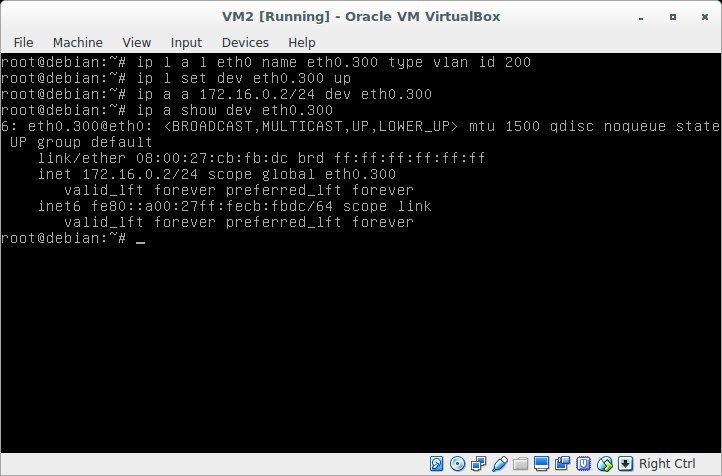

VM2の場合:

タグ300のeth0.300インターフェイスを追加し、アドレス172.16.0.2を割り当てます

(独立して)

結果(VM1)

結果(VM2)

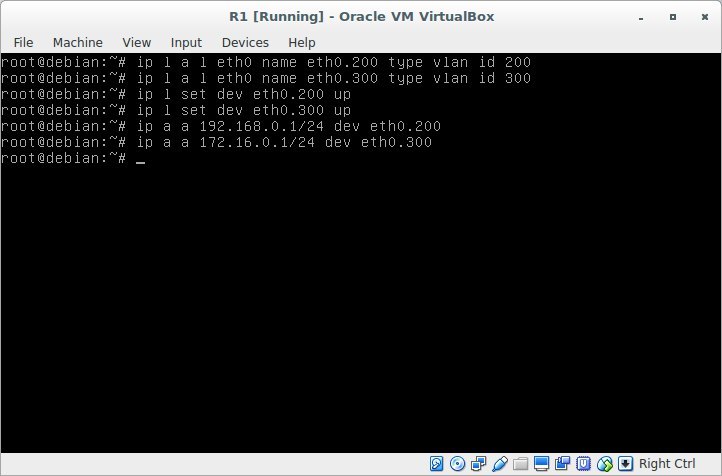

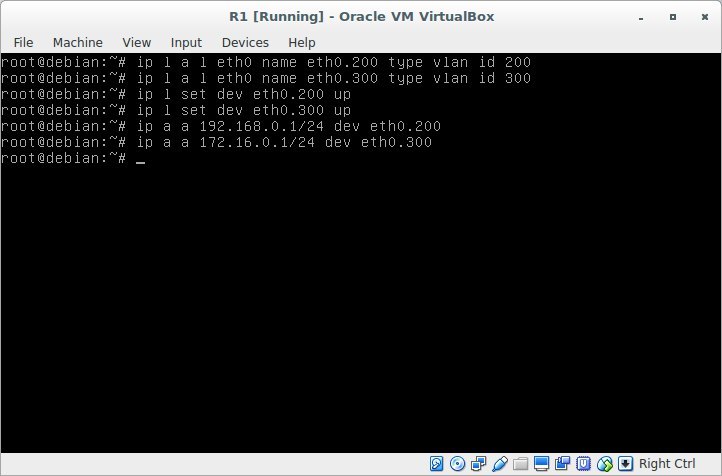

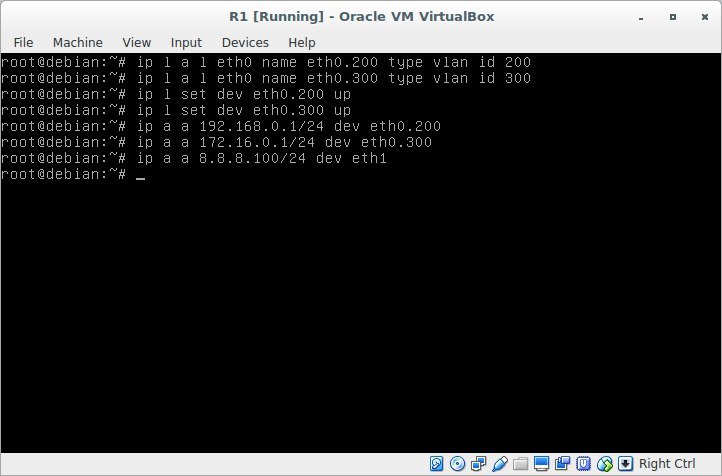

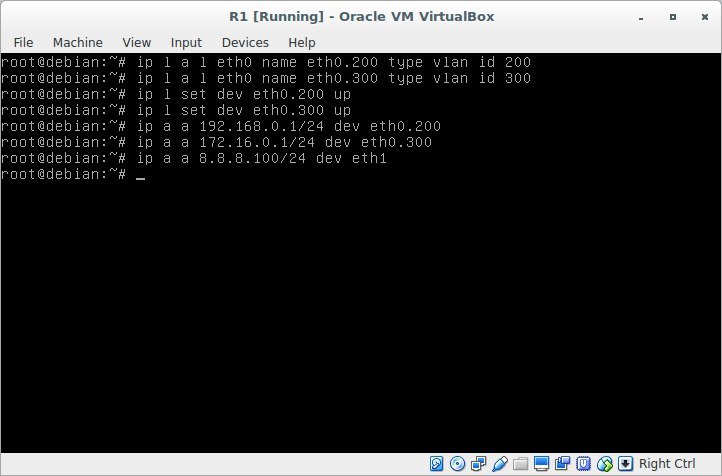

R1ルーターをオンにして構成します。 ルーターでは、VM1、VM2とは異なり、vlan 200とvlan 300の両方にインターフェースを作成する必要があります-このインターフェースはこれらのネットワークのゲートウェイになります。 それらにアドレス192.168.0.1、172.16.0.1を割り当てます。

結果

接続を確認してください。 192.168.0.2および172.16.0.2のルーターからpingを実行します。 (ところで、VM2でeth0.300を設定するのを間違えたため、ここに小さな問題がありました。

エラーが見つかりませんでした

id = 300の代わりに、id = 200を登録しました

結果

それで、VM1、R1とVM2、R1の間に接続ができました。 VM1、VM2をR1経由で接続してみましょう。

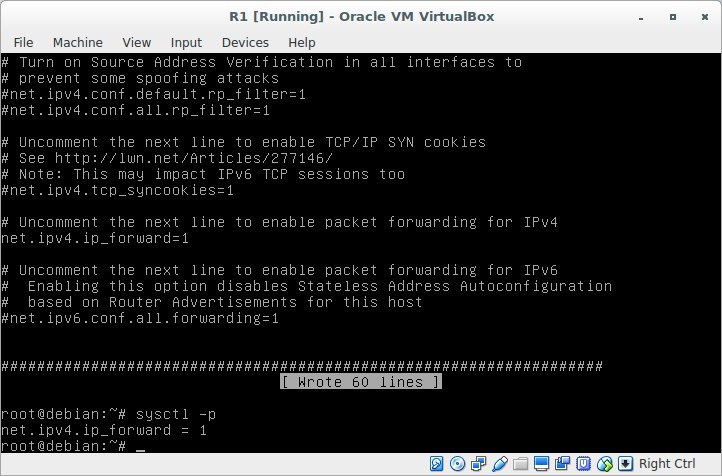

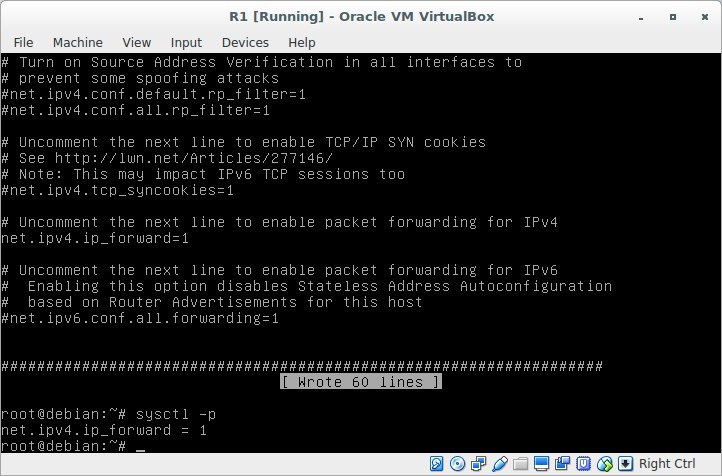

ルーターがインターフェイス間でパケットを転送できるようにするには、許可する必要があります。 /etc/sysctl.confファイルのnet.ipv4.ip_forward = 1ディレクティブのコメントを外し 、 sysctl -pコマンドで変更を適用する必要があります。

# nano /etc/sysctl.conf # sysctl -p net.ipv4.ip_forward = 1

結果

そして今、最も重要なこと。 ルーティングを構成する必要があります。 これを行うには、3つの一般的な方法があります。

1.デフォルトルートを指定します。 つまり 宛先IPの場所がわからないため、ルーターのローカルネットワークヘルメットに属さないすべてのパケット。

2.特定のサブネットのゲートウェイを指定します。 ネットワークが異なるルーターの背後でアクセス可能な場合、これを行う必要があります。

3.パッケージを受け取る人の背後にあるインターフェイスを示します。 この状況は、たとえば、必要に応じて、サブネットをルーティングするためにデータセンターで発生しました。 つまり データセンターが私に割り当てられたサブネットを静的にルーティングした外部アドレスへの仮想ルーターがありました。 次に、このサブネットのIPアドレスが、内部にあるルーターのインターフェイスの1つにあることを指摘しました。 パケットはこのインターフェイスに送信され、これらのホワイトアドレスが割り当てられた仮想マシンによって反対側で受信されました。 つまり この状況では、ゲートウェイの指定は完全にオプションでした。

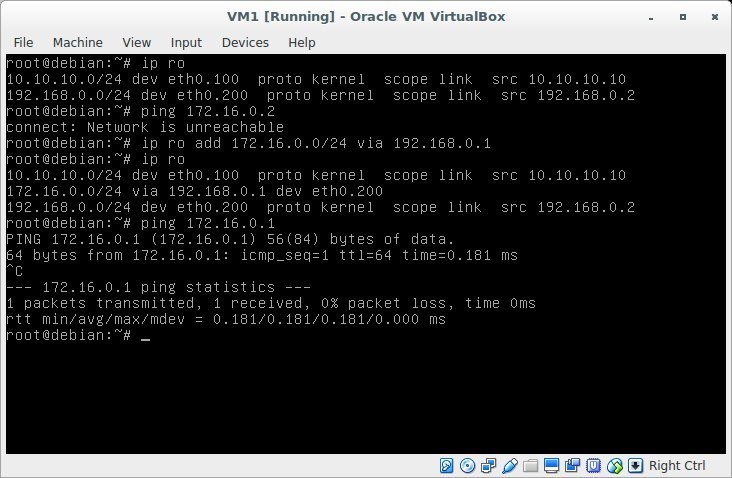

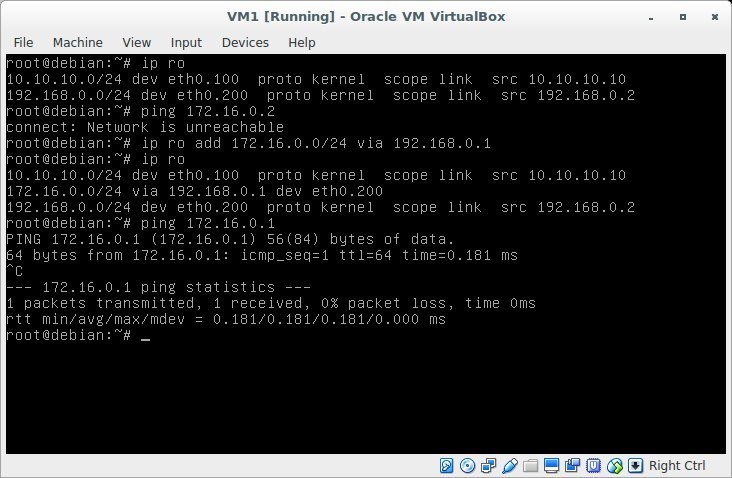

VM1のルートのリストを見てみましょう。

ip ro

結果

仮想マシンは、2つのサブネット(10.10.10.0/24と192.168.0.0/24)のみを認識しています。 ホスト172.16.0.2については何も言われていません! pingを試しても、何も機能しないためです。

結果

サブネット172.16.0.0/24へのルートを追加します。

ip ro add 172.16.0.0/24 via 192.168.0.1

via-誰を経由するかを意味します。 つまり ホスト192.168.0.1にパケットを送信すると、それがわかります。

ルーティングテーブルを調べると、次の決定が行われます。

1.このパッケージの対象者 ホスト172.16.0.2

2.パケット172.16.0.2を誰に送信すればよいですか? ホスト192.168.0.1

3.ホスト192.168.0.1について何を知っていますか? 彼は直接接続されています。 このサブネットは私たちのものです。 チャネルレベルでは、ソースMACアドレスを作成し、ホストMACアドレスは192.168.0.1、ソースIPは192.168.0.2、宛先IPアドレスは172.16.0.2であり、eth0.200インターフェースを介して送信します。 ポッドキャスト「最小のネットワーク」の著者が言ったように、パッケージの運命は私たちを悩ませません。

隣接VLANのゲートウェイにpingを試行してみましょう。

ping 172.16.0.1

結果

動作します! しかし、172.16.0.2にpingを実行するとどうなりますか? 復路がないため、機能しません。 パケットはホストVM2に到達しますが、VM2はそれを送り返すことができません。 どこがわからない VM2に戻るルートを追加してみましょう。

VM2のデフォルトルートを追加します。 これを行うには、サブネットとマスク(0.0.0.0/0-つまり、絶対にすべてのアドレスが該当する)を指定するか、デフォルトのキーワードを使用します。

結果

同じ結果が得られます。 そして最後に、VM1はVM2に自由にpingを実行します。 やった!

要約すると、Linuxルーターを使用して2つのVLAN間をルーティングする方法を学びました。

要約すると、Linuxルーターを使用して2つのVLAN間をルーティングする方法を学びました。

III。 Iptables。 マスカレードをカスタマイズします。 外部ネットワークへのアクセスをシミュレートします。

パブリックサーバーS1を追加します。 その上にapache2をインストールし(apt install apache2)、インターネット上のWebサーバーを模倣します。 一方、VM1、VM2はルーターの背後にあるプライベートマシンです。 2番目のインターフェイスルーターは、その場しのぎのインターネットを見ます。

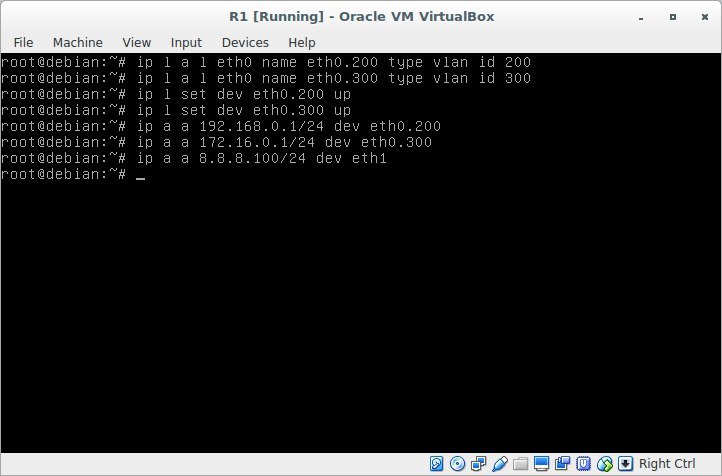

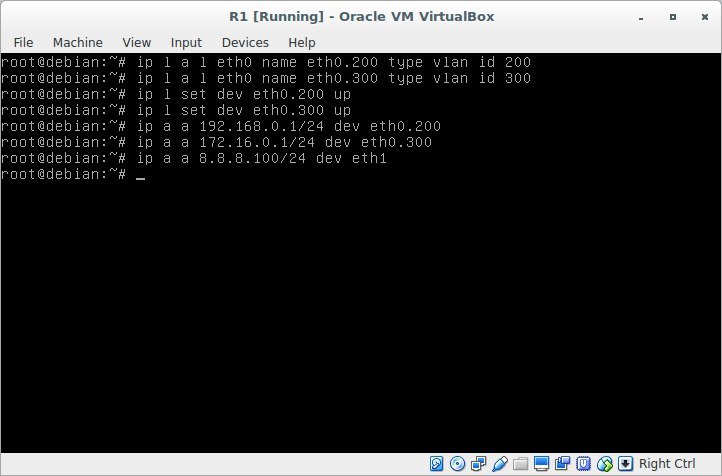

R1の2番目のインターフェース-eth1を追加し、VLANなしでIPアドレス8.8.8.100を設定し、S1-8.8.8.8に設定します。

結果

コンソールに入力したすべてのコマンドは、再起動するまで機能しないことに注意してください。 2つのインターフェイスを追加して仮想マシンをオフにした後、再起動後に未構成のマシンを受け取ったため、すべてのコマンドを再度適用する必要がありました。

結果

私の後にVBOXの構成を繰り返す場合、S1とR1の両方でbr1に両方のネットワークカードを追加することを忘れないでください。 次のコマンドを使用して、システムのブリッジインターフェイスを作成できます。

ip link add br1 type bridge

。

ただし、一般的に、ラボ全体を作成し、1つのインターフェイスで何も作成することはできません。

スイッチのようなブリッジをシミュレートするために、分離を強調します。

S1、R1を構成した後、接続を確認します(ping 8.8.8.8.8を実行します)-R1で動作するはずです。 さらに、VM2でpingを実行すると、pingは実行されません。

なんで?

S1はネットワーク172.16.0.0について知らないためです。 R1をS1のデフォルトゲートウェイとして追加します。

ip ro add default via 8.8.8.100

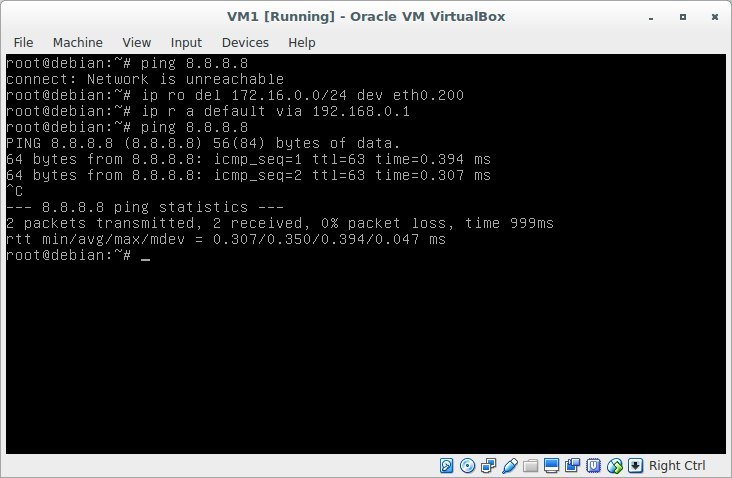

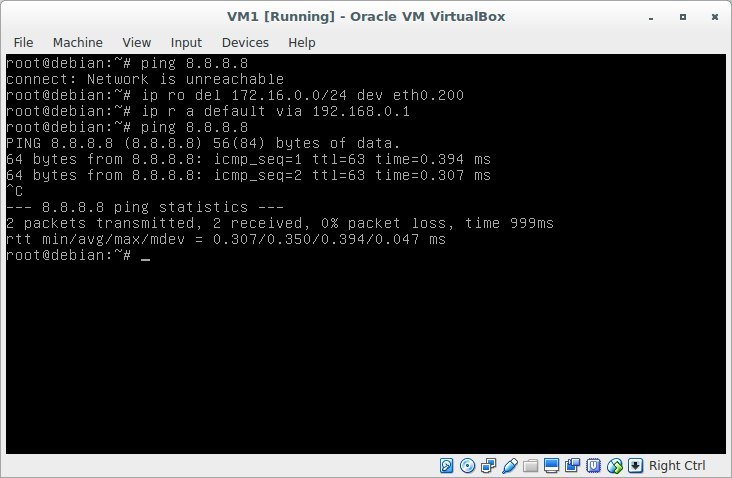

さらに、VM1を使用してサーバーにpingを実行すると、通常、ネットワークが利用できないと表示されます。

なんで?

デフォルトのgwをまったく登録しなかったが、ネットワーク172.16.0.0/24の場所を示したためです。

ゲートウェイを作成して、これを修正しましょう。

結果

これで、4台すべてが完全に相互にpingを実行しました。 しかし、これはすべきではありません。 灰色のアドレスはオンラインにしないでください! また、R1が2番目のインターフェイスを参照するネットワークは、アドレス172.16。*。*、192.168。*。*がどこにあるかを知らないはずです。

S1でデフォルトのgwを削除します。

ip ro del default

要約すると、必要なネットワークへのルートを登録する方法と、ルーターの背後にあるグレーアドレスを「非表示」にして、1つのホワイトアドレスのみからすべてのトラフィックを「出力」する方法を学びました。

要約すると、必要なネットワークへのルートを登録する方法と、ルーターの背後にあるグレーアドレスを「非表示」にして、1つのホワイトアドレスのみからすべてのトラフィックを「出力」する方法を学びました。

それはNATについて話す時間です。 NAT(英語版。ネットワークアドレス変換-「ネットワークアドレス変換」)は、TCP / IPネットワークのメカニズムであり、通過パケットのIPアドレスを変換できます。 IPマスカレーディング、ネットワークマスカレーディング、ネイティブアドレス変換とも呼ばれます。 マスカレードを検討します。 これはSourceNAT(SNAT)&& DestinationNAT(DNAT)です。

NATには本当に何が必要ですか? ただし、ルーターの送信元IPアドレスを受信するには、S1への発信パケットが必要であり、戻ってくると、宛先アドレスとして仮想アドレスを再度取得します。

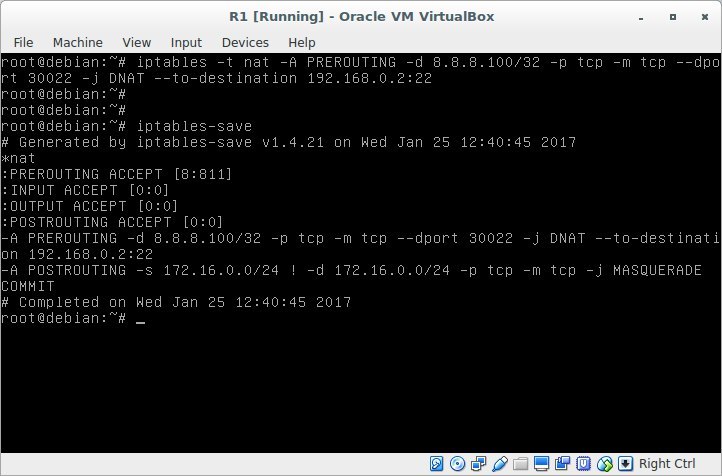

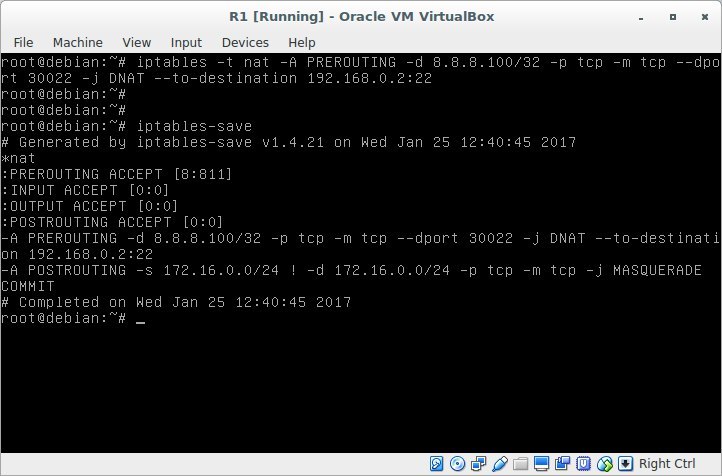

17.16.0.0/24サブネットのマスカレードを設定しましょう-ルータでコマンドを実行します:

iptables -t nat -A POSTROUTING -p tcp -m tcp -s 172.16.0.0/24 ! -d 172.16.0.0/24 -j MASQUERADE

iptablesの仕組みについては詳しく説明しません。 これは非常に多くのブナであり、この記事は明らかにこれのためではありません。 これは勉強するのにとても良い記事です。

注意するだけ

! -d 172.16.0.0/24

! -d 172.16.0.0/24

:これが必要な理由。 これは、ルーターの背後にある可能性のある172.16.0.0/24サブネットのホスト(リモートvpnクライアントなど)がこのルールに該当しないようにするために必要です。

iptables-save

コマンドで得られた結果を見ることができます

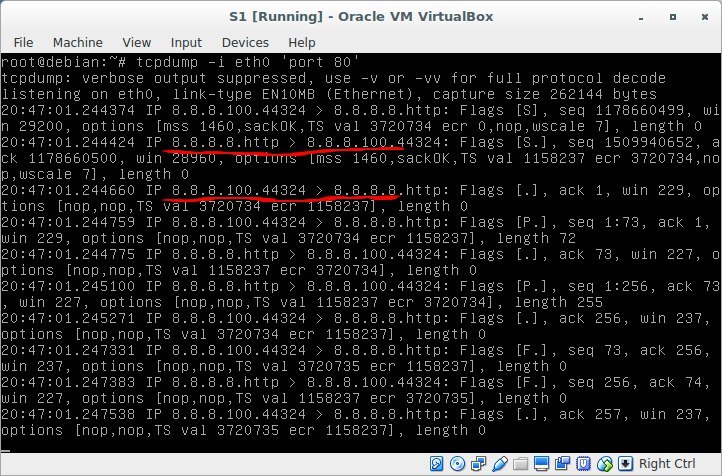

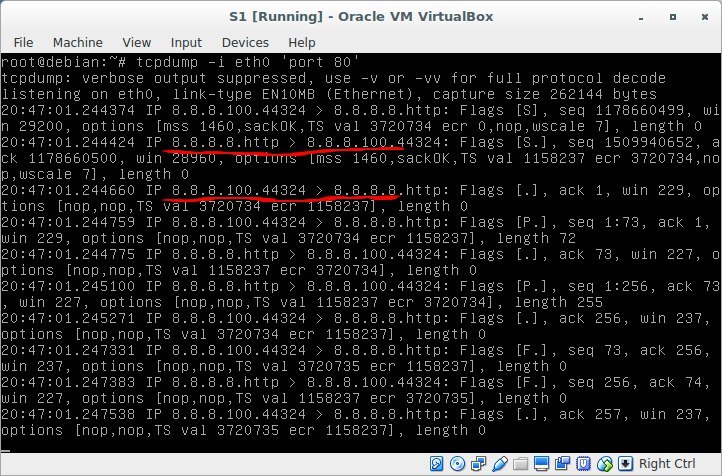

それで、私たちは何を達成しましたか? VM2のマスカレードを設定します。 つまり、S1をノックすると、S1はVM2のアドレスではなく、ルーターのアドレスを見ることになります! いくつかの証明:

結果

しかし、この時点でS1は何を見ますか?

結果

8.8.8.8は8.8.8.100と完全に通信し、172.16.0.2とは通信せず、臭いもしませんでした!

しかし、この瞬間にルーターで何が起こるのでしょうか? このキッチンはどのように機能しますか? 「灰色」eth0.300インターフェースの盗聴

結果

そして、これは「外部」ネットワークへの出力をどのように見るかです:

結果

カーネルはそれを処理し、パケットの方向に応じて正しいIPアドレスに置き換えます。 ただし、VM1で同じ操作を行うと、S1には灰色のアドレスが表示されます。 単純にこのリクエストに応答しません。 自分で見てください。 S1のGWを削除する必要があることを思い出させてください。

要約すると、灰色のネットワークを隠し、ルーターの背後にあるホストをリリースし、ソースアドレスipをルーターアドレスに置き換えました。 そして別の方向-特定の仮想マシンの特定のポートを「外部」に転送する方法を学び、S1サーバーから「パブリック」ネットワークからVM1仮想マシンのグレーアドレスに接続することができました。

要約すると、灰色のネットワークを隠し、ルーターの背後にあるホストをリリースし、ソースアドレスipをルーターアドレスに置き換えました。 そして別の方向-特定の仮想マシンの特定のポートを「外部」に転送する方法を学び、S1サーバーから「パブリック」ネットワークからVM1仮想マシンのグレーアドレスに接続することができました。

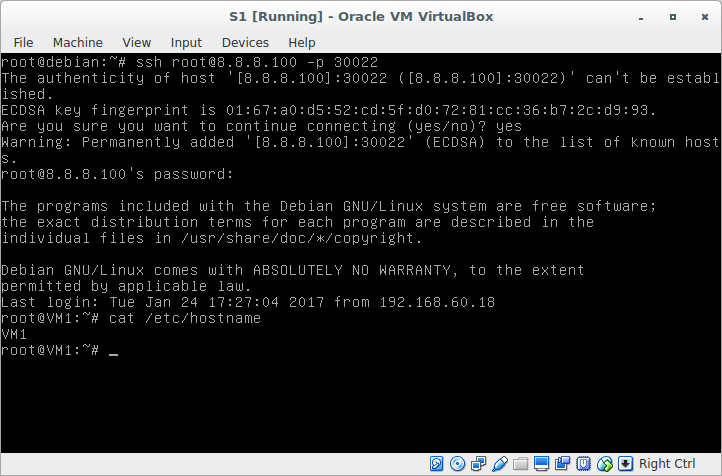

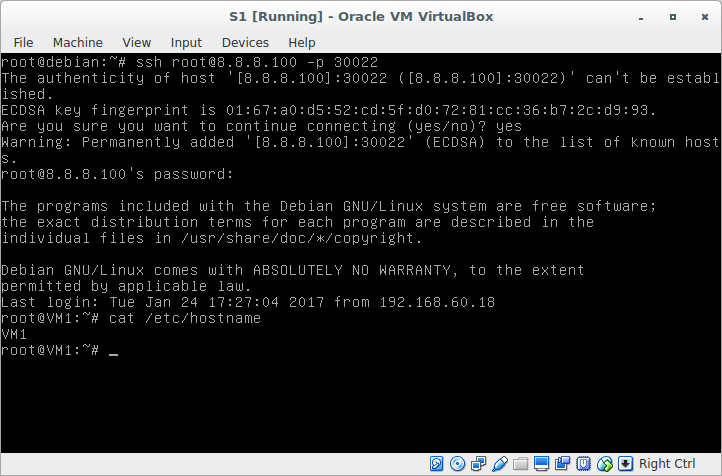

IV。 Iptables。 NATの背後にあるvm1およびv2上のサービスのポート転送を構成する

S1がインターネットからの特定のクライアントであり、VM1(ルートがなく、マスカレードが構成されていないクライアント)に接続したいとします。 sshを介して接続しようとします。 デフォルトではSSHはポート22でハングしますが、これらのサーバーが複数ある場合はどうでしょうか? 一般に、最も単純なネットワークスキャナーを削除するには、ポート22からsshを常に削除する必要があります。 たとえば、ポート30022を使用して、ssh経由でVM1にアクセスします。

どのように機能しますか?

S1は、R1に到着するパケット(s.ip = S1.ip、d.ip = R1.ip、s.port = N、d.port = 30022)を送信します。

R1はiptablesを見てDNATルールを適用し、パケットを形成します(ルールに従って):(s.ip = S1.ip、d.ip = VM1.ip; s.port = N、d.port = 22)

ルーティングテーブルをスキャンし、eth0.200を介してvm1パケットを送信します。

次に、VM1はパケットを受信し、データを受信し、応答を生成します(s.ip = VM1.ip、d.ip = S1.ip; s.port = 22、d.port = N)。

R1はパケットを受信し、s1が最初にアクセスした元のs.ipを復元します。

(s.ip = R1.ip、d.ip = S1.ip、s.port = 22、d.port = N)

これは次のようにして達成できます。

結果

接続してみてください:

結果

要約すると、特定のルーターの背後にある仮想マシンにあるサービスへのアクセスを提供する方法を学びました(そうでなければ、NATの背後にある仮想マシンにアクセスできます。これは、最も頻繁に必要とされるものです)

要約すると、特定のルーターの背後にある仮想マシンにあるサービスへのアクセスを提供する方法を学びました(そうでなければ、NATの背後にある仮想マシンにアクセスできます。これは、最も頻繁に必要とされるものです)

V. iptables。 セキュリティゾーンを構成します。 tcpセッションを勉強します。

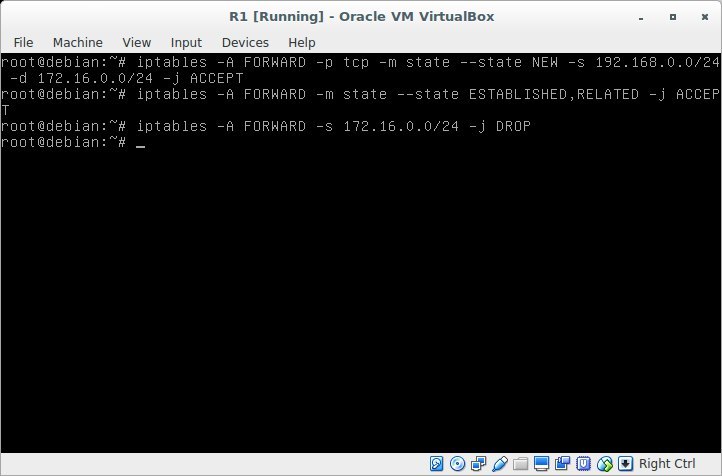

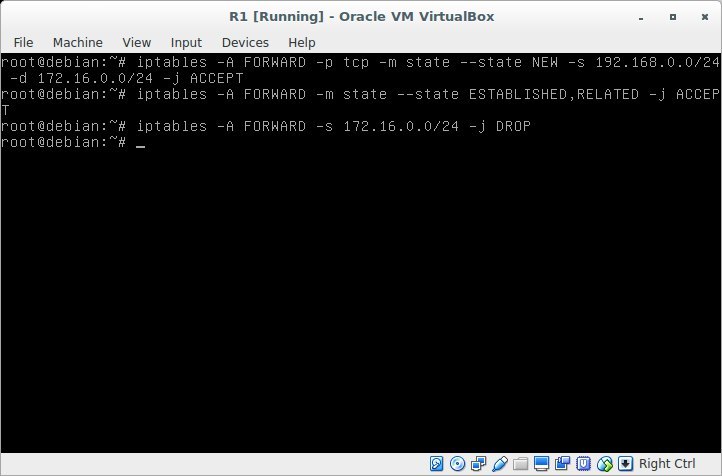

このレッスンで最後に検討したいのは、tcpセッションとこれらのセッションのインストールの方向です。 したがって、たとえば、サーバーとクライアントの2つのセグメントを検討してください。 たとえば、クライアントは、ドメインコントローラーへのサーバーセグメントに「移動」できる必要があります。 ただし、ドメインコントローラーはクライアントマシン上では何の関係もありません。 そのような例は数多くあり、あるネットワークセグメントから別のネットワークセグメントに移動できる理由とそうでない理由はあります。 なぜこれが必要なのでしょうか? たとえば、インターネットを「監視」し、攻撃者に「奪われる」Webサーバーがあります。 このサーバーから、彼は企業ネットワークをノックしようとするかもしれません。 ただし、このセグメントからのセッションの確立を禁止すると、これは起こりません。 つまり 少なくとも攻撃者の生活を複雑にします。 VM2がVM1に移動することを禁止するルールを追加して、VM1からVM2に移動できるようにします。

結果

VM1からVM2に移動しようとします。

結果

そして反対方向に:

結果

なぜこれが起こっているのですか? TCPセッションを確立する瞬間に、TCP SYNパケットが到着します(SYN ACKがそれに応答し、ACKとセッションが確立されたと見なされます)。 最初に書き留めたルール(NEWを使用)では、TCP SYNパケットを192.168.0.0ネットワークから172.16.0.0に転送できます。

2番目の参加者がこれと後続のパケットに応答すると、確立されたセッションの2つのルールがアクションに該当し、ネットワーク172.16.0.0からのそのようなパケットが通過します。 しかし、彼自身がセッション(またはping)を確立しようとすると、1.2の規則には該当せず、このパッケージがドロップする3番目の規則に該当します。 出来上がり!

要約すると、セキュリティゾーン間のトラフィックの方向を制御するために、tcpセッションのインストールの方向を管理する方法を学びました。

要約すると、セキュリティゾーン間のトラフィックの方向を制御するために、tcpセッションのインストールの方向を管理する方法を学びました。

ご清聴ありがとうございました!

講義の草案を電報チャンネルt.me/bykvaadmに投稿します