各管理者は、市の反対側のサーバーへの応答を停止します。 金曜日の夕方、湿った春の街を車で回らなければなりません。患者はインターネットからアクセスできず、近くに正気な人員がいないからです。 これらのケースの1つで、「F1を押して続行」を見るのは残念でした。UPSが故障し、再起動後の古いProLiantが「電源装置が故障した」と判断しました。 さて、BIOSでの反応を待って、通知をオフにすることを忘れなければなりませんでした!

しかし、ここではIPMIのodeではなく、ネットワークおよびサーバーハードウェアのリモートリカバリの個人的な熊手とトリックをいくつか紹介します。

リモートネットワークのセットアップ-長い旅へ

たとえば、ルーターのファームウェアを更新したり、境界ファイアウォールにいくつかのルールを追加したりするためにどこかへ行くのは面倒なので、リモートで実行します。 構成コンソールや一般的なネットワークから突然切断されないように、各ステップを慎重に慎重に検討することが重要です。

追加のルーターのバックアップチャネルまたは誤った設定の自動ロールバックにより、このようなミスを防ぐことができます。 設定オプションの方が面白いので、手に入れたデバイスを保存する方法についてもう少しお話します。

D-link DFLシリーズ

DFLシリーズには、通常のDリンクとその奇妙な不具合との共通点はほとんどありません。デバイス自体とそのソフトウェアはClavisterによって開発されました。

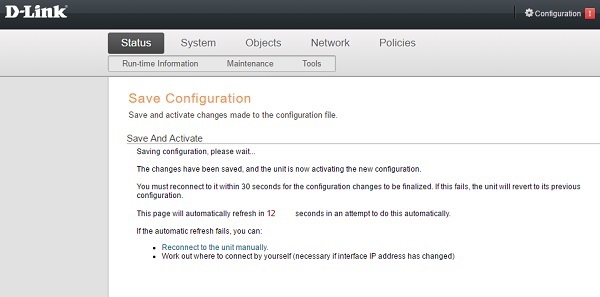

このようなデバイスには、最も単純な保護メカニズムがあります。設定を適用した後、管理者がWebインターフェイスに再接続できなかった場合、新しい設定は保存されません。 銃剣として信頼でき、追加のジェスチャーはありません。

ミクロティック

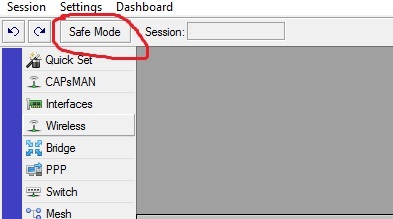

バルト海の兄弟は、 セーフモードの製品を持っています 。 構成に加えられたすべての変更はすぐに適用されるため、セーフモードでのみ行う必要があります。その後、デバイスは通常モードに正しく切り替わります。 戻って初めて新しい構成が記録されます。

セットアップセッションが終了する前にセーフモードがオフにされなかった場合、9分後に、セーフモードをオンにする前に機能していた構成に置き換えられます。

シスコ

さらに最近では、構成アーカイブが構成されている場合、タイマー自動ロールバックメカニズムが追加されました。 重要な変更の前に、デバイスが設定をキャンセルするまでの時間を設定するだけです。

configure terminal revert timer X

Xは分単位の時間です。

configure confirmコマンドで設定を正常に適用した後、タイマーを無効にできます。 シスコのドキュメントには、さらに多くの例と詳細が記載されています 。

失敗したファームウェア更新プロセスがキャンセルされると、事態はより複雑になります。 ルーターソフトウェアを更新するリモートブランチへの完全に独立したチャネルがない場合は、機会を利用して個人的にすべてを実行することをお勧めします。

より多くのダウンロード、良いと異なる

特定のサーバーにIP-KVMがない場合、またはチャネルがISO配布とリモートで作業するのに十分な幅がない場合は、回復ツールをダウンロードする別の方法を検討する必要があります。 基本的な解決策として、サーバーラックの横に、使い慣れたユーティリティのセットを備えた起動可能なUSBフラッシュドライブを配置できます。 この緊急ダイヤルは、支店の最も「技術的な」従業員であり、指示に従ってボタンを押すスマートハンズの助けを借りて有効にできます。

もちろん、最も一般的なリモートダウンロード方法は、BMCモジュールのWebインターフェイスから始まります。

BMC(ベースボード管理コントローラー)は、サーバーボードにインストールされたミニコンピューターであり、システム全体がオフになっていても自律的に動作します。 このデバイスを使用して、いくつかの利用可能なプロトコルを介して診断とサーバー管理が実行されます。その中で最も有名なものはIPMIです。 製造元とサーバーモデルによっては、コントロールモジュールがIP-KVMを介してコンソールへのアクセスを提供する場合があります。 BMC実装の特殊なケースは次のとおりです。

HPE iLO。

Lenovo IMM。

- Dell iDRAC

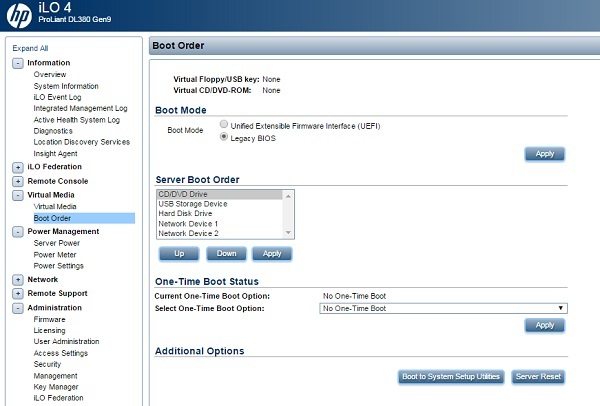

たとえば、HPE ProLiant DL380 Gen9の場合 、次のようになります。

しかし、さらに興味深いのは、PXEを介した回復ツールのダウンロードです。

このケースについては非常に多くの指示が書かれているので、IP-KVMなしでBMCを使用する場合、質問なしでイメージの開始を構成する必要があることにのみ注意してください。

ネットワークブート用に別のサーバーを用意する必要はありません。 たとえば、前述のMikrotikルーターは 、ネットワークを介したイメージの配布に非常に対応します。 彼らの助けを借りて、バックアップワイヤレスチャンネルとさまざまな画像を備えた既製の「レスキューモジュール」を作成することもできます。

PXEブートを有効にするIPMIコマンドは次のようになります。

ipmitool -H <ip> -U <user> -P <pass> chassis bootdev pxe

他のIPMIブート制御方法は、 この記事に記載されています 。

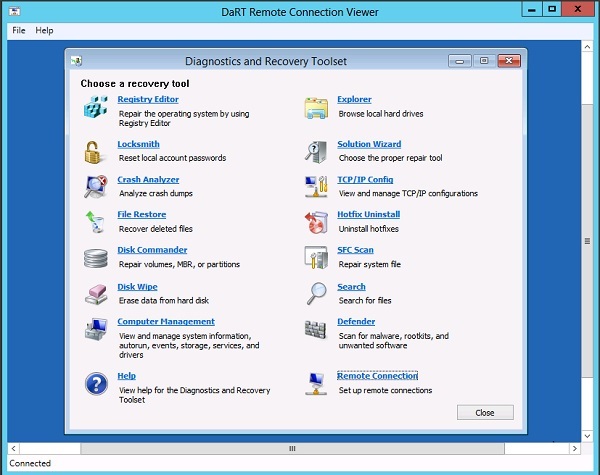

画像自体に注意を払う必要があります。 ネットワークを介して実行中のシステムへのアクセスを提供することに加えて、蘇生用のお気に入りのユーティリティセットを忘れてはなりません。 私は通常Microsoft DaR Tを使用しているので、それについて詳しく説明します。

DaRTを使用すると、問題のあるWindowsシステムを復元できますが、多くはローカルでのみツールを使用します。 状況をリモートで修正するには、ローカルの誰かが患者に対してリモート接続ツールを実行し、チケットの詳細(アドレス、ポート、番号)をあなたに渡す必要があります。 その後、DaRTリモート接続ビューアを使用してシステムに接続し、必要なすべての回復手順を実行できます。 リモート接続を開始した後のチケットデータファイルは、 Windows \ System32 \ inv32.xmlに作成されます 。

リモート接続を自動的にサポートするには、Webからの完成したイメージは機能しません。手動で行う必要があります。

画像を作成する手段をダウンロードしてください。

[リモート接続]ステップで、有効にします。

イメージを作成して接続します。

- ファイルWindows \ System32 \ winpeshl.iniを編集します。

[LaunchApps] "%windir%\system32\netstart.exe -network -remount" "cmd /C start %windir%\system32\RemoteRecovery.exe -nomessage"

この行では、%windir%\ system32 \ inv32.xmlファイルをネットワークフォルダーにコピーするか、管理メールを送信する必要があります "

"%windir%\system32\WaitForConnection.exe" "%SYSTEMDRIVE%\sources\recovery\recenv.exe"

このすべての後、画像を収集します。 ネットワークストレージからinv32.xmlファイルを取得し、リモート接続ツールにデータを指定することは残ります。

ハードウェア制御がなければ、旅行を避けるのは難しい

ほとんどすべてのサーバーメーカーは、製品にハードウェア制御モジュール(BMC)を提供しています。 ただし、一部の機能を個別に販売するものもあるため、ライセンスを購入するか、無料のツールボックスを確認してください。 たとえば、コンソールコマンドは通常無料で利用できます。

BMCにIP-KVMがある場合、ほとんどの場合、システムを再起動し、ネットワークまたはISOイメージから起動することもできます。 これはすべて、リスクの高いリソースであるSmart Handsを使用せずに実行できます。 ちなみに、「最も賢い従業員」は、「学校でドイツ語を学びました-ここに書かれていることはわかりません」のようなことを簡単に言うことができます。

しかし、快適な例外があります。 ある緊急事態において、私はほとんどのコンピューターを意識した従業員に電話をかけました。 チューブからの明るいオリエンタルなアクセントはすぐに悲観的な気分になりました...しかし、ファイズラはタシケントの工科大学を卒業し、夜はフリーランスのプログラマーとして働き、日中は倉庫で働いていることがわかりました-いわば、彼の脳を休ませ、フィットネスを節約します。

BMCを介した接続を一種のバックドアとして使用する必要がありますが、これはすべての目的に役立つという点でのみ脆弱性とは異なります。 したがって、パブリックネットワークに配置することは最良のアイデアではありません。 ローカルネットワーク内であっても、管理インターフェイスからのみアクセスできる別のVLANに制御インターフェイスを表示する必要があります。 リモートオブジェクトの場合、VPN経由のアクセスも設定する必要があります。

3つの一般的なベンダーのグラフィカルコンソールおよび転送リモートメディアのポートは次のとおりです。

| IMMポート | ILOポート | IDRACポート | |

| リモートメディア | 3900 | 17998 | 5900 |

| リモートコンソール | 3900 | 17990 | 5900 |

ネットワーク設定に関するより完全な情報は、公式ドキュメントにあります。

ネットワーク構成を計画するとき、BMCは通常3つのモードのいずれかで動作することを覚えておく価値があります。

専用 -ポートが管理のみに使用される場合。

共有 -IPMIはLAN1で実行されます。

- フェイルオーバー -IPMIは専用モードで動作しますが、専用ポートにリンクがない場合、共有モードに切り替わります。

共有モードまたはフェールオーバーモードを使用すると、共有ネットワークで誤ってBMCを解放する可能性があります。 したがって、可能な限り、別のインターフェイスを使用する必要があります。

追加の制御レバーとして、GSMソケットを使用できます。

SIMカードを備えた電源管理モジュールを使用すると、メインのインターネットチャネルの可用性に関係なく、接続されているデバイスを再起動できます。 ただし、このような再起動はすべてが「ハード」モードでのみ発生するため、サーバーデータの整合性に悪影響を及ぼす可能性があります。 スイッチおよびルーターの場合、このようなSMS制御の緊急スイッチは非常に便利です。

BMCを実装せずにサーバーを引き続き購入する場合、いくつかの代替オプションがあります。

個別のIP-KVMデバイス。 多くの「管理されていない」サーバーを接続できます。

PCI-Eバス上のBMCモジュール。ほとんどすべてのマシンにインストールできます。

- 将来のサーバーがデスクトップアイロンに基づいて組み立てられる場合、 Intel vProをサポートするマザーボードとプロセッサを注文する価値があります。 このシステムにはIPMI実装との共通点はほとんどありませんが、IP-KVM機能を提供します。

マーフィーの法則によれば、サーバーの障害と同時に、インターネットチャネルまたはルーターが失敗する可能性があります。 したがって、2つのチャネルを持つ1つのルーターではなく、いくつかの個別のデバイスを使用することをお勧めします。 適切なオプションは、VPNトンネルをサポートする3G \ LTEモデムです。これらのネットワークが提供する速度は、リモートデスクトップセッションでも十分です。

人気のないプロトコルの利点について

普遍的な「デジタル好奇心」の時代には、UDPで動作する漏洩サーバー管理プロトコルを使用することは時代遅れのようです。 ユーザーフレンドリーなウェブインターフェースに加えて、製造業者はしばしば代替の制御方法を提供します:

- WS-Management 。 このプロトコルは、SNMPよりもイデオロギー的にWBEMに近いです。 Windowsでは、その実装はWinRMです。

たとえば、WS-Managementを使用するPowerShell再起動コマンドは次のようになります。

Restart-Computer -ComputerName "Server01" -Protocol WSMan -WSManAuthentication Kerberos

- スマッシュ SSHを介して機能するインターフェース標準。 再起動コマンドは、すべての独創的なように簡単です。

reset

ほぼすべてのベンダーがこのような代替インターフェースを提供していますが、それらは管理者自身ではなく、監視ツールによって使用されることが多くなっています。

合計

もちろん、クラスタソリューションは多くの問題からうまく救出されています。 しかし、私たちは理想的な球状の世界に住んでいるわけではなく、すべてのサービスの予約を手配できるわけではありません。 したがって、「トリッキーな」修復のニュアンスは、誰にとっても少なくとも一度は有用です。

「pingが消えて遠くまで行く」場合に備えて、おそらくあなた自身のトリックがあります-コメントで同僚と共有してください。