BBCニュースポータルによると、週末に約4万件の疑わしい銀行取引が記録され、その半数が違法な資金の償却を計上しました。 その後、テスコ銀行の代表者は、妥協の結果として銀行の約9000人の顧客が苦しんだことを確認しました。

テスコ銀行のセキュリティ専門家は、オンラインバンキングを使用して取引を行う可能性を一時的にブロックすることにしました。 同時に、現金の引き出し、カードチップとPINコードを使用した支払い、および請求書の支払いに関連するその他の操作など、銀行の顧客の機能は引き続き有効でした。

ESETアナリストによるマルウェアインスタンスの分析は、世界のさまざまな国のかなり長いリストの銀行を侵害することを目的としていることを示しています。 少なくとも2016年2月まで、悪意のあるキャンペーンが開始されたことに注意してください。このキャンペーンの前に、攻撃者はRetefeマルウェアを既に積極的に使用していましたが、攻撃者は他の拡散方法を使用したことに注意してください。

ユーザーが侵害されたシステムのマルウェアリストからオンラインバンキングシステムに接続しようとすると、RetefeはオンラインバンキングサイトのWebページを変更し、機密ログイン情報を盗もうとします。

最初のマルウェア感染は、JavaScriptで記述されたファイルを介して発生し、ESETウイルス対策製品によってJS / Retefeとして検出されます。 配布のメカニズムとして、攻撃者は電子メールの添付方法を選択し、請求書、注文通知などを装います。起動後、Tor匿名ネットワークサービスを含むいくつかのコンポーネントをシステムにインストールします。 これらの悪意のあるコンポーネントは、銀行のWebサイトを操作するときにプロキシサーバーを構成するために使用されます。

ユーザーがオンラインバンキングサイトにアクセスしようとすると、このWebサイトの偽のコピーに密かにリダイレクトします。 Retefeは、正当なものとして偽装されたシステムに偽のルートデジタル証明書も追加します。 偽装のために、証明書が有名な認証局Comodoによって発行および確認されたという誤った情報が使用されます。 この手法は、ユーザーによる悪意のあるアクティビティの検出を著しく複雑にします。 この問題が特定の銀行のセキュリティとは関係がないことは明らかです。

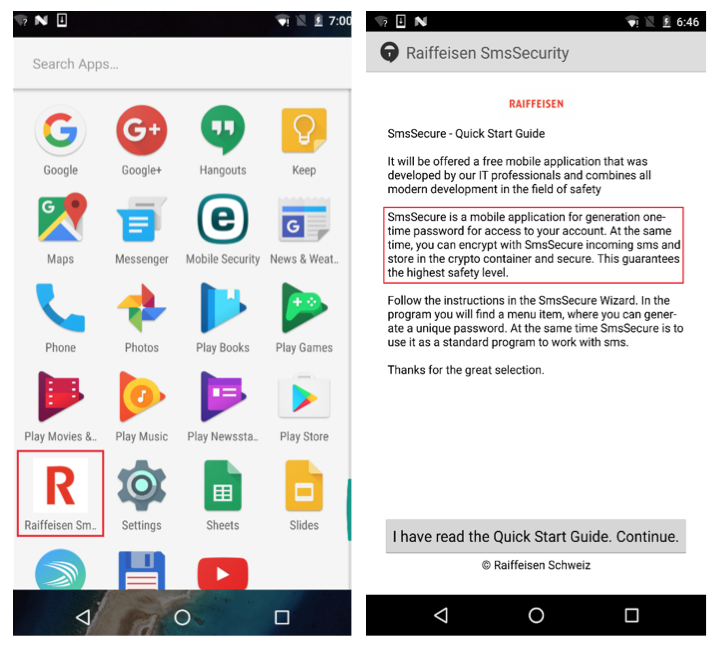

悪意のあるコードは、Internet Explorer、Mozilla Firefox、Google Chromeを含むすべての主要なWebブラウザーを正常に侵害する可能性があります。 場合によっては、Retefeは、 Android / Spy.Banker.EZなどのESETウイルス対策製品によって検出されるモバイルコンポーネントをインストールするようにユーザーを説得しようとしました。 このモバイルコンポーネントは、2要素2FA認証をバイパスするために使用されます。 以下は、このモバイルコンポーネントのスクリーンショットです。

ESETアナリストは、マルウェアの別のバージョンも分析しました 。これはJS / Retefe.Bとして検出されます。 この変更は、匿名のTorネットワークにアクセスするためのかなり面倒な方法を使用します。 Torネットワークを直接使用することではなく、Tor2Webサービスを使用することにあります。

Retefeは以前、ウイルス対策研究者の監視下にありましたが、今年初めに英国の銀行を侵害するためにマルウェアが積極的に使用されました。 それ以来、著者はモバイルコンポーネントを追加し、目標のリストも拡張しました。

システムの感染チェック

下記のオンラインバンキングサービスのユーザーは、マルウェアによる侵害の次の指標を手動で確認するか、 次の ESET Webページを使用して確認することをお勧めします。

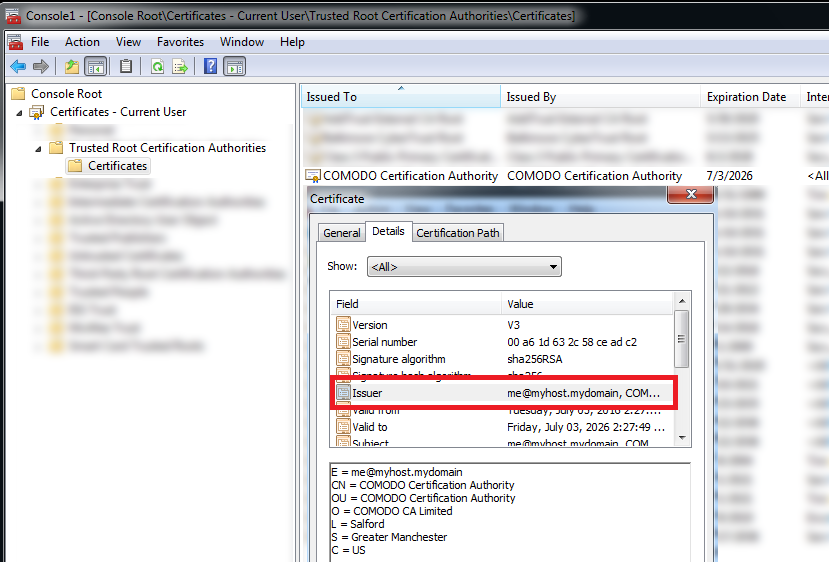

侵害の1つの指標は、Comodo認証局によって発行されたとされる偽のルートデジタル証明書の存在です。 この場合、発行組織の電子メールアドレスはアドレスme@myhost.mydomainに対応します。

Mozilla Firefox Webブラウザーの場合、証明書マネージャーを開きます。

他のWebブラウザーの場合、証明書の存在はMMC(Microsoft管理コンソール)を使用して確認できます。

このような偽の証明書を2つ確認しました。その情報を以下に示します。

シリアル番号:00:A6:1D:63:2C:58:CE:AD:C2

有効期限:2016年7月5日火曜日

有効期限:2026年7月3日金曜日

発行者:me @ myhost.mydomain、COMODO認証局

シリアル番号:00:97:65:C4:BF:E0:AB:55:68

有効期限:2016年2月15日月曜日

有効期限:2026年2月12日木曜日

発行者:me @ myhost.mydomain、COMODO認証局

侵害の別の指標は、次の.onionドメインを指す悪意のあるプロキシ自動構成(PAC)スクリプトがシステムに存在することです。

hxxp://%onionDomain%/%random%.js?ip =%publicIP%

この場合、%onionDomain%変数は、構成ファイルから任意に選択されたオニオンドメインです。 変数%random%は、アルファベットA-Za-z0-9の8文字の文字列です。 %publicIP%はパブリックアドレスを指します。 そのようなリンクの例を以下に示します。

hxxp://e4loi7gufljhzfo4.onion.link/xvsP2YiD.js?ip = 100.10.10.100

侵害の指標は、 Androidデバイス上のAndroid / Spy.Banker.EZマルウェアの存在です。

Retefeマルウェアの感染が検出された場合、この感染を排除するには次の手順を実行する必要があります。

1.マルウェアが侵害することを意図したオンラインバンキングシステムのいずれかを使用した場合、パスワードを変更してオンラインバンキングアカウントにアクセスし、銀行口座で不正な操作の存在を確認します。

2. プロキシ自動構成(PAC)スクリプトをシステムから削除します

3.上記のデジタル証明書をシステムから削除します。

4.予防的な防御として、オンラインバンキング業務のセキュリティ機能を備えた信頼性の高いセキュリティツールを使用します。

以下は、Retefeが侵害を目的としているオンラインバンキングWebサイトのリストです。

* .facebook.com

* .bankaustria.at

* .bawag.com

* .bawagpsk.com

* .bekb.ch

* .bkb.ch

* .clientis.ch

* .credit-suisse.com

* .easybank.at

* .eek.ch

* .gmx.at

* .gmx.ch

* .gmx.com

* .gmx.de

* .gmx.net

* .if.com

* .lukb.ch

* .onba.ch

* .paypal.com

* .raiffeisen.at

* .raiffeisen.ch

* .static-ubs.com

* .ubs.com

* .ukb.ch

* .urkb.ch

* .zkb.ch

* abs.ch

* baloise.ch

* barclays.co.uk

* bcf.ch

* bcj.ch

* bcn.ch

* bcv.ch

* bcvs.ch

* blkb.ch

* business.hsbc.co.uk

* cahoot.com

* cash.ch

* cic.ch

* co-operativebank.co.uk

* glkb.ch

* halifax-online.co.uk

* halifax.co.uk

* juliusbaer.com

* lloydsbank.co.uk

* lloydstsb.com

* natwest.com

* nkb.ch

* nwolb.com

* oberbank.at

* owkb.ch

* postfinance.ch

* rbsdigital.com

* sainsburysbank.co.uk

* santander.co.uk

* shkb.ch

* smile.co.uk

* szkb.ch

* tescobank.com

* ulsterbankanytimebanking.co.uk

* valiant.ch

* wir.ch

* zuercherlandbank.ch

accounts.google.com

clientis.ch

cs.directnet.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

hsbc.co.uk

login.live.com

login.yahoo.com

mail.google.com

netbanking.bcge.ch

onlinebusiness.lloydsbank.co.uk

tb.raiffeisendirect.ch

uko.ukking.co.uk

urkb.ch

wwx.banking.co.at

wwx.hsbc.co.uk

wwx.oberbank-banking.at

wwwsec.ebanking.zugerkb.ch