Sednitは、少なくとも2004年からユーザーに対してサイバー攻撃を行ってきましたが、ネットワークセキュリティ設定を迂回して高度な方法でユーザーを実装していました。 ESETの研究者は、過去2年間にわたってSednitグループの活動を追跡しています。 Sednitは、民主党議会委員会、ドイツ議会 、フランスのテレビチャンネルTV5Mondeのサーバー、およびドーピング防止機関のWADAに対するサイバー攻撃で告発されました。

機密の電子メール資格情報の盗難

ユーザーのメールサービスの資格情報を盗むために、グループ化はかなり一般的な方法を使用します。 これは、アカウントにログインするための偽のWebページにつながるURLリンクが配置されているターゲットフィッシングメッセージを送信することで構成されています。

フィッシングメールは、ソーシャルエンジニアリング技術を使用してユーザーをだます。 ユーザーは、指定されたリンクをできるだけ早くクリックする必要があることを提案しようとしていますが、そのようなステップの考えられる結果を忘れる可能性があります。

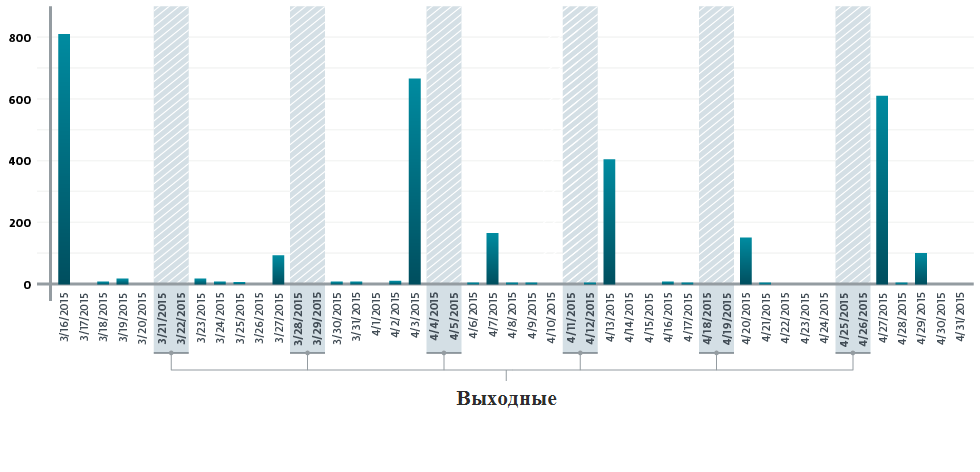

分析の結果、当社の専門家は、2015年3月16日から9月14日の間にフィッシングメッセージが送信された1,888の一意のメールアドレスを見つけました。月曜日または金曜日に最も多くの攻撃が発生したことがわかります。

当社の専門家は、定期的なアクティビティのバーストは、新しいフィッシングキャンペーンの開始時刻に対応することを提案しています。

悪意のあるメール

Sednitグループは、電子メールメッセージを使用して、メッセージ内の一連のエクスプロイトへの悪意のある添付ファイルまたは悪意のあるリンクを送信することにより、ユーザーに感染します。 添付ファイルの場合、SednitはMicrosoft Word、Microsoft Excel、Adobe Flash、Adobe Readerなどの一般的な製品のエクスプロイトに頼ります。

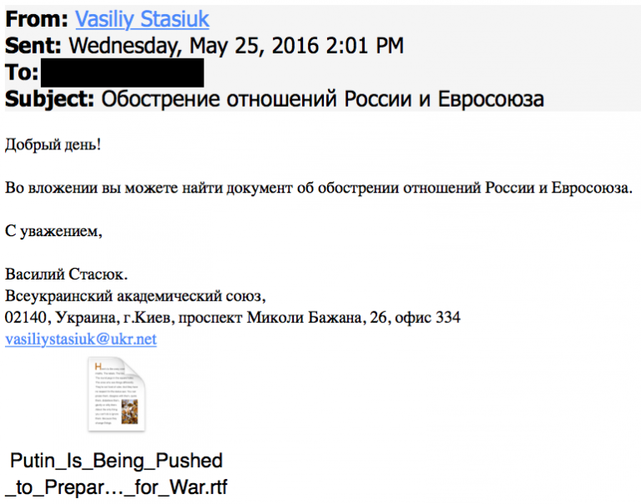

下のスクリーンショットでは、ロシアとEUの関係の悪化に関する情報が記載された文書が添付されているとされる、全ウクライナ経済連合からのグループが使用するフィッシングメッセージを見ることができます。

この特定の場合、添付のRTFファイルはOfficeの脆弱性を利用して、別の悪意のあるコンポーネントを被害者のディスクにダンプします。 他のサイバー攻撃の場合、グループは現在のニュースフィードのトピックを使用して、ユーザーを悪意のあるリソースに誘導し、ファイルをダウンロードしました。 そのようなニューストピックの例を以下に示します。

- 「西部の軍事的優位性は失われつつある、と報告書は警告している」

- 「ISIS攻撃にもかかわらず、北朝鮮は世界的な脅威の「多様性」のままである」

- 「戦争に真剣に取り組む:ロシアとNATOの対決はもはや単なるフィクションではない」

- 「ロシアはエーゲ海の軍艦事件についてトルコに警告する」

- 「イラクはパリ襲撃前に攻撃を警告している」

ゼロデイ脆弱性の使用

0dayエクスプロイトを使用することで、グループは2つの問題を解決できます。1つ目は、システムを正常に侵害する可能性を高めること、2つ目は、ユーザーの介入を最小限に抑えてマルウェアを自動的にインストールすることです。

ESETの専門家は、2015年にのみ、グループがWindows、Adobe FlashおよびJavaの少なくとも6つの0day脆弱性を悪用したことを発見しました。

さらに、後続の投稿で説明するように、グループは、さまざまなモジュールを備えたバックドア、ブートキット、タスクを正常に完了するためのルートキットなど、多数の悪意のあるプログラムを開発しました。

このリンクでSednitグループの活動の分析の完全版を見つけることができます。