私は少し大騒ぎし、トップ18の最も興味深いレポートの個人的なリストを選びました。これはロシア語に翻訳してHabréで公開する価値があるかもしれません。

ソーシャルエンジニアリング、DDoS、電話詐欺師の言語的特徴、セキュリティ保険、サイバーセキュリティのためのドラゴンズ&ダンジョン、サードパーティチャネルを介した攻撃、多くの(ブラック)ユーモア、ドローン。

あなたのオプションを提供してください。どのレポートが最も興味深いのでしょうか。

Black Hat USA 2016のリストで10のホットなトークを読む

- 車両ネットワーク向けの高度なCANインジェクション技術

- FIDOの破壊:そこにエクスプロイトがありますか?

- セキュリティ自動化の設計アプローチ

- タイミング攻撃はかつてないほど実用的:高度なクロスサイト検索攻撃

- Windows 10緩和策の改善

- Windows 10の内部に隠されたLinuxカーネル

- モバイルOAuthで死ぬ1000の方法

- BluetoothスマートデバイスのGATTacking —新しいBLEプロキシツールの紹介

- Into The Core — Windows 10 IoT Coreの詳細な調査

- 電球ワーム?

セキュリティに対する意識にもかかわらず、危険なリンクをクリックする方法

スライド

ビデオ

コールミー:詐欺を検出するためにテレフォニー詐欺で脅威情報を収集する

PDFスライド

ビデオ

産業用ワイヤレスへのドローン攻撃:サイバーセキュリティの新しい最前線

スライド

ビデオ

文書化されていないCPU動作を使用してカーネルモードを確認し、プロセスでKaslrを中断する

スライド

ビデオ

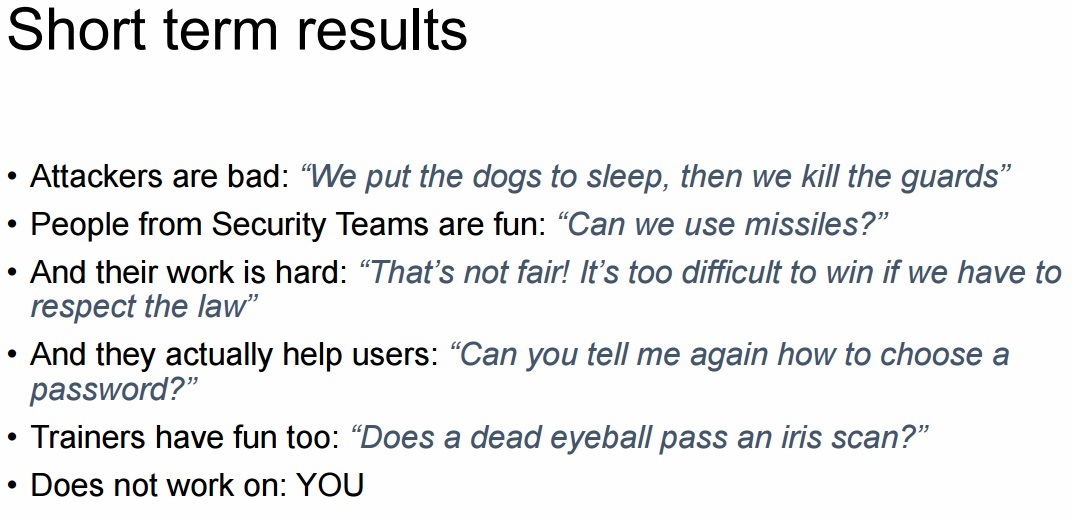

安全な侵入テスト運用:学習教材とツールの弱点の実証

スライド

ビデオ

モバイルOauthで死ぬ1000の方法

スライド

ビデオ

サイバー保険とセキュリティ保証に関するインサイダーガイド

スライド

ビデオ

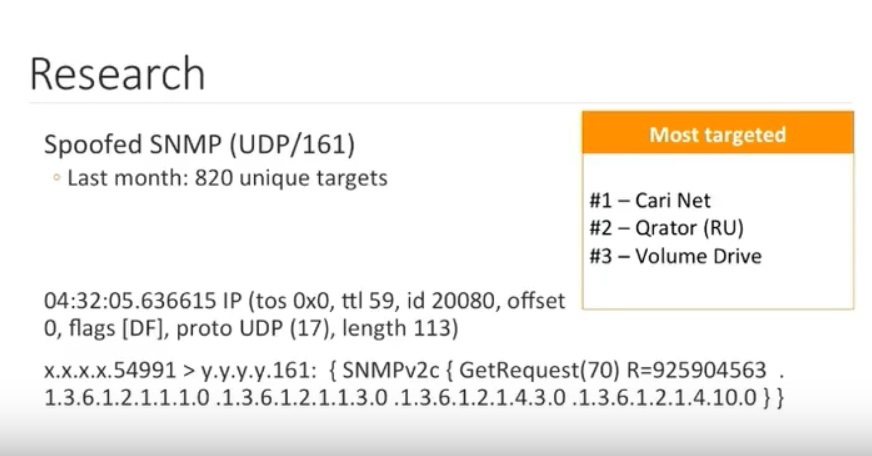

DDOSの調査-アーキテクチャアクターと属性

ビデオ

電話詐欺師の言語特性:人間レベルのサイバー防御

スライド

ビデオ

ハードウェアのタオ、インプラントのテ

スライド

ビデオ

ソーシャルエンジニアリングのためのデータサイエンスの武器化:Twitterでの自動化されたE2Eスピアフィッシング

スライド

ビデオ

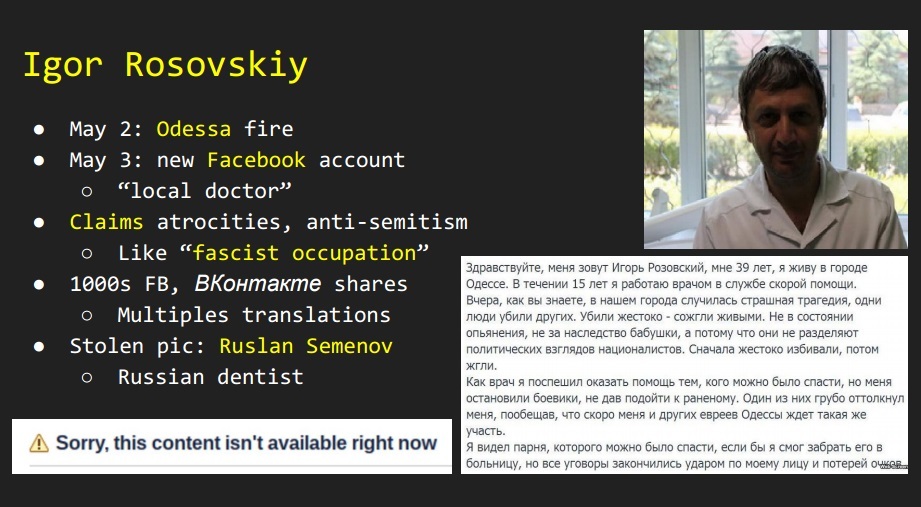

サイバー戦争の視点:ウクライナの危機からの分析

スライド

ビデオ

設計によるセキュリティ-人々のために設計することによりセキュリティを向上させる

スライド

ビデオ

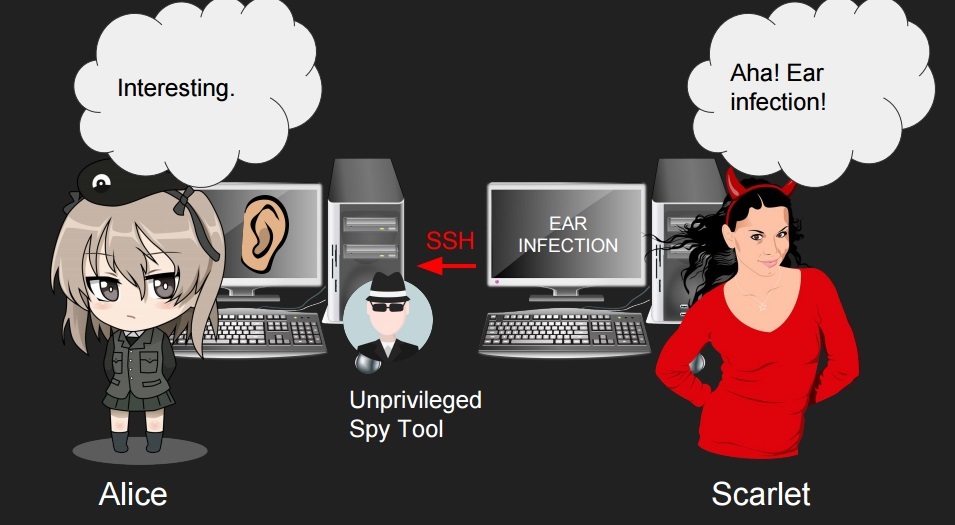

日常的なアプリケーションに対するサイドチャネル攻撃

スライド

ビデオ

ダンジョンドラゴンとセキュリティ

スライド

ビデオ

VoIP戦争:詐欺師が目覚める

スライド

ビデオ

ハイパースケールでの防衛:防御可能なサイバースペースの技術とポリシー

スライド

ビデオ

ブルートフォーシングロックダウンハードドライブピンコード

スライド

ビデオ

すべてのレポートのリスト

ここのプレイリスト: Black Hat USA 2016 PlayList

- このインターネットが機能した理由と、ハッカーが果たす役割

- JNDI / LDAP操作からリモートコード実行ドリームランドへの旅

- 防衛の技術-脆弱性がAndroidのセキュリティ機能と緩和策を形作るのにどのように役立つか

- コールミー:詐欺を検出するためにテレフォニー詐欺で脅威情報を収集する

- データ抽出およびその他の楽しいトピックに応用される機械学習

- Canspy:缶デバイスを監査するためのプラットフォーム

- 危険なノウサギ:ベンダーのカスタマイズによる属性参照の危険性のぶら下げ

- Over the Edge:Windows 10の安全なブラウザーを静かに所有する

- セキュリティに対する意識にもかかわらず、危険なリンクをクリックする方法

- 証明書のバイパス:デジタル署名された実行可能ファイルからマルウェアを非表示にして実行する

- カーテンの後ろのハッカーに注意を払わない:Black Hat Networkの内部

- 産業用ワイヤレスへのドローン攻撃:サイバーセキュリティの新しい最前線

- Oracle Ebusiness Suiteのハッキング防止

- 文書化されていないCPU動作を使用してカーネルモードを確認し、プロセスでKaslrを中断する

- Bluetoothスマートデバイスの攻撃-新しいBLEプロキシツールの紹介

- 商用ソフトウェアを悪用するための攻撃コストの測定

- 多様性への障害を取り除く

- HEIST:HTTP暗号化された情報はTCP-Windowsを介して盗まれる可能性があります

- クラウドコンピューティング用の仮想マシンイントロスペクションを使用したメモリフォレンジック

- 安全な侵入テスト運用:学習教材とツールの弱点の実証

- 軽率な敵対者:TLSでのGCMに対する実用的な偽造攻撃

- クライムウェアと戦うためのインテリジェンスの構築における全体論的アプローチに向けて

- Appleのグラフィックスを覆す:リモートでルートを取得するための実用的なアプローチ

- リモート悪意のある執事がやった!

- Xenpwn:準仮想化デバイスの破壊

- プニ

- Android N-Day Rootエクスプロイトを改善するためのオープンな共同作業

- HL7 2.X標準、ペンテスト、およびHL7 2.Xメッセージの防御について

- モバイルOauthで死ぬ1000の方法

- 輸出暗号の使用に関する回顧

- Windows 10セグメントヒープ内部

- Appsec GloryのブリーディングエッジWeb標準の乱用

- AMSI:Windows 10がスクリプトベースの攻撃を阻止する方法とその仕組み

- Windows 10仮想化ベースのセキュリティの攻撃対象領域の分析

- ピンツールを使用した静的解析の強化:アブレーション

- サイバー保険とセキュリティ保証に関するインサイダーガイド

- Cngを使用したC:Schannelからの秘密の要求

- Mcseを超えて:セキュリティ専門家のためのActive Directory

- 駐車場やその他の場所でのUSBドライブのドロップは本当に機能しますか?

- セキュアエンクレーブプロセッサの謎解き

- 爆弾を落としに来た:圧縮アルゴリズムの武器キャッシュの監査

- インタラクションの支払いポイントを壊す(POI)

- Into the Core:Windows 10 IoT Coreの詳細な調査

- 次世代ATMのハッキング:キャプチャからキャッシュアウトまで

- 今私を信頼できますか? モバイル脅威の展望への探求

- DDOSの調査-アーキテクチャアクターと属性

- ARMおよびX86上のアプリケーションのプロセス内メモリ保護:ELF ABIの活用

- 完全に配置されたハードウェアトラップで0Dayエクスプロイトをキャプチャする

- シミュレートされた難読化ツールを構築することによる次世代のエクスプロイトキット検出

- HTTP / 2&Quic-悪いことをする良いプロトコルを教える

- デシリアライゼーションの脆弱性を使用したJavaメッセージングのパウニング

- 電話詐欺師の言語特性:人間レベルのサイバー防御

- Perfect Forward Secrecyを使用してTLSセッションからRSA秘密鍵を回復する

- Windows 10の内部に隠されたLinuxカーネル

- O-Checker:ファイル形式仕様からの逸脱による悪意のあるドキュメントの検出

- ハードウェアのタオ、インプラントのテ

- パスワードを殺す前にアクセスキーはあなたを殺します

- Hell on Earth:ブラウザからシステム侵害まで

- Apple Zeroconfの新しいセキュリティ脆弱性の発見と活用

- Badwpad

- Intel TSXを使用したカーネルアドレス空間レイアウトのランダム化(Kaslr)の破壊

- Airbnbeware:短期レンタル長期契約

- AWSでの感染後の永続性と横方向への移動のアカウント

- キャプテンフック:Avsを悪用してエクスプロイト緩和策をバイパスする

- AWS環境の強化とAWS侵害に対するインシデント対応の自動化

- Unholy PACでHTTPを無効にする

- Horse Pill:新しいタイプのLinuxルートキット

- セキュリティ自動化の設計アプローチ

- Greatfet:Goodfetを再びすばらしいものにする

- SGXセキュアエンクレーブの実践:セキュリティと暗号レビュー

- EMETを使用してEMETを無効にする

- ソーシャルエンジニアリングのためのデータサイエンスの武器化:Twitterでの自動化されたE2Eスピアフィッシング

- バイラルビデオ-ビデオコンバーターでのSsrfの活用

- AVLeak:高度なマルウェア回避のためのフィンガープリントアンチウイルスエミュレーター

- Windows 10緩和策の改善

- ブルートフォーシングロックダウンハードドライブピンコード

- 製品セキュリティインシデント対応チームの構築:Hivemindからの学習

- 企業にとって悪い:BYODエンタープライズモバイルセキュリティソリューションへの攻撃

- サイバー戦争の視点:ウクライナの危機からの分析

- Breaking Fido:エクスプロイトはありますか?

- 設計によるセキュリティ-人々のために設計することによりセキュリティを向上させる

- イランのインターネット支配のためのソフト戦争

- 日常的なアプリケーションに対するサイドチャネル攻撃

- 電力線からのリスク:G3およびプライムデータをスニッフィングし、干渉攻撃を検出する方法

- 感染猿を解き放つ:ペンテストに代わる最新の方法

- OSSセキュリティの成熟:ビッグボーイパンツを着る時間!

- 商品マルウェアが標的の攻撃者に売られるのを見る

- PanGu 9の内部

- 電球ワーム?

- BadTunnel:Big Brother Powerを取得するにはどうすればよいですか?

- PLC-Blaster:PLCだけで生きているワーム

- ユーザートレーニングを定義し、管理特権を付与するためのリスクベースのアプローチ

- ダンジョンドラゴンとセキュリティ

- フラッシュの年

- DNSフォースのダークサイド

- VoIP戦争:詐欺師が目覚める

- Keystone Engine:次世代アセンブラーフレームワーク

- Pindemonium:Windows実行可能ファイル用のDBIベースの汎用アンパッカー

- Webアプリケーションファイアウォール:検出ロジックの分析

- ハイパースケールでの防衛:防御可能なサイバースペースの技術とポリシー

- Supercookieの崩壊とFccがインターネットトラフィックを保護するその他の方法

- 車両ネットワーク向けの高度な缶注入技術

- ICSのDFIRenceとは何ですか?

- Samsung Pay:トークン化された番号の欠陥と問題

- ハイパーバイザーによるハードウェア強制セキュリティの破壊

- iOSセキュリティの舞台裏

- 野生でのHTTP Cookieハイジャック:セキュリティとプライバシーへの影響

- ウロボロス:ヘビでXenハイパーバイザーを引き裂く

- Dptrace:プログラムクラッシュの悪用可能性分析のための二重目的トレース

- 野生でのTCPインジェクション攻撃-大規模調査

- リバースエンジニアリングフラッシュエクスプロイトの技術

- タイミング攻撃はかつてないほど実用的:高度なクロスサイト検索攻撃

- 拡張されたサイバーキルチェーンモデルを使用して攻撃の回復力を高める

- 政府が攻撃するとき:州が支援するマルウェアが活動家の弁護士やジャーナリストに攻撃する

- マルウェアの類似性分析へのAiアプローチ:ディープニューラルネットワークによるマルウェアゲノムのマッピング

- キーディレクトリ暗号化システムのセキュリティとユーザビリティのトレードオフに対するユーザーの態度

- SDNインフラストラクチャへの攻撃:次世代ネットワークの準備はできていますか?

- 音声対応IoTの信頼の構築とイノベーションの実現

- 内部の獣-Microsoft.comを使用した動的マルウェア分析の回避

- 法執行機関からの技術支援要求への対応

ロシア語のスピーチ「に基づく」記事

フラッシュドライブが見つかりました。 使用すべきですか?

駐車場やその他の場所でのUSBドライブのドロップは本当に機能しますか?

スライド

ビデオ

研究者はSamsung Payにギャップを発見したが、Samsungはすべてを否定する

Samsung Pay:トークン化された番号、欠陥、および問題

スライド

ビデオ

この出版物は、プレハブ住宅の設計のためのアプリケーションを開発する エジソンによってサポートされており、炭鉱で大型車両を発送するためのソフトウェアも書いています。