先週、いくつかの強力なDDoS攻撃が記録されました。 最初に、ジャーナリストのブライアンクレブスがハッカーの手で負傷しました。ハッカーのサイトは約620 Gb / sの容量のDDoSに見舞われました。 その後、攻撃はフランスのホスティングプロバイダーOVHの代表者によって報告され、攻撃は1 Tb / sに達しました。

攻撃は、監視カメラやDVRを含む152,000以上のIoTデバイスで構成されるボットネットを介して実行されました。 このボットネットには約150,000台のカメラがあり、tcp / ack、tcp / ack + pshおよびtcp / synを使用して最大1.5 Tb / sの攻撃を生成できます。

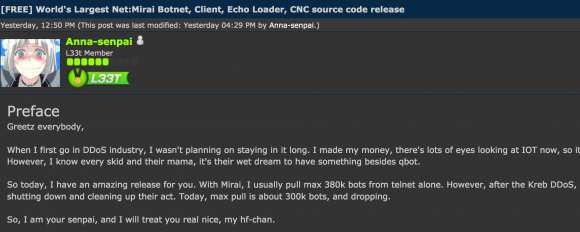

Hackforumsフォーラムの訪問者で、Anna-senpaiという愛称で、Miraiボットネットのコンポーネントのソースコードをアップロードしました。これは、これらの大規模な攻撃の実行に使用される可能性が最も高いものです。

「DDoS業界に初めて参入したとき、私はその業界に長く留まるつもりはありませんでした」とAnna-senpai氏は書いています。 「私はお金を稼ぎました。IOTを見る目がたくさんあるので、GTFOの時間です。 それで、今日、私はあなたのために素晴らしいリリースを持っています。 Miraiでは、通常、最大380kのボットをtelnetだけから引き出します。 ただし、Kreb [sic] DDoSの後、ISPはゆっくりとシャットダウンし、行為を整理していました。 今日、最大のプルは約30万ボットで、ドロップしています。」

このソフトウェアは、IPアドレスの全範囲を継続的にスキャンして、固定された資格情報を持つデバイスを検索し、ボットネットに感染して拡散します。 感染後、デバイスはコマンドセンターにメッセージを送信し、そこからddos攻撃のアクションの調整が実行されます。

ロシアのハッカーの痕跡を検索したい人のために、cnc / admin.goファイルにロシア語のコメントスクリプトの出力があります:

cnc / admin.go:this.conn.Write([] byte( "\ 033 [34; 1muser \ 033 [33; 3m:\ 033 [0m"))

cnc / admin.go:this.conn.Write([] byte( "\ 033 [34; 1mpassword \ 033 [33; 3m:\ 033 [0m"))

cnc / admin.go:this.conn.Write(append([] byte( "\ r \ 033 [37; 1m当座預金口座... \ 033 [31m")、spinBuf [i%len(spinBuf)]))

技術的な詳細と説明。