US-CERTによると、デジタルビデオ監視デバイス(DVR)のファームウェアで、AVer情報EH6108H +攻撃者が簡単にリモートアクセスし、ボットネットを作成することを可能にする深刻な脆弱性が発見されました。

脆弱性

セキュリティ研究者は、3つの重大な脆弱性を検出できました。 最初のアカウント(CVE-2016-6535)は、リモート接続用の2つの隠しアカウントで構成されています。 それぞれにルート権限があり、アクセスパスワードはファームウェアコードに登録されています。その結果、アカウントを無効にしたり、システムから削除したりすることはできません。 その結果、特定のカメラのIPを知っている攻撃者は、Telnet経由で簡単に接続できます。

AVer情報EH6108H +ハイブリッドDVR

さらに、攻撃者は、認証システム(CVE-2016-6536)の操作のエラーにより、管理者パスワードがなくても管理パネルにアクセスできます。 コントロールパネルにアクセスするには、ハッカーは[IPデバイス] /セットアップアドレスに移動し、「ハンドル」パラメーターを選択するだけです。その後、パスワードを入力せずに管理ページが開きます。 攻撃者はこれにアクセスすると、デバイスのパラメーターを変更したり、システムのすべてのユーザーのパスワードを変更したりできます。

3番目の脆弱性(CVE-2016-6537)は、機密情報の開示につながります-この問題は、ユーザー資格情報を処理するメカニズムのエラーが原因で発生します。

自分を守る方法

US-CERTの声明によると、現在、検出された脆弱性を修正するパッチはありません。 WebサイトのAVerファームウェアの製造元は、それを「製造中止」と記載しています。

これらのホールを使用した攻撃を防ぐ唯一の効果的な方法は、ファイアウォールまたはネットワーク機器の設定を使用して、デバイスへのアクセスを制限することです。

問題の大きさ

DVRデバイスに悪用しやすい脆弱性とバックドアが存在することは、ニュースからはほど遠いものです。 以前、Positive Technologiesの専門家は、攻撃者がインターネットからアクセス可能な数十万ものデバイスに簡単にアクセスできる重大な脆弱性といわゆる「マスターパスワード」を発見しました。 たとえば、多くのベンダーで使用されている人気のあるDVRシステムファームウェアだけでなく、 サムスンのCCTVシステムでも問題が見つかりました。

さらに、100万台以上のDVRデバイスが BASHLITEワームに感染していることが知られるようになりました-攻撃者はDDoS攻撃のためにそれらからボットネットを形成しました。

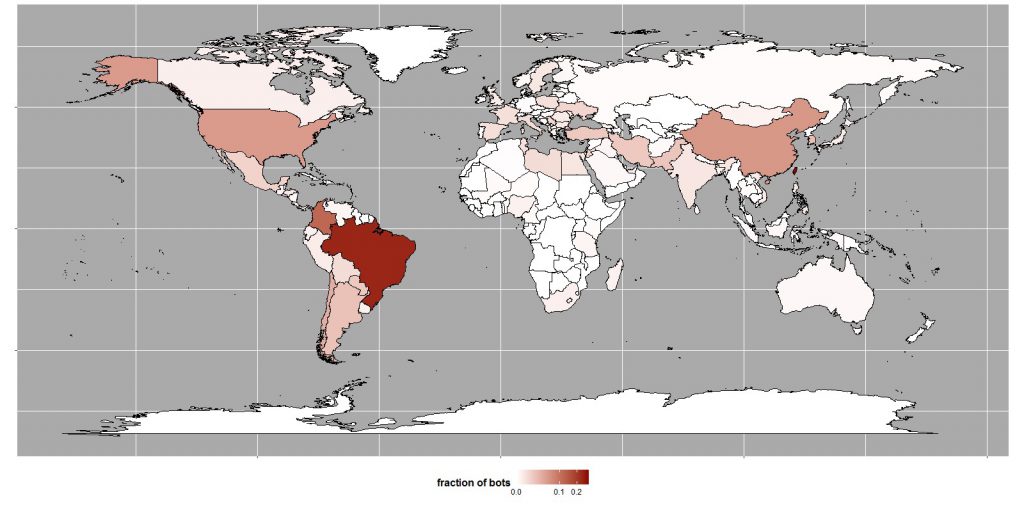

攻撃の地理的分布

また、今年の初め、Sucuriの研究者は25,000台のインターネットに接続されたビデオ監視デバイスのボットネットを発見しました。 さらに、感染したWebカメラで構成されるDDoS攻撃用のボットネットが、Arborのセキュリティエンジニアリングおよび対応チーム(ASERT)の専門家によって発見されました。

原則として、それらに含まれる脆弱性は非常に原始的であるため、攻撃者はビデオ監視システムのセキュリティギャップを検出するために特別な努力をする必要がないことが多いことを理解することが重要です。

DVRシステムのメーカーは、デバイスのファームウェアを完全には作成せず、サードパーティの開発を使用することが多いため、状況は悪化しています。 このようなファームウェアは、さまざまな疑わしい方法で配布される可能性があります。潜在的に、最終的なDVRの製造業者がまったく知らない、文書化されていない隠されたロジックが含まれる場合があります。

たとえば、当社の専門家によって発見された脆弱性は、DVRの多くのメーカーによってさまざまな方法で使用および補完された人気のファームウェアに存在していました。 したがって、これらのファームウェアの脆弱性は、さまざまなメーカーのさまざまなデバイスを一度に脅かしました。

ただし、多くのメーカーは、更新プログラムのリリースと、エンドデバイスへの集中展開またはユーザーへの警告のためのメカニズムの開発に十分な注意を払っていません。 サードパーティのファームウェアを使用する場合、修正プロセスはさらに複雑になります。そのような場合、DVR製造業者はファームウェアを完全に制御できない可能性があり、変更できません。

たとえば、このような人気のある脆弱なファームウェアのメーカーの1つでは、見つかった問題を修正できるように連絡をとることができませんでした。 より詳細な情報は、Positive Hack Days IIIフォーラムのレポートで提示されました。

DVRデバイスの脆弱性とハッキングは、民間企業にとって深刻な脅威です。 ビデオ監視システムへのアクセスを取得した攻撃者は、企業のネットワーク(APT)内でさらに目立たない攻撃の踏み台としてそれらを使用できます。 企業が使用する一般的な防御では、このような侵入を検出できないことがよくあります(たとえば、ここでは従来のウイルス対策アプローチは無力です)。

実際、悪意のあるミニコンピューターデバイスが企業ネットワークに表示され、その中に攻撃者がソフトウェアをインストールできます。 そのようなデバイスのバックドアは、非常に長い間、いつの間にか存在する可能性があります。

どうする

自身を保護するために、Positive Technologiesの専門家は、デジタルビデオ監視システムへのアクセスをインターネットから隔離することを推奨しています(たとえば、ルーターの設定やファイアウォールなど)。 内部ネットワークのデバイスは、DVRへのアクセスも制限し、それを正確に必要とするアドレス(管理者のみなど)にのみアクセスを許可することをお勧めします。 同様に、DVR自体のネットワークへのアクセスを制限し、目的のアドレスにのみアクセスできるようにします。 そのようなデバイスは、独立した分離されたネットワークに配置するのが最善です。

一般に、「モノのインターネット」の開発により、そのようなボットネットを作成する可能性が大幅に増加します。多くの新しいガジェットが開発され、セキュリティを考慮せずに市場に投入されます(逆の場合でも、インターネット接続スキームは最大限に簡素化されます)。 この状況では、個人と企業の両方に機器の購入をより差別化するように助言することが可能であり、可能であれば、新しいデバイスのセキュリティを分析することもできます。

ボットネットの検出とインシデントの調査も、感染しているのはパーソナルコンピュータではなく、その動作が誰も特に監視していない多くの自動システムである状況では複雑です。

侵害された資産を特定し、攻撃者の能力を評価し、企業ネットワークのセキュリティインシデントに対応する理由については、9月22日14:00にVladimir Kropotovの無料のウェビナー「インシデントへの対応」 で聞くことができます。

»参加するには、 www.ptsecurity.ru / research / webinar / 106986に登録する必要があります。