10月以降、Microsoftは多くのオペレーティングシステムの更新プログラムを配信するためのポリシーを変更しました( ニュース 、Technetに投稿 )。 更新プロセスを簡素化するために(そしておそらく、労働者からの多数の要求に応じて)、Windows 7と8.1、およびWindows Server 2008と2012は、1か月に1つの大きなパッチで更新されます。 このアプローチの利点は明白です。インストールされたパッチの関連性を理解するには、最後の更新の日付を見てください。

10月以降、Microsoftは多くのオペレーティングシステムの更新プログラムを配信するためのポリシーを変更しました( ニュース 、Technetに投稿 )。 更新プロセスを簡素化するために(そしておそらく、労働者からの多数の要求に応じて)、Windows 7と8.1、およびWindows Server 2008と2012は、1か月に1つの大きなパッチで更新されます。 このアプローチの利点は明白です。インストールされたパッチの関連性を理解するには、最後の更新の日付を見てください。

欠点は明らかです。選択によりパッチをインストールする機能はなくなり、すべてがダウンロードされ、1つのピースにまとめられます。 インストールされたソフトウェアまたは特定のシステム設定と互換性のないパッチであることが判明した場合、毎月の更新全体のみを一度に拒否できます。 Microsoftが戦うことを計画しているのは選択のインストールです:結局のところ、このアプローチは本質的に断片化につながり、Windowsの1つのバージョンではなく、ほぼ1ダースに対処する必要があり、サポートとテストの両方を複雑にします。

ただし、1つの抜け穴が残っています。累積的な更新プログラムには、セキュリティ更新プログラムと信頼性の向上を目的とした更新プログラムの両方が含まれています。 セキュリティ修正プログラムのみを選択してインストールできますが、このオプションは大企業のお客様向けに設計されています。 厳密な互換性要件を持つ特殊なソフトウェアを使用する場合、新しいポリシーが横に出る可能性があります。 パッチリリースが互換性を壊した例はたくさんあります。Windows10の更新後にCitrixソフトウェアの問題を思い出すことができます。または、Powershellを通じて構成システムが壊れたとしましょう(興味深い点は、Microsoftの左手が右のバグに不満を言っている)。

マイクロソフトの更新ポリシーの変更は、信頼性とセキュリティの戦いの現状を反映しています。 長年更新されていない最も信頼性の高いソフトウェアであり、最も安全でもありません。 新しい脆弱性(およびバグ)の発見が避けられない状況では、選択する必要があり、Microsoftはハッキングから保護することを選択します。 これは賞賛に値しますが、興味深い状況が判明します。毎月Androidの新しいパッチセットが再び断片化のトピックを提起していますが、デスクトップではこれははるかに深刻な問題です。 セキュリティの観点から見ると、理想的なシナリオは、アップデート(少なくともパッチ)の準備ができたら(まあ、 Gentooのように)配信することです。 たとえばFacebookが適用されるのは、ユーザーの不満の定期的な爆発を伴うこの戦略です。 両方の理想的なシナリオ(最大の信頼性または最大のセキュリティ)は達成できませんが、適切なバランスを探る必要があります。 セキュリティソフトウェアベンダーの経験がここで役立つ可能性があります。彼らの仕事の詳細のために、彼らは何年にもわたって1日に数回更新を送信します。

Oracle MySQLおよび互換製品で明らかになった重大な脆弱性

ニュース 。 リーガルハッカーの研究 。

今週、Legal Hackersクリエイティブグループの研究者David Golunskyは、依存関係のある製品、特にMariaDBとPerconaDBにも影響するOracle MySQLの深刻な脆弱性を部分的に明らかにしました。 このニュースは前のニュースを補完するものであり、パッチの提供と脆弱性に関する情報の開示の両方に標準が必要であるという問題を提起します。 MySQLのバグ(CVE-2016-6662、バージョン5.7.14、5.6.32および5.5.51以前のUPDATEが影響を受けます:バージョン5.7.15、5.6.33および5.5.52では、問題は静かに解決されたようです) DBMS構成ファイルにブックマークを埋め込むことができます。これにより、次回の再起動時に任意のコードが実行される可能性があります。 この脆弱性は、サーバーへのアクセスがある場合と、安全でないシステム構成(mysqlユーザーの構成への書き込みアクセス)の場合にリモートの両方で悪用される可能性があります。

脆弱性を悪用するシナリオ(かなり重要ではない)の詳細については、上記のリンクをご覧ください。 重要な点は、互換性のあるソフトウェアには既にパッチがありますが、MySQL自体に

この場合、40日間は間違いなく議論ではありませんが、異なるベンダーがランダムに1つのホールのパッチをリリースすることは本当に問題のようです。 誰もが良いことがわかりました。 ソフトウェアセキュリティの、非常に不規則な勇敢な新しい世界へようこそ。 ところで、見つかった脆弱性に対するオラクルの公開報酬プログラムはありません。また、昨年CSOオラクルはホワイトハットについてお世辞を言うこともしませんでした。許可なく製品を壊すことはできません。 ポストはすぐに取り外されましたが、堆積物は残りました。

Google ChromeはHTTPのみのサイトを安全でないものとしてフラグを立てます

ニュース 。 Googleブログの投稿 。

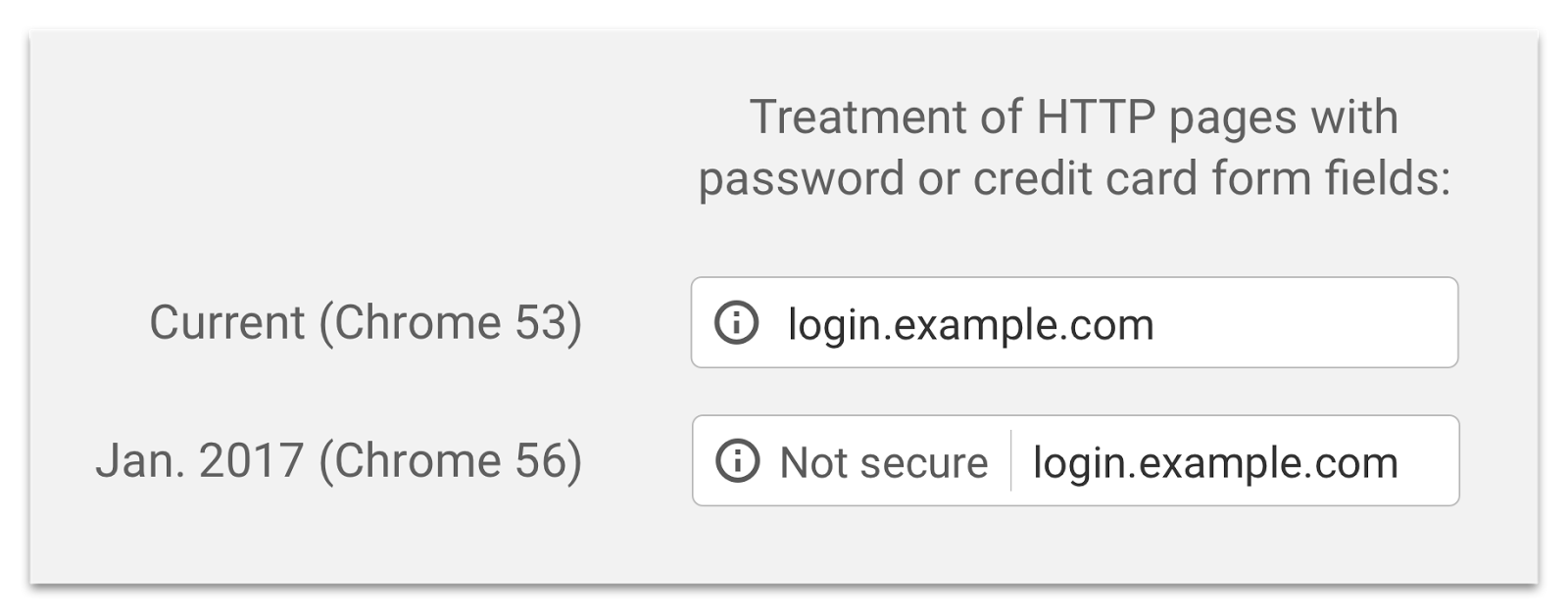

2017年1月から、Google Chromeは安全でない可能性があるとして安全でないHTTPプロトコルを使用してのみ接続するサイトにフラグを付け始めます。 現在、Chromeはこれらのサイトに中立な方法でマークします(安全で安全なHTTPS接続とは異なります)が、Googleは状況が変わるべきだと考えています。 移行はいくつかの段階で行われ、1月にはパスワードまたはクレジットカードデータをHTTP(プレーンテキストで)で送信するサイトのみが安全ではなくなります。もちろん、これは善悪の境界を完全に超えています。

Googleチームの投稿では、次の点も興味深いものです。Webサイトをソートするさまざまな方法に対するユーザーの反応は調査によってテストされ、予想どおり、問題に関する明示的なメッセージのみに注意を払っています。 残りはすべて「ここですべてがうまくいくとは限らない」ということは無視されます。 明示的な安全でないメッセージはどれくらいの頻度で無視されるのでしょうか? したがって、ブラウザ開発者はユーザーの大群に直面することになりますが、ネットワークプロトコルの複雑さを理解する義務はまったくありません。 その結果、ネットワーク上の情報を保護する長年の経験を、非常にシンプルで理解しやすいものに減らす必要があります。

インターネットのペイントテキストを攻撃するための次のステップは、シークレットモードのすべてのHTTPサイトに関する警告です。理論的には、ユーザーはプライバシーにもっと注意を払う必要があります。 そして最後に、GoogleはすべてのユーザーのすべてのHTTP接続にポリシーを拡張することを計画しています。

他に何が起こった:

一方、Microsoft は古いルールに従って最後の週次パッチを開催しました。

ポケモンGoのガイドを装ったトロイの木馬は、Google Playにドラッグされました。 500,000ダウンロード 。

そして、手始めに-プレーンテキストでのQIPからのパスワードの漏洩 。

古物

「V-707」

居住者は危険なウイルスではありません。 メモリに読み込まれると、.COMファイルに影響します。 ファイルの最初の5バイト(MOV AX、Start_Virus、PUSH AX、RET 近く )を変更し、その末尾に追加します。

居住者は危険なウイルスではありません。 メモリに読み込まれると、.COMファイルに影響します。 ファイルの最初の5バイト(MOV AX、Start_Virus、PUSH AX、RET 近く )を変更し、その末尾に追加します。

DOS 3.30でのみアクティブになり、DOSで13番目と21番目の割り込みハンドラのエントリポイントを(メモリスキャンによって)決定し、ファイルに感染するときにそれらを積極的に使用します。 最も古いメモリアドレスに配置され、最後のMCBを調整し、使用可能なメモリのサイズを縮小します(アドレス0000のワード:0413)。

感染すると、すでに感染したファイルをカウントし、30番目の感染ファイルが見つかるとすぐに、オーディオ信号生成ルーチンに8時間の割り込みを設定します。 int 8とint 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 89ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。