カリフォルニア大学の研究者であるGernet Hertzは、モバイルセキュリティを確保する方法を提案しました。上部に携帯電話用のスロットを備えた金庫です。 金庫を使用すると、電話が内部でロックされる時間を設定できます。 それに到達することはできず、設定時間を短縮する方法はありません。 電話がロックされたボックスにあり、使用していない間、データは安全です。 Hertzのインストールでは、主な脆弱性がユーザー自身にあることを示しています。 これはそうですか、我々はカットの下で議論します。

リスニングとユーザーの反応

すでに人よりも多くの電話があり、それらの情報を保護する信頼できる方法はまだ作成されていません。 モバイルデバイスの需要は、保護装置の開発のペースを追い越しています。 すべての自尊心のあるウイルス対策会社は製品のモバイルバージョンをリリースしていますが、これらのソリューションはユーザーに受け入れられていません。

これはブラックフォンです-サイレントサークルによって暗号化された通信用のデバイスとして位置付けられた普通の中国のAndroidスマートフォンです。 データの暗号化により、Androidの修正版PrivatOSが提供されます。 内部には特定のアプリケーションのセットがあります:VoIPクライアントサイレント電話、音声トラフィックを暗号化するためのクロスプラットフォームプログラムSilent World(サイレント電話を持たない加入者との通信に使用)、アドレス帳サイレント連絡先、サイレントテキストメッセンジャー、ブラウザ。 すべてのトラフィックは、独自の有料サービスの一部としてVPNを通過します。

Googleは、Androidを真剣に変更する機会を会社に与えました。 テロ組織でさえ、これらの電話を支持者に勧めましたが、多くの疑問が残りました。 サイレントサークルは私たちについてどのくらい学びますか? 会社自体によると、「本当に生死にかかわるなら」、クライアントのスマートフォンをブロックする可能性があります。 つまり、絶対的な保護について話しているのではありません。 Blackphoneの最初のバージョンで見つかった脆弱性に関するAzimuth Securityからのこの情報に追加します。

ユーザーはこのデバイスをクールに使いました。 Blackphoneは販売に失敗し、Silent Circleは借金を抱えていました。 現実は、人々が自分のデータの保護についてあまり心配していないことを示しています。 スマートフォンは便利でしたが、誰にとっても興味がないことが判明しました。

Blackberryでも同様の問題が発生しています。 グローバルセールスの責任者であるカールヴィーゼは、スマートフォンの製造はもはや利益を生まないことを認めました。 同時に、アナリストの懐疑にもかかわらず、ソフトウェア開発は会社によって最も有望な方向として見られています。 Blackberryは引き続きデータ暗号化の分野でソフトウェアを作成していますが、サービスを利用できるのは政治家やビジネスマンのごく一部のみです。

おそらく、ユーザーの無関心の理由は、シンプルに見えるスマートフォンが脆弱であると先験的に認識されているためです。 Blackphoneはハードウェア保護を提供しませんでしたが、多くのセキュリティ方法は大量生産製品にはあまり便利ではありません。 たとえば、既存の電話に接続する2つの暗号化デバイス-電話への信号は暗号化された形式で送信され、傍受された場合でも、攻撃者は貴重な情報を受け取りません。 この場合、暗号化アルゴリズムのキーは、コンピューターに接続された特別なデバイスを使用してサブスクライバーに配布されます。 利便性とシンプルさを重視する場合、最良のソリューションではありません。

SMSハッキング

SMSハッキングは、通信規格自体が生きているのとほぼ同じ年数の間存在していました。ある番号からメッセージを受け取りますが、実際には別の番号から送信されました。 したがって、さまざまなタイプの詐欺スキームをスクロールできます。クレジットカード情報を見つけて銀行のように見え、最終的にウイルスへのリンクを送信します。加入者をアパートから誘い出します。

SMSは、モバイルOSの脆弱性を有効にするためによく使用されます。 たとえば、特定のUnicode文字で構成される行がSMSとしてAppleデバイスに送信されると、オペレーティングシステムがクラッシュします。

SMSを介した新しいハッキングに関するニュースが毎年返されるのは驚くべきことです。 「ゼロ」の始まりでさえ知られていた:電話はサービスメッセージのソースをチェックしないので、だれにでも誰からでもそれらを送ることができます。

2010年に、ウイルス対策会社は、SMSを短い料金で送信する悪意のあるアプリケーションによるモバイルデバイスの最初の感染を報告しました。

SIMカードに、サービスプロバイダーからメッセージを受信してAndroidデバイスの画面に表示する小さなアプリケーションがあることを想像してください。 Android 5.1のSIM Toolkitを使用して、SIMコマンドをエミュレートおよびインターセプトすることができました。

この種の多くのニュースがあり、結論は明確にすることができます。誰かがあなたのSMSを読みたいなら、彼はこれをする多くの方法を持っています。

ネットワーク自体のハッキング

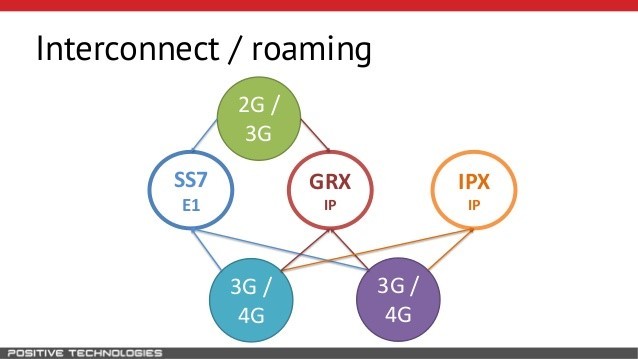

GRX(GPRSローミングエクスチェンジ)は、訪問先のオペレーターとホームオペレーターの間で商用ローミングトラフィックをルーティングするために使用されます。 ほとんどの場合、2.5Gおよび3GネットワークはデータローミングにGRXを使用しました。

IP交換(IPX)-ゲートウェイに基づくIPを介した、個々のモバイルオペレーターと固定オペレーターのクライアント間でIPトラフィックを交換するための通信相互作用のモデル。

モバイルネットワークで音声通話を確立するプロセスはSS7テクノロジーに基づいており、その開発は前世紀の70年代に始まりました。 SS7(Signaling System No. 7)は、デジタルネットワークであり、データ交換を制御する一連の技術プロトコルです。 現在、SS7はローミングによく使用されており、このテクノロジーのおかげで、モバイルオペレーターが働いていない場所で、電話を受信/発信し、SMSを送信できます。

40年前、誰もソフトウェア保護について考えませんでした。 その結果、セキュリティ問題の山全体が安全に私たちの時代に達しました。 SS7テクノロジーに基づくネットワークの脆弱性により、加入者の位置を明らかにし、その可用性を混乱させ、SMSメッセージを傍受し、USSDリクエストを偽造して資金を転送し、音声通話をリダイレクトし、会話を盗聴することができます。 攻撃を行う場合、特別な機器や特別な知識は必要ありません。 数年前にSS7を攻撃するための完全に準備された指示は、インターネットから簡単にダウンロードできました。男子生徒でさえ、この種のハッキングに対処できました。 この研究では、攻撃に関する詳細を見つけることができます。

要するに、問題の本質はこれです。SMSを介して認証するすべてのアプリケーションは脆弱です。 脆弱性は、SS7ネットワークだけでなく、エアインターフェイス暗号化アルゴリズムの影響も受けます。 この状況では、ユーザーに対する保護は1つだけです。2要素認証の使用(1つのパスワードを覚えておく必要があり、どこにも書き留めておく必要はありません)。 モバイルオペレーターからの保護:ネットワークの可能性、不可能性、信じられないほどの脆弱性を常にテストします。

現代の成果を忘れないでください。 InfoWatch Company

彼女は (合法的に)電話を傍受し、通信事業者のネットワークのコアと統合し、信頼できる基地局を作成すると述べた。 このベースステーションは、カバレッジエリア内の携帯電話からの音声トラフィックを傍受します。

自分を守る方法

良いニュースは、ユーザー自身が怠け者ではなく、自分のモバイルセキュリティを確保するためにいくつかの措置を講じれば、これらのリスクのほとんどを最小限に抑えることができることです。

まず、電話がユーザーに関するすべてを知っているという考えに同意する必要があります。 さらに、彼はユーザーがすでに忘れたことを知っています。 古い連絡先、数年前に作成されたメモ、古い写真、ビデオ、SMS(長い間削除する予定だった)、クラウドストレージへのアクセス、パスワードバンク、またはメモに記録された銀行のパスワードのみ。

1年以上前の携帯電話は、しばしば自分自身の生活を送っています。ある日、インストールしていないプログラムが表示されていることに驚かされるでしょう。 上記のように、可能な場合は常に、2要素認証を使用してさまざまなサービスにアクセスします。 携帯電話からアクセスできない場所にバックアップを作成します。 デバイス自体でクラウドをオンにするのははるかに簡単ですが、電話ですべてのデータを失う可能性は何度も増加します。

現在、ほとんどすべてのストールに独自のモバイルアプリケーションがあります。 タクシーを注文すると、何も悪いことは起こりません。 モバイルバンクを使用する場合はさらに困難です。 アカウントに直接アクセスできる感染したスマートフォンは大きな問題です。 そして、このスマートフォンへのSMSの形で提供される操作の確認は、状況を悪化させるだけです。 セキュリティに真剣に取り組んでいるユーザー向けのソリューション。この場合は、1つだけです。2番目の電話は、認証SMSの受信専用に設計されています。

残念ながら、多くの人々はさらに簡単な防御方法を忘れています。 スマートフォンとアプリケーションで異なるパスワードを使用し、それらをより難しくすることを忘れないでください。 そして、可能な限り、データ暗号化を使用します。