DDOS攻撃は、今日のオンラインビジネスにとって最も一般的なサイバー脅威の1つです。 この脅威を理解することは、組織のITセキュリティ戦略を開発するために重要です。

Impervaの研究は、DDOS攻撃の状況が現在どのように変化しているかに関する重要な事実を提供しています。 この調査では、サイト保護サービスを提供する企業からの独自のデータを使用しており、この市場の著名なプレーヤーの1つです。 したがって、提示されたデータは、DDOS攻撃の世界で一般的に起こっていることの有用な指標となります。

第2四半期からの期間。 2015年から第1四半期 2016年、攻撃の大部分(60%)はアプリケーションレベルの攻撃でした。 ただし、四半期ごとにシェアを検討すると、レビュー期間中に5%以上減少しました。

この傾向が続くと、2018年までにネットワークレベルの攻撃がアプリケーションレベルの攻撃と同じくらい一般的になります。

グラフからわかるように、両方のタイプの攻撃の数はこの1年で2倍になりました。 現時点では、Incapsulaの顧客数が増加しており、この要因もこの数値に影響を与えています。 しかし、他の要因があります、著者は注意します:

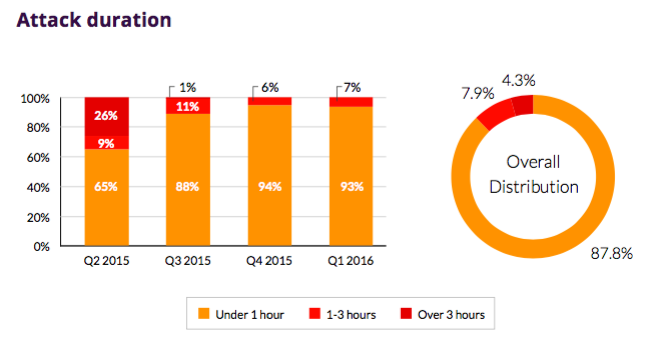

- 「注文するDDOS」の種類のサービスの成長。 このようなサービスにより、高度な保護バイパステクノロジーなしで、たとえば30分間のネットワークトラフィックの流入など、誰でも短い攻撃を開始できます。 このような攻撃の割合は、2015年第2四半期の63.8%から2016年第1四半期の93%に増加しました。

- 複数の小さな攻撃の戦術を使用します。 攻撃者はこの戦術を使用して、ITセキュリティ担当者を「使い尽くす」だけでなく、被害者企業に攻撃を抑制する手段を有効にしておくよう強制します。これにより、企業が提供するサービスが低下することがあります。 そして最後に、このような頻繁な小さな攻撃は、たとえば企業のネットワークへのハッキングやデータの盗用など、他の攻撃を隠したり、そらしたりするために使用されます。

ネットワーク攻撃の傾向

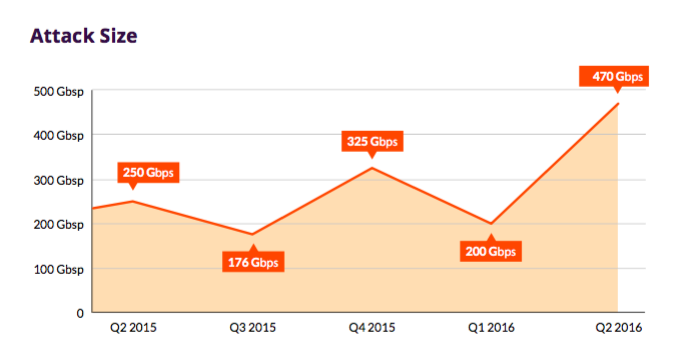

通常、攻撃量はギガビット/秒(Gbps)で定義され、このような脅威の主な指標です。 過去1年間で、200 Gpbsを超える多くの攻撃が抑制されました。このような攻撃はもはや珍しいことではありません。

グラフは、ネットワークレベルの最大攻撃量を示しています。

特に、2016年第2四半期には、470 Gbpsの攻撃が登録されました。これは、インターネット史上最大の攻撃の1つです。

この攻撃の特徴の1つは、小さなネットワークパケットの使用でした。これにより、攻撃者は高いパケット転送速度と高いスループットを実現できました。 これは、現在多くの攻撃で現れる新しい機能になっています。

攻撃者は、高速のパケット転送に依存して、既存の攻撃抑制デバイスの欠陥を悪用しようとしますが、そのほとんどはそのような高負荷に対処できません。 おそらく、そのような攻撃の数はさらに増加するでしょう。

最長の攻撃は54日間続きましたが、1年を通して攻撃の継続時間は減少する傾向がありました。 最も普及しているのは、30分未満の短時間の攻撃です。

ネットワークレベルの攻撃の数の増加は、主に「DDOS to order」などのサービスの人気の高まりによるものです。 このようなサービスを使用すると、1分から5ドル以上かかる攻撃を開始できます。

このレベルの攻撃はすべての攻撃の最大90%を占めるため、これは攻撃者のプロファイルが変化していることを示唆しています。 これらは、恐DOSのために、時には楽しみのためにDDOS攻撃を使用する非ITプロフェッショナルです。

この傾向は、以前は自分自身を攻撃者のターゲットとみなすことができなかった小規模のオンラインビジネスが潜在的な被害者になりつつあるという事実につながります。

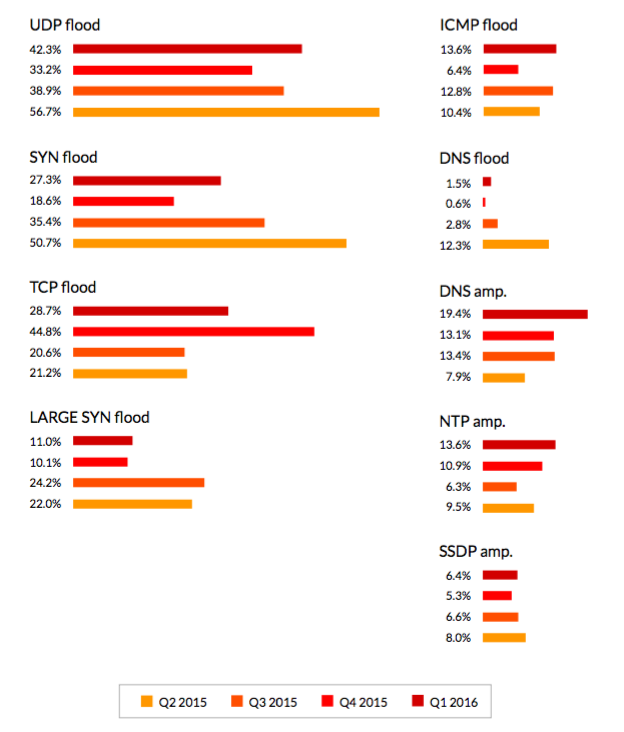

1つの攻撃で異なる種類のトラフィックを使用することは、複雑さのレベルを反映しています。 マルチベクトル攻撃の割合が減少する傾向があり、これについての説明は、非専門家が注文する攻撃の割合が増加していることでもあります。

興味深いことに、2016年の第1四半期に、5つ以上のベクトルを使用した攻撃の割合が大幅に増加しました。 これは、「アマチュア」が注文に対する単純な攻撃の数を増やす一方で、真にプロフェッショナルなサイバー犯罪者が手法を改善し続けていることを思い出させてくれます。

アプリケーションレベルの攻撃の傾向

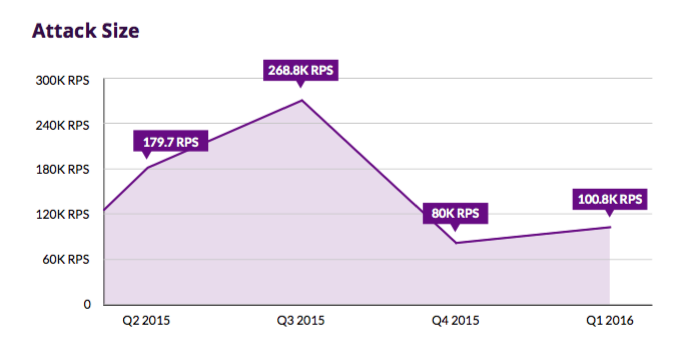

ほとんどのサーバーは1秒あたり数百のリクエスト(RPS)でクラッシュする可能性があるため、この種の攻撃ボリュームは二次的です。

しかし、年間を通じて、268,000 RPSを含む膨大な量の攻撃が観察されました。これは、サービスの歴史上最大です。 このような攻撃の目的は、ターゲットを「落とす」だけでなく、防御境界線を突破することでもあります。

ネットワークレベルの攻撃と同様に、より複雑な攻撃の例があり、攻撃者はまれでユニークな方法を試します。 特に、HTTPトラフィックを介した攻撃の1つのケースでは、(ファイルをダウンロードするための)異常に大きなPOST要求でターゲットが攻撃されました。

163,000 RPSの攻撃量で、攻撃者は8.7 Gbps DDOSトラフィックを生成できました。 これは、トラフィックが0.5 Gbpsを超えることはめったにないアプリケーションレベルの攻撃では珍しいことです。 この攻撃は、ハイブリッドDDOS抑制システムのニュアンスと弱点のいくつかを悪用しました。 この複雑な攻撃により、一部の攻撃者がアンチDDOSソリューションの内部メカニズムをどの程度深く理解しているかがわかります。

ネットワークレベルの攻撃とは異なり、アプリケーションレベルの攻撃は、必要なボットネットリソースがはるかに少ないため、長期間維持するのがはるかに簡単です。 その結果、このような攻撃の44%以上が1時間以上続きましたが、そのような期間の攻撃のネットワークレベルではわずか12%でした。

多くの場合、Incapsulaネットワーク全体を対象とするネットワークレベルの攻撃とは異なり、各アプリケーションレベルの攻撃では、特定の標的を追跡できます。 これにより、攻撃を受けた各企業に対する攻撃の頻度を測定できます。

平均して、企業の40%以上が複数回、16%が5回以上攻撃されています。 繰り返される攻撃が増加する傾向があることは明らかであり、攻撃者は試行の失敗やターゲットが十分に保護されているという認識にとらわれないようです。

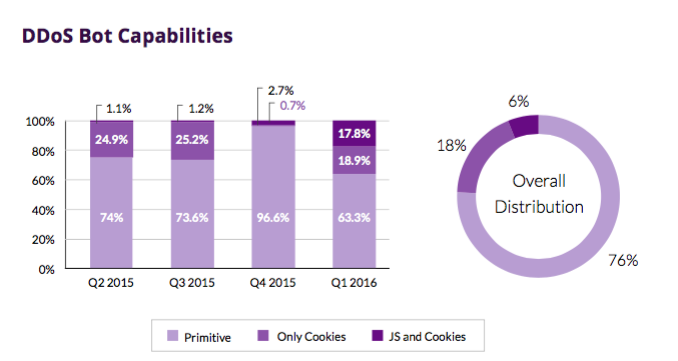

アプリケーションレベルの攻撃では、ボットネットを使用してサーバーへの複数のTCP接続を作成し、サーバーのリソースを消費します。 このタイプのボットは、その性質を隠すために、一般的に最も一般的なタイプのブラウザーを示す偽のユーザーエージェントHTTPヘッダーを使用します。 一部の高度なボットは、ブラウザーの動作と同様の動作をエミュレートできます。たとえば、Cookieを保存してJavaScriptを解析できます。 このようなボットは、「偽の」ユーザーを判断するときにこれらの要素のみに依存する多くの基本的なセキュリティシステムを欺くことができます。

ボットの進化は、アプリケーションレベルでの攻撃用ツールの開発を示しています。 DDOSボットの24%は「高度な」タイプです。つまり、基本的なセキュリティチェックを克服できます。 2016年の第1四半期に、このようなボットのシェアは記録的な36.6%に達しました。

攻撃地域のトレンド

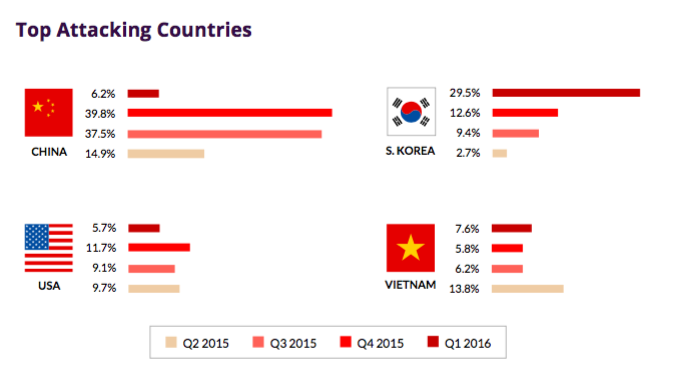

攻撃元の地理的分布に関しては、中国が引き続きリーダーであり、中国の4分の3がボットネット活動の主な発生源でした。

興味深い傾向は、韓国からのボットのトラフィックの急激な増加です。 特に、2016年の第1四半期には、アプリケーションレベルのDDOSトラフィックのほぼ3分の1が韓国から発信されました。 この国の強力なインターネットインフラストラクチャを考えると、これは驚くことではありません。 その高速インターネットバックボーンにより、ボットネットの所有者は発信トラフィックを増やすことができます。 韓国当局がサイバーセキュリティへの投資を増やしているため、これは長続きしない可能性があります。

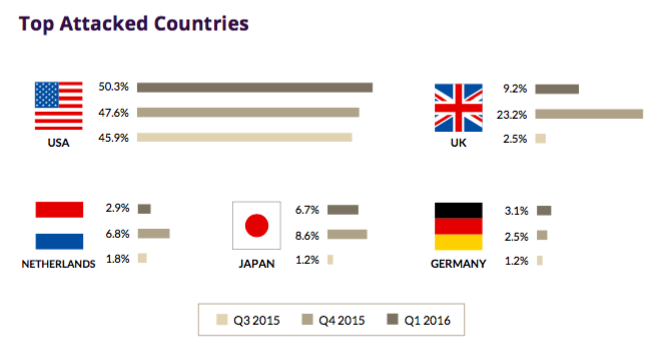

「犠牲者」の地理はほぼ同じままです。 サイバー犯罪者は通常、注意を引くために注意またはサイバー破壊行為を強要しようとするため、攻撃の主な標的は先進国の企業です。

特に注目すべきは、過去6か月間の英国でのDDOS攻撃の急増です。 ピークは2015年の第4四半期に発生し、その後トレンドは低下しましたが、この期間は、BBC、HSBC、およびアイルランド国立宝くじサイトの「崩壊」など、いくつかの高度に専門的な攻撃によって特徴付けられました。

調査期間中、ほとんどの攻撃では、さまざまな種類のニトール、サイクロウ、PCラットに対してボットネットが使用されました。 平均して、これらの攻撃はすべてのボットネット攻撃の55.1%を占めています。

2015年の第2四半期および第3四半期には、Mr.Blackマルウェアに感染した家庭およびオフィス向けのルーターによる複数の攻撃がありました。 攻撃者は、高いヒット率で作業しているときにDDOS攻撃に使用できるSentry MBAパスワードクラッキングツールも使用しました。

2016年第1四半期に、主にロシアとウクライナからのGeneric!BTでのボットネットの活動が増加しました。 今四半期、ボットネットアクティビティの12.8%を占めました。

おわりに

結論として、2つの重要な点に再度注意します。

- 「注文するDDOS」などのサービスにより、基本レベルのDDOS攻撃がより一般的になっています。 今では、ITの少し理解しているユーザーでさえ、あなたの会社のサポートサービスに怒っているという理由だけで、ばかげたお金でそのような攻撃を注文できます。

- DDOS攻撃の複雑さの上位セグメントでは、方法とツールの絶え間ない進化があります。これは、そのような傾向を監視し、ITセキュリティに投資する必要があることを示しています。