1. RAWモードでは、選択したパッケージを.pcapファイルにエクスポートできるようになりました。 自動保存が有効になっている場合、認証データを含むパケットは別の.pcapに書き込まれます。

2. SSL MiTMを参照する[余分なSSLポート]フィールドで、複数のポートをコンマで区切って駆動できるようになりました。

3.エキスパート設定で、英語以外の言語のドメインコントローラーに対するLDAPリレー攻撃が発生した場合、たとえばDomain Adminsの代わりにロシア語のアナログDomain Adminsを指定して、ユーザーを追加するために必要なグループを指定できます。

4. NTLMv2SSPハッシュのプロセッサのエラーが修正され、パスワードを正しく選択できなくなりました。

5. Bruteforceモードの複数の改善。 追加:HTTPのSSLサポート、LDAPブルートフォースのUTF8サポート、VNC、Vmware Auth Daemon、およびRDPプロトコル。 RDPブルートフォースは、Windows 7/8/2008/2012で実行されます。 NLAおよび任意の言語のユーザー名/パスワードがサポートされています。 RDPセキュリティレイヤーはサポートされていません。

6.オプション「Inject Reverse Shell」がHTTPインジェクションに追加されました。 これは、ビルトインシェルインターセプターへのバックリンクペイロードを持つ強制ダウンロードです。

7.一般的な多数の改善と変更。 現在、スプーフィングはデフォルトで無効になっています。

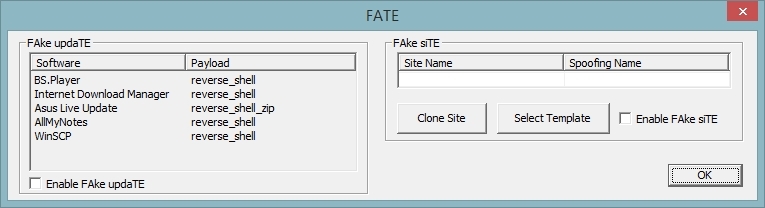

運命

FATEモードは、FAke siTEとFAke updaTEの2つの新しい機能を組み合わせたものです。

FAke siTEの主要な目標は、SSLやその他の保護メカニズムをバイパスして、Webリソースから認証データを取得することです。 これは、認証ページのクローンを作成し、組み込みの擬似Webサーバーでホストされるテンプレートを作成することで実現されます。 仕組みの詳細は、投稿の最後のビデオで説明されています。 デフォルトでは、インターセプターにはaccounts.google.comのテンプレートが1つ含まれています。 元のページでは、ログインフィールドにパスワードを入力する必要があります。 このテンプレートは、両方のフィールドが同時にアクティブになるようにわずかに変更されています。 攻撃の前に、テンプレートをホストするドメインを指定する必要があります。 攻撃が開始されると、選択されたドメインへのリダイレクトがターゲットのトラフィックに挿入され、その後インターセプターが必要なアドレスへのDNSスプーフィングを自動的に実行します。 その結果、選択した認証ページがブラウザーで開きます。 ウェブサイトのクローン作成プロセスも、例としてmail.yandex.ruを使用してビデオで示されています。

LinuxのファンはEvilgradeと呼ばれるツールに精通しており、自動更新メカニズムを操作して任意のペイロードを実装できます。 実際、このベクトルは非常に過大評価されており、第一に、Evilgradeでサポートされているアプリケーションの印象的なリストはほとんど時代遅れであり、第二に、最も人気のあるアプリケーションのほとんどが安全な方法で更新をチェックします。 それにもかかわらず、誰もが大規模なベンダーを更新するためのメカニズムの大きな省略について耳にしました。これはおそらく将来起こります。 必要に応じて、独自のテンプレートを追加できます。その構造は、misc \ FATE \ updatesにあります。 オープンに更新されたソフトウェアを送信し、データベースを補充します。

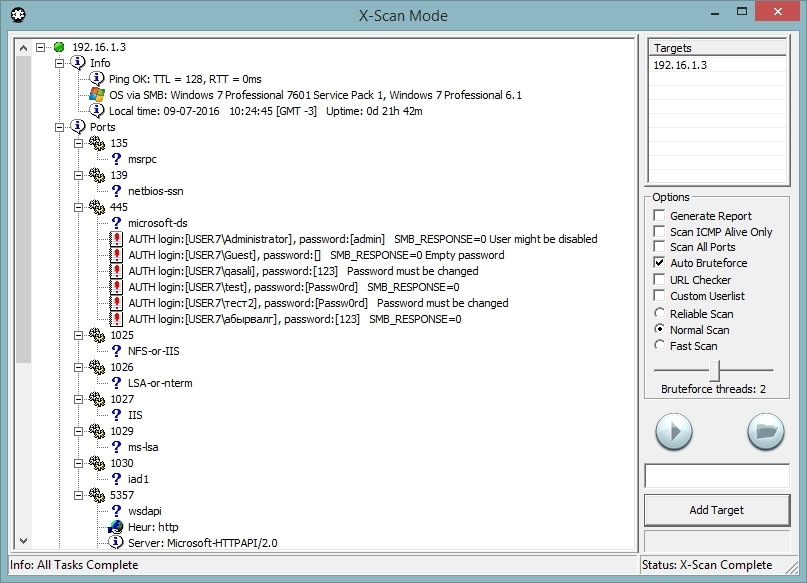

X-スキャン

何年も前、私はX-Scanと呼ばれる中国のXfocusチームのネットワークセキュリティスキャナーが本当に好きでした。 軽量、便利なデザイン、優れた機能。 2000年代半ばに彼は多くのことをすることができましたが、将来的には開発が停止し、現在の現実ではほとんど役に立たなくなりました。 この理由から、私はその現代的なアナログを作成したかったのですが、どういうわけかうまくいきませんでした...最近まで。 古くからの愛によって、Intercepter-NGには独自のネットワークスキャナーがあり、以前のバージョンのプリミティブポートスキャナーに取って代わりました。 それで、彼はどのように知っていますか。

1.開いているポートをスキャンし、SSH、Telnet、HTTP \ Proxy、Socks4 \ 5、VNC、RDPのプロトコルを発見的に決定します。

2.開いているポートでSSLの存在を確認し、バナーとさまざまなWebヘッダーを読み取ります。

3.プロキシまたはソックスが検出された場合、外部への開放性を確認します。

4. VNCサーバーへのパスワードなしのアクセスを確認し、HeartBleedのSSLを確認します。 DNSからversion.bindを読み取ります。

5.データベースを調べて、ShellShockに対して脆弱である可能性のあるWebサーバー上のスクリプトを確認します。 200 OKのディレクトリとファイルのデータベースリスト、およびrobots.txtのディレクトリリストを確認します。

6. SMBを介してOSバージョンを決定します。 匿名アクセスがある場合は、現地時間、稼働時間、共有リソースとローカルユーザーのリストを取得します。 見つかったユーザーの場合、自動パスワード推測が開始されます。

7.応答時間を測定することにより、ユーザーの組み込みリストからSSHを決定します。 見つかったユーザーの場合、自動パスワード推測が開始されます。 列挙が失敗した場合(すべてのバージョンで機能しない)、列挙はルートに対してのみ開始されます。

8. HTTP BasicおよびTelnet用の自動ブルートフォース。 telnetプロトコルの機能を考慮すると、誤警報が発生する可能性があります。

ローカルネットワークとインターネットの両方で、あらゆる目標をスキャンできます。 スキャン用のポートのリストを指定できます:192.168.1.1:80,443または範囲192.168.1.1:100-200。 スキャンのアドレス範囲を指定できます:192.168.1.1-192.168.3.255。

より正確な結果を得るには、一度に3つのホストのみをスキャンできます。 文字通り、最後にSSL証明書からのデータのチェックが追加されました。たとえば、Ubiquitiという単語が見つかり、同時にポート22が開いている場合、ubntユーザーSSHブルートフォースが起動します。 管理者との一対のジクセル腺についても同じことが言えます。 スキャナーの最初のリリースでは、機能は十分であり、十分にデバッグされています。 あなたのアイデアや願いを送ってください。

ps:近い将来、ロシア語でマニュアルの最初のバージョンが表示されます。

サイト:sniff.su

ミラー:github.com/intercepter-ng/mirror

メール:intercepter.mail@gmail.com

Twitter:twitter.com/IntercepterNG

フォーラム:intercepterng.boards.net

ブログ:intercepter-ng.blogspot.ru