100万台以上のインターネットに接続されたビデオカメラとDVRが侵害されており、作成者がDDoS攻撃を行うために使用するボットネットの一部です。 これは、レベル3脅威研究所の研究者によって報告されました。 彼らによると、攻撃者はリズケバブ、BASHLITE、Torlus、Gafgytとして知られる悪意のあるソフトウェアのファミリーを使用しています。ハッカーはさまざまな国で約100万台のデバイスに感染しました。

セキュリティの専門家は、有名なボットネットの調査を実施しましたが、BASHLITEワームは最も組織化され、よく構成されたもののいくつかに関連していることが作業中にわかりました。 同時に、ボットネットのサイズは週ごとに変化する可能性があります-研究者はBASHLITEソフトウェアと74個のボットとの相互作用を記録し、数日ですでに120,000になる可能性がありました。 1日に最大1000件のDDoS攻撃が発生し、その多くは5分以内でした。

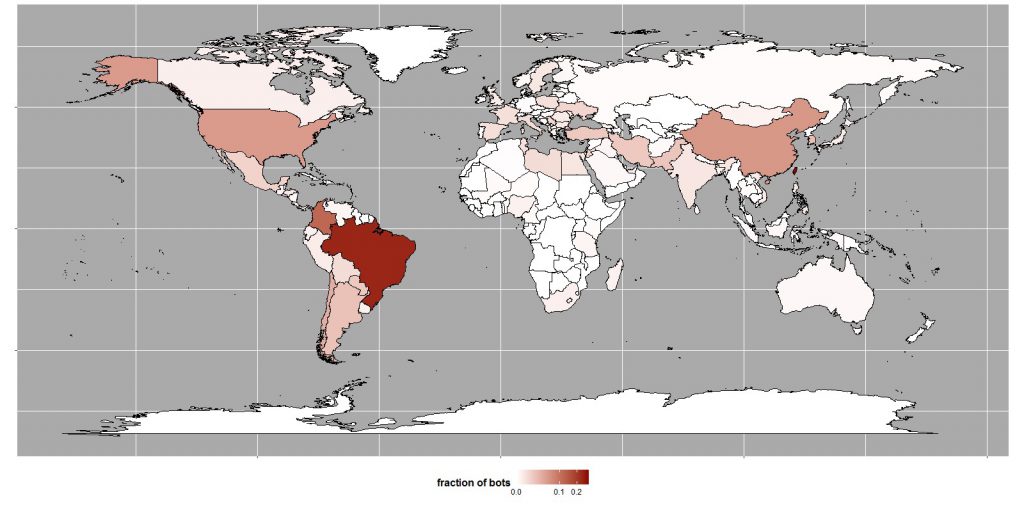

研究者によると、約100万台のIoTデバイスがBASHLITEに感染しており、そのうち約96%がカメラとビデオ監視システム(DVR)です。 デバイスの大部分は、台湾、ブラジル、コロンビアにあります。

攻撃の地理的分布

同時に、ほとんどの場合、攻撃者に最も関心があるのは監視システムです-攻撃者がTelnetサービスが無効になっていないことは非常に多く、インターネットから標準のログインとパスワードでWebインターフェイスにアクセスできるため、攻撃者がそれらを制御することは難しくありません。

感染したIoTデバイスの大部分は複数の企業によってリリースされており、そのうちの1つはDahua Technologyです。 レベル3の研究者によると、ベンダーはすでにBASHLITEソフトウェアで使用される脆弱性を解決するためのパッチを準備しています。

インターネットに接続されたビデオカメラが攻撃され、ボットネットに統合されるのはこれが初めてではありません。 今年の初め、Sucuriの研究者は25,000台のインターネットに接続されたビデオ監視デバイスのボットネットを発見しました。 さらに、感染したWebカメラで構成されるDDoS攻撃用のボットネットが、Arborのセキュリティエンジニアリングおよび対応チーム(ASERT)の専門家によって発見されました。

Positive Technologiesの研究者は 、DVRデバイス用の一般的なファームウェアの重大な脆弱性も発見しました。 エラーの中には、標準のスーパーユーザーパスワードがあります。これは、ストレージ機能、開いているサービスポート、DVRデバイスのソフトウェアの複数の脆弱性のために変更できず、攻撃者がシステムにアクセスする可能性があります。 さらに、専門家は、いわゆるマスターパスワードを発見しました。これは、システムのすべてのユーザーのアカウントに適しており、最大限の権限でビデオ監視デバイスへのアクセスを提供します。 このパスワードは、このソフトウェアを実行しているすべてのDVRデバイスで同じであり、ユーザーが変更することはできません。

脆弱なソフトウェアを使用するデバイスは、世界中の数十のブランドで販売されています。 同時に、メーカーは脆弱なソフトウェアを完全にコピーし、変更せずに独自の開発で使用することがよくあります。 さらに、脆弱性を含む初期システムのソースコードにアクセスできない可能性があり、セキュリティエラーを修正する機会が奪われます。

Positive Technologiesの専門家によると、これらのシステムのシェアは、このクラスのデバイスの市場セグメントの90%以上です。 このようなデバイスは、セキュリティシステムで主に中小企業や個人によって使用されます(たとえば、インターネット経由でアパートの世話をするため)。 多くの脆弱なシステムは、従来の検索エンジンを使用してインターネット上で見つけることができます。 ファームウェアでの脆弱性検出の時点で、検索エンジンは約500,000のそのようなデバイスのインデックスを作成しましたが、攻撃者がそれらのデバイスに完全にアクセスすることは難しくありません。

より詳細な情報は、Positive Hack Days IIIフォーラムのレポートで提示されました。