最近、有名なサイバーグループの方程式グループ(Five Eyes / Tilded Team)の機密データの漏洩の可能性について書きました。 公開された情報は熱心に調査されたものであり、データの公開に伴う事件は疑わしいとみなされました。 ただし、過去数日間、パブリックドメインで公開されたアーカイブを調査し、Shadow Brokersハッカーグループの情報の正確性を確認する信頼できるソースを収集することができました。 アクセス可能なデータを含むアーカイブ自体のサイズは約300MBで、3.5千以上のファイルがあります。 既に説明したアーカイブの復号化されたパブリック部分には、さまざまなインストールスクリプト、構成ファイル、C&Cサーバーの管理に関する情報、一般的なルーターおよびファイアウォールのエクスプロイトが含まれています。

最近、有名なサイバーグループの方程式グループ(Five Eyes / Tilded Team)の機密データの漏洩の可能性について書きました。 公開された情報は熱心に調査されたものであり、データの公開に伴う事件は疑わしいとみなされました。 ただし、過去数日間、パブリックドメインで公開されたアーカイブを調査し、Shadow Brokersハッカーグループの情報の正確性を確認する信頼できるソースを収集することができました。 アクセス可能なデータを含むアーカイブ自体のサイズは約300MBで、3.5千以上のファイルがあります。 既に説明したアーカイブの復号化されたパブリック部分には、さまざまなインストールスクリプト、構成ファイル、C&Cサーバーの管理に関する情報、一般的なルーターおよびファイアウォールのエクスプロイトが含まれています。

さらに、このアーカイブからのファイルの名前は、よく知られているANTディレクトリからのNSAインプラントの識別子と一致します。

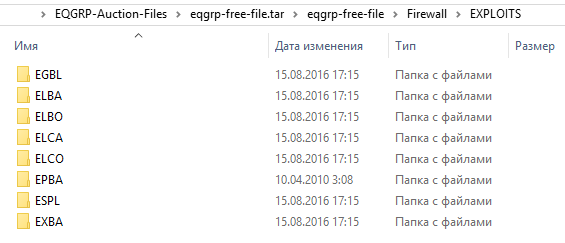

Firewall \ Exploitsディレクトリ内の略語のディレクトリ。 名前が示すように、さまざまなネットワークファイアウォールのエクスプロイトが含まれています。

エクスプロイトの一部の略語の解読は、セキュリティ成功者のMatt Suiche によって公開されています。

EGBL = EGREGIOUS BLUNDER(Fortigate Firewall + HTTPDエクスプロイト(明らかに2006 CVE)

ELBA =資格のある学士

ELBO = ELIGIBLE BOMBSHELL(中国語TOPSECファイアウォールバージョン3.3.005.057.1から3.3.010.024.1)

ELCA =候補者候補

ELCO =資格のある出場者

EPBA =エピックバナナ

ESPL =エスカレートプラウマン

EXBA = EXTRA BACON(Cisco Adaptive Security Appliance v8.0 to v8.4)

上記のエクスプロイトのいくつかの説明(エクスプロイトディレクトリ)を以下に示します。

EGREGIOUSBLUNDER HTTP Cookieオーバーフローの脆弱性を悪用するFortigateファイアウォールのリモートコード実行エクスプロイト。 モデル60、60M、80C、200A、300A、400A、500A、620B、800、5000、1000A、3600、および3600Aに影響します。 ファイアウォールのモデルは、ファイアウォールのHTTPヘッダーのETagを調べることで検出されます。

ELIGIBLEBACHELORバージョン3.2.100.010、3.3.001.050、3.3.002.021および3.3.002.030に影響を与える、TOSオペレーティングシステムを実行するTOPSECファイアウォールのエクスプロイト。 攻撃ベクトルは不明ですが、<?Tos length = "001e:%8.8x"?>で始まるXMLに似たペイロードがあります。

ELIGIBLEBOMBSHELL HTTP Cookieコマンドインジェクションの脆弱性を悪用するTOPSECファイアウォールのリモートコード実行エクスプロイト。バージョン3.2.100.010.1pbc17iv3から3.3.005.066.1に影響します。 ETag検査によるバージョン検出。

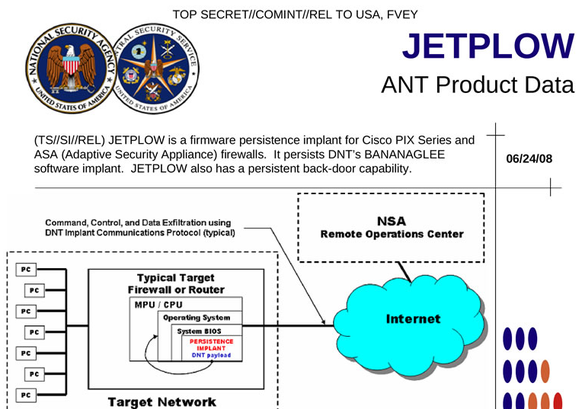

このため、エクスプロイトは、Cisco PIX&ASA、Juniper Netscreen、Fortigateなどのデバイスのファイアウォールをバイパスすることを目的としています。以下は、NSA ANTカタログからも取得されたインプラントの説明です。 ここで別のセキュリティ再販業者が情報を公開しました 。

BANANAGLEEインプラントを直接メモリに書き込むことによってインストールされる、Cisco ASAおよびPIXデバイス用の非永続的なファイアウォールソフトウェアインプラント。 以前にリークされたNSA ANTカタログにも記載されています。

BANANABALLOTインプラントに関連するBIOSモジュール(おそらくBANANAGLEE)。

BEECHPONY BANANAGLEEの前身であるファイアウォールインプラント。

JETPLOW BANANAGLEEを永続化するCisco ASAおよびPIXデバイス用のファームウェア永続化インプラント。 以前にリークされたNSA ANTカタログにも記載されています。

Cisco ASAデバイス用のBANANAGLEEインプラントに関するNSA ANTカタログスライド。 ディレクトリ\ eqgrp-free-file \ Firewall \ BANANAGLEE \。

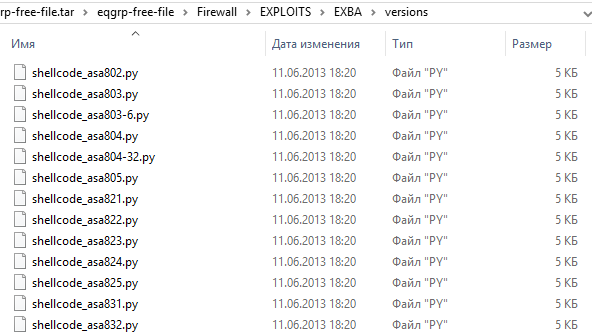

Cisco ASAデバイスのさまざまなバージョン用のシェルコードファイルがあるディレクトリ。

一般公開されているアーカイブのファイルの完全なリストは、 ここからダウンロードできます 。 Windowsでアーカイブ自体を復号化するには、Gpg4winパッケージのgpg2ツールが必要です。

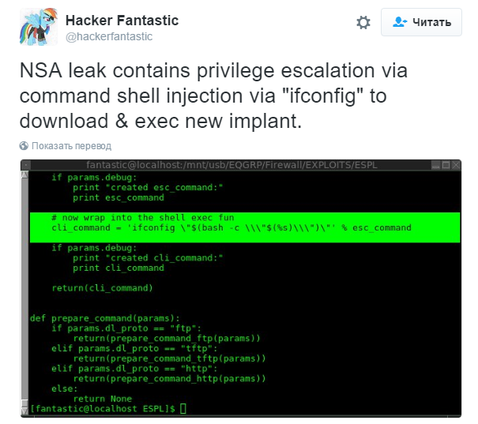

Hacker FantasticがTwitterで述べているように、スクリプトの1つには、エクスプロイトと特定のコマンドセットを使用して新しいインプラントをダウンロードするコマンドが含まれています。

ディレクトリとファイルの名前自体は、方程式グループに属するデータの信頼できるソースを構成しないことに注意してください。 しかし、エクスプロイト自体が機能していることが判明し、元NSA TAOの専門家(Tailored Access Operations)の1人が、公開されたNSAデータの所有権を確認しました 。 最近リリースされたZero Daysムービーの投稿で、世界中のハッカー攻撃とサイバー攻撃作戦を担当するNSA内のユニットとしてTAOについて言及しました。

前述の投稿で、著者はCisco ASAデバイスの1つでのEXTRA BACONエクスプロイトの成功を実証しています。 このエクスプロイトは、ルーターの認証を禁止するために使用されます。これにより、攻撃者はTelnetまたはSSHを介してリモートで接続し、必要なコマンドを実行できます。 次のスクリプトはアーカイブからのものであり、コマンドはエクスプロイトを起動するために使用されます。

python extrabacon_1.1.0.1.py exec -t 10.1.1.250 -c pubString --mode pass-disable

方程式グループは、最も成功したタイプのサイバー兵器の作成に取り組んでいます。

- Stuxnet

- ドゥク

- レギン

- 炎

- 方程式レーザー

- 方程式の薬

- ダブルファンタジー

- トリプルファンタジー

- グレイフィッシュ

- ファニー

»有名なサイバーグループEquation Groupが大規模なハッキングを受ける可能性がある| 参照

»Zero Daysの映画製作者がStuxnetの作者に光を当てる| 参照

»NSA ANTカタログ| 参照

»カスタマイズされたアクセス操作| 参照

»NSA ANTスライド| link1 | link2

»強力なNSAハッキングツールがオンラインで明らかにされました| 参照

»無料アーカイブファイルのリスト| 参照

»EquationGroupツールリーク-ExtraBaconデモ| 参照

»シャドウブローカー:今週のNSAエクスプロイト| 参照

»ジェットプロー:NSA Exploit of the Day | 参照

»方程式グループファイアウォールオペレーションカタログ| 参照