iPhoneが誕生するまであと1年があり、最初の3Gネットワークが世界に登場し始めたばかりで、現在の形式のモバイルアプリケーションは存在しませんでした。 音楽ストリーミングサービス、写真出版、ソーシャルネットワーク-これらはすべてまだ初期段階にありました。 2006年には、ハッカーが利用できるリソースが非常に限られていたため、サイバーセキュリティの脅威は現代のものとは著しく異なりました。

今日、私たちの生活のほぼすべての側面が何らかの形でクラウドに接続されています。 ほとんどすべてがクラウドに保存されています-銀行口座や外来カードからさらに多くの個人データまで。 ただし、今日ではこれまでにないほど多くのデータが生成されます。

脅威の進化

脅威の性質は、有用なデータの爆発的な増加に伴い進化しました。 2000年代初頭、ほとんどの場合、脅威と悪意のあるコードは軽微なトラブルに過ぎず、ユーザーの作業を悩ませたり妨害したりするために作成されました。

その後、2008年にZeusトロイの木馬ウイルスが出現し、ユーザーが押したキーを追跡し、送信されたフォームのデータをコピーすることにより、銀行カードの詳細を傍受しました。 数年後、このトロイの木馬を使用して合計70百万ドル以上を盗んだとして約100人が逮捕されました。

これにより、サイバー犯罪に対するより専門的なアプローチの形成が始まりました。 お金、重要な企業情報を盗むために、ウイルス、トロイの木馬、およびワームが作成され始めました。 Zeusトロイの木馬ウイルスの種は今日までramp延しており、多数のコンピューターに感染しています。 実際、彼らはこれまでで最大のサイバー攻撃の1つ-2013年のターゲットに対する攻撃で重要な役割を果たしました。

デバイスがインターネットに接続するとすぐに、すぐに脆弱になることを覚えておくことが重要です。 そして、新しいことがネットワーキングの機会を与えられているので、これに関与するすべての人は、関与するリスクを認識する必要があります。 たとえば、ネットワークに接続された車を取り上げます。 もちろん、ビデオストリーミングサポートを備えたWi-Fiアクセスとオンボードエンターテイメントシステムの存在は、自動車販売の魅力を高めますが、昨年のイベントが示したように、十分に考え抜かれていないセキュリティ対策が侵入者の可能性を許しています。

消費者の認識の変化

毎日、大規模および大規模なデータリークに関するニュースが増えています。この点で、これらのリークに対する消費者の態度がどのように変化するかを観察することは非常に興味深いことです。 2013年以降、世界のリークの結果として、ほぼ40億件のデータレコードが侵害されており、このニュースはもはや人々に衝撃を与えていません。 そのような規模では、企業とその従業員から一般消費者に至るまで、ほとんどすべてがリークは避けられないという考えに慣れており、現在の主な問題はいつハックが発生するかです。 しかし、一般的に、状況は見かけほど絶望的ではありません。 Connected Living 2025の最近の調査で、データセキュリティの問題に関する意見を2千世代に尋ねました。 彼らの3分の2は、さまざまな脅威に警戒しており、リラックスしていて特別な危険を感じなかった人、またはその逆の人よりも多くのそのような回答者がいたと言いました。 したがって、調査の結果は、今日の人々が自分のデータを保護することの重要性を認識していることを示しています。

漏えい防止技術はもはや関係ありません(境界セキュリティの概念と同様)

過去10年間で何かを教えられた場合、境界保護技術は適切なレベルのセキュリティを提供できないということです。 壁の高さや強さは関係ありません。敵は常にその周囲に道を見つけます-反対側に行くか、下からうようにします。

データ漏洩の増加にもかかわらず、企業はセキュリティ戦略の基盤としてファイアウォール、脅威追跡ツール、その他の漏洩防止ツールを使用し続けています。 ただし、ほとんどのITプロフェッショナルは、セキュリティ境界が突破されると、企業データと顧客情報が危険にさらされることを容易に認めています。

これは、セキュリティ境界がもはや重要ではないという意味ではありません。 これは、境界線を保護することが、あらゆる種類の脅威から企業を守る唯一のツールではないことを示唆しています。 代わりに、IT専門家は、漏洩が避けられないという事実を受け入れ、これらの漏洩を安全にするために努力する必要があります-暗号化技術や多要素を含む、データとユーザーにより近いセキュリティ対策の使用を通じて認証。

最も効果的なセキュリティ方法としての暗号化と多要素認証

次の2つの技術の開発により、サイバー犯罪者の可能性が大幅に狭まりました。 多要素認証技術は、データレコードを保護する可能性をすでに実証しており、標準になりつつある暗号化の実践により、データの盗難や損失が発生した場合、攻撃者はそれを使用できなくなります。

サイバーセキュリティに対する脅威は引き続き大きな課題です。 しかし、1995年にインターネットが大衆になった後に生まれた人々が成熟するにつれて、我々はこれらの脅威に対処し、公然とそれらに立ち向かうことができるでしょう。 いずれにせよ、これは間違いなく2006年の慣行とは何の関係もありません。米国国防総省で2650万件のデータレコードが盗まれた後、責任機関は3週間待ってから、データが盗まれた者に何も通知しません。

専門家の調査

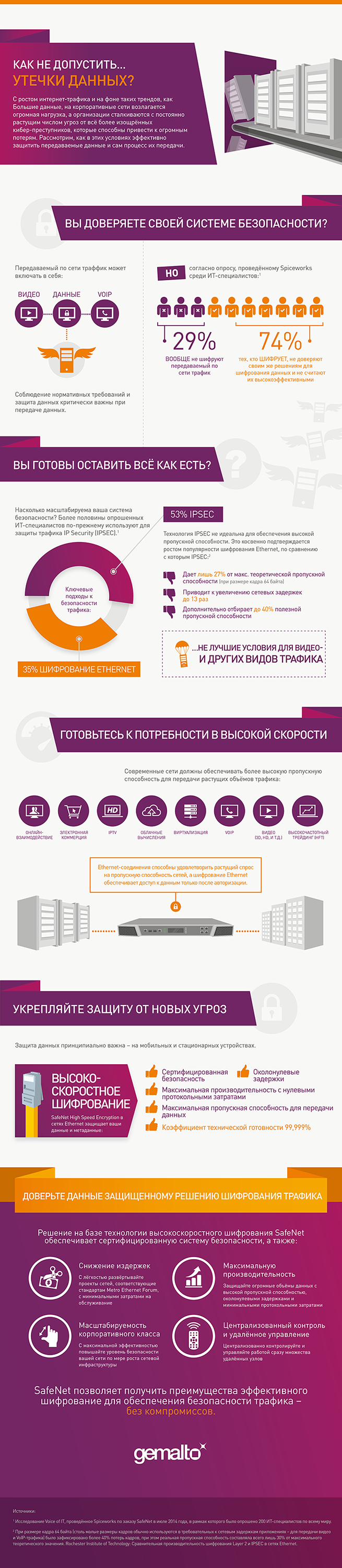

ITスペシャリストが企業のセキュリティ状況を評価する方法と、今後数年間でセキュリティ上の課題と考えるもの-インフォグラフィックで: