米国標準技術局(NIST) は 、2要素認証の要素の1つとしてSMSの使用を放棄することを主張しました 。 Digtial Authentication Guideline規格の次のドラフトでは、代理店の代表者は「SMSによる[帯域外認証]は規格によって禁止され、その後の版では許可されない」と述べています。

この文書は必須ではありませんが、多くの米国政府機関および企業がNIST標準に従ってインフラストラクチャを構築しているため、この決定は近い将来情報セキュリティを確保するためのアプローチを大きく変える可能性があります。

ここでの帯域外認証とは、2番目のデバイスを使用してユーザーを識別することです。

SMSを認証に使用できない理由

NIST文書は、SMSを2要素認証システムの要素として使用すべきでない理由を直接述べていません。 それでも、研究所の代表者がドラフトでSMSのハッキングと傍受に関するドラフトメッセージを考慮に入れたことは明らかです。

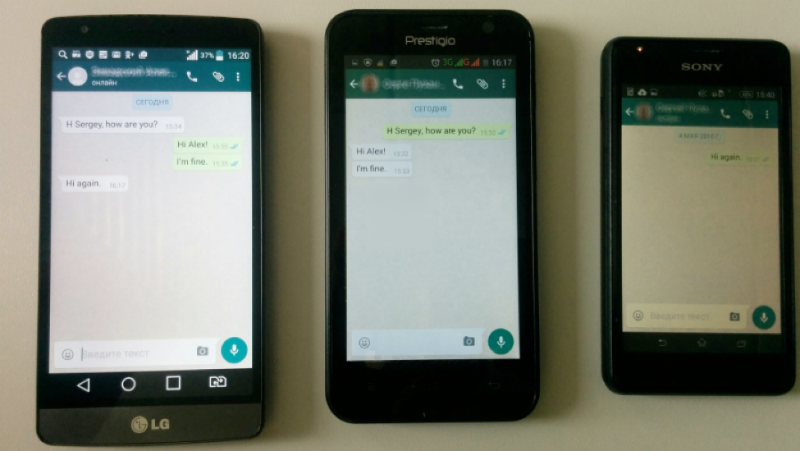

特に、ロシアの野党の電報口座をハッキングする話は広く公表されました。 Pavel Durov 氏によると 、メッセンジャーのSMSを介した認証システムが侵害されている可能性があるという事実です。 Telegramの作成者によると、攻撃は特別なサービスの介入なしでは実行できませんでした。 ただし、Positive Technologiesの専門家は独自の調査を実施し、その結果、SS7ネットワークの脆弱性を使用してTelegramおよびWhatsApp認証コードを傍受することができました。

その結果、メッセンジャーのアカウントへのフルアクセスが取得されました。このような攻撃を実行した攻撃者は、データを傍受するだけでなく、被害者に代わって通信を行うことができました。

さらに、SS7ネットワークのセキュリティに関する調査結果を以前に公開しました。 調査したすべてのモバイルオペレーターのSS7ネットワークの合計セキュリティレベルは、非常に低いことが判明しました。 2015年に、通信事業者とそのSS7ネットワークに対する攻撃は、加入者データの漏洩(成功した試行の77%)、ネットワークの中断(80%)、不正な活動(67%)に関連して実行される可能性があります。

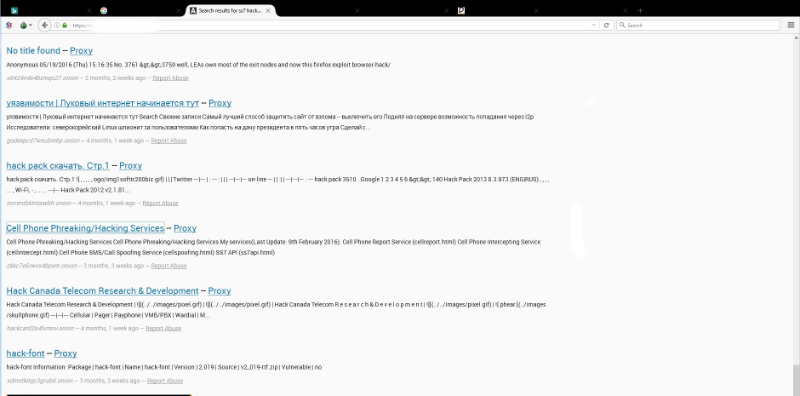

このトピックの人気は簡単に確認できます。 検索エンジンの関連クエリは、閉じられたインターネット上の専門的なリソースへのリンクを提供します。

クローズドネットワークセグメントでは、SS7をハッキングするための多くのサービスを見つけることができます。

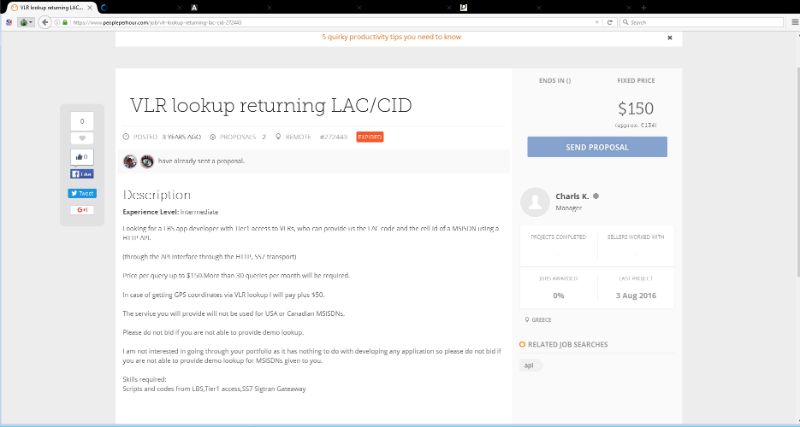

このようなハッキングの注文も非常にオープンに行われます。

さらに、脆弱性はSS7テクノロジーネットワークだけでなく、 エアインターフェイス暗号化アルゴリズムの影響も受けます。 SS7ネットワークへの攻撃は世界中のどこからでも実行でき、攻撃者の能力はインスタントメッセンジャーのハッキングに限定されません。 そして今、これらの攻撃はすべて、特別なサービスだけでなく、国家と何らかの方法で接続していない侵入者にも利用可能になっています。

今何が起こる

NISTが公開するベストプラクティスは、法的拘束力のある標準ではありません。 ただし、米国の多くの政府部門および政府機関がそれらに従います。これは、IT業界を代表する多くの企業によっても行われています。 したがって、それらの多くは、標準技術研究所のこのような明白な評決の後、SMSに加えて、代替の認証方法を検討し始めます。

そのような選択肢の中には、たとえば、2要素コードをユーザーに配信し、30秒ごとに更新されるアプリケーションがあります。その中には、Google認証システム、Authy、Duoなどがあります。 大企業は、同様の原則(RSA SecureID)に基づいて機能するツールを開発しています。

ただし、近い将来にSMSの使用に基づいた認証システムが完全かつ広範囲に拒否されることはありません。 ただし、SMSだけでなく、アプリケーション内でも2要素認証をサポートするサービスの数は徐々に増加します。 そして、まさにそのようなシステムが、ユーザーの安全を確保する上で最良の結果を示します。