Veramineは、システム内のイベントに関する情報をサーバーに送信するクライアントを使用してターゲットシステムの動作を研究することを専門としています。その後、サーバーパーツはシステムのロジックを構築し、使用されるルールに基づいてそこで異常を検出しようとします。 ユーザーは、サーバー上の自分のアカウントに接続するときに、Webインターフェイスを介してシステムで発生するアクションと起こりうる異常を確認できます。

Veramineの有料版は、悪意のあるアクティビティを検出するためのより多くのルールや方法が無料で存在することとは異なります。

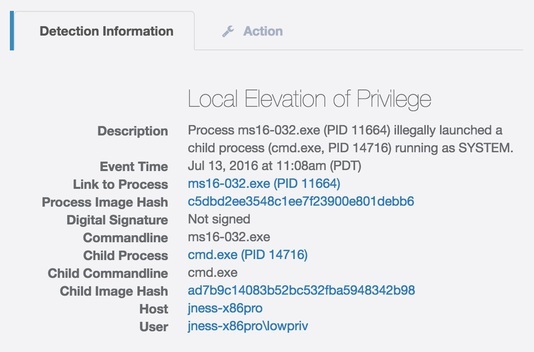

図 動作によるLPEエクスプロイトの検出。

Veramineクライアント部分は、システムで発生するアクションと操作に関する包括的な情報を収集し、それらを分析するリモートサーバーに送信します。 受信した情報から、システムはユーザーに警告を生成し、ユーザーが次のアクションに関する情報を取得するのにも役立ちます。

- システムはプロセスを開始し、そのコマンドラインは特定のラインと一致します。

- システムで実行されているプロセスは、特定のドメインまたはIPアドレスへの発信ネットワーク接続を確立します。

- システムで実行されているプロセスは、特定のMD5ハッシュを持つ実行可能ファイルをメモリにロードします。

- システムは、組み込みのDEPおよびASLRサポートなしで実行可能プロセスを開始します。

- システムはデジタル署名なしでファイルを実行しますが、昇格した特権を使用します。

- システムは、10MBを超えるネットワークトラフィックを送信するプロセスを実行します。

- システムは、システムレジストリ内の特定の場所にデータを書き込むプロセスを実行します。

- 一定期間、システムは侵害されたユーザーのアカウントからプロセスを開始します。

- powershellプロセスは、過去24時間以内にデジタル署名なしでファイルの実行を開始しました。

Veramineは、多くのシステムリソースとCPU時間を消費しない製品として位置付けられています。

システム全体のパフォーマンスを損なうことなく継続的に監視します。 Veramineセンサーは、システムのオーバーヘッドを最小限に抑えるために積極的に最適化されています。 最初の列挙期間の後、センサーは1%未満のCPUを消費します。

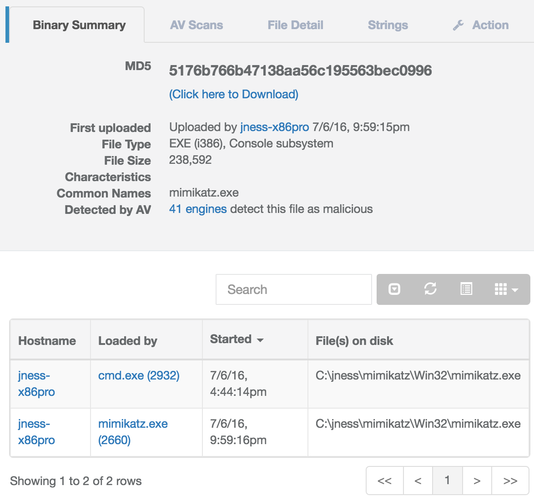

図 mimikatzのパスザハッシュ攻撃のための有名なツールに関するVeramineからのメッセージ。

このツールは、システム内の次のイベントに関する情報を収集します。

- プロセス活動。

- ネットワーク接続アクティビティ。

- ログインによる操作。

- システムレジストリを使用した操作。

- 削除されたファイルの操作。

- SMBプロトコル操作

- サービスの構成の変更。

- プロセス特権のステータスの変更

- パスワードダンプ操作。

Veramineクライアント部分は、システムイベントの収集に特化したドライバーと、ドライバーによって収集された情報を受信してサーバーに転送するユーザーモードアプリケーションで構成されます。 クライアント部分は、ポート番号443への1つの発信TCP / IP接続を介してサーバーと連携します。すべての情報は、安全なTLSチャネルを介した連続ストリームとしてサーバーに送信されます。

Veramineは、次のタイプの攻撃の検出を専門としています。

- LPEの脆弱性を利用して、システムで最大のSYSTEM権限を取得します。

- たとえば、mimikatzツールを使用して、パスワードとアカウントデータをダンプします。

- 異常なプロセス操作とリモートスレッドの作成(metasploitで知られている移行攻撃手法など)。

- ユーザーがインターネットまたはメールから悪意のあるファイルをダウンロードし、実行するためにそれらを起動します。

このツールは、操作に署名の更新を必要としません。

... Veramine検出システムには署名の更新は必要ありません。 検出は、既知の悪意のあるソフトウェアファイルの特定の属性ではなく、既知の悪意のある動作のセットに対して実行されます。 このため、Veramineセンサーは、既存の従来のマルウェア対策製品と共存できます。 マルウェア対策製品は、Veramineの検出基準を満たさない既知の悪意のあるソフトウェアを検出する場合があり、Veramineシステムは、マルウェア対策製品の署名データベースに含まれているかどうかに関係なく、ソフトウェアが示す悪意のある動作を検出します。

FAQ: veramine.com/faq.html

製品の無料版は、Webサイトveramine.comで入手できます。