今年、メインのハッキング競技PHDaysの形式が変更されました。通常のCTFから離れました。 代わりに、ハッカーと警備員の本当の戦いがフォーラムで展開されました。 今回は、「ハッカー」、「ディフェンダー」、およびSOC(セキュリティオペレーションセンター)の3つのチームが戦いました。 競技会場でのイベントは現実に可能な限り近かった。 チームは、銀行、通信事業者、大規模事業所のオフィス、電力会社、およびその他の施設がある都市のエミュレーションを自由に使用できました。

防衛側でCityFに参加した通信事業者Andrei Duginの情報セキュリティエンジニアは、彼のブログで競技の経過と印象を詳しく説明しました 。 著者の許可を得て、彼の出版物をすべて1つのhabratopikに収集しました。

説明

2016年5月17〜18日、モスクワで開催されたPositive Hack Daysカンファレンスで、実用的な情報セキュリティの主要なイベントの特徴であるCapture The Flag(CTF)コンテストが開催されました。 今年、主催者はコンテストをわずかに修正し、 会議ウェブサイトPHDaysで発表されたように、仮想都市における善と悪の勢力間の「対立」の形式を与えました。

当然のことながら、コンペティションで手を試したいと思った人は大勢いました。 参加者は2つではなく、3つの機能領域に分けられました。

- ハッカー -当然、彼らの目標は保護されたリソースへの不正アクセスを得ることでした。

- ディフェンダー -名前が示すように、主なタスクはハッキングを防止すること、および/またはその原因と結果を迅速に排除することです。

- SOC-疑わしい情報セキュリティイベントの運用監視、「防御者」の通知、共同分析およびインシデントへの対応。

電気通信事業者のインフラストラクチャの「ディフェンダー」チームのメンバーとしてこのコンペティションに参加したので、情報保護エンジニアの目を通してイベントについて話し続けます。

支持者とSOCは、連携してサービスを保護します。 私たちのタンデムは、ロシアで慣習的であるように、本当に非常に生産的でした:)

2日間の「対立」の結果に基づいて、SOCのパートナーとしてJSOCの専門家チームを手に入れたと簡単に言います。JSOCとは、お互いを完全に理解しました(広告のためではなく、事実を述べるため)。 このコンテストのJSOCと同様に、私たちは会社の「姉妹」部門でも常に仕事をしているわけではありませんでした。 哀れなように聞こえますが、本当です。歌から言葉を消すことはありません。

大規模な通信事業者とSolar JSOCの通信防御者「You Shall Not Pass」のチーム、「False Positive」チーム

ハッカーは、もちろん、競争では対戦相手とは別個に動作し(したがって、戦いはありません)、保護されたリソースへの不正アクセスを試みます。

かなり興味深い結果になりましたが、コンテストの詳細は後ほどです。 多くの場合、複雑さへの変換の最初の原因を理解しようとします。 会議が世界の動向に遅れないようにするのは論理的ですが、おそらくここで、競争に参加したという印象を受けて、ポジティブテクノロジーズは一歩前進したと思われます(偏向はカウントされますか?) (中立性を維持するための偏向補正)。

そのため、いくつかの明らかな理由があり、そのいくつかは他の結果です。

1.州および企業の注意を以下に向ける

- 「モノのインターネット」およびパブリックネットワークに接続されたその他の重要なインフラストラクチャ管理システムを保護する必要性。

- 銀行システムを扱う際に情報セキュリティ対策を遵守する必要性。

- 銀行システムをハッキングすることの経済的効果;

- 情報セキュリティが残留ベースで発展している組織に起こりうる結果。

2.スペシャリストに、現実に近い形でインフラストラクチャに侵入するという絶え間ない脅威に対処するのがどのようなものかを感じさせます(なぜか-後で詳しく説明します)。

3.イベントスケールを指定します。

4.市場プロモーション:

- 情報セキュリティ製品およびサービス。

- SOC(セキュリティオペレーションセンター)などのサービスのISサービス間でのテストと普及。

前述のどれが根本原因であり、どれが結果であるかは明らかです。

視野角については前に説明したので、分析の完全性や幅広さのふりはしません。

準備する

そのため、JSOCと連携した通信擁護者のチームは、個人アカウント、ポータル、有料メッセージングサービス、その他のVASなど、通信事業者に固有のIPベースの公共サービスを擁護しました。 もちろん、私たちのタスクの不可欠な部分は、ネットワーク機器の安全性を確保することでした。

チームに関して:私たちは以前に知り合っていなかった競合する同僚と仕事をしなければなりませんでしたが、私が最初にそれを知ったとき、最初に私たちはアベンジャーズのように、誰と再会し、クールになり、ビジネスを開始します。 幸いなことに、私は間違っていました。その理由は簡単です。このための時間はありませんでした。 暗黙の原則は次のとおりです。あなたがクールで、ハンサムで、よくできているなら、私たちはあなたを信じ、あなたの才能を認め、争わないでください、働く! そして、私は過激派をレビューしました。

上記のイベントが行われた「仮想都市」には、5つのインフラストラクチャ施設があり、そのための闘争は次のとおりでした。

- 市役所;

- 銀行1;

- 銀行2;

- エネルギー会社。

- 通信ネットワーク。

当然、通常の技術サポートがなければ、都市は機能せず、保護手段もありません。 情報セキュリティイベントの運用監視、ハッカー攻撃の防止と撃退のために、主催者は以下を提供しました。

- 競技開始前の事前設定のためのリモートアクセス。

- 競争のフルタイム段階の仕事。

- ユーザーエキストラ;

- ネットワークマップ;

- ネットワークおよびサーバーのインフラストラクチャ。

- 準備済みの要素(ネットワーク、サーバー)の管理者ログインパスワード。

- 情報セキュリティおよび運用監視システムの展開のための計算能力。

- 救済の選択の完全な自由;

- 商用情報セキュリティツールのメーカーからテスト用一時ライセンスを取得する際の支援。

もちろん、必要な情報セキュリティシステムの試運転のために、少し前にセグメントにリモートアクセスできました。 そうでなければ、本当に何もする時間がありません。 もちろん、この時間の一部がイースターと5月に落ちたことは残念です。 反対派やジャガイモとの対決には、土壌への統合が必要であり、短時間で行う必要があります。 それぞれが独自の方法で優先順位を設定します。

同僚のGennady Shastinに感謝します。実際、チーム全体を編成し、必要な器官に必要な力と強さで全員を無事に蹴り返しました。 私は彼を優秀なスペシャリストとして知っていましたが、組織力が現れました。 ジーナ、あなたは実際、プッシャーから単独で蒸気機関車を始めました、私たちのチームはあなたに非現実的に感謝します。

私たちにはそのような仕事はなく、ラップトップと電源ソケットを接続するためのイーサネットのみでした。 しかし、これは正常です。PCを取り戻すために主催者を困惑させただけでした。 ノートパソコンの後ろで作業するのがより一般的です。 平均的なユーザーのアクティビティを描写する必要のあるエクストラユーザーのみが、固定PCの形で仕事をしていました。メールを読んだり、悪意のあるリンクをクリックしたり、ソーシャルネットワークに座って、支払いが少ないと不平を言ったりします。 ユーザーとの対話は禁止されていました。

ネットワークマップには、サブネットとそのトポロジの場所に関するL3情報のみが含まれていました。 どのネットワークにあるのか-あなたは自分自身を見つけなければなりませんでした。 一方で-タスクの複雑さ、他方で-ドライブの余分な注入。 つまり、サーバーを見つけて無力化するために、L3終端デバイスとスキャナーのARPテーブル、vsesなどの展開されたインフラストラクチャ要素を使用し、更新、再構成、統合されました...仮想マシン。 インストールミーティングで、Positive TechnologiesのSergey Pavlovは、自宅のコンピューターよりも少なくとも多くのコンピューティングパワーがあると約束し、だまされたようには見えませんでした。 しかし、この機器は特に負荷から汗をかいており、必要な仮想マシンの要求に戸惑うこともなく、ハッカーは同時にスキャンの車を起動しました。

情報セキュリティについて:私は最初に、Genaが私たちを蹴り始めたときに、主催者としての「ポジティブ」は彼らのPRに製品とソリューションを課そうとするだろうと考えましたが、あらゆる手段を選択する完全な自由があるだけでなく、商業的なサプライヤーから一時的なライセンスを取得する際の積極的な支援。 これも簡単に説明できます。製品の使用範囲を拡大することで、主催者は防御者を制限し、対立を急激に公開テストに変えて、反響するハックの場合に広告と言い訳の告発の余地を与えます。 はい、私自身は、この場合の防衛におけるある種の困難な態度を、隠すことは罪であるという二重の決定に帰することを試みたでしょう。 さらに、真の対決を課す場合は、かなり深く、無料でトレーニングを行い、コンテストの期間中にゴールドサポートを提供してください。それは明らかにオーガナイザーの計画の一部ではありませんでした。

だから、親愛なるディフェンダーと「ジュース」、ここに自由のひと口があります、見て、窒息しないでください。 すべてがうまくいきます-まあ、大丈夫、すべてがあまり良くないなら、あなたはいつも言うことができます:「しかし、もしあなたが私たちのMaxPatrolスキャナーまたはMaxPatrol SIEMを持っているなら...」、あなたは状況によっては言わないかもしれません。 確かに、私はそのようなことが言われた、またはほのめかされたことさえまだ聞いていません。

一般的に、競争の準備は非常に良かったです。 もちろん、ハイパーバイザーの負荷のためにネットワークが竹を吸うときのインフラストラクチャの中断などの微妙な違いがないわけではありませんが、これらはこの規模の最初のイベントでは非常に正常な作業の瞬間です。 今年は衝突がありましたが、来年は準備が整い、予測が容易になり、想像力が生まれます。

水力発電所の共振破壊に関する意見

ルールなしで戦います。 戦闘機オークとゴブリンの間の決闘が組織されます。 ファイターは初心者ですが、観客はトランプでお金を持っています。 そのような戦いの影響力のある恋人、主催者を保護する役人は、ゴブリンが勝つという非常に大きな賭けをします。 そして、オークは軍団に良い打撃を与え、その後ゴブリンは「浮く」。 裁判官は、ルールに反して、これを径部の打撃として数え、ペナルティポイントでオークの側に連れ去り、ゴブリンの回復のための時間を与えます。 その過程で、オークはすぐにささやきます。「横になる必要があります。 お父さんは言った。 そして、オークは、たとえ彼が勝って賞を取ったとしても、将来この組織での戦闘機のキャリアが彼のために閉じられることを認識し、徐々に回復しつつあるゴブリンを見て、信じられないほど「ノックアウト」の一撃を置き換える方法を考え始めます視聴者を説得します。

PHDays VIの翌日、インターネット全体が、男子生徒がどのように発電所をハッキングしたか、ハッキングが成功した後のハッカーが水力発電所を止めて都市に浸水したことについてのニュースでいっぱいでした。

私はテレコムの「ディフェンダー」に参加したので、意見は状況の分析と私の鐘楼との類推に基づいていますが、SCADAハックの詳細は知りません。

PHDaysに関する一連のレビューの最初の部分で書いたように、主催者にとって重要な目標の1つは、「モノのインターネット」やパブリックネットワークに接続されたその他の重要なインフラストラクチャ管理システムを保護する必要性に州と企業の注意を向けることでした。 私自身はSCADA保護を使用していませんでしたが、公共の情報源から、IPによって、さらにはインターネットを介してデバイスが制御されるようになると、セキュリティに注意を払う人はほとんどいないことがわかります。 いつものように、技術は最初に開発され、次に安全性が開発されます。 その結果、「漏洩物のインターネット」が形成されます。 脅威となる可能性があるのは、アクセスするデバイスによって異なります。 これはニュースを通じて一般に伝えることができますが、雑誌を引き付けるためには、感覚として知覚される何かが必要です。 しかし、発電所を止めて、ハッカーで街をflood濫させるよりもはるかにセンセーショナルです。ハッカーは、パスワードを盗むことができるラップトップの後ろの猿の姿勢を持つ男の子によって最大限に認識されますか?

画像: Xakep.ru

制御システムを強化した「ディフェンダー」のチームがあります。 すべてをイベント監視に接続しているSOCがあります。 準備の詳細は、同じ名前の2番目の部分で説明されています。 私の知る限り、これらは情報セキュリティの分野の営利企業であり、このコンテストではおそらく促進したいと考えているため、産業施設の保護を真剣に考えています。 そして、ここで、記載されている保護のすべての深刻さにもかかわらず、水力発電所は2回壊れています...ロシアのISSUでは本当に悪いですか?

何が起こったのかの理由のための私のオプション:

- 防御側の防御が不十分でした。SCADAは通常の保護具の性質上存在しないか、保護を怠っています。

- SOCが見落とされた:監視との統合が不十分であるか、クリックされた。

- 保護手段に関する主催者による制限。

- お父さんは言った。

最初の2つでは、すべてが明確です。 SOCとディフェンダーが本当にクリックした場合、それらの方法があります。 しかし、主催者によって課せられた制限は、水力発電所をハッカーがハッキングする可能性を暗示していたのではないかと疑っています。 賭けは、「お父さん」が水力発電所を閉鎖し、都市が浸水するというものでした。

主催者側の制限声明に根拠がないように、私はテレコム「ディフェンダー」チームのメンバーとして言います。保護の使用には制限があり、非常に強力でした。 追加の保護手段を使用しますが、基本的な手段から、SSH / RDPの世界から保護されたリソースへのファイアウォールを閉じることさえ禁止されました。他の未使用のサービスは言うまでもなく、ネットワーク機器自体のみです。 パスワードを変更し、更新し、パッチを適用し、好きなだけ再構成しますが、サービスを利用できるようにする必要があります...しかし、私は一般にデフォルトの拒否を設定したいと思いました。 しかし、主催者は私を許可しませんでした。

そして戦略的にこれは正しいです。さもないと、ハッカーはショーを行わず、主催者がディフェンダーとジュースに多大なアドバンテージを与えたことはすべて不正であると言います。 メディアに必要な情報が注入されることはありません。産業企業のリーダーシップは保護を却下します。 彼はこのゲームでポーン(SOCおよびSCADAディフェンダー)を犠牲にしましたが、数年前から戦略的な優位性を獲得しました(ビジネスおよび国家からのセキュリティのための将来の注文)。 そして、最も重要なこと-世界は、悪人が都市の光と過剰な水で人々を放置するのを防ぐ方法を考えていました。

画像: Xakep.ru

これがすべて進展した場合、SCADAを守る「擁護者」とSOCが水力発電所の破壊と都市の洪水のせいにされることを望まないでしょう。

気配りのある同僚や主催者の代表が私を修正し、水力発電所の擁護者が実際に壊れていないことを明確にした。 ハッキング後、防御者とSOCはハッキングプロセスを非常に正確に説明しました(つまり、彼らはすべてを見ましたが、結局はショーが必要なため、見ていませんでした)。ハッカーはこれを確認しました。 ディフェンダーが弱体化し、ディフェンスを完全に取り除いた後にのみ、スカッドを掛けることができました。 二日目の朝、結局のところ、彼らはステージからそれを公に発表しました。 私は、眠れぬ夜を過ごした後、そこで放送されているものを特に知覚できなかったようです。

しかし、それにもかかわらず、数日後、私はインターネット情報で、水力発電所は保護されていなかったが、ハッキングされたことがわかりました。 そして、時間の経過とともに、この混乱したフレーズから、水力発電所がハッキングされる可能性があることが明らかになるだけです。 ロジックの継続-保護する必要があることを意味します。 つまり、「ディフェンダー」とSOCの良い名前の影は、もし落ちていれば、すぐに消えてしまいます。 おそらく、PRスペシャリストは、情報保護エンジニアよりも自分の仕事をよく知っています(逆にするには十分ではありませんでした)。

ここに、主催者からの公式情報があります:

フォーラムは、保護されていない重要なインフラストラクチャに何が起こるかを明確に示しています。 情報セキュリティの専門家は、プロセスを中断することなく非常に高いレベルの保護を提供できますが、PHDaysのように展開する機会が与えられることはほとんどありません。 保護装置を切断した後、攻撃者は企業ネットワークを介して自動制御システムの技術ネットワークに入り、システムの物理的装置を攻撃し、水力発電所に侵入し、放水を行い、電力線を切断しました。

制限事項

会議の公式ウェブサイトには、かなり哀れな引用があります:

今回は、通常のCTFコンペティションの代わりに、実際の敵対行為を手配します。 サイトでのイベントは可能な限り現実に近いものになります。都市インフラの大規模なエミュレーションは、PHDays VI CityFトレーニンググラウンドで展開されます。

それは太字で強調表示されているものであり、私は話をしたいと思います。

事実上、情報セキュリティの手段に制限はありませんでした。必要なものは何でも、仮想マシンの要件を言うだけです。 一時的なライセンスのためにベンダーを蹴る必要があります-たとえば、やってみましょう。 まあ、私たちは恥ずかしがり屋ではありませんでした。

VMware 展開段階で、制限が表明されました。情報セキュリティの確保と監視のための入札のために当社が選択したソリューションを仮想化する必要があります。 ハードウェアは持ち運びできるだけで、主催者は責任を負いませんでした。 一般に、これはそれほど大きな問題ではありません。ベンダーから仮想マシンを取得するのが桁違いに簡単であり、世界的な傾向はユニバーサル仮想化を目指しており、ネットワークやデータセンター全体も仮想化され、あらゆる種類のNFV、SDN、SDDCを実行しています。 一部のメーカーは仮想マシンに悩まされていましたが、提供することさえ拒否していました。 私は、ハッカー攻撃とのそのような深刻な関係の準備ができていませんでした。

デフォルトの許可 。 一方、境界ファイアウォールでデフォルトの拒否を実行することは禁止されていました。 そして、現実の世界では、これが最初に行われます。 コアに衝撃を与え、私は泣き、呪われましたが、競争に参加し続けました。 前に書いたように、「対立」の主な目標の1つは、うまくいかないショーでした。不要なものはすべて禁止します。 ハッカーは秘密のインターフェースに出くわし、何もせず、オーガナイザーを魅了して力の明るい側面にふけるでしょう。 したがって、ここでの現実への近似は実質的にゼロです。 彼らは、ハッカーにまさしくトマトの有利なスタートを切った。 そのような確率と水力発電所が壊れたので、都市は浸水しました 。

IPアドレスの禁止はありません 。 また、src IPによる禁止も禁止されていました。 当然、言葉で単に禁止されている場合は、特に夜は「忘れる」こともできます。そうすれば、より静かに眠ることができ、実際に眠ることができます。 しかし、unningなオーガナイザーは全員を1つのIPにまとめました。ハッカーとそのサービスチェッカーの両方です。 消火しすぎた場合は、私たちに駆け寄り、「そう、そうではない」と言いました。 さらに、サービスは、一般に、図では必要ではないが、サーバー上で元々利用可能であったものをすべてチェックしました。 ショー、チョ。

また、対立の最初の段階では好奇心であることが判明しました。SOCは、提供された図に示されていないIPアドレスから誰かが私たちをスキャンしていることを発見しました。 ジャンクションを見つけたので、禁止にもかかわらず、ルーティングから不明なサブネットを削除して、ジャンクションをブロックしました。 ジャンクションポイントは信頼されたセグメント内にあったため、ロジックは単純です。図にはありません。ネットワークから絞り出されるべきハッカーのブックマークと陰謀について考えます。 当然のことながら、最初は主催者が叫び声を上げていました。「すべてがなくなった! 私たちのすべては機能しません!」 その後、彼らは私たちのセグメントとのジョイントを再構築しなかったことに気づき、私の行動に同意しました。

機器へのアクセス 。 もちろん、ネットワークデバイスとサーバーの両方への管理者アクセスが許可されました。 設定できないものを保護することは困難です。 おそらく、しかし難しい。 L2アクセスレベルのアクティブなネットワーク機器にはアクセスが許可されませんでした。 理由は簡単です:ショー。 主催者がハッカーの顔に落胆と私たちの退屈に気付いたとき、彼らは警告なしに別の脆弱なサービスをどこかに上げました。 さて、防御側とのSOCはそれぞれ、「彼を捕まえ、彼を粉砕せよ!」と始めます。 余分なセキュリティ設定に干渉したり、余分な設定を確認したりしないように、スイッチへのアクセスは許可されず、保護の対象としても許可されません。

何も忘れていないようです。 覚えていたら追加します。 一般に、制限はありましたが、それほど厳しくはありませんでした。 もちろん、デフォルトの許可はまだ私の心配している世界観を興奮させます。それは時々主催者との会話で不平を言い続けますが、ショーはショーです。 MMAではなく、レスリングでした。

戦い

対立自体のプロセス-いわば、29時間続いた戦闘-2016年5月17日の11:00から2016年5月18日の16:00までを説明する価値があります。

以前、防衛および運用対応チームは以下を実施しました。

- ネットワーク研究;

- インフラストラクチャインベントリ。

- 必要な保護具の設置と事前設定;

- 漏れやすいサーバーの再構成とパッチ。

- 少なくとも覚えられるパスワードを変更してください。

当然、開始直前に最初に行われたのは、パフォーマンスチェックとリソースのインベントリでした。 これまで知られていなかった一部のサーバーはすぐに発見され、それらの多くはスキャンの事実に関するかなりの穴であることが判明しました。 私が何度も書いたように、主催者はショーを望んでおり、そのようなトリックがなければ、それはあまり楽しくありません。

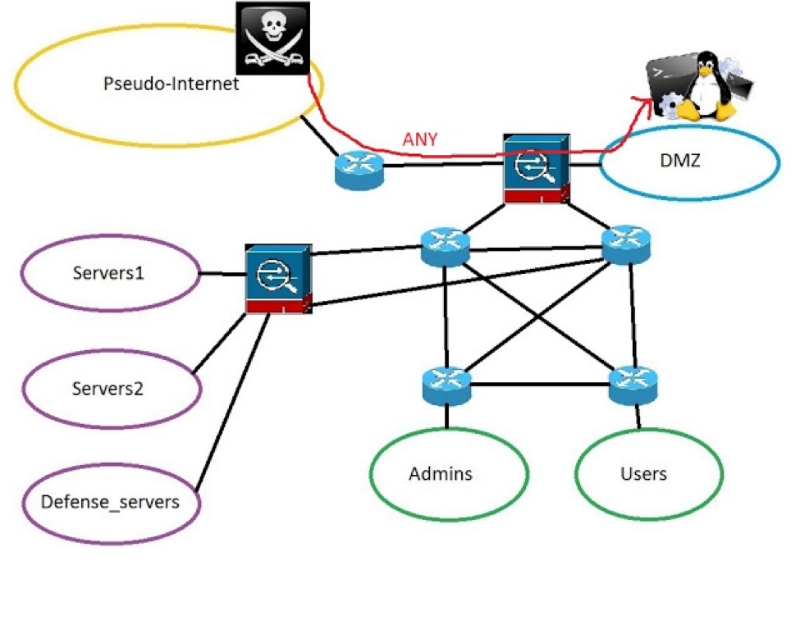

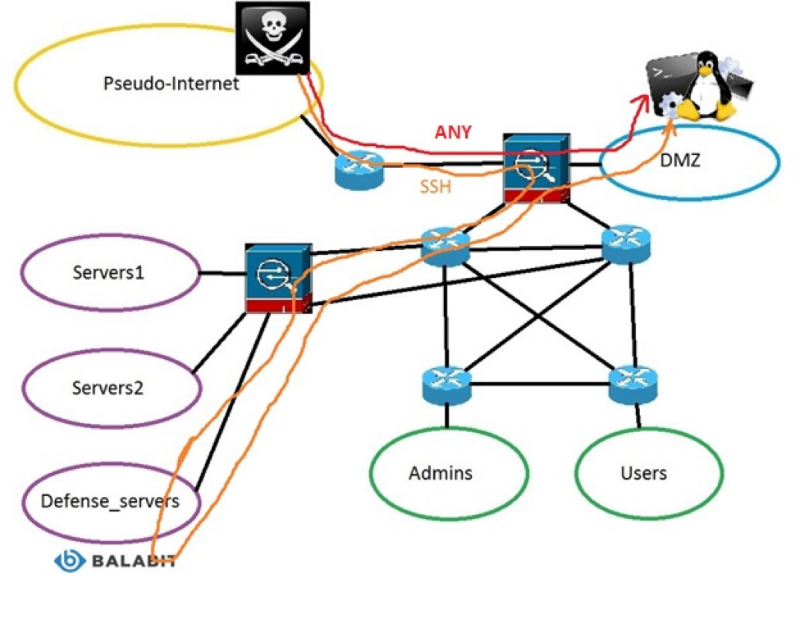

ネットワーク図(ブランチオフィスなしの簡略化)は、およそ次のとおりでした。

インターネットは擬似的であり、現実的ではありませんでした;ハッカーは限られたセグメントからインターネットに侵入しました。 インターネットが現実のものである場合、競合他社の攻撃の場所、ハッカーの居場所を理解することは不可能であり、誰かがDDoSを驚かせて開始しないという保証はありません。

まず、境界を秘密にしておくこと、つまり、制御ポート(SSH / TELNET / RDP / SNMP)とデータベース(MySQL、Oracle)を除き、スキャンで検出されたDMZサーバーのポートを許可するACLをインターネット側に掛け、残りを閉じることにしましたデフォルトでは、原則を拒否します。 彼は主催者に警告し、すぐに拒否されました。それは不可能です。疑似インターネットからのすべてのポートにアクセスできるはずです。 私の反応を、「驚いた」と「威ignした」という2つの単語で説明できます。これらは1つの単語で一緒に表現されます。

オーガナイザーに最初の設計に穴がいっぱいあると思うこと、インフラストラクチャを適切に保護することを許可されていないこと、嫌がらせをインターネットに強制すること、これらすべてがハッカーへのプレゼントであることなどをすべてオーガナイザーに伝えたので、ゲームの新しいルールを採用し、作業を開始しました:

- DMZの漏洩サーバーにパッチを適用します。

- サブネットServers1およびServers2内のサーバーにACLをハングさせ、DMZおよび管理者(オーガナイザー)からアクセスできるようにしました。

- 最初にDMZに展開されたセキュリティスキャナーをDefense_serversサブネットに転送しました-スキャナーをダウンロードするには不十分でした。

- Defense_serversサブネット上のサーバーへのアクセスはどこからでも拒否されました。

前半で述べたように、 JSOCは私たちと協力してインフラストラクチャをSIEMと統合し、疑わしい活動を監視しました。 彼らに彼らの正当性を与えることは価値があります、彼らは彼らのフードの下でくしゃみ(プロセス、入力、ネットワーク活動)インフラストラクチャを奪っただけでなく、彼らは超感覚的な反応でそれを監視しました 最初に、お互いのIPアドレスを学習する前に、アクションから1分も経たないうちに、「誰がuyyアドレスからxxxサーバーにアクセスしましたか?」、「サーバーでSSHが変更されました-それは何ですか?」などの質問を聞きました。まあ、彼らは次のように答えました:「わかりました、私の、それは私です、漏れやすいサーバーを更新しました。」 彼らが商用クライアントも監視している場合、拍手がお勧めです。

時々、主催者が悲しみ、ステージ上のストーリーのトピックを終了したとき、ハッカーは悲しく、私たちは退屈していました、ミシャ・レビンは指を鳴らし、DMZに穴の開いたサーバーが現れました。 , , , , , , . -, - , .

, - , , , , : ? : - ? , . .

, , , . : — , . , , , . , , ACL . — , . , . — . , .

, , . , . , , , DMZ . , . , PHP, OpenSSL SSH. , , . , , . , . SOC , , . , , , , - : , .

PHP, , 5.3.<> 5.4.<> 2013-2014 . , . , .

SSH CVE-2015-5600, CPU. . , , . OpenSSL. , , , SSH DMZ. SSH RDP, DMZ , Balabit SCB, , , . , , . , , SSH.

, Balabit , // , 17 18 zorp-ssh CVE-2015-5600.

, , . « ».

, , , , , . — DMZ .

, 18 . , , . , -, , , «» . . JSOC 5 , , IPS ( ) .

, , , SOC. SOC, , . , . . .

16:00 , , , . , .

, , , .

SSH

— , ? .

— , -. , . : « ?». — , . .

— . -, , ?

— — , , .

— Positive Hack Days Balabit ? ?

— . .

— , .

PHDays. , . , , , . «». , . .

5 , PHDays, Unix, SSH.

, :

, 4 5 , ACL firewall default deny . DMZ . SSH.

, DMZ, CVE-2015-5600, CPU. 2 — : « — ». , , , . SSH . , , . , , — . , . — . , , Open Source Unix, , 3 .

Balabit SCB, , , . Balabit , , SSH .

Balabit, . SSH zorp-ssh CVE-2015-5600, , MaxPatrol, . , , SSH DMZ , .

SSH, RDP, Telnet, VNC, ICA (, ).

, , DMZ , firewall.

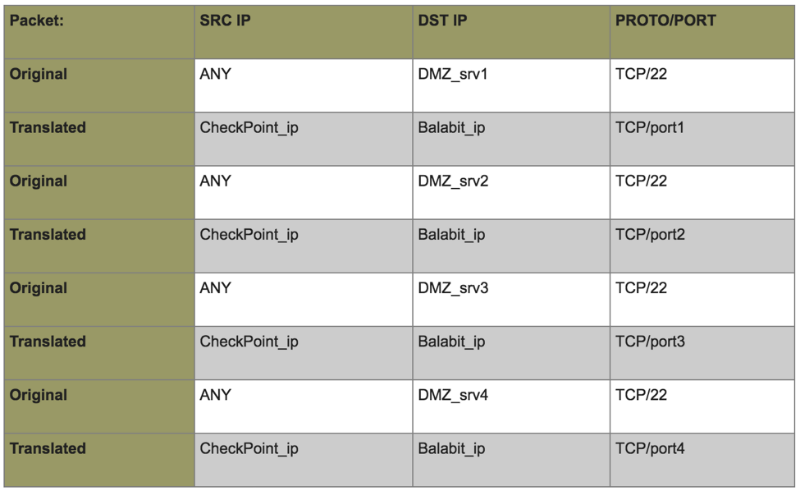

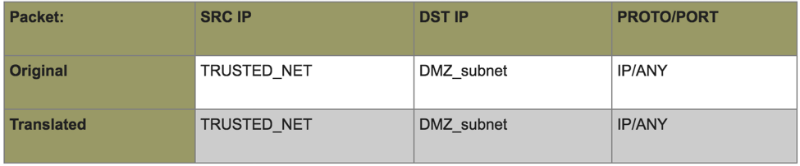

firewall ACL , CheckPoint, firewall NAT . firewall, «» — Cisco ASAv.

NAT , , , .

SSH Balabit :

1. .

- Balabit.

- NAT many-to-one CheckPoint , , DMZ SSH, , src ip IP CheckPoint, dst ip — IP Balabit, dst port — Balabit.

- TCP- Firewall :

- Balabit , 22 (SSH):

- Balabit DMZ firewall:

できた SSH- , , .

2. .

- , DMZ.

- Balabit, .

- .

- Balabit IP- .

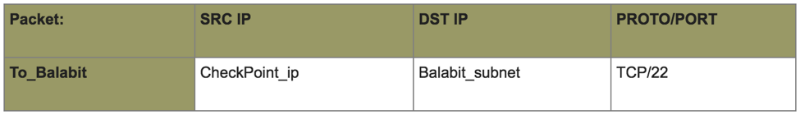

- NAT one-to-one firewall:

, , SRC IP CheckPoint, , DMZ . «» DMZ «»…

- Firewall :

- Balabit:

- firewall:

Balabit_ip0 — Balabit, , IP alias (Balabit_ip1...4). , , , src ip Balabit_ip1...4, PHDays .

できた SSH- , , .

***

, DMZ Balabit, firewall :

, , :

, . « » . :

- 1 — DMZ Balabit, firewall.

- 2 — (), Balabit DMZ.

, — Balabit . , , , 5-10 , , …

, L3 , . , , - . MPLS L3VPN vrf lite ( ) Balabit firewall.

…

: PHDays?

: №1 – .

結論

, , . , , , . : default permit firewall DMZ. , checklist, .

, SANS Top 20 Critical Security Controls, . , . (DEF) SOC, , .

-, , SOC , , . - — , «»

| いや | Control name | DEF | SOC |

|---|---|---|---|

| 1 | Inventory

of Authorized and Unauthorized Devices | + | + |

| 2 | Inventory,of Authorized and Unauthorized Software | + | + |

| 3 | Secure

Configurations for Hardware and Software on Mobile Device Laptops, Workstations, and Servers | + | + |

| 4 | Continuous

Vulnerability Assessment and Remediation | + | + |

| 5 | Controlled

Use of Administrative Privileges | + | + |

| 6 | Maintenance,

Monitoring, and Analysis of Audit Logs | + | |

| 7 | メール

and Web Browser Protections | + | |

| 8 | Malware

Defenses | + | + |

| 9 | Limitation

and Control of Network Ports, Protocols, and Services | + | |

| 10 | Data

Recovery Capability | ||

| 11 | Secure

Configurations for Network Devices such as Firewall Routers, and Switches | + | |

| 12 | Boundary

Defense | + | |

| 13 | Data

Protection | + | + |

| 14 | Controlled

Access Based on the Need to Know | + | + |

| 15 | Wireless

Access Control | ||

| 16 | Account

Monitoring and Control | + | |

| 17 | セキュリティ

Skills Assessment and Appropriate Training to Fill Gaps | + | + |

| 18 | Application

Software Security | + | |

| 19 | Incident

Response and Management | + | |

| 20 | Penetration

Tests and Red Team Exercises | + | + |

もちろん、結論に加えて、私たちが犯した間違いと、将来の「対立」におけるさらなる防衛戦略を特定する価値があります。 この形式のコンペティションは今やかなり人気があると思います。

ハッカーとの対立で私たちが犯した間違い:

1。

2。

3。

このようなエラーを回避するために、将来のアクションのリストが表示されます。

1。

2。

3。

上記の段落を読んでいて、テキストの表示に問題があるが、何かあるはずだと思う場合は、PCのブラウザーの技術的なパラメーターを、情報の素朴な認識の係数ほどではなくチェックしてください。

同意します。対戦相手を含むインターネット全体に、将来の戦闘でのすべての行動計画を開示するのは愚かなことです:)。

PS PHDays「対立」コンペティションに参加した結果に基づいて潜在意識の流れ全体を集約し、多かれ少なかれ公用語に翻訳し、System Administrator誌の1つの記事でセマンティックコンテンツについて説明しました。 記事の本文は、6月号のここにあります 。

投稿者 : アンドレイ・ダギン