はじめに

この物語は、悪名高い韓国企業のアーケードの研究に関する記事を書いた直後に始まりました:アーケードマシンタンク! タンク! タンク! Namcoのハードドライブに障害が発生しました(メーカーがマシンに信頼性のないSeagate 7200.12をインストールしたため、驚くことではありません)、ドライブは仕事場から取り出され、WinHexを介してコピーされ、その後ゲームは実行を停止しました。 WinHexのディスクのデータ編集ウィンドウでの不注意なキーストロークによってディスクの整合性が侵害されたと仮定すると、別の作業マシンから別のディスクが取り出され、同様の方法でコピーされ、起動も停止しました。 そのとき、コピー保護が何らかの形でディスクに組み込まれていることが明らかになりました。

ナムコシステムES1

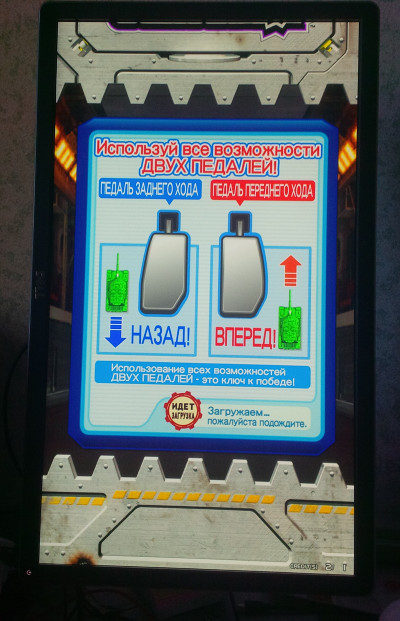

アーケードタンク! タンク! 2009年にリリースされたTank!は、Intel Q35チップセットを搭載した当時の普通のコンピューターであるSystem ES1プラットフォームで実行されます。- マザーボード:Supermicro C2SBM-Q(Intel Q35 + ICH9DO)

- CPU:Intel Core2 Duo CPU E8400 @ 3.00GHz

- RAM:2x512 MB DDR2800 MHz 1.8V

- ビデオ:512メガバイトのGDDR3メモリを搭載したNVIDIA GeForce 9600 GT

- HDD:Seagate Barracuda 7200.12 160 GB(ST3160318AS)またはHitachi Deskstar 7K1000.C 160 GB(HDS721016CLA382)

- オペレーティングシステム:Arcade Linux(Debian 4.0ベース)

これらはすべて、ねじ込み式110V電源を備えた大規模なケースを備えています。

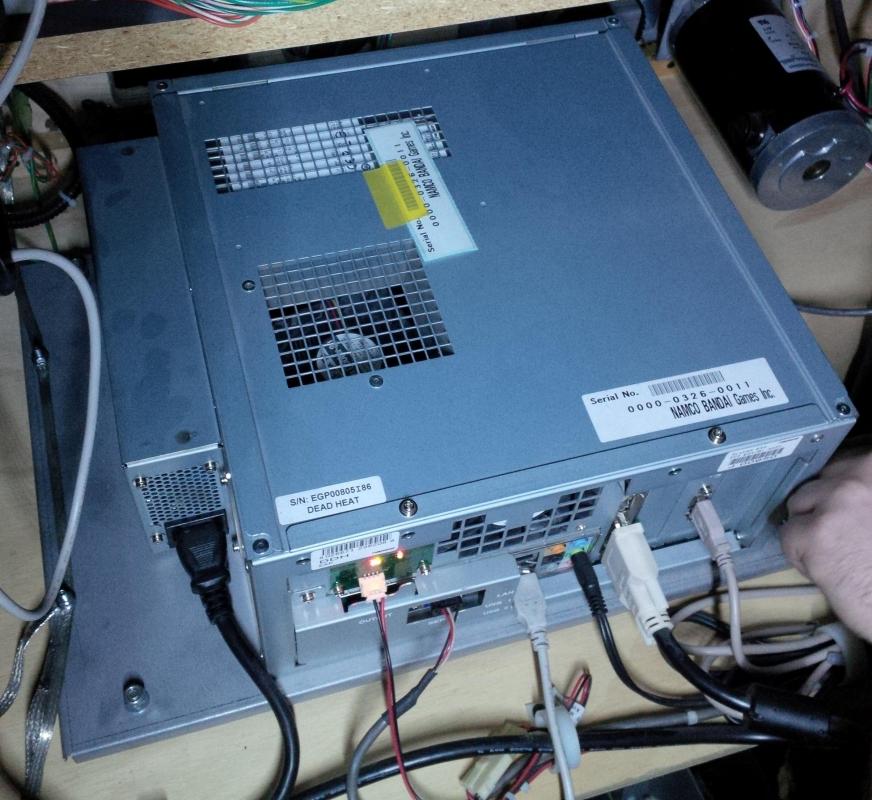

Dead Heatに同梱されているSystem ES1の写真。 TankのES1オプションとは異なり、水平に取り付けられます! タンク! タンク!

ES1プラットフォームでは、合計9ゲームがリリースされ、そのうち4ゲームは日本国内市場専用に設計されています。 最後のゲームは2014年にリリースされたため、このプラットフォームには新しいゲームはないものと想定できます。 ロシアとウクライナの領土で、私はたった4つのES1ゲームに会った:タンク! タンク! タンク!、デッドヒート、デッドヒートライダー、ニリン。

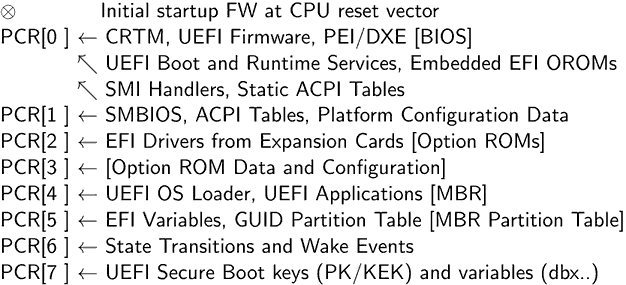

トラステッドブートとTPM

このプラットフォームの特徴は、マザーボードに組み込まれたトラステッドプラットフォームモジュール(TPM)暗号化チップバージョン1.2を使用して、スタティックルートオブトラスト(スタティックルートオブトラスト)でいわゆるトラステッドブート(Trusted Boot)を使用することです。 TPMは素晴らしいものです。生産段階でメーカーが配線したRSAキーを運ぶスマートカードのようなもので、独自のキーを生成できます。そのプライベート部分はTPMから離れることはなく、既存のキーをダウンロードします。ボード上の任意のデータ(NVRAM)、乱数ジェネレーター、その他多数。 しかし、TPMが提供する最も興味深いのは、任意のデータのSHA-1合計で拡張できるプラットフォーム構成レジスタ(PCR)です。 これらのレジスタをリセットしたり、目的の値に設定したりすることはできませんが、TPA自体が古い値と新しい値の連結から新しいSHA-1合計を取得する新しいSHA-1合計でのみ補足できることに注意することが非常に重要です。 簡単に言えば、NEW_HASHをPCRに送信すると、TPMは次のコマンドを実行します。PCR[i] = SHA1(PCR[i] + NEW_HASH)

( Evil Maid Just Got Angrierから )

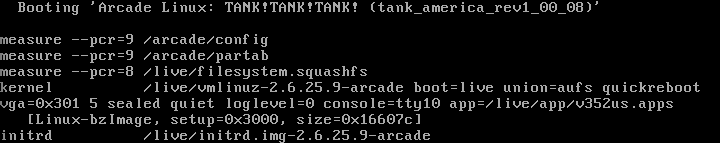

BIOS / UEFIは、MBRまたはUEFIブートローダーがロードされた後に発生するものを測定できないため、Linuxの場合、ブート可能なカーネルとinitrdはPCRで考慮されないままです。 MBRの後に測定を行うには、TPMをサポートし、静的な信頼のルートで信頼されたブートを実行するローダーがあります:TrustedGRUB、TrustedGRUB2、GRUB-IMA。 後者はSystem ES1で使用されます。 これらのローダーは、ハッシュをTPM(GRUBの場合はstage1とstage2)に、設定とロード可能なモジュール(Linuxの場合はカーネル、カーネルコマンドライン、initrd)を送信します。

TPMは、PCR値にバインドされたRSAキーを使用して任意のデータを暗号化でき、PCR値が一致する場合にのみ復号化できます。 この方法でデータを暗号化すると、BIOS / UEFI、ブートローダー、GRUBモジュール、カーネル、initrd、またはカーネルのコマンドラインの変更の場合、大文字と小文字の不一致のためにデータは復号化されません。

私の知る限り、人気のあるソフトウェアのTPMはMicrosoft BitLockerでのみ使用されています。 TPMは、あらゆる種類の銀行クライアント、VPN、SSHアクセスの証明書ストアとして使用できますが、使用する人、ユニット、そのコスト(≈10ドル、一般的なスマートカードより安い)、機能、多くのラップトップモデル、およびIntelの最新のプロセッサに既にインストールされているという事実は、一般にソフトウェアレベルで実装され、誰でも利用できます。

ES1保護

Namco System ES1には3つのコピー保護があります。1つ目は、 信頼できるダウンロードの原則です。ゲームのファイルとリソースは、TPMのキーを使用して暗号化され、PCR値に関連付けられています。 メーカーは、マシンをバイヤーに送信する前に、マシン上のデータの暗号化プロセスを開始します。その後、ゲームディスクは最初に起動されたアーケードでのみ開始されます。 暗号化では、AES-256がCBCモードで使用されます。これは、ブロックデバイス上の任意のデータを暗号化するためのカーネルモジュールである非常にシンプルで現在は廃止されたループAESを使用しています。 ディスクには暗号化されたLUKSパーティションもあり、ゲームデータのコピー、更新、保存、その他のデータが保存されます。

2番目の保護レベルはHDD保護です。

ディスクをコピーした後にゲームが開始しないのはなぜですか? おそらくメーカーは、ディスクのセクターごとのコピー中に発生するが、ゲームやOSによるディスクの通常の使用中に発生しない、セクターにアクセスするとデータを消去するディスクコントローラー用のファームウェアを作成しましたか? ナムコを知っていれば、PlayStation 2( システム246 )および3( システム357 )に基づいてデバイスを作成する手段、専門家、および時間があるため、彼らはそのような一歩を踏み出すことができます。

しかし、いや、すべては単純で邪悪な天才です。ディスクのディスクMBRでは、ディスク署名フィールドにゼロが表示されます。 このディスクをWindowsを実行しているコンピューターに接続するとすぐにゼロが検出されますが、Windowsはディスクの一意の識別子としてディスク署名を使用し、ランダムなものを生成し、静かにディスクに書き込みます。 デバイスのマザーボードは、ゲームの読み込み中にMBRを読み取り、そのハッシュをTPMに送信します。 データの復号化に関しては、TPM PCRは一致せず、データは復号化できず、ゲームは開始されません。 これは明らかに意図的に行われました-すべてのLinuxパーティション管理ユーティリティは、ゼロではなくランダムなディスク署名を生成します。

$ cmp -l mbr_working mbr_broken | gawk '{printf "%08X %02X %02X\n", $1-1, strtonum(0$2), strtonum(0$3)}' 000001B8 00 4B 000001B9 00 4D 000001BA 00 17 000001BB 00 CC

OSツールを使用してデータを復号化するためだけに使用されるTPMに加えて、ゲーム自体はUSBドングルHASP HL Maxを使用します 。 より正確には、これは使用されませんが、その存在のみがチェックされ、このチェックは1つのパッチのみでバイパスされるか、一般に構成ファイルで無効にされます。 それは愚かで無駄であり、一般的にそれがなぜ必要なのかは明確ではありません。

特筆すべきは、BIOSとGRUBのパスワードです。これらはブルートフォースで取得できます-ゲームに応じて016ystnまたはアーケード 。

攻撃オプション

だから私たちは:- 開始されなくなったディスクイメージ

- 2台の作業機械

- 2台の作動不能なマシン

私たちのタスクは、ドライブが故障している動作不能なマシンを復元することです。 これを行うには、動作中のデバイスから暗号化されていない形式の暗号化されたゲームデータを取得する必要があります。そのためには、まず何らかの方法で暗号化キーを取得する必要があります。

USBデバイスを介したエクスプロイト

2番目のオプションはCaiaqサウンドとMIDIデバイスドライバーです。残念ながら、私も使用できませんでした。

コールドブート攻撃

DMA攻撃

データ復号化

メモリデータの取得はまだ戦いの半分です。AESキーを見つけてゲームファイルを復号化する必要があります。 最初のタスクでは、プリンストン大学の優秀な人々がaeskeyfindユーティリティを作成しました。これは、イメージ全体をバイト処理し、RAMのランダムデータをAESキーとして取得し、メインキーから取得してAESラウンドで使用される一時的なキーを見つけようとしますキースケジュールと呼ばれます)。 メモリ内に似たようなものが見つかった場合-素晴らしい、適切な暗号化キーの候補が見つかりました! $ aeskeyfind memdump_0x0-0x100000000_20160524-172534.bin f322ee68145f5f32dea7252b2de00ff30003bb2775b7164f7211ba56fbe2012a 7523dfd705d26ce4f34ee872ec88f7ede80ac8ea0f104d3aba4a5d38bfa5849f 103687fef032a17e830b6709c29bd805

2つの256ビットキーと1つの128ビットキーがありました

loop-AESで暗号化されたファイルを復号化するために、単純なPythonスクリプトを作成しました。 既存のユーティリティは、メインメモリで見つかったキー(マスターキー)の操作方法を知りませんが、入力として「パスワード」を受け入れ、そこからキー生成機能を使用してマスターキーを取得します。 「パスワード」を持っていないため、他人のパスワードを変更するよりも自分で書く方が簡単であることがわかりました。

非表示のテキスト

#!/usr/bin/env python3 import sys import struct from Crypto.Cipher import AES if len(sys.argv) < 3: print("Namco encrypted game file (.apps, LOOP-AES) decryptor.") print(sys.argv[0], "USAGE: ENCRYPTED_FILE KEY_FILE OUTPUT_FILE") print("KEY_FILE should be in binary format.") print("Use echo KEY_HERE | xxd -r -p") sys.exit(1) aesfile = open(sys.argv[1], 'rb') key = open(sys.argv[2], 'rb').read() output = open(sys.argv[3], 'wb') iv = 0 while True: enc_data = aesfile.read(512) if not enc_data: break cipher = AES.new(key=key, mode=AES.MODE_CBC, IV=struct.pack('LL', iv, 0)) output.write(cipher.decrypt(enc_data)) iv += 1

$ echo f322ee68145f5f32dea7252b2de00ff30003bb2775b7164f7211ba56fbe2012a | xxd -r -p > key $ ./decrypt.py v352us.apps key v352us.app $ file v352us.app v352us.app: Squashfs filesystem, little endian, version 3.1, 655177264 bytes, 6062 inodes, blocksize: 131072 bytes, created: Sat Nov 28 06:26:17 2009

最初のキーが登場しました、すばらしい!

工場で最初にマシンの電源を入れる前の状態にディスクを作成するために必要なものはすべて揃っています。つまり、メーカーと同じ方法ですべてのNamco System ES1マシンを復元できます。

最初のセクションのアーケードディレクトリから、暗号化された* .appsファイルと

sealkey

暗号化

sealkey

削除し、復号化された* .appデータを含むファイルをコピーし、空の

RECOVERY

ファイルを作成して、スクリプトが起動時に復号化するようにします。 次のようなものが得られるはずです。

p1/arcade % ls -lah total 626M drwxr-xr-x 2 root root 4.0K Jun 27 19:02 . drwxr-xr-x 7 root root 4.0K Nov 28 2009 .. -rw-r--r-- 1 root root 396 Nov 28 2009 config -rw-r--r-- 1 root root 75 Nov 28 2009 partab -rw-r--r-- 1 root root 0 Jun 27 19:02 RECOVERY -rw-r--r-- 1 root root 625M Nov 28 2009 v352us.app

2番目のセクションに注意してください。これはゲームの更新があるセクションです。 * .pkgファイルがある場合は、

INITIALIZED

ファイルを削除して、ゲーム自体を更新する必要があります。そうしないと、古いバージョンが取得されます。

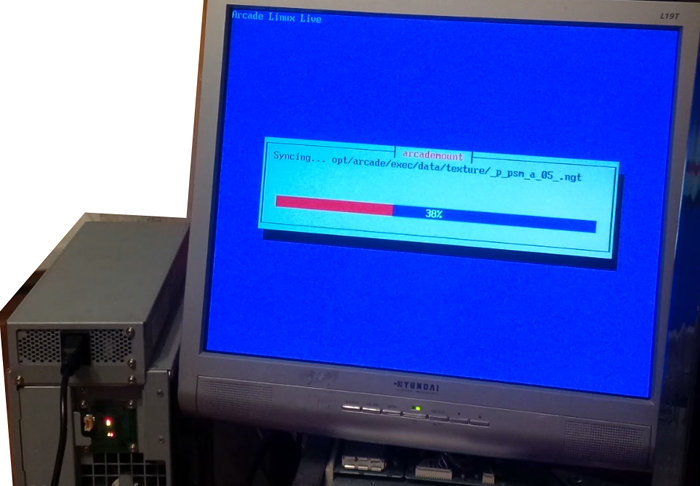

ディスクをSystem ES1に接続し、マシンの電源を入れて、ゲームがそれ自体を暗号化し、ファイルをLUKSパーティションにコピーする方法を観察します! やった!

実際の話:

Nirinが十分な睡眠をとった2010年について非常に悲しい話があり、技術者がAkronisの助けを借りてWindowsでコピーを作成するために別のデバイスから移動しました。 彼はコピーを行い、すべてが問題ないことを報告します。 しかし、コピーを作成しようとしたディスクは、接続を戻すと、死のブルースクリーンと、ディスクに問題があることを示すサインを表示します。 頑固な男はそこで止まらず、3番目の装置に登りました。 物語は繰り返されました。 しかし、私たちの男を怖がらせるものは何もありません。彼は別の都市の同僚に電話をかけ、ニリンからディスクを送るために郵送するよう頼みました。 4人のシステムニク全員がロンドン(Namco European Office)に向けて出発し、頑固さが勝つと思っていた男をすべて犠牲にして! すべての費用(修理および往復のロジスティクス)に対してほぼ8,000ユーロ。頑固で、実行可能なデバイスが残っていない場合はどうなりますか? 関係ありません! MBRのディスク識別子フィールドにゼロを返すだけで十分です。 オフセット0x1B8に4バイトのゼロを書き込みます。 Linuxでは、これは1つのコマンドで実行されます。

# sudo dd if=/dev/zero of=/dev/sdX bs=1 count=4 seek=440

また、Windowsでは、たとえばWinHexを使用できます。

その後、ゲームが開始され、上記のすべての操作を実行して、復号化されたファイルを取得し、残りのデバイスを復元できます。

06/25/2018 UPD :明らかに、NirinはSystem ES1の最初のゲームであり、ナムコはTPMを使用して保護を正しく実装する方法を知りませんでした。 ゲームはTPM暗号化を使用しませんが、Trusted Boot PCR値の状態をハッシュすることでキーを受け取ります。

filesystem.squashfs

ファイルを変更して状態

/sys/kernel/security/tpm0/binary_bios_measurements

および

/sys/class/tpm/tpm0/pcrs

し、元のTPM PCR値を再構築することにより、暗号化キーを取得できます。

PCR値を再構築するためのスクリプト: github.com/ValdikSS/binary_bios_measurements_parser

おわりに

Arcade Linuxのスクリプトとユーティリティのアーキテクチャと品質は、Namcoプログラマーに非常に好印象を与え、MBRのディスク署名トリックは一般的に曲技飛行です。 もちろん、より強力な保護のために、IOMMUをオンにしてDMA攻撃を(ほぼ)不可能にし、暗号化キーをRAMではなくプロセッサデバッグレジスタに格納する必要がありますが、Namco System ES1の保護は少なくとも興味深いと思います。研究とクラックは退屈ではありませんでした。画像と復号化されたゲームファイルは、ブタトラッカーでダウンロードできます。

アーケードソフトウェアを復元する必要がある場合、できる限りお手伝いします.Linux用のアーケードゲームの開発者(ただし、怒っているギャンブル/ギャンブルマシンではありません!)の場合は、非常に賢い人だけがクラックできる信頼性の高い保護を提供できることを嬉しく思います。

非表示のテキスト