パスワードのテーマは手放しません。 LinkedInからの最近のリークに、 VKontakte 、 Twitter 、 Tumblr、MySpaceからの新しいプラムが追加されました。 マークとザッカーバーグはツイッターとインタレストでハッキングされ 、パスワードが「ダダダ」であることが判明しました。これはもちろん大失敗です。

パスワードのテーマは手放しません。 LinkedInからの最近のリークに、 VKontakte 、 Twitter 、 Tumblr、MySpaceからの新しいプラムが追加されました。 マークとザッカーバーグはツイッターとインタレストでハッキングされ 、パスワードが「ダダダ」であることが判明しました。これはもちろん大失敗です。

確かに、「 占星術師は1ヶ月の漏洩を発表しました 。」 部分的には、これは、新鮮ではないが大量のベースで安価なダークウェブにマージするハッカーの行動によるものかもしれません。 プロフィールメディアも同様に重要な役割を果たします:昨年秋に暗号化について徹底的に掘り下げられた場合、冬にはAppleとFBIの事例について話しましたが、今ではパスワードに特別な注意が払われています-これが情報スペースの仕組みです。

しかし、トピックは重要です。 Arstechnicaは、この1か月で6億を超えるパスワードが漏洩したと推定しています。 はい、これらは実際には最新のハッキングではありませんが、パスワード監査は価値があります。 特に、123456のパスワードを持っている人々の大群。他のすべての人は、最大2年の間隔でパスワードを変更する合理的な期間に導かれることができます(通常は4年の流出年齢に基づく)。 自分自身を守る方法も明確であり、最終的にこれを開始する方法は不明です。 状況を改善するためのオプションは、前のシリーズのコメントで議論されました。 信頼性を低下させるための私のアプローチ:(1)どこでもパスワードマネージャーとワンタイムパスワード(2)重要なサービスの複雑で異なるパスワード(基本的なソーシャルネットワーク、決済システム)(3)非重要なサービス(フォーラムなど) ) そしてもちろん、可能な限り二要素認証。

シリーズの以前のエピソードは、 タグで入手できます 。

TeamViewerは自分のサーバーのハッキングを排除し、ユーザーはリモートアクセスの傍受について苦情を言います

ニュース 。

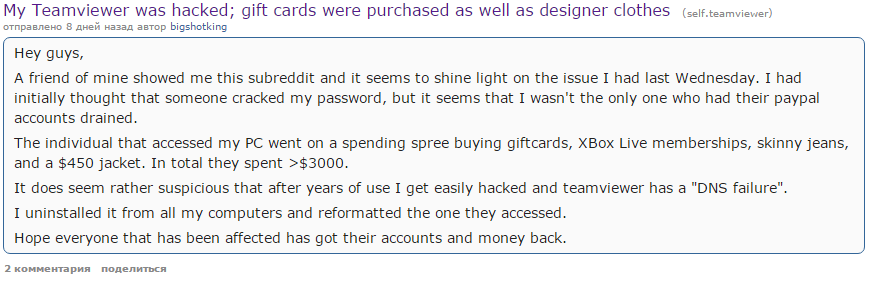

多くのリークの1つにパスワードがあるが、特定のサービスで長い間使用されていない古いリークがあるとします。 すべて大丈夫ですか? はい、同じパスワードで異なるサービスを保護する習慣がなく、そのようなパスワードを使用できる他の場所を忘れている場合。 どうやら、コンピューター(およびスマートテレビ)TeamViewerへのリモートアクセスサービスのユーザーにも同様のことが起こりました。彼らは、アカウントの盗難について非常に不平を言い始めました。 また、自宅や職場のコンピューターへのリモートアクセスは、ほとんどすべてのデータにとって重要な鍵です。 被害者の1人がまさにそれを行いました。TeamViewerを通じてPayPalにアクセスし、Xboxとパンティー用のカードを購入しました。

当然、ユーザーがTeamViewerのすべての罪を非難する傾向があります。特に、リークが会社のサーバーに対するDDoS攻撃と一致したため(一致したのか?) しかし、サービスの主催者は反対している:彼らの側に漏れはありませんでした。 集計されたアカウントデータアグリゲーターであるHaveibeenpwnedの所有者であるTroy Huntは、大規模なリークとTeamViewerハッキングの間の直接的なリンクを見ようとしています。 単に、結合されたデータベースから電子メールとパスワードを取得し、他のサービス用にそれらを選択します。 新しい過酷な現実へようこそ。 より正確には、新しいものではありません。 しかし、すべて同じ、Wellcome!

Lenovo(再度)は、サービスソフトウェアに重大な脆弱性があります

ニュース 。 脆弱性の詳細を含むその他のニュース 。 アドバイザリーレノボ 。

Lenovoは、「Lenovoユーティリティの起動を加速する」ように設計されたAcceleratorアプリをアンインストールすることをお勧めします。 結局のところ、アプリケーションに組み込まれたソフトウェア更新モジュールは、セキュリティ対策を使用せずに定期的にサーバーにアクセスします。 その結果、サーバーからの応答を置き換えて、正当な更新の代わりにマルウェアをスリップすることが可能になります。 この脆弱性は非常に深刻であることが判明したため、ソリューションは唯一かつ最も過激なものでした。つまり、手動で、または特別なユーティリティを使用して、アプリケーションを削除することです。

これは、レノボ独自のソフトウェアの脆弱性に関する最初のニュースではありません。 今年の初めに、ShareITファイル共有ユーティリティで有線パスワードが見つかりました。 さらに以前、彼らはLenovo System Updateに穴を発見しました 。これは、法人向けノートパソコンのドライバーとソフトウェアを更新するためのユーティリティです。 ユーザーへのフラストレーションは、通常、重要なユーティリティについてではなく、追加のブロートウェアについて話しているという事実によって追加されます。

先に書いたように、他のベンダーが素晴らしいことをしているのに、Lenovoが悪いことをしているとは言えません。 ニュースの情報源は、Lenovoに加えてAcer、Asus、Dell、およびHPを取得したDuo Securityによる調査でした。 企業のラップトップやPCにインストールされるLenovo Solution Centerソフトウェアは、消費者モデルの対応製品とは対照的に、すべての安全対策に準拠して更新サーバーと通信することは注目に値します。 レノボの反応は早かったし、正しいかもしれません。彼らは問題の存在を否定せず、解決策を提案しました(それ自体は不採算ですが)。

他に何が起こった:

NTPに重大な脆弱性が発見され、パッチが適用されました 。

Android、 Mediaserverの新しい脆弱性。

組み込みのPDFビューアであるChromeの深刻な脆弱性のパッチは有罪です。

Intelは、エクスプロイトに対する保護のハードウェア実装を提案しています。 非常に古く、非常に危険な問題を解決するための興味深いアプローチ。

古物:

古物:

「時計」

危険なウイルス。 感染したフロッピーディスクから起動するときに、フロッピーディスクにアクセスするときのフロッピーディスクのブートセクタとハードドライブのMBRに影響します。 内部カウンターに応じて、コンピューターを再起動するか、ハードドライブの設定を変更します(可能な場合はこれらのコントローラーで)。 int 8、13hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 21ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。