2016年5月20日に、情報セキュリティシステムを含むさまざまなシステムとアプリケーションの開発に携わる仮想企業CyBear 32Cである次の9番目の侵入テストラボTest Lab v.9が開始されました。

参加者は、インフラストラクチャのすべての要素を侵害するのに11日かかりました。 この記事では、詳細、受賞者の名前、参加者からのフィードバック、および部分的なウォークスルーへのリンクについて説明します。

外部の侵入者として行動する参加者は、脆弱性を検索して悪用し、ウイルス対策、WAFおよびファイアウォール、アクセス制御システムなどのさまざまな保護システムを克服する必要がありました。 テストラボとCTFの競合の主な違いは現実的な話です。1つのノードが侵害されると、他のネットワーク要素への攻撃が発生する可能性があります。

統計

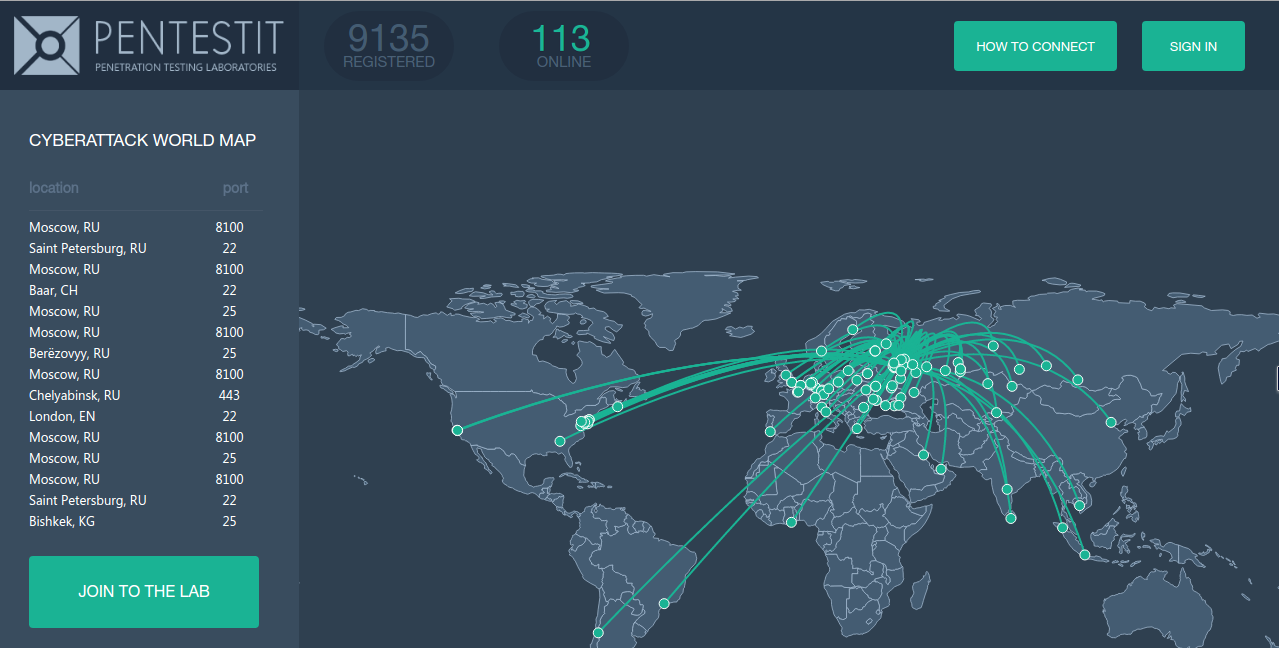

現在までに、登録された参加者の数は9,000を超えており、平均して1日あたり約40〜50人の参加者が研究室に登録されています。 同時に接続された参加者の最大数は141です。実験室の作業の2週間にわたって、合計で161個のトークンが収集されました。

参加者の地理的分布:

- ロシア-434

- アメリカ-87

- インド-64

- ウクライナ-61

- ドイツ-54

- イタリア-48

- イギリス-44

- オーストラリア-33

- イスラエル-30

- オランダ-2

現在、63か国からの参加者が研究室を通過しています。 12名の参加者が研究室全体を完成させました。 2016年、新規参加者の増加は3267人に達しました。

平均ネットワークアクティビティは30〜40メガビット/秒で、ピーク負荷は230メガビット/秒でした。

最初の2週間で、75.504.503イベントを登録しました。 ほとんどの攻撃者は、よく知られているユーティリティとスキャナーを使用します。最も一般的なWebアプリケーションの脆弱性分析ツールは、Acunetix、w3af、およびDirbusterユーティリティスキャナーでした。 たとえば、Dirbusterユーティリティによると、3.640.044のイベントがその週のログに記録されました。 メインサイト(メインサイト)で1日あたり2 GBを超えるログが収集されました。

単一の参加者がWebアプリケーションファイアウォールをバイパスすることはできませんでした;信頼されたネットワークセグメントからのアクセスは、セキュリティで保護されたサイトを侵害するために使用されました。

標準スキャナーではない研究室の脆弱性(たとえば、非標準のグリーティングバナーとPAMを使用するssh)は、攻撃者の大部分を即座に排除しました。

実験室の作成

当社のすべての従業員は、彼らの実際の経験と同僚の経験を使用して、実験室の作成に参加しています。 これがどのように起こるかを理解するために、Alexander Dmitrenko sinist3rからの短いレビューを提示します。

このタスクのアイデアは、ストレージネットワーク(SHD、またはストレージエリアネットワーク、SAN)を構築する過程で生まれました。

ハードウェアとディスクシェルフを展開するときに、潜在的な脆弱性と考えられるベクトルについて考えが生じました。

そして、いくつかの大まかなアイデアが既にあった後、ハッキングチームのハッキングのセンセーショナルな説明(https://xakep.ru/2016/04/18/hacking-team-hack/)が登場し、タスクを時間内に完了するのに役立ちました。 そして、このようにして、多段階のタスクの完成した外観を取得し、間違いなくあなたを考えさせるいくつかの小さなものを取得しました。

タスクを実装するときの最大の難しさは、多数の参加者の要因であり、同時に50〜60人が何らかの形で対話することができます。

さらに、開発プロセスでは、考えられる破壊的なアクションを常に考慮する必要があります。これは、最も否定的なシナリオでは、サーバーが完全に機能しなくなる可能性があります。 そのような状況を予防的に処理するには、可能な限り参加者の権利を減らそうとしますが、これが不可能な場合は、スケジューラーでタスクを使用し、定期的にすべてを元の状態にリセットする必要があります。

特にすべての主要な詳細が初期段階で計画された場合、タスクの展開時間は通常、それほど時間(3〜4日)かかりません。 次に、さまざまな条件下でのテスト期間があります。 この段階では、作業の安定性、破壊に対する保護などを改善するように設計された、さまざまな小さな変更がしばしば行われます。

タスクを開発する過程で非常に頻繁に特有の副作用があることは注目に値します。それは、サービスの仕事のより深い理解が来るという事実にあり、時には完全に未知の特徴と微妙なニュアンスについて新しい知識が得られるという事実にあります。

また、実験室の作成では、ボグダンルーキンとシリルR.(サンクトペテルブルク)のいくつかのアイデアが使用されました。

会員

参加者、ツール、および方法の資格は非常に多様でした:一部の参加者はネットワークの別のセグメントをかなり長い間ハッキングし、他の参加者は一定のスピードランを思い出しました-仮想企業サービスは1時間あたり2〜3回ハッキングされました。 これは、実務経験の両方によるものです。参加者の中には、世界で最も強力なCTFチームのメンバーと、g0tmi1kなど、世界中のセキュリティ専門家がいました。

参加者からのフィードバック:

アレハンドロ・レッド

私はまだ単一のトークンを取得していませんが、肯定的なレビューを残します。 なぜなら 最初のサーバーにある脆弱性は非常に関連性があり、比較的最近登場したものです。すべての新しい脆弱性、その脆弱性の悪用、およびそれらに対する保護を認識するために、次のラボの開発を支援したいと思います。

マキシム・ハゾフ

ラバは、前のものと同じように、本当に好きでした! 実際のネットワークインフラストラクチャのテストに近い、CTFを実行するためのこのような形式に類似するものは見つかりませんでした。

このラボは、おそらく以前のものよりもさらに複雑でした。 一人で行こうとすることは最初の試みの1つであり、非常に難しいため、他の参加者と頻繁にコミュニケーションを取らなければなりませんでした。 誰にも話さずに合格した人への最大の敬意)

今回は、サイトテスト、ポータル、そしてもちろん、すべてのリーダーが最後に合格したsshテストというタスクが最も好きでした。 多くのタスクには特定の特定の技術の知識が必要でしたが、これまでに遭遇していなかった場合は困難でした。

R0

Labaは、課題を解決するのが大好きで、楽しんでいました。 私はそれのようなものを見たことがありません

アルテム・ディミトリエフ

私はあなたの研究室が本当に好きです。次を楽しみにしています。

参加して、私は自分自身のために多くのことを学び、多くの友人を得ました。

完了した仕事に感謝します。

Mister_Bert0ni (Bogdan Lukin、情報セキュリティアナリスト)

率直に言って-私は本当にすべてが好きだった。 実験室の主催者に感謝します。 すべてが非常に興味深いものであり、脆弱性はすべて関連しています。 興味深いことに、このプロットは考え抜かれています。 また、外国人の友人が積極的に研究室に参加し、TestLabが世界レベルに到達していることを勇気づけています))これは非常に大きな成果だと思います。 ラボの主催者のおかげで、通路を楽しんでいる人々はすぐに自分のコミュニケーションサークルの間で印象を共有します-これは、ラボの参加者の数の急激な増加を説明します。終了)それは私が考えるのと同じくらい重要です))そして、数年-私はPentestitとそのトレーニングの認定が攻撃的なセキュリティと競うことができると思います(まあ、私はしたいです)それであなたはすべて非常にありがとう)すべてがとてもクールでした!))

Sipan Vardanyan 、CISO。 Noyer

Pentestit v9.0 Labはユニークなものです。

私は数年にわたって情報セキュリティの分野で働いており、暇なときにさまざまなCTFに参加しています:これは、新しい情報を効率的に吸収し、新しい攻撃ベクトルを探索し、原則としてそれらを無効にする方法に役立ちますが、脆弱性はほとんど常に偽物であり、明らかに総合的です。

Pentestiteは何か他のものを作成します。すべてがIS監査を実施するための実際の条件に近いので、間違いなく喜ばれます。 参加者がラボの通過中に遭遇する各タスクでは、現場で発生する実際の脆弱性をしばしば観察できます。

素晴らしいアイデア、そして完璧な実行!

主催者と開発チームに感謝します。

もほんゆり

私は情報セキュリティ部門の従業員です。 ある時点で、経営者はペンテストをオンラインで実施するタスクを与えられました。 しかし、ここで判明したように、実用的な知識も必要でした。 それが、pentestit labの発見方法です。 最後の3つのラボに参加しました。 すべてのタスクは私にとって非常に興味深く、理論的に多くのことを知っていました。そして、最終的にこれが実際にどのように具体化されるかを見ることができました。 また、実験室の助けを借りて、私はいくつかのトリックと、より経験豊富なプレーヤーが使用するトリックを学びました。 会社の成功と繁栄を祈っています。 そして機会があれば、私は間違いなくコースにサインアップします。 ラボと説明できない感覚に感謝します。

n0z3r0

私は2回目に参加しましたが、正直なところ、研究室の組織方法、その仕事をフォローする人たちの反応の良さが本当に気に入っています。 インターネット上の品質と組織も同様に、おそらくそのような研究所はなく、基本的にすべてが1台のマシンに限定され、Vulnhubで見つけることができる既製のイメージがあります。 または、数日までに時間が制限されているので、遅れると参加することになり、経験を積むことができなくなります。 すぐそこ

経験を積むだけでなく、多くの感情も得られます。 実験室の寿命がゆっくりと進んで、特定の種類の攻撃、ポート転送、リレーの構築などを行うのに十分であることは非常に喜ばしいことです。

勝者

1位ヴャチェスラフ・チェルニゴフ

すべての参加者を代表して、研究室の主催者に感謝したいと思います! これは私の5番目の研究室です。 実験室は以前のものより少し軽く見え、いくつかのトークンがマシンに取られましたが、解決策を探す必要がある瞬間がまだありました。 私はssh_testタスクが本当に好きで、それを解決するのに約5時間かかりましたが、結果を受け取ったとき、彼らがそれを見つけたときに頭に浮かんだ最初のものは、自尊心が低下します(ところで、sshに入った直後にそれを取ることができます!) このようなタスクに合格するには、管理者はハッカーのように考える必要があり、ハッカーは管理者のように考えると、調和が生まれます。

次の研究室を楽しみにしています。

サポートと参加。 皆さん、頑張ってください。

ところで、最後のトークンを取ったとき、参加者の数は正確に9000人でした!

2位Alexey Stoletny alexeystoletny

いつものように、Pentestitの研究室は素晴らしいことが判明しました。 私は3回目に参加しますが、研究所を組織してくれた会社に心から感謝したいと思います。

•最新の攻撃ベクトルを実際に反映する興味深い有益なタスク-10年前のASPサイトやその他のアーティファクトへの退屈なSQLインジェクションはありません。各タスクは、現在の脆弱性、その操作、およびソリューションの方法論を見つける方法です。

•優れた競争力:志を同じくする人々と集まり、仮想企業のフィールドで戦うために、もっと面白いものはありますか? そして、Pentestitチームと参加者のコミュニティが活発で急速に発展していることを考えると、さらにクールです!

•コミュニティについて言えば、世界中の興味深い人々のユニークな聴衆が研究所を回っており、それぞれが非常に面白く、共通の問題を議論し、それによって成長し続けていることに注目したい。

コース、defcon.ru、現代の脅威についての情報、コミュニティの作成とモデレーション、そしてもちろん実験室など、情報セキュリティ分野全体を積極的に推進してくれたPentestitに特に感謝しています。これにより、個人的に多くのことを学び、実践的な経験を得て、楽しいものを知ることができました興味深い友人や同僚。

実験室はまだ十分に長い間開いているので、来て登録してください。あなたは間違いなく後悔しません。

3位Kirill Firsov 、isis-最愛のHabrahabrの従業員。

適切に設計されたラボでは、実際の状況でさまざまな種類の脆弱性を悪用できます。

Wordのハートブリードからウイルスへのバグ。 すごかった! 次回参加します。

手を試したいが、どこから始めればよいかわからない人のために、合格のための部分的なvraytapを公開します。

すでに実験室の戦闘条件で試してみたが、タスクを完了するのが困難な場合は、専門知識を高めることをお勧めします。 情報セキュリティおよび侵入テストの分野で高品質の実践的トレーニングの取得に関心のある専門家向けに、システム管理者、ロシア最大の銀行の情報セキュリティ部門の従業員、IT企業、および政府機関からの称賛に値する企業研究所を開発しました。

テストラボv.9に参加したすべての人に感謝し、Pentestitから新しいテストラボv.10ラボを立ち上げるための積極的な準備がすでに進行中であることをお知らせします!

協賛にスポンサーを招待します!

グローバルIBコミュニティにあなたの会社について知ってもらいたいですか? スポンサーシップパッケージに関する情報をメールでリクエストしてください:info@pentestit.ru。

パートナーと参加者の間であなたを待っています! じゃあね!