セキュリティの脆弱性は、統合されたJetpackモジュールのショートコードにあります。したがって、サイトでモジュールをアクティブにしなかった場合、この問題の影響を受けません。 攻撃者は、脆弱性のあるサイトで悪意のあるJavascriptコードを実行するためのショートコードによって準備されたコメントを残すことにより、この脆弱性を悪用する可能性があります。 これはクロスサイトスクリプティング(XSS)の脆弱性であるため、攻撃者が管理者の資格情報を盗み、影響を受けるページにSEOスパムを挿入し、訪問者を悪意のあるWebサイトにリダイレクトする可能性があります。

詳細

この脆弱性は、先週ソースサイトで説明されたbbPressの脆弱性と非常によく似ており、不注意に一部のHTMLタグに置き換えられたテキストの別のコピーです。

この場合、脆弱性の調査は

comment_text

で始まり、コメントの内容を表示するために使用されます。

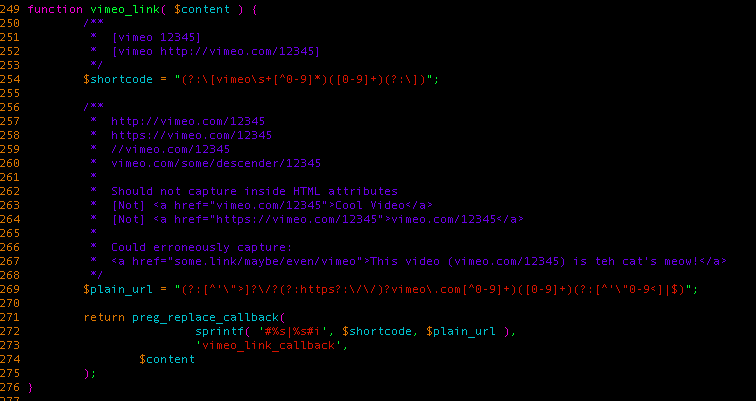

Vimeo_link

、コメントの出力を動的に変更できるように使用されます。

上記の正規表現からわかるように、

vimeo

ショートコードはコメント内で検索されます。 一致が見つかった場合、それらは

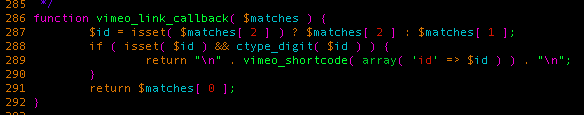

vimeo_link_callback

に渡され

vimeo_link_callback

その結果、埋め込まれたVimeoビデオを含むHTMLタグが返されます。

<a title='[vimeo 123]'>abc

を含むコメントを送信して、結果がどのように見えるか見てみましょう。

うわー、そこで何が起こったの? タイトル属性、終了および一重引用符が消えたように見えます。 実行する必要があるのは、実際の例だけでした。これは、ヘッダー属性を適切に閉じ、任意のイベントに新しいハンドラーを挿入して概念を証明できることを示すことでした。 前にも言ったように、操作はとても簡単です。

この研究の著者はJetpackチームと協力し、彼らはすぐに応答し、この間ずっと更新について知ることができました。

このプラグインの脆弱なバージョンを使用している場合は、できるだけ早くアップグレードしてください! 特定の状況でこれを実行できない場合は、Sucuri Firewallまたは同等の技術を使用して問題を解決できます。