最新ニュースからリリースを開始しますが、これは脅威の状況に間接的にのみ関連しています。 5月4日、目立たないように見えるエントリがVirusTotalサービスのブログに登場し、現在はGoogleが所有しています。 さまざまなウイルス対策エンジンの判定に関する情報を集約できるサービスは、検出に関する情報を別の方法で「提供」します。 現在、APIを使用して、検出されたファイルのデータを自動的に受信するには、独自の製品をVirusTotalシステムに接続する必要があります。

最新ニュースからリリースを開始しますが、これは脅威の状況に間接的にのみ関連しています。 5月4日、目立たないように見えるエントリがVirusTotalサービスのブログに登場し、現在はGoogleが所有しています。 さまざまなウイルス対策エンジンの判定に関する情報を集約できるサービスは、検出に関する情報を別の方法で「提供」します。 現在、APIを使用して、検出されたファイルのデータを自動的に受信するには、独自の製品をVirusTotalシステムに接続する必要があります。

なぜこれが重要なのですか? VirusTotalは当初、研究者向けのプロジェクトでした。保護ソリューションが特定のファイルを検出しているかどうかを判断することは、時間を節約し、より興味深いものに費やすことを意味しました。 サービスが成長するにつれて、新しい機会が出現しました:ファイルがいつアップロードされたかに関する情報は、その目的と起源についても多くのことを伝えることができます(特に、ファイルが負傷したユーザーまたは悪意のあるプログラムの作成者によってダウンロードされた場合)。 現在、何百万ものファイルがVirusTotalを通過しています。 過去7日間で120万個、そのうち40万個が1つ以上のウイルス対策エンジンによって検出されています。

つまり、この情報にアクセスできる場合は、その情報に基づいてのみ、独自の、非常に機能的なタイプのセキュリティソリューションを作成できます。 または、少なくとも、業界からデータを受信することで不公平な優位性を獲得しますが、何も返しません。 もうありません。 VTの投稿は、サービスを使用するための興味深い一連のルールを提供します。そこでは、いくつかの確立された神話がその作成者によって批判されています。 カットの下でそれらについての詳細。

すべてのダイジェストエディションはタグで入手できます。

最も厚いヒントから始めましょう。「VirusTotalは、ウイルス対策ソリューションの代替として使用できません。」 さらに:VirusTotalデータ(プロジェクトに参加しているベンダーがファイルを検出する方法)は、署名を作成するための唯一の評価基準として使用しないでください。 さらに重要なことは、VirusTotalを使用して保護ソリューションの有効性を比較しないことです。 このサービスは、ウイルス対策エンジンの作業に焦点を当てています。 その作成者は、適切な保護ソリューションはウイルス対策エンジンに限定されないことを明示的に述べています-つまり、VirusTotalがアンチウイルスが特定のファイルを検出しないことを示している場合、これはソリューションが脅威をブロックできないことを意味しません。

最後に、VirusTotalからデータを受信するために、申請者はウイルス対策エンジンを提供するだけでなく、 AMTSO標準に従って独立したテストに積極的に参加する必要があります。 この方法は、何らかの理由でソリューションの有効性を比較した結果を公開したくない企業を除き、セキュリティソリューション業界のほぼ全体でサポートされています。 まあ、それは何によって明らかです。 一般的に、これはこのような重要な生産ニュースです。 VirusTotalは、競合企業間のデータ交換のポイントの1つであることが判明しました。 このような交換は非常に価値があり、サービスの革新はその仕事のわずかな偏りを修正し、見返りを与えずに情報を使用する能力を本質的に排除します。

SlackがAmazonのようなセキュリティホールを発見

ニュース 。 研究

Slackは、最大規模を含む多くの企業で使用されている人気のあるグループコミュニケーションプラットフォームです。 集合チャットのための多様な機能に加えて、このサービスでは、「ボット」-既製のものとクライアントが独自に作成したものの両方を接続できます。 ボットはSlackの機能を大幅に拡張し、RSSや複雑な機能のインポートなど、最も簡単なオプションを追加します。サーバーの電源を切り、従業員にサービス障害を通知し、天気を窓の外に知らせます。

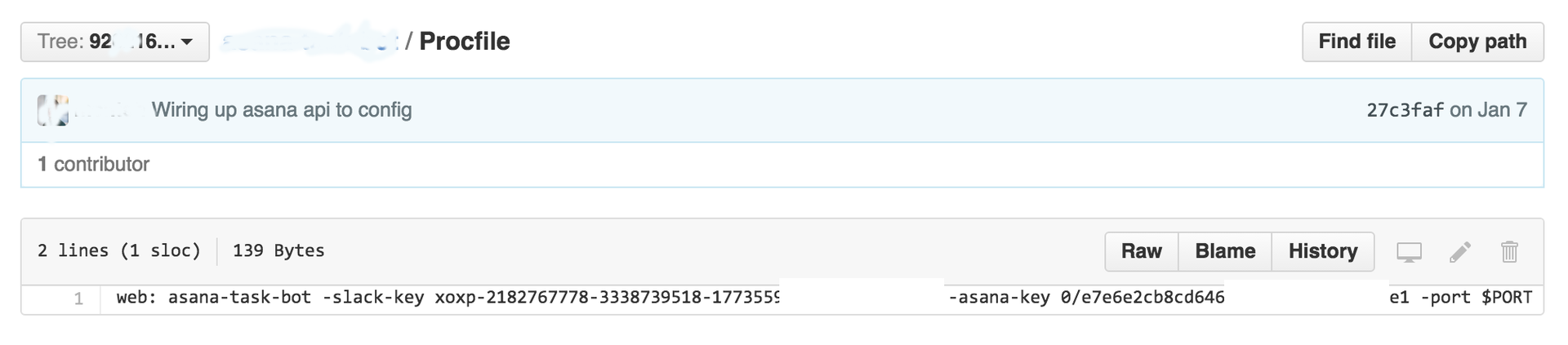

Detectify Labsの研究者が発見した「脆弱性」は些細なものでした。 一部のボットのコードはGitHubに配置されています。このコードでは、ユーザーグループまたは会社の作業環境にアクセスするためのトークンを見つけることができます。 結局のところ、トークンはグループ内のほぼすべての情報(チャット、ファイルなど)へのアクセスを提供します。 一般的に、たとえばAmazon EC2で車の鍵をレイアウトするなど、繰り返し説明されているレーキは今でも人気があります。

Slackは、「これはバグではなく、これは機能です」というスタイルの発見にかなり合理的に反応し、実際にそうです。 すべてのボットに完全なアクセス権を与える必要はありませんが、一部のボットはそれを必要とし、何もする必要はありません。 その結果、同社はGitHubでコードの独自の監査を実施し、罰金を科したすべての人にメッセージを送信しました。 ここでの結論は明らかです:キーのハードコーディングは非常に悪いです。 歴史上の興味深い点は次のとおりです。会社の境界内のセキュリティ対策がどれほど厳しくても、Slackなどのサービスは外部にあることが判明し、非常に機密性の高いデータのストリームが制御不能になります。 そして、結局のところ、禁止さえも役に立たない:内部の企業の安全なサービスは非常に頻繁に利便性のために公に失う。

Androidの別の脆弱性により、正当なアプリケーションでの悪用を静かにドラッグできます

ニュース 。 研究

FireEyeは、Android 4.3以前のスマートフォンとタブレットが最も危険にさらされているものの、2.3から5.0までのAndroidのさまざまなバージョンで見つかった深刻な新しい脆弱性を報告しています。 要するに、脆弱性により、データへのアクセスに対するシステムの制限を回避し、 1つの場所 (より具体的にはネットワークデーモン)を介して、たとえばSMSに関する情報を盗むことができます。

明らかに、この脆弱性はQualcommによってAndroid Open Source Projectのコードベースに入力されたため(パッチも提供されたため)、このメーカーの鉄ベースのデバイスが主に影響を受けます。 ただし、必ずしもそうではありません。netdデーモンコード(以前のnetwork_manager)は開いていて、誰でも使用できます。 一般に、この穴は非常に良好な位置にあることが判明したため、ネットワークへのアクセスを要求するすべてのアプリケーション、つまり最初のすべてのアプリケーションがそれを使用できます。 その結果、悪意のあるアプリケーション(または正当であるが「機能」が追加されている)は、システムユーザーの「無線」と同じデータアクセス権を取得できます。 そのため、Android 4.4以降、この方法で有用な情報を取得する機会はほとんどありません。セキュリティが強化され、ネットワークプロセス(netdを含む)の権利がカットされました。

脆弱性の悪用の事例はまだ気づかれていません。幸いなことに、Androidのこれまでのほとんどの穴は、プラットフォームの断片化で何かを行う必要があることを示唆しているだけです。 しかし、この方向で肯定的なことは何も起きていません。実際、定期的な「セキュリティアップデート」は「独自の」Nexusデバイスによってのみ受信されます。 ArsTechnicaの脆弱性に関して、この問題について1つの示唆的なコメントがあります。AndroidプラットフォームがWindowsでのSlammer流行のような大規模な感染を得るまで、何も変わりません。 これがこれに至らないことを願っています。

しかし、ウイルス作成者はいつものように進歩の最前線にいます。別のデータを盗むトロイの木馬は、Androidのシステムアップデートを装って拡散しています。

他に何が起こった:

OpenSSLの2つの非常に深刻な脆弱性。

Office 365の大きな穴を閉じました。

古物:

古物:

ファミリー「アンチパスカル」

5つの非常に危険な非常駐ウイルスのファミリー。 現在のドライブとドライブCのすべてのディレクトリで、2つ以下のファイルに感染または破損します。 感染していないファイルを検索する場合、ディレクトリツリーの再帰的な走査が使用されます。 .COM、.BAK、および.PASファイルに感染します。 .COMファイルの場合、ウイルスは最後(ウイルスバージョン400、440、および480)または最初(ウイルスの残りのバージョン)に書き込まれます。 .BAKおよび.PASファイルが感染すると、ファイルの先頭に書き込まれますが、古い先頭は保存されません。つまり、ファイルは完全に失われます。 ウイルスの一部のバージョンは、.BAKおよび.PASファイルの名前を.EXEに変更します。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 24ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。