私たちのシリーズの次号では:

私たちのシリーズの次号では:

-Mac OS X用の巧妙なランサムウェアKeRangerは、その明確な攻撃組織や珍しい配布方法ほど悪意のある特性ではなく、誰もが感銘を受けました。 しかし、それはすべてうまく終わりました-できるだけ多くの犠牲者はいません。

-Appleと米国政府は、iPhone保護をハッキングする権利について議論を続けていますが、より簡単な方法を使用してパスコードをバイパスできることが判明しました。 ただし、初めてではありません。

-Facebookの深刻な脆弱性は、現代の企業のインフラストラクチャの複雑さをよく説明しています-ソーシャルネットワークアカウントをハッキングする些細で非常に危険な方法は、メインサイトでは不可能でしたが、サードパーティのプロジェクトでは利用できました。

以前のシリーズはタグで表示できます。

KeRangerは、Mac OS X用の最初の注目すべきランサムウェアトロイの木馬です。

ニュース 。 パロアルトの研究 。

KeRangerの発見は多くのメディアの注目を集めました。また、出版物ではこのトロイの木馬はMac OS Xの「最初の」または「最初の本当に危険な」ランサムウェアと呼ばれることがよくありました。 、2014年の夏に見つかりました)、特に高度とは言えません-Appleファンはこれを報告し損ねませんでした。 はい、そうです、Macbookではデータを暗号化しますが、Windowsを見ると、すべてが本当に悪いのです。

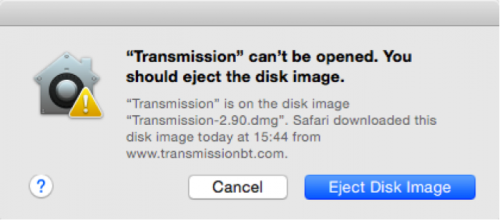

ファンは基本的に正しいですが、それはポイントではありません。 インストール後、KeRangerは3日間待機します。その後、感染したシステム上のファイルを部分的に暗号化し、1ビットコイン(約400ドル)の身代金を要求します。 このようなランサムウェアの被害者になった場合、これは非常に不快ですが、一般的に、トロイの木馬は驚くべき何かを自慢することはできません。 興味深い流通システム。 まず、トロイの木馬は正当な(もちろん、発見されるまで)開発者証明書で署名されているため、Mac OS Xに組み込まれているGateKeeperシステムはそれをブロックできません。 次に、トロイの木馬がTransmissionトレントクライアントのインストーラーに導入され、プロジェクトの公式サイトから短時間で配布されました。

そして、これは歴史の認識をわずかに変えます。MacOS XはWindowsよりもマルウェアから保護されているという主張はもはや関係ありません。 そして、それはバグの数に関するものではありません。 それはサイバー犯罪の関心事です。 KeRangerが登場する前は、単純なマルウェアがMac OSをバイパスすることは明らかでしたが、標的型攻撃の一部としてMacBookをクラックする必要がある場合はそうでした。 その後、通常の「カスタム」トロイの木馬が保護されていないAppleコンピュータに非常にうまく感染できることが明らかになりました。 システムではなく、ソフトウェア開発者と証明書のエコシステムにある脆弱性を使用して、AppleはiPhoneのように厳密に制御することはできません。

興味深い点:パロアルトの研究者によると、感染したバージョンのTransmissionをできるだけ広く配布するために、トロイの木馬のダウンロードとデータ暗号化の間に3日間の遅延が導入されました。 しかし、彼らはまだ以前に気づいていたため、被害者は比較的少ない。 研究者、プログラム開発者、およびOS開発者の協力により、被害を減らすことができました。

Facebookの重大なバグにより、任意のアカウントへのアクセスが許可されました

ニュース 。 研究者のブログ投稿。

アナンド・プラカシュ研究員は最近、バグバウンティプログラムを通じてFacebookから15,000ドルを受け取りました。ソーシャルネットワークの脆弱性対策プログラムの基準により、これは大金です。 セキュリティの観点から最も重要な場所であるパスワードリセットシステムでは、この脆弱性は実際に深刻でした。 パスワードをリセットしようとすると、Facebookは携帯電話またはタブレットから既にログインしているデバイスでこのアクションを承認する機会を提供します。 電話には、サイトで入力する必要がある6桁のコードが表示されます。 6桁のコードは、システムで許可されている場合、つまり検索の試行をブロックしない場合に、簡単に取得できます。

最も漏れやすいものを除くすべてのセキュリティシステムは、そのような試みをブロックし、Facebookも例外ではありません。 しかし、メインサイトのみ。 Anandは、FBの代替バージョンであるbeta.facebook.comおよびmsbasic.facebook.com(後者は古いデバイス用)にブルートフォースチェックが含まれていないことを発見しました。 通常のFacebookは、10回目の試行後、ブルートフォースをブロックします。 これらのバージョンのFBについては検証が行われていませんが、これらはおそらくメインブランチとは別に開発されていますが、ユーザーデータベースへのアクセスはありました。つまり、誰でもハッキングされる可能性があります。 攻撃スキームは、概念実証に示されています。

Siriを使用したiOS 9.1以降のパスワードバイパス

ニュース 。 研究

Appleと米国政府機関間の訴訟からのニュースの量から判断すると、同社の電話の主な機能はパスワード保護です。 もちろん、これは完全に真実ではありませんが、結局のところ、パスワード(ほとんどの場合4桁のコード)が、データが侵入者、je深い親,、捜査官、または偵察者の手に渡ることを防ぐ唯一のものです。 パスワードをバイパスするために、Appleにオペレーティングシステムへのバックドアの書き込みを強制することは必ずしも必要ではないことが判明したのはこれが初めてではありません。 異なる機能を「ドッキング」する問題の1つを使用するだけで十分です。 Appleの主な問題は、パスワードがないと電話がまったくブリックにならないことです。いくつかの機能が利用できるなどです。

これが使用されます。 Vulnerability Labの研究者は、Siriを使用してパスワードをバイパスできると主張していますが、この問題はiOS 9.1以降を搭載したすべてのデバイスに存在し、まだ解決されていません。 最も簡単な方法は、まだ電話にインストールされていないアプリケーションを開くようにSiriに依頼することです。 その後、Siriはアプリケーションストアを開き、そこからアクセスするためのパスワードを入力せずにホーム画面に切り替えることができます。 他の方法も同様ですが、実装はやや複雑です。

脆弱性は今年1月に発見され、Appleとの通信にさらに3か月かかりましたが、パッチの前に情報が公開されたことは少し奇妙です。 Vulnerability Labは、Appleが情報を記録したことを通知し、その後連絡をやめたと主張しています。 概念実証:

他に何が起こった:

多くのパッチ。 Adobe Flashの非常に深刻な脆弱性。 Google Chromeにも深刻な欠陥があります。 また、Microsoft IEおよびEdgeの非常に深刻な脆弱性 。

すべてが非常に深刻です。

古物:

古物:

「ピンポン」

危険ではありませんが、ウイルスのバージョン番号を含むバイトがあります。 以前のバージョンに感染したディスクを検出すると、それを「更新」します。 ベクトルint 8およびint 13hを変更します。 画面の周りを移動する跳ねるボール(7h ASCII文字)のビデオ効果を引き起こし、画面のサインと境界を反映します。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 96ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。