今週の最も人気のあるニュースの3つは、セキュリティインテリジェンスのトピックに何らかの形で関連しています-もう1つの翻訳が不十分で、情報セキュリティ業界で比較的新しい用語です。 インテリジェンスとは、ユーザーおよび企業をサイバー脅威から何らかの形で保護するのに役立つ知識の量を指します。 各号の終わりに引用したユージンカスペルスキーの本からの引用は、前世紀の90年代初頭の知識要件を反映しています。1人の専門家は、サイバー脅威から保護するために必要なすべてを念頭に置くことができます。 感染と拡散の典型的な方法、脅威と治療の種類を決定する方法に関する情報。 良い時代がありましたが、彼らは長い間行っていません。 現代の脅威を理解するには、Luaプログラミング言語から中国語の方言まで、ハードドライブファームウェアの機能からデータ暗号化の理論まで、幅広い知識が必要です。

今週の最も人気のあるニュースの3つは、セキュリティインテリジェンスのトピックに何らかの形で関連しています-もう1つの翻訳が不十分で、情報セキュリティ業界で比較的新しい用語です。 インテリジェンスとは、ユーザーおよび企業をサイバー脅威から何らかの形で保護するのに役立つ知識の量を指します。 各号の終わりに引用したユージンカスペルスキーの本からの引用は、前世紀の90年代初頭の知識要件を反映しています。1人の専門家は、サイバー脅威から保護するために必要なすべてを念頭に置くことができます。 感染と拡散の典型的な方法、脅威と治療の種類を決定する方法に関する情報。 良い時代がありましたが、彼らは長い間行っていません。 現代の脅威を理解するには、Luaプログラミング言語から中国語の方言まで、ハードドライブファームウェアの機能からデータ暗号化の理論まで、幅広い知識が必要です。

さらに、誰にとっても普遍的で効果的な専門知識はありません。 各企業には、ITインフラストラクチャの独自の要素セットがあり、脆弱性と潜在的な侵入ポイントがあります。 当然、保護に関連する単一のレシピはありません。 高品質の企業セキュリティには、一般的なサイバー脅威の知識と、特定の状況への適用方法が必要です。 より簡単な場合は、保護が破られる(またはすでに破られる)場所を知る必要があります。さらに、この知識はより高価に評価されます。 最後に、非常に多くの脅威と種類の攻撃があるため、それらすべてを手で分析することも難しくなります。 日常的な操作を行う自動化および機械学習システムの

すべての問題はタグで入手できます。

SocatのUnixユーティリティは、Diffie-Hellmanのアルゴリズムの脆弱な実装を使用して、セキュアな接続を作成し、間違いを疑い、さらには開発者の悪意さえも持ち出しました。

ニュース 。

Socatは、2つの異なるチャネル間でデータを転送するために使用されるオープンソースのUnixユーティリティです。 たとえば、ネットワークトラフィックをファイルにリダイレクトしたり、ネットワーク間でトンネルを転送したりして、ネットワークトラフィックを分析できます。 ユーティリティはネットワークと相互作用するため、特に安全なデータ転送をサポートします。つまり、対応する接続セットアップアルゴリズムを実装します。 特に、私のダイジェストのページに複数回登場したDiffie-Hellmanアルゴリズムにより、キーを安全に交換でき、複雑な計算(この場合は1024ビット)に大きな長さの基本素数を使用できます。

まあ、まず、この「脆弱性」を使用して何かをハッキングすることはまだ時間がかかり、非常に高価ですが、このアルゴリズムのコンテキストでは1024ビット素数がすでに安全でないことがすでに証明されています。 第二に、ニュースはsocatで使用されている数字が単純ではなかったことです。 ある意味では、因数分解されます。 このようなエラーの結果を評価するには、たとえばStackexchangeに関するこのすばらしい議論を読んでください。 要するに、弱められたDiffie-Hellmanアルゴリズムを使用した暗号化されたデータ交換のクラッキングはさらに簡単になりますが、それでもかなり複雑で時間のかかる計算の問題です。

ユーティリティはオープンソースであるため、特定の作成者にエラーの出現を追跡することは難しくありませんでした。 脆弱なコードを追加した時点で、特定のZhiang Wangであることが判明したため、一般的にOracleの従業員は匿名性を維持しようとしていませんでした。 隠す理由はありましたか? まあ、一般的に、プログラムコードに既知の脆弱性を導入することは、バックドアを偽装する試みと解釈できます。 sorecatのメンテナーであるGerhard Riegerは、Threatpost とのインタビューで 、これはまだ間違いだと考えています。 2つの理由があります。 第一に、トラックをカバーする試みはありませんでした。そして、第二に、誰かがバックドアを埋め込みたいと思うなら、彼らはおそらくより不器用な方法を使うでしょう。 一方、素数が本当に素数かどうかを(計算によって)検証することは困難です。 ちなみに先週、OpenSSLライブラリ自体のパッチが同様の問題を解決しました。そこではDiffie-Hellmanが「信頼できない」素数を使用し、理論的に攻撃を可能にしました。

一般に、このニュースは、以前のものと同様に、ソフトウェア開発者および暗号化アルゴリズムの研究者によってリードゲームと解釈される可能性があります。脆弱性は閉じられており、実用化される可能性は低いです。 状況のこの側面は興味深いものです。どこを掘ればよいかわからない場合、それを検出するのは非常に難しいバグです。 おそらくそれがsocatで最も危険な脆弱性がそのような注目を浴びなかった理由です。このニュースはThreatpostで1週間で最も人気がありました。 暗号化は一般に、セキュリティ監査に必要な専門知識の水準を大幅に引き上げます。 問題は、遅かれ早かれ、複雑さを増したそのようなタスクが、国民経済の他の分野に現れることです。 それまでの間、すべてが悪いわけではありません。バグはクローズされ、基本的な素数は実証済みの信頼できる2048ビットのものに置き換えられました。 しかし、socatの潜在的な脆弱性は、コードに正確に1年間隠されていました。

VirusTotalがマイクロコードチェッカーサービスを導入

ニュース 。

VirusTotalサービスを使用すると、さまざまなメーカーのアンチウイルスエンジンで疑わしいファイルをスキャンできます。 多くの場合、セキュリティソフトウェアの有効性に関する紛争の最後の議論になり、さらに多くの場合、このような「検出」の結果は自由に解釈され、完全に正しく解釈されません。 2012年以降Googleが所有するこのサービスは、セキュリティ研究者にとっても有用なツールであり、悪意のあるキャンペーンの活動に関する追加のヒント(たとえば、悪意のあるアイテムがいつどこでダウンロードされたかに関する情報)を提供します。

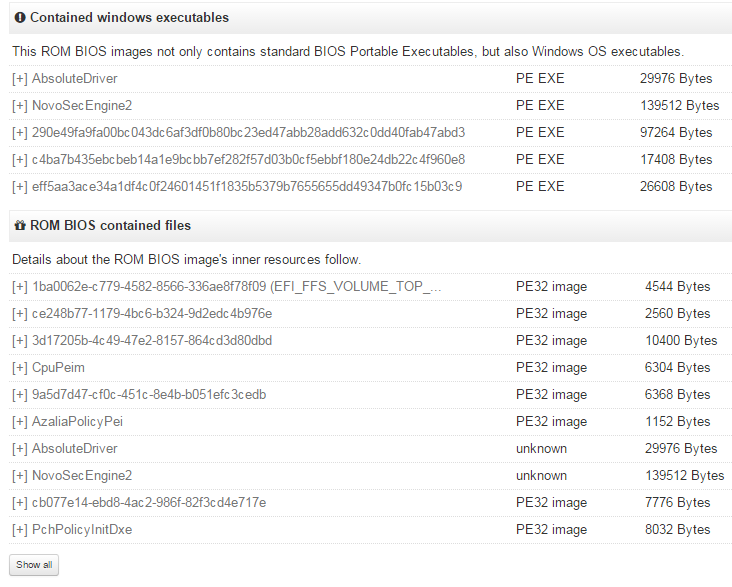

新しいサービスは、標準のVirusTotalオペレーティングモデルからは離れています。 彼は、コンピューターとラップトップのBIOSを含むマイクロコードを分析し、多くのパラメーターに関する評決を出します。 その中:ターゲットベンダー(ファームウェアの対象となるデバイス)を決定するためのファームウェアに含まれる行の分析、証明書の抽出、ポータブル実行可能コードの抽出-つまり、たとえば、BIOSに格納されているが、Windows上で実行するように設計されたプログラム 理論的には後者は特に興味深い-これは、BIOSで悪意のあるコードを確実に隠し、インストールされたシステムで何らかの目的で権限を高めて実行し、削除された場合は再インストールできる方法です。

昨年、方程式キャンペーンに関する研究所の研究により 、ファームウェアに注目が集まりました。 特に、ハードドライブのファームウェアを変更するツールが見つかり、データが完全に削除された場合でも、攻撃されたシステムへの不正アクセスを復元できます。 このような発見だけで、開発への十分な投資があれば、検出および停止が非常に困難な攻撃モデルを作成できることが明らかになりました。 一般に、現代のコンピューターの個々のコンポーネントのBIOSおよびファームウェアは、大部分がブラックホールとして提示されますが、その中には何が明確ではありません。 そして、そこには多くのことが起こり得ます。 今度はBIOSについてのもう1つの例は、 Absolute Computraceの盗難防止方法です。

一般的に、分析する必要があり、VirusTotalは非常に基本的ですが、このためのツールを提供します。 しかし、ここでのポイントは、ツールの品質だけでなく、研究のための情報量にもあります。 このような機能を使用する頻度が高いほど、より多くの異なるBIOSおよび他のファームウェアが収集され、比較分析を行うのが容易になります。 新しいバックドアがどこかで見つかる可能性が高くなると同時に、各ファームウェアを手動で分解する必要がなくなります。 実際、これは、専門家が事前に収集した大量のデータに基づいて調査を行う場合の情報セキュリティの発展の良い例です。 ファームウェアの解析の例はこちらです。

AndroidはWiFiドライバーの脆弱性を閉じます

ニュース 。 セキュリティ速報 。

Nexusデバイスの所有者といつか他の人が利用できるようになったAndroid用の2月のパッチセットは、BroadcomモジュールのWiFiドライバーの脆弱性を解決します。 この脆弱性の潜在的な悪用シナリオは悪夢のように見えます。 公共のWiFiネットワーク、地下鉄、オフィス、またはホテルに接続します。 同じネットワーク上の攻撃者は、特別に細工したネットワークパケットをデバイスに送信し、スマートフォンへのフルアクセスを取得します。 幸いなことに、このシナリオは本当に理論的なものです。Googleは、実際の攻撃に気付かなかったと主張しています。

悪名高いMediaserverコンポーネントには、 Stagefrightホールが以前に発見されていた別の脆弱性も閉じられています。 前述したように、ソフトウェアに多くの脆弱性が見つかった場合、これは必ずしもソフトウェアまたはプラットフォームを「安全でない」と認定するわけではありません。 1つの条件下-脆弱性が閉じられている場合。 Androidエコシステムは、ホワイトハットの研究者と犯罪者の両方によって、可能な限り徹底的に研究されています。 昨年の毎月のセキュリティ更新プログラムの導入は前向きな変化でしたが、Androidの断片化と多数のデバイスに対するパッチのアクセス不能性に関する質問は残っています。 したがって、企業ネットワーク内の携帯電話などの保護戦略は、多くのデバイスが脆弱であり、長期にわたってそうであるという事実に基づいて先験的にすべきです。

他に何が起こった:

Oracle は 、ブラウザ用のJavaプラグインを開発しなくなります。 ブラウザー開発者は、長い間、そのようなプラグインを自分で排除しようと懸命に努力してきたため、期待されるソリューションです。 Googleは、デフォルトのNPAPIインターフェースをブロックすることで開拓しました。つまり、実際にはJavaやSilverlightなどのプラグインの操作を禁止しています。

また、「スマート」な子供用玩具に多数の脆弱性が見つかりました。

匿名のハッカーがNASAから250ギガバイトのデータを盗みました 。 または、彼らはそれを盗みませんでした:NASA自体は 、「リーク」が公のアクセスのために会社のウェブサイトに投稿されたと主張し、攻撃ではなく、自由なPRがありました。

古物:

古物:

「忍者-1376」

非常に危険な常駐ウイルス。 COMMAND.COMおよびAIDSTEST.EXE以外の.COMおよび.EXEファイルに感染します。 感染すると、ウイルスの前後に最大255バイトのランダムブロックが追加されます。 定期的にファイルを強制終了します:起動時に、「Mutant Ninja Version 2.0 Copyright©1990.91 Virus&Worm Software」というテキストを復号化して表示するプログラムを開始時に書き込みます。 1992年、13日の13.00にCドライブのFATを消去します。 int 24hでは正常に動作しません。 「COMMAND.COM」、「AIDSTEST.EXE」、「。COM」および「.EXE」の行が含まれています。 int 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 77ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。