Linuxカーネルのほとんどすべてのバージョン(3.8から4.5(git内))には、かなり深刻な脆弱性が存在します 。これにより、ローカルユーザーがスーパーユーザー権限を取得できるようになります。 脆弱性CVE-2016-0728は2012年以降存在しており、Android OSのユーザーが最も危険にさらされていることがわかりました。 実際、NDK(Native Development Kit)を使用して作成され、Google Playにアップロードされたアプリケーションとゲームのコードは、Googleで検証できません。

PCとサーバーに関しては、特にシステムにユーザーが1人しかいない場合、ここでの状況はそれほど複雑ではありません。 さらに、ユーザーがコードの実行を禁止されている場合や、さまざまなOSインスタンスが仮想化環境にある場合でも、この脆弱性はあまり危険ではありません。

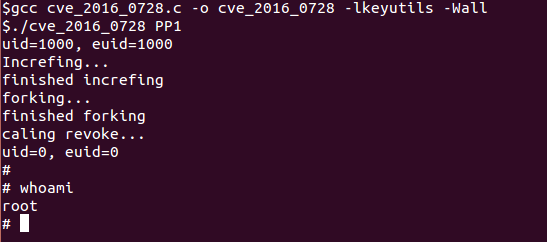

この脆弱性は、キーリングの専門家によって発見されました。キーリングは、暗号化のための認証キーと証明書の両方をキャッシュおよび保存するカーネルサブシステムです。 オブジェクトの不正なリリースの条件下では、プロセスがセッションの現在のキーリングを同じインスタンスで置き換えるときに、すでに解放されたメモリ領域にアクセスすることが可能です。 興味深いことに、発見された脆弱性を悪用するためのコードは非常にシンプルで、Cの100行のみで構成されています。この悪用の実行時間は30分です。

問題に関するすべての情報は、 CVE-2016-0728から入手できます。 現在、この脆弱性を排除するカーネルパッケージのアップデートは、 Debian開発者のみがリリースしています。