12月14日火曜日、Joomla開発チームは緊急のセキュリティアップデートをリリースし、攻撃者がリモートでコードを実行できるゼロデイ脆弱性を解消しました。 ハッカーはすでに脆弱なサイトを積極的に攻撃しようとしています。

どうした

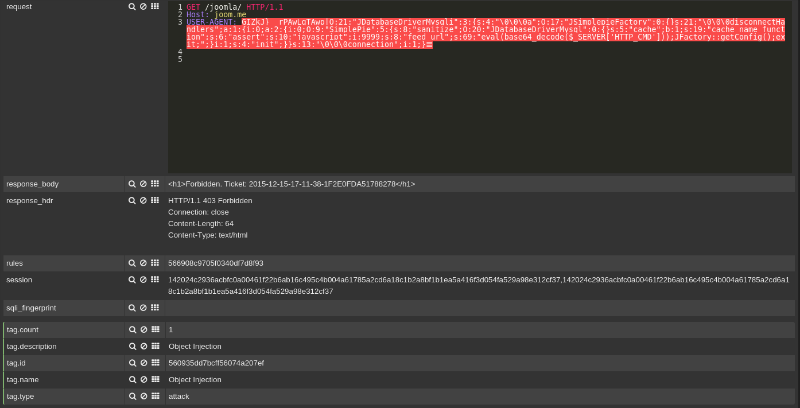

情報セキュリティ会社のSucuriによると 、このエラーはすでにサイバー犯罪者によって悪用されています。研究者は、12月12日にはそれを使用しようとした成功の証拠を見つけることができました。 侵害されたサイトのWebサーバーのログファイルには、次の行が存在しました。

2015 Dec 12 16:49:07 clienyhidden.access.log Src IP: 74.3.170.33 / CAN / Alberta 74.3.170.33 – – [12/Dec/2015:16:49:40 -0500] “GET /contact/ HTTP/1.1″ 403 5322 “http://google.com/” “}__test|O:21:\x22JDatabaseDriverMysqli\x22:3: .. {s:2:\x22fc\x22;O:17:\x22JSimplepieFactory\x22:0: .. {}s:21:\x22\x5C0\x5C0\x5C0disconnectHandlers\x22;a:1:{i:0;a:2:{i:0;O:9:\x22SimplePie\x22:5:.. {s:8:\x22sanitize\x22;O:20:\x22JDatabaseDriverMysql\x22:0:{}s:8:\x22feed_url\x22;s:60:..

Joomlaセッションハンドラーのコードには脆弱性があり、User-AgentおよびX-Forwarded-For HTTPヘッダーを介してシリアル化されたセッションの構文に文字列を実装できます。 このエクスプロイトは、U + 010000-U + 10FFFFの範囲のutf8文字を処理するときにMySQL機能を使用します。 そのような文字がある行の最後に挿入すると、MySQLはデータを切り捨てます。 これにより、構文に違反することなく、ユーザーPHPオブジェクトが存在するセッションテーブルに文字列を作成および記録できます。 攻撃セッションの逆シリアル化中に、Joomlaクラスのデストラクタが呼び出され、任意のコードの実行につながります。 データが切り捨てられないようにするには、MySQLでutf8mb4エンコードを使用する必要があります。 A.

Sucuriの研究者によると、検出された攻撃は次のIPアドレスから実行されました。

- 74.3.170.33(12月12日);

- 146.0.72.83(12月13日);

- 194.28.174.106(12月13日);

12月14日、搾取の試みの数が大幅に増加しました。研究者によって作成されたすべてのハニーポットが繰り返し攻撃されました。

Joomlaの脆弱性を使用したリモートコード実行

GitHubのMetasploitフレームワークのメンバーは、リアルタイムで発見されたJoomlaの脆弱性の悪用を書いています。 最新のレポートによると、参加者はこの脆弱性を悪用する作業モジュールを作成することができました。

Joomla 1.5は2008年1月にリリースされました-これは、このバージョンとそれ以降のバージョンのシステムにほぼ8年間脆弱性が存在することを意味します。 現在、このギャップの悪用により侵害されたサイトとWebリソースの数に関するデータはありません。

自分を守る方法

この脆弱性はJoomla 1.5バージョン3.4.5にまで及びます。 すべてのCMSユーザーはシステムを更新する必要があります 。 ここで実行できます 。 サポートされていない古いバージョン1.5.xおよび2.5.xのユーザーは、 参照可能なパッチをインストールする必要があります (修正の使用方法については、 こちらで英語で説明されています )。

一時的な予防策として、Sucuriの研究者は、HTTP User-Agentヘッダー内の潜在的に有害なデータを置き換えることを推奨しています。 以下は、Apache Webサーバーのサンプル構成です。

RewriteCond %{HTTP_USER_AGENT} .*\{.* [NC]

RewriteRule .* - [F,L]

さらに、Positive Technologiesの専門家は、サイバー脅威に対する特別な保護手段の使用を推奨しています。たとえば、アプリケーションファイアウォールPT Application Firewallは、この脆弱性を悪用しようとする試みを正しく反映しています。

セキュリティ研究者がJoomla CMSの脆弱性を発見したのはこれが初めてではありません。 2015年10月にシステム3.4.5のバージョンがリリースされ、重大な脆弱性(CVE-2015-7297、CVE-2015-7857、CVE-2015-7858)が排除され、SQLを含む攻撃者にとっての機会が開かれました。注入。

また、これらのコードの脆弱性をテストしていない場合、オープンソースCMSの使用はセキュリティの保証ではないことも思い出してください。 昨年、Positive Technologiesの専門家は、PT Application Inspectorコードアナライザーを使用して、Joomla、Shopos、Yii、Jahiaなどの人気のあるオープンソースCMSとWordressプラグインで多くのバグを発見しました。 InstantCMSシステムの脆弱性を使用したこのような調査の分析は、今年の初めに公開されました 。