いわゆるNemesisサイバー犯罪プラットフォームには、キーロガー、ファイル転送、スクリーンショットキャプチャ、プロセス制御ツールなど、さまざまなファイルとツールのセットが含まれています。 これらすべてのツールは、銀行や決済端末から金融情報を盗むためにサイバー犯罪者によって使用されます。

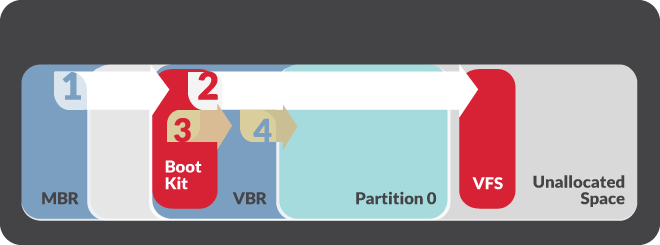

図 侵害されたBOOTRASHシステムにOSをロードするプロセス( システムブートプロセスをハイジャックします )。 初期ダウンロードマルウェアの一部は、ボリュームデータの背後にある仮想ファイルシステム(VFS)と呼ばれるマルウェア独自のファイルシステムにあります。

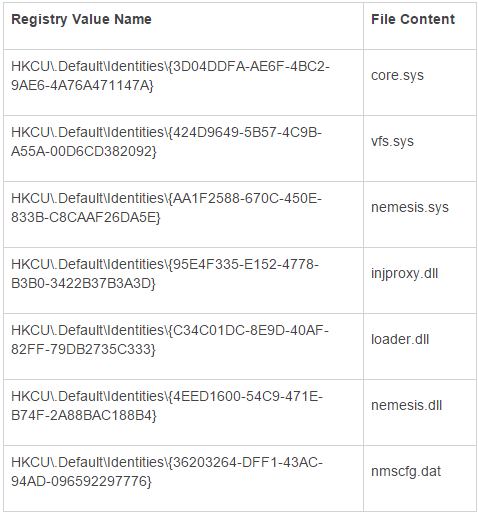

Nemesisファイルを保存するために、BOOTRASHはディスクパーティション間の空き領域を使用してファイルシステムを編成します。 それ以外の場合、BOOTRASHの動作は、前に説明した通常のブートキットと大差ありません。 ブートキットファイルシステムには、vbr.bin、vbs.bin、bootldr.sysなど、機能に必要な重要なファイルが保存されます。 他の実行可能ファイルとデータファイルは、VFSに保存することも、HKCU \ .Default \ Identitiesレジストリキーにバイナリデータとして保存することもできます。 次の表に、このようなコンポーネントを示します。

マルウェアファイルをハードディスクのセクターに保存し、独自のファイルシステムを整理することは、ユーザーの目と、ファイルシステムの分析に特化したAVスキャナーおよびセキュリティ製品の両方の存在を隠す良い方法です。 ただし、現在これらの製品のほとんどは、MBRとVBRの両方の悪意のあるコードの存在をスキャンして、これらの重要なセクターで必要なブートストラップコードまたはブートローダーコードを復元できます。 これらの重要なセクターでコードを失ったため、ブートキットは、ペイロードのアクティベーションを含むさらなる操作を実行できません。これは攻撃者にとっては悪いニュースです。

BOOTRASHドロッパーには、次のMD5 IDがあります:372f1e4d2d5108bbffc750bb0909fc49。