ルーターおよびその他の機器の製造元であるD-Linkは、デバイスファームウェアを含むソフトウェアに署名するための証明書の秘密暗号キーを誤って公開しました。

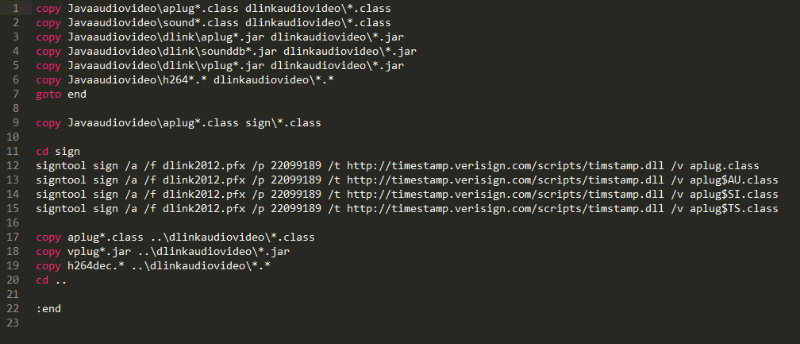

ニックネームbartvblのユーザーがD-Link DCS-5020L監視カメラを購入し、ファームウェアアップデートをダウンロードしました。 このソフトウェアは、無料のGPLライセンスの下でリリースされており、ソースコードを調べることができます。 ユーザーは、デバイスのファームウェアコードを調べて、署名を作成するための4つの「有線」暗号化キーを見つけました。 ファームウェアファイル自体には、コードに署名するためのキーが含まれていたものもあれば、必要なコマンドとパスワードを備えたスクリプトも含まれていたものもありました。

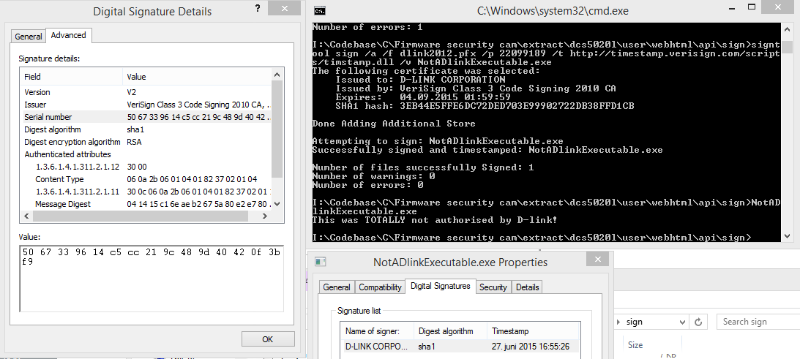

さらに、研究者は、D-Link製品に関連しないファイルのデジタル署名を生成することができました。

Threatpostによると 、オランダの会社Fox-ITの研究者Jonathan Klijnsmaが問題の存在を確認しました。

これは、ソースコードを公開用にパッケージ化していた誰かのエラーの結果として起こったと思います。 証明書に署名するためのキーは、特定のファームウェアバージョンの1つのソースパッケージにのみ含まれていました。 特定のパッケージの上下のバージョンには、キーを配置するフォルダーが含まれていません。 単純なフォルダー除外エラー。

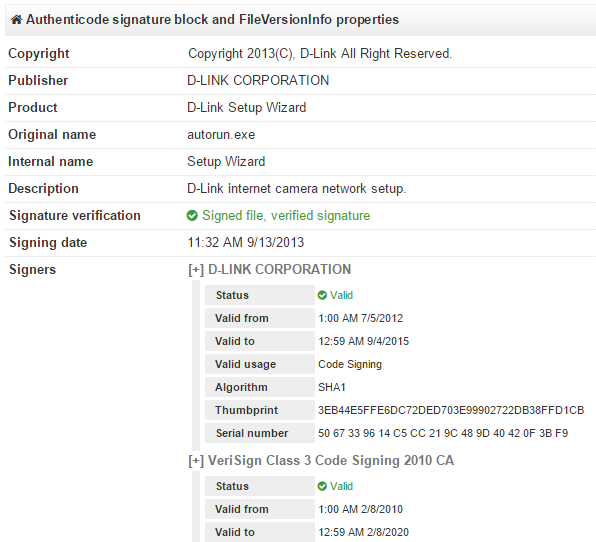

研究者によると、キーは9月に期限切れになりました。彼らの助けを借りて署名されたソフトウェアは、D-Linkの正当なリリースとしてさまざまなシステムによって以前に認識されていました。 特に、このようなキーを使用して署名されたソフトウェアは、Microsoft WindowsおよびOS Xで受け入れられます、とKliinsmaは言います。 また、キーをシマンテックに送信し、D-Linkキーを検証しましたが、キーがいつ失効するかはわかりません。

D-Linkは、デジタル署名を作成するための重要な情報が削除されたファームウェアの新しいバージョンをリリースしました。

9月22日の時点で、署名を作成するためのD-Linkキーは取り消されていません。 Stack Exchangeユーザーが実験を行い、Tweakers.netの記事のスクリーンショットで公開されたキーを使用してファイルを作成しました

$ openssl x509 -in 0.dlink.cer -text Certificate: Data: Version: 3 (0x2) Serial Number: 50:67:33:96:14:c5:cc:21:9c:48:9d:40:42:0f:3b:f9 Signature Algorithm: sha1WithRSAEncryption Issuer: C=US, O=VeriSign, Inc., OU=VeriSign Trust Network, OU=Terms of use at https://www.verisign.com/rpa (c)10, CN=VeriSign Class 3 Code Signing 2010 CA Validity Not Before: Jul 5 00:00:00 2012 GMT Not After : Sep 3 23:59:59 2015 GMT Subject: C=TW, ST=Taipei, L=TAIPEI CITY, O=D-LINK CORPORATION, OU=Digital ID Class 3 - Microsoft Software Validation v2, CN=D-LINK CORPORATION Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:e2:d5:cc:02:33:47:16:ea:79:bc:51:39:ae:c3: f6:96:f6:43:73:68:6c:35:83:58:63:f6:46:d8:56: 48:df:48:fd:bd:b0:a6:0c:59:10:20:89:c0:cc:73: 59:2f:8c:1a:5a:fc:15:b7:b8:de:cc:4e:1b:3f:50: 4c:98:bb:53:33:fc:7b:13:15:b1:b5:c0:5d:97:95: 81:ab:9c:2d:0a:3c:e5:14:0d:03:3d:cd:6e:43:9c: 0a:75:04:00:b8:50:32:12:ba:9e:6f:ac:fe:93:c7: 93:53:c9:98:29:71:dc:85:fc:23:ef:8c:4a:6a:e7: b9:c7:47:af:58:73:cb:29:e1:3b:ac:c9:55:71:89: 4c:d6:0a:7c:70:dc:bc:cb:f0:b4:dd:25:ec:72:96: 86:36:86:09:1c:c7:ba:5f:a4:37:2d:42:f0:ae:00: fb:5d:97:52:ed:c6:e0:d5:bd:2f:71:fe:98:f6:b4: 40:d1:67:61:0a:41:ce:a2:32:6d:ce:90:d9:5f:09: df:b3:c8:f9:8c:da:33:89:42:8d:72:1e:a2:39:c7: 2a:2d:b0:a3:91:aa:8a:e9:a9:e6:ab:24:7b:62:d2: 9b:35:22:0f:46:1c:87:8b:af:e1:19:98:b4:bd:cf: 6d:4c:c4:04:7f:cf:a1:dd:47:71:d8:fb:eb:33:3e: 09:d9 Exponent: 65537 (0x10001) X509v3 extensions: X509v3 Basic Constraints: CA:FALSE X509v3 Key Usage: critical Digital Signature X509v3 CRL Distribution Points: Full Name: URI:http://csc3-2010-crl.verisign.com/CSC3-2010.crl X509v3 Certificate Policies: Policy: 2.16.840.1.113733.1.7.23.3 CPS: https://www.verisign.com/rpa X509v3 Extended Key Usage: Code Signing Authority Information Access: OCSP - URI:http://ocsp.verisign.com CA Issuers - URI:http://csc3-2010-aia.verisign.com/CSC3-2010.cer X509v3 Authority Key Identifier: keyid:CF:99:A9:EA:7B:26:F4:4B:C9:8E:8F:D7:F0:05:26:EF:E3:D2:A7:9D Netscape Cert Type: Object Signing 1.3.6.1.4.1.311.2.1.27: 0....... Signature Algorithm: sha1WithRSAEncryption eb:4e:60:57:88:d5:ce:77:a1:94:32:9b:68:fd:3c:23:c4:06: fc:43:2e:d6:66:8c:9d:6d:7a:03:07:fb:7b:66:24:3b:30:99: 9b:d1:3d:66:a9:ca:95:f0:e3:1c:e0:6b:45:03:51:f4:64:15: e8:8e:7a:98:17:8c:c0:95:56:58:55:54:ae:54:5d:8f:e2:65: 0e:cd:79:17:87:0e:8a:2e:40:de:2e:1c:35:5b:6e:ea:23:5a: 4d:70:8e:1d:05:c0:04:d6:2d:c1:26:80:cf:0f:f8:b6:84:4c: eb:82:44:c4:03:f0:65:9e:33:43:f0:e7:39:73:30:be:51:11: e8:70:b3:c3:48:77:fd:d2:e0:8f:fe:dd:89:27:b5:b0:31:ac: 57:63:9d:29:68:9d:2a:8e:e4:d0:dd:5e:d0:6d:f3:bf:63:4d: fa:76:ff:f8:ad:a8:29:c9:90:32:f4:31:22:32:b8:67:92:00: 15:3f:ae:cd:27:71:c2:01:80:24:52:09:6c:14:63:0b:c0:b6: 69:16:5c:d4:34:a4:40:b0:c6:b6:c3:90:ef:64:fc:a8:b2:eb: d8:57:68:43:47:21:55:88:2b:f3:f8:e7:84:52:75:17:73:0c: 8f:86:f7:b1:ea:66:4e:c5:47:7c:27:13:d0:f4:c7:c6:8a:8a: f0:df:d9:a5

次に、このファイルはVirusTotalにアップロードされ、テストに合格しました。

見つかったキーの1つだけが有効であることが判明したという事実にもかかわらず、攻撃者は依然として疑いを持たないユーザーによってインストールされる可能性のある証明書とファームウェアを偽造する機会を得る可能性があります。

盗まれた証明書で署名された悪意のあるソフトウェアを使用した大規模な攻撃はそれほど珍しくありません。 たとえば、Sony Pictures Entertainmentを攻撃するために、Destover ワイパーマルウェアが使用されました 。これは、Sonyから盗まれた証明書を使用して署名されました 。

Duqu 2.0 APT攻撃の背後にあるハッカーは、同様の戦術を使用しました。Apple、Blackberry、Dell、およびその他の有名ベンダーのデバイスを製造する中国のテクノロジー企業Foxconnから盗んだ証明書を使用してソフトウェアに署名しました。