TACACS +とは

ターミナルアクセスコントローラAccess-Control System Plus(TACACS +)は、AAA(認証、許可、アカウンティング)用のシスコの特別なプロトコルです。 つまり、集中型アクセス制御のプロトコルです。ほとんどの場合、アクセスはシスコへのアクセスですが、他の何かを台無しにすることもできます。

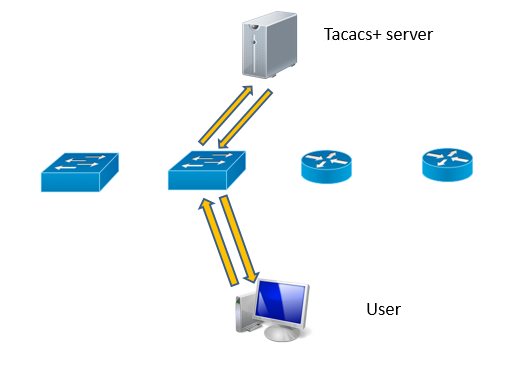

そのため、通常、TACACS +サービスを備えた1つまたは2つのサーバーが、TCPプロトコルのポート49、およびその使用を構成するすべてのデバイスで立ち上がります。 したがって、ユーザーがスイッチ、ルーター、またはその他のデバイスで認証する場合、デバイスは認証データをTACACS +サーバーに送信し、そこで検証され、応答パケットで報告されるアクセス許可に関する決定が行われます。

便利で集中管理。 さまざまなデバイスのさまざまなユーザーにさまざまな特権を設定できます。 サーバー側でアクセスとアクションのログが記録されます。 ADやLDAPなど、別のアクセスの集中化の上にねじ込むことができます。 オープンソースサーバーの実装があります(シスコはかつて公式にコードを投稿しました)。

攻撃番号1

最初の「攻撃」は本格的な攻撃よりもトリックのように見えますが、特定の状況で役立つ場合があります。

したがって、ペンテスト中にtsiskaから設定を受け取ったとしましょう(たとえば、TFTPサーバーから取得します)。 もちろんこれは良いことですが、デバイスからローカルアカウントに正常にダイヤルインしても、デバイスはTACACS +サーバーのアカウントをチェックするため、ログインできません。

ただし、ここでは、TACACS +に接続したときの一般的な構成を思い出してください。

TACACS +サーバーで何かが発生し、Ciscoデバイスで使用できないが、管理者はデバイスにログインする必要があるかもしれませんが、これを実行できないと想像してください。 そのような目的のために、シスコデバイスはさまざまな「タイプ」の認証をサポートします。管理者は構成中に指定する必要があります。

したがって、TACACS +を使用したCiscoの従来の認証設定は次のとおりです。

aaa authentication login default group tacacs+ local

ここで、最後の2つの単語は重要です。これは、TACACS +を使用して最初の認証を検証し、次にローカルユーザーデータベースを検索することを示しています。 さらに、TACACS +でユーザーが見つからない場合、ローカルでチェックされません。

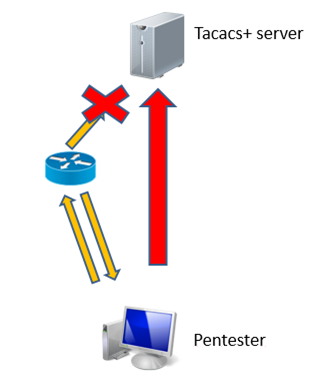

最初の攻撃の本質は、攻撃者としてTACACS + DoSサーバーであり、その後、ローカルアカウンティングを使用して目的のシスコデバイスに接続することです。 そして、DoSはより広い意味での意味です-特別なパケット(見つかった場合)と多数のTCP接続を送信できます...

攻撃2および3の紹介

攻撃2および3に進む前に、TACACS +プロトコルについて何か他のことを学ぶ必要があります。 プロトコルのデータはプレーンテキストで送信されるか、暗号化を有効にすることができます。 PSK(Pre-Shared Key)に基づいて編成されています。 管理者自身が、TACACS +サーバーとそれに接続されているすべてのクライアント(デバイス)の1つのキーをポイントします。 さらに、ユーザーデータのみが暗号化され、TACACS +ヘッダーは暗号化されません。 私の知る限り、暗号化自体は次のとおりです。

暗号化されたデータ(enc_data)は、データ(data)と特別な文字列-pseudo_padとのXOR操作の結果です。

data^pseudo_pad=enc_data

pseudo_padは、MD5ハッシュのシーケンスです。

pseudo_pad = {MD5_1 [,MD5_2 [ ... ,MD5_n]]}

MD5ハッシュは、TACACS +パケットのヘッダーからのデータ、共有キー(PSK)、および以前のハッシュ(最初のMD5の場合、なし)に基づいて作成されます。 すなわち:

MD5_1 = MD5{session_id, key, version, seq_no} MD5_2 = MD5{session_id, key, version, seq_no, MD5_1} .... MD5_n = MD5{session_id, key, version, seq_no, MD5_n-1}

ここで、session_idはランダムセッション識別子です。 version-プロトコルバージョン。 seq_no-増分パケット番号。 キー-PSK。

そして、データは暗号化されているようです...

攻撃番号2

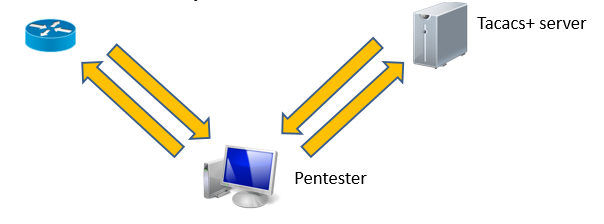

それでは、タスクを指定して状況を明確にしましょう。 シスコデバイスとTACACS +サーバーがあります。 そして、暗号化されたTACACS +トラフィックをそれらの間で取得できます(たとえば、中間者を使用して)。 私たちの目標は、PSKを取得し、それを使用してトラフィックを解読し、有効なアカウントを取得することです。

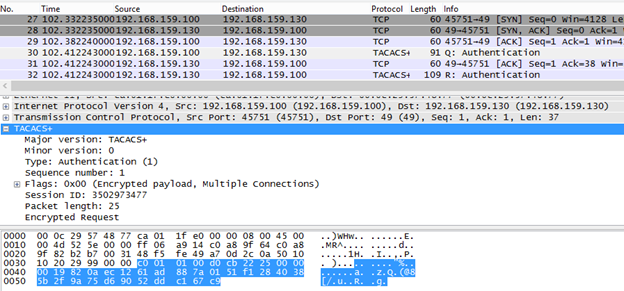

では、何ができるか見てみましょう。 まず、MD5の値は複数の値から作成されますが、そのうちの1つ(共通キー)だけは知りませんが、残りはすべてTACACS +パッケージのヘッダーから取得できます。 したがって、タスクを単純化すると、キーを見つけようとすることになります(これがない場合は:))。 同時に、MD5は非常に迅速にオフラインでブラッシングできます。 ただし、このためには値MD5_1を取得する必要があります。

次に、XORは可逆操作であることを覚えておく必要があります。 つまり 「data ^ pseudo_pad = enc_data」という操作があった場合、「pseudo_pad = data ^ enc_data」となります。 同時に、XORは最も単純な操作であり、行の一部を変更しても、行の別の部分を変更する必要はありません。 MD5_1を取得します-これはpseudo_padの最初の部分です。 具体的には、128ビットまたは16バイト。 したがって、MD5_1を取得するには、暗号化されたデータの最初の16バイトと元のデータの16バイトを知る必要があります。 トラフィックから任意の量のデータを暗号化した場合、元のデータの16バイトを取得するにはどうすればよいですか?

注意することが重要です:要求と応答、およびそれらのさまざまなタイプの形式は異なります(TACACS +はAAA-認証、承認、アカウンティングであることを覚えておく必要があります)。

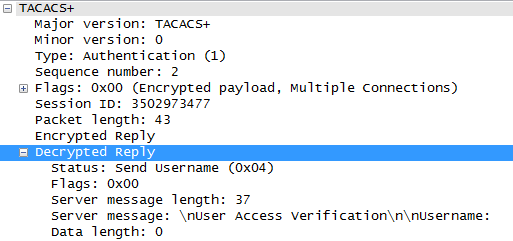

しかし、それらにはまだ共通のパターンがあります-最初の16バイトにランダムな値や未知の値はほとんどありません。

詳細には触れず、最も便利な例を示します。 これは、TACACS +サーバーからの最初の応答です。 単一の値を持つ複数のフィールドと、ユーザー用のシスコデバイスからのウェルカムラインが含まれています。 また、接続時にウェルカムラインを取得できるため、すべての値を確実に知っていることがわかります。

したがって、暗号化されていないデータがパケットに含まれていることをほぼ正確に把握しているため、MD5_1を取得してローカルでブルートすることができます。 成功した場合、トラフィックを完全に復号化できます。

パッケージを解析してMD5_1を強調表示するタスクを簡素化するために、ツールボックスtac2cat.pyをスケッチしました(TacoTacoプロジェクトの一部として、以下を参照)

攻撃番号3

CC'2015での最近のDefcon Russiaの会議で、これら2つの攻撃について話しました。 そして、私たちのグループの良い伝統の中で、議論の中で私はいくつかの実践的なアドバイスを受けました。 それらの1つは、ビット反転の可能性に目を向けることでした

それで、最後の攻撃のシナリオ。 シスコデバイスとTACACS +サーバーがあります。 アクティブな中間者攻撃を実行できます(つまり、トラフィックを変更できます)。 目標は「すべてを壊す」ことです

プロトコルを詳しく見ると、さらに2つの重要な機能が登場しました。 1つ目は、プロトコルに整合性チェックがないことです。 つまり 暗号化されたトラフィックの値を変更した場合、これは復号化されたトラフィック(XOR)に影響し、サーバーは変更を認識せずに「食べ」ます。

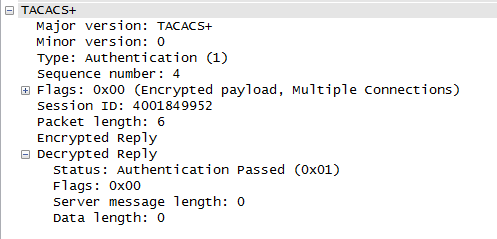

2番目の機能はパケット形式でした。 認証パケットと許可の両方について、許可を要求する場合、メイン応答は応答の最初のバイトで送信されます。 たとえば、0x01-認証は成功し、0x02-成功しません。

合計で、1バイトだけ変更する必要があります! 最も単純な形式では、次のことを行う必要があります。

- このバイト、XOR'n暗号化バイト、および既知の値のpseudo_padを取得します(認証中に誤ったデータを入力すると、認証が拒否されることがわかります-つまり、値は0x02になります)

- 認証バイト(0x01)でこのバイトを再度XOR'n pseudo_padします

- 暗号化されたトラフィックのこのバイトを変更します。

したがって、MitM攻撃では、承認または認証のための不正なデータに対する許可を与えます。 さらに、同じ方法で、シスコデバイスでの権限昇格の認証をバイパスします(パスワードを有効にします)。

その結果、この攻撃を実装するために、ツールが作成されました-tacflip.py(TacoTacoプロジェクトの一部として)

GNS3の7200-tsiskaおよびTACACS +サーバーのオープンソース実装-tac_plusを使用した操作(認証と承認のバイパス)が検証されます。

TACACS +設定の一部は次のとおりです。

aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ aaa authorization exec default group tacacs+ local tacacs-server host 192.168.182.136 tacacs-server directed-request tacacs-server key 12345

そして、ここに、デバイスの入力、権限の昇格、コマンドの実行に関する小さなデモビデオがあります。

状況...

2000年に、Solar Designerはgoo.gl/E2IGnkプロトコルの興味深い要約を作成しました。 たとえば、リプレイ攻撃の可能性、またはユーザーのパスワードの長さの開示(パディングがないため)、および何か他のもの(ビットフリッピング)が発見されました。 しかし、私は彼らの実用的な実装を公共で見つけられませんでした...しかし、このプロトコルの私の「レビュー」は、長期にわたるプロトコルとのランダムな相互作用のリストに過ぎず、焦点を絞った研究ではありません。 何のために、Solar Designerの結果を忘れて、何かを再開しました。

おそらく私の仕事の主な結果は、作業ツール(これまでのところベータ版)です。

TacoTacoプロジェクトの紹介github.com/GrrrDog/TacoTaco

合計:

おそらく、TACACS +プロトコルとその実装は、MitM攻撃に対する必要なレベルの保護を提供しないと考えることができます。

一方、多くの場合、TACACS +サーバーは管理者とネットワーク機器のみがアクセスできるVLANに配置されているため、これらの攻撃はやや困難です(シスコからの同様の推奨事項)。 しかし、これは別のタスクです。