条件

顧客には2つの部屋があります。 オフィスおよび倉庫。 オフィスと倉庫には、Microtikと2つのプロバイダーがあります。 倉庫の従業員は、安全なトンネルを通じてIPテレフォニーとオフィスのリソースを使用します。

挑戦する

片方のプロバイダー(いずれかの側)の障害によってOfficeユーザーがインターネットにアクセスできず、Warehouseのリモートユーザーが内部Officeリソースを持たないという事実につながらないような方法で通信を編成する必要があります。

解決策

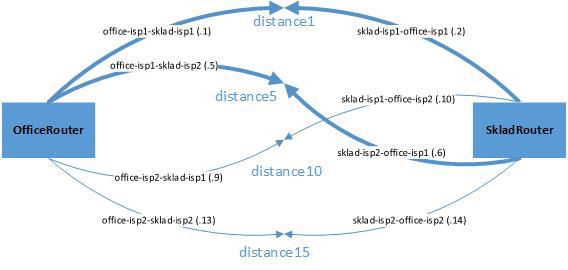

まず、図を描いて、何をする必要があるかを判断してください。 メインチャネルはOfficeISP1およびSkladISP1プロバイダーを経由し、バックアップチャネルはOfficeISP2およびSkladISP2を経由すると仮定します。 写真では、太線で描かれています。

構成を説明するパラメーターのリストを作成しましょう。

- オフィスネットワークのアドレス指定:192.168.1.0/24

- オフィスネットワークルーターの内部インターフェイスアドレス:192.168.1.254

- メインプロバイダー(OfficeISP1)のネットワーク内のオフィスネットワークルーターの外部インターフェイスのアドレス:OFF.XXX.XXX.LOC

- オフィスのメインプロバイダーのゲートウェイ(OfficeISP1):OFF.XXX.XXX.ISP

- バックアッププロバイダーのネットワーク(OfficeISP2)のオフィスネットワークルーターの外部インターフェイスのアドレス:OFF.YYY.YYY.LOC

- Officeバックアッププロバイダーゲートウェイ(OfficeISP1):OFF.YYY.YYY.ISP

- ウェアハウスネットワークのアドレス指定:192.168.2.0/24

- ウェアハウスネットワークルーターの内部インターフェイスアドレス:192.168.2.254

- メインプロバイダーのネットワーク(SkladISP1)のウェアハウスネットワークルーターの外部インターフェイスのアドレス:SKL.NNN.NNN.LOC

- オフィスのメインプロバイダーのゲートウェイ(SkladISP1):SKL.NNN.NNN.ISP

- バックアッププロバイダーネットワーク(SkladISP2)のオフィスネットワークルーターの外部インターフェイスのアドレス:SKL.HHH.HHH.LOC

- Officeバックアッププロバイダーゲートウェイ(SkladISP1):SKL.HHH.HHH.ISP

- OfficeおよびSladeのローカルエリアネットワークの組織のブリッジの名前:bridge-local

- OfficeおよびSladeの主要プロバイダーのネットワーク組織のブリッジの名前:bridge-isp1

- OfficeおよびSladeでバックアッププロバイダーのネットワークを整理するためのブリッジの名前:bridge-isp2

その後、このようなリストを自分用に作成し、置換を使用して、必要な構成を取得できます。

問題を2つに分けます

- 2つのプロバイダーを介したフェイルセーフインターネットアクセス。

- OfficeとWarehouse間の通信用のVPNチャネルの編成。

インターネット復元力

最初のタスク、最初に3分ごとに実行するスクリプトで解決しようとし、インターネット上のホスト(存続可能性が疑いのないもの)のpingを使用してチェックしました。 ただし、テスト中、このテクノロジーは常にクラッシュしました。 なぜ-それは明確ではありません。 それから、私はシンプルで、結局はより効果的なテクニックを使用しました。 スクリプトなしのバックアップ通信チャネルの編成です 。 さらに良くなりました。 メインチャネルにアクセスできない場合、バックアップチャネルへの移行はほぼ瞬時に発生します。

VPN接続の構成

VPN接続の組織では、IPSecプロトコルとIPIPトンネルを使用することが決定されました。 トンネル用のプレートを作りましょう。 接続のすべての可能な組み合わせを記述するために、各側は4つのIPIPトンネルを記述する必要があります。

オフィスルーター用

- オフィス倉庫、主要プロバイダーを介した通信:ipip-office-isp1-sklad-isp1

- オフィス(バックアッププロバイダー)-ウェアハウス(プライマリプロバイダー):ipip-office-isp2-sklad-isp1

- オフィス(プライマリプロバイダー)-ウェアハウス(バックアッププロバイダー):ipip-office-isp1-sklad-isp2

- Office-Warehouse、バックアッププロバイダーを介した通信:ipip-office-isp2-sklad-isp2

- ipip-office-isp1-sklad-isp1ローカルアドレス:OFF.XXX.XXX.LOC

- ipip-office-isp1-sklad-isp1リモートアドレス:SKL.NNN.NNN.LOC

- ipip-office-isp2-sklad-isp1ローカルアドレス:OFF.YYY.YYY.LOC

- ipip-office-isp2-sklad-isp1リモートアドレス:SKL.NNN.NNN.LOC

- ipip-office-isp1-sklad-isp2ローカルアドレス:OFF.XXX.XXX.LOC

- ipip-office-isp1-sklad-isp2リモートアドレス:SKL.HHH.HHH.LOC

- ipip-office-isp2-sklad-isp2ローカルアドレス:OFF.YYY.YYY.LOC

- ipip-office-isp2-sklad-isp2リモートアドレス:SKL.HHH.HHH.LOC

倉庫ルーター用

- Warehouse-Office、主要プロバイダーを介した通信:ipip-sklad-isp1-office-isp1

- ウェアハウス(バックアッププロバイダー)-オフィス(プライマリプロバイダー):ipip-sklad-isp2-office-isp1

- ウェアハウス(プライマリプロバイダー)-オフィス(バックアッププロバイダー):ipip-sklad-isp1-office-isp2

- Warehouse-Office、バックアッププロバイダーを介した通信:ipip-sklad-isp2-office-isp2

- ipip-sklad-isp1-office-isp1ローカルアドレス:SKL.NNN.NNN.LOC

- ipip-sklad-isp1-office-isp1リモートアドレス:OFF.XXX.XXX.LOC

- ipip-sklad-isp2-office-isp1ローカルアドレス:SKL.HHH.HHH.LOC

- ipip-sklad-isp2-office-isp1リモートアドレス:OFF.XXX.XXX.LOC

- ipip-sklad-isp1-office-isp2ローカルアドレス:SKL.NNN.NNN.LOC

- ipip-sklad-isp1-office-isp2リモートアドレス:OFF.YYY.YYY.LOC

- ipip-sklad-isp2-office-isp2ローカルアドレス:SKL.HHH.HHH.LOC

- ipip-sklad-isp2-office-isp2リモートアドレス:OFF.YYY.YYY.LOC

すべてのIPIPトンネルの両方のルーター用

- IPSecシークレット(すべてのトンネルで同じ)-Mikrotikのファームウェアバージョンを確認してください!:bgduikneb789o3krjhgt98728550(または別のパスワード)

- キープアライブ-デフォルト(すべてのトンネルで同じ):00:05:10 10

- DSCP:継承

- フラグメントしないでください:継承

- TCP MSSをクランプ:チェックボックスをオンにします

OfficeとWarehouseの間のルーティングを整理するために、各トンネルのアドレスを作成します。

- 172.16.1.1/30-ipip-office-isp1-sklad-isp1

- 172.16.1.2/30-ipip-sklad-isp1-office-isp1

- 172.16.1.5/30-ipip-office-isp2-sklad-isp1

- 172.16.1.6/30-ipip-sklad-isp1-office-isp2

- 172.16.1.9/30-ipip-office-isp1-sklad-isp2

- 172.16.1.10/30-ipip-sklad-isp2-office-isp1

- 172.16.1.13/30-ipip-office-isp2-sklad-isp2

- 172.16.1.14/30-ipip-sklad-isp2-office-isp2

ルートを作成します。 ルートに沿った距離値の分布方法に注意してください。

オフィス用

- 追加距離= 1 dst-address = 192.168.2.0 / 24ゲートウェイ= 172.16.1.2

- 距離の追加= 5 dst-address = 192.168.2.0 / 24ゲートウェイ= 172.16.1.6

- 距離の追加= 10 dst-address = 192.168.2.0 / 24ゲートウェイ= 172.16.1.10

- 追加距離= 15 dst-address = 192.168.2.0 / 24ゲートウェイ= 172.16.1.14

倉庫用

- 追加距離= 1 dst-address = 192.168.1.0 / 24ゲートウェイ= 172.16.1.1

- 追加距離= 5 dst-address = 192.168.1.0 / 24ゲートウェイ= 172.16.1.5

- 距離の追加= 10 dst-address = 192.168.1.0 / 24ゲートウェイ= 172.16.1.9

- 追加距離= 15 dst-address = 192.168.1.0 / 24ゲートウェイ= 172.16.1.13

メインプロバイダーを経由するルートに最高の優先順位を与え、最低-バックアップを経由します。 中間オプション(原則)は同じですが、この場合は、Officeからのメインプロバイダーのチャネルを優先します。 わかりやすくするために、トンネルIPの最後のオクテットを示しました。

どうした

すべてのプロバイダーの通常の運用中に、メインチャネルを使用してIPSec VPN接続を編成します。 チャネルの1つに障害が発生すると、ユーザーとインターネットの通信用にルーティングが再構築され、対応するIPSec VPNチャネルが自動的に使用され始めます。 したがって、1つのプロバイダーが同時に切断されても、システムは両側で機能します。

うまくいかなかったもの

IPテレフォニープロバイダーとの電話接続を再構成しませんでした。 その結果、バックアップチャネルに切り替えると、電話交換の外部アドレスは自動的に再登録されませんが、これは近い将来に残されます。 電話交換自体によって制限が課せられます。

ヒントとコツ

2つのプロバイダーを同時に使用するには、NATルールを作成することを忘れないでください(OfficeとWarehouseで同じ):

/ ip firewall nat

追加アクション=マスカレードチェーン= srcnat out-interface = bridge-isp1

追加アクション=マスカレードチェーン= srcnat out-interface = bridge-isp2

パケットがOfficeとWarehouseの間を移動するには、Officeのルールをテーブルの先頭に追加して、それらの間のNATをキャンセルします。

/ ip firewall nat

チェーンの追加= srcnat dst-address = 192.168.1.0 / 24 src-address = 192.168.2.0 / 24

倉庫の場合:

/ ip firewall nat

チェーンを追加= srcnat dst-address = 192.168.2.0 / 24 src-address = 192.168.1.0 / 24

また、外出先や自宅で作業するリモートデスクトップのユーザーが(アクティブなプロバイダーを使用して)常にオフィスリソースを使用できるように、DynDNSテクノロジーを使用できます。 これにより、バックアッププロバイダーに切り替えるときに、バックアップチャネルの外部IPアドレスを覚えておくことができなくなります。