絶えず開発されている新しい攻撃は、ネットワークセキュリティシステムにまだない穴を探すことを目的としています。 従来の侵入テストまたは合成攻撃は時代遅れであり、実用的ではありません。 動的な攻撃の猛攻撃に対処し、攻撃されたネットワークを迅速に復元できる柔軟なアーキテクチャが必要です。攻撃の前にITの脆弱性を見つけることが最善です。 IXIAが提案するコンセプトにより、ネットワークインフラストラクチャのさまざまなコンポーネントの保護を評価できます。

そのようなストレステストに対する彼女のアプローチのレビュー、およびそのカットのケーススタディ。

IXIAアプローチの主なアイデアは、セキュリティシステムの機能の包括的な評価です。 このための唯一のツールは、ITシステムの実際の状態でシステムの応答をテストおよび分析することです。

これを行うには、次のタスクを解決する必要があります。

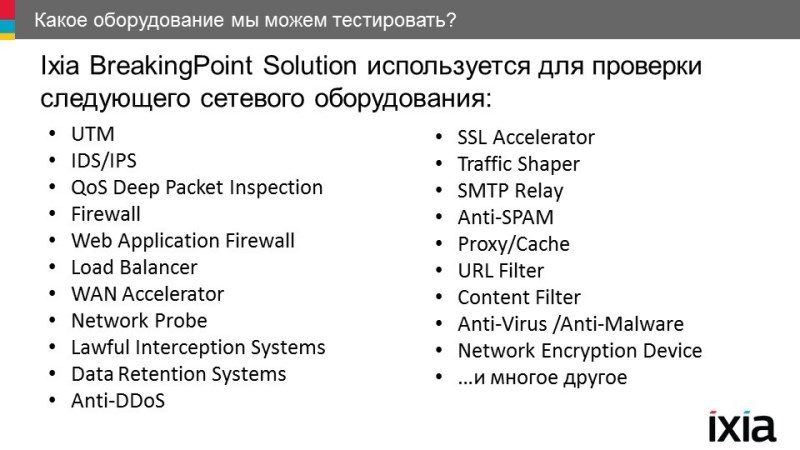

•組み込みセキュリティデバイス(UTMFirewall、IDS / IPS、DPI、WebApplicationFirewall、LoadBalancer、LawfulInterceptionSystem、DDoSProtector、SSLAccelerator)の宣言されたセキュリティ機能の有効性の評価。

•構成の最適化-ネットワーク上のデバイスは正しく構成されていますか?

•ベンチマークと実際の条件でのパフォーマンスの比較。

ハードウェア評価

セキュリティデバイスを購入する前に最初に行うことは、その仕様がサプライヤーの仕様を満たしていることを確認することです。 IXIA BreakingPointは、機器保護機能を分析できます。 メーカーに関係なく、このソリューションを使用して、これを実験的に検証できます。

デバイスを評価する唯一の客観的な方法は、実際の顧客のネットワークでデバイスをテストすることです。 実際、しばしば述べられている数値は、「理想的な」条件の特性であり、実際の負荷の下での同様の状況とは関係ありません。

サプライヤが提案した機器が必要な特性を満たしていない場合、取得した情報を使用して、特定のネットワークのセキュリティ要件を満たすソリューションを購入できます。

デバイス構成を最適化する

多くの組織は、クラウドテクノロジーの使用、アプリケーションパフォーマンスの向上、モバイルソリューションの導入など、ビジネス向けのハイテクITシステムに多額の投資を行っています。 同時に、ネットワークのパフォーマンスや柔軟性の保証はほとんどありません。 異なるシステムの相互作用の複雑さにより、セキュリティ対策を最適化することはさらに難しくなり、ネットワークの柔軟性が低下します。 新しいソリューションを導入するには、必須のテストと最適な構成の決定が必要です。 この場合、原則として、最適な設定には一連の周期的なテストが必要です。

IXIA BreakingPointでは、実際のユーザートラフィックを任意の速度で作成して、システムへのインストール後の機器の動作を正確に決定できます。

このシステムにより、クライアントとサーバーとして同時に動作し、脅威とともにクリーンなトラフィックを生成し、信号の通過時間、レイテンシ、スループットの両方の重要な測定を実行できます。

個々のデバイスまたはネットワーク全体でテストを実行し、構成を最適化してから、同じテストを再実行してネットワークが安全であることを確認することもできます。

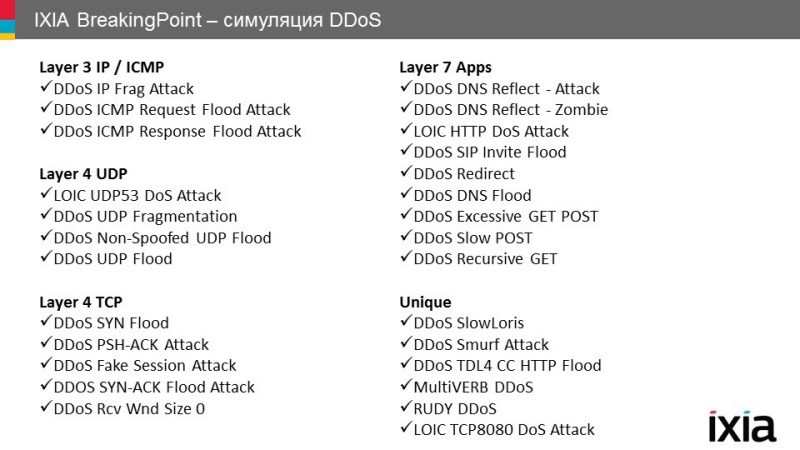

IXIA BreakingPointは、セキュリティの専門家が保護を微調整するのに役立ちます。機器の選択やネットワークの設計から、アップグレードの評価、潜在的な脅威のモデル化による準備の決定まで。 DDoS攻撃への対応と攻撃への準備を評価することにより、セキュリティツールの開発に伴うネットワークは、企業のリスクを軽減します。

ネットワーク全体のコンポーネントを最適化する前に、テストタスクは特に優先されます。 BreakingPointは、次のテストを多数使用します。

•相互作用-ギャップを埋め、さまざまなベンダーのネットワークコンポーネントの相互作用を確保するのに役立ちます。

•意図的な変更-ターゲットデータの変更を実行してプロトコル実装エラーを特定し、ハッカーによるこれらの脆弱性の悪用方法を評価する

•既知の脆弱性の特定-セキュリティデバイスの可用性を検証するための広範なテストセット

•パフォーマンス-実際の状態および輻輳の状態(たとえば、新しいユーザーへのアクセスの拒否、速度低下、障害など)でのデバイス、アプリケーション、およびネットワーク全体の最大パフォーマンスの決定。

パフォーマンスの問題

3番目のタスクも同様に重要です。 ネットワークへのインストール後、開始する前に、選択したデバイス、テクノロジー、および構成のベンチマークを実施する必要があります。 そのようなテストに失敗すると、深刻な結果を招く可能性のある誤ったセキュリティ感覚が生じます。

展開前のテストにより、不足している脆弱性を持つネットワークコンポーネントの起動を防ぎます。 また、ネットワークの一部としてセキュリティソリューションが既にどのように機能するかを決定することもできます。 このようなテストは、宣言されたパフォーマンスインジケーターと起動後のパフォーマンスインジケーターを比較するのに役立ちます。 ネットワークをアップグレードするとき、または構成を変更するとき、パフォーマンスが前後でどれだけ異なるかを判断できます。 ソフトウェアの更新でさえ、ある問題を修正し、別の問題を作成できます。

幹部がすべてを決める

多くの組織および政府機関は、増大するサイバー脅威の課題に対応して、ファイアウォール、侵入防止システム、およびその他の防御策を導入しています。

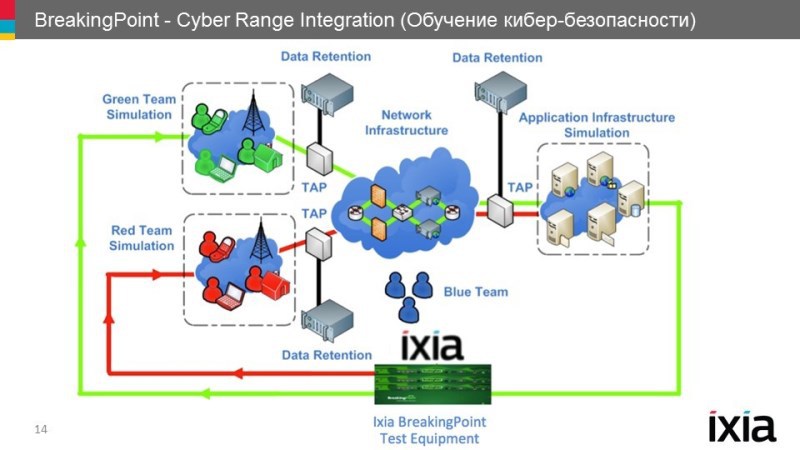

効果的なインフラストラクチャ保護は、自動システムと熟練した専門家の相互作用の結果です。 したがって、セキュリティに対するIXIAのアプローチの別のベクトルは、情報セキュリティの専門家の能力を向上させることができるソリューションの導入です。

人的要因はサイバー脅威に対抗する上で最も重要な要素であるため、従業員は賢明に投資する必要があります。 情報セキュリティの専門家の真のスキルに必要な真の体験を提供するために、小規模なサイバートレーニングの場と標準化されたトレーニングを組み合わせる必要があります。

従来のサイバーサイトでは、機器と人員に多大な投資が必要ですが、これは結果を保証するものではありません。 IXIA BreakingPointは、テストベンチを急速に老朽化させることなく、テストとトレーニングを実施するのに役立ちます。 IXIAは、従業員の能力を考慮したトレーニングと、実際の情報セキュリティの問題を解決するための会社の従業員向けのトレーニングを提供しています。

ATIサービス

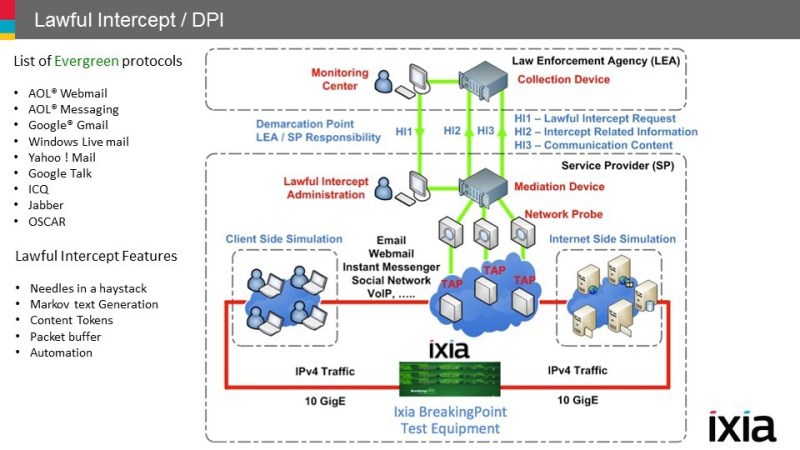

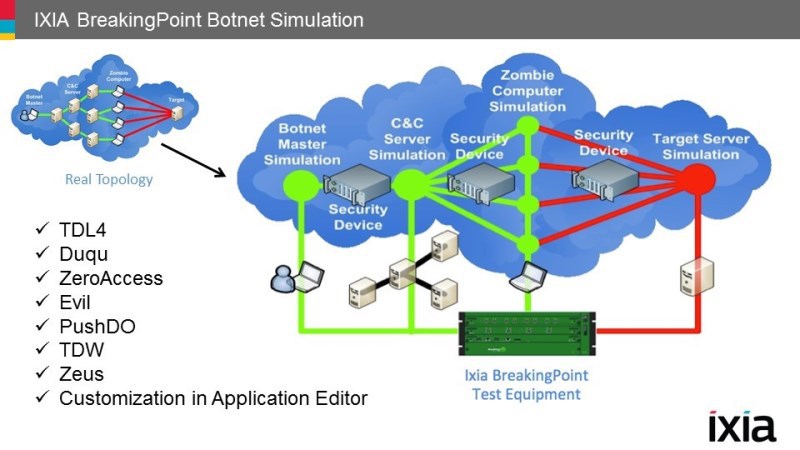

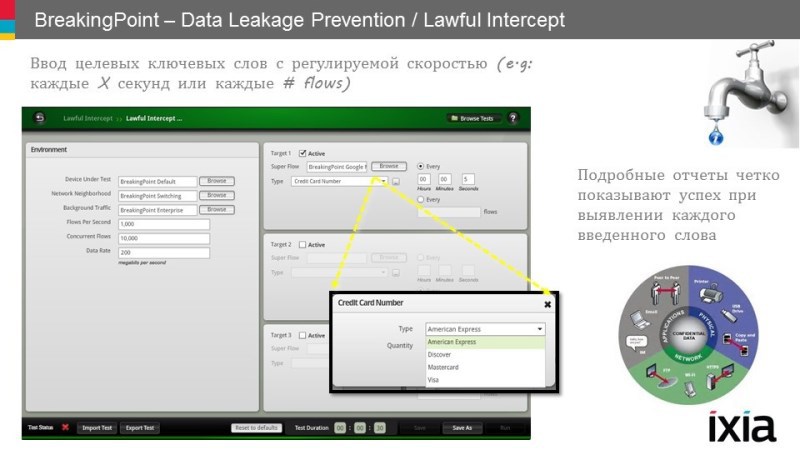

情報傍受システムのテストなど、典型的なシナリオの既製のテストケースセットが用意されており、テスト時間を大幅に短縮できます。

ユーザーは、3,000を超える事前に構築されたATIスーパーストリーム(シミュレートされたアプリケーションの動作を伴う実際のトラフィックストリーム)を使用して、30秒以内に複雑なターゲットテストをすばやく実行できます。 このようなフローの例は、クライアントがDNS要求のすべての必要なシーケンスを通過し、GmailサーバーでTLS認証セッションを完了し、メールを受信し、セッションを閉じるGmailセッションです。

これに加えて、 ATIサブスクリプションは、実際のソフトウェアトラフィックとアプリケーションプロトコルサポートを使用したテストを提供します。 同時に、各プロトコルが設定され、動的なアプリケーションコンテンツは、実際のデータフローと同様にデータフローが変化するネットワーク条件を繰り返します。

IXIAソリューションの利点

IXIAは、セキュリティを強化し、情報セキュリティネットワークを確保するために必要な技術、経験、トレーニングの機会をお客様に提供します。 同社の製品により、以下が可能になります。

•ネットワーク、アプリケーション、情報セキュリティのための機器の負荷テストを、理想的な状態ではなく、稼働中のネットワーク内で実施する

•使用されているセキュリティソリューションの弱点を特定し、それらを排除します。

•従業員の攻撃を撃退し、その結果を排除するスキルを向上させます。

•攻撃を撃退する準備を改善します。

•購入前に情報セキュリティが宣言した仕様に従って機器が使用されているかどうかを評価する

•ISコストを削減し、インフラストラクチャの生産性を向上

さまざまなIT環境のIXIAテスト機能表

| 用途

| 保管

| ネットワーク

| 安全性

|

| ・アプリケーションの負荷

・アプリケーションセキュリティ ・サーバーの電源 ・コンタクトセンター VoIP ・DC移行計画 ・ビデオサービス | ・NAS、SAN、クラウドストレージ容量

キャッシュストレステスト 重複排除 圧縮 ・バックアップと復元 | ・アプリケーション配信

・LTE EPCテスト ・モバイルトランスポートネットワーク ・ワイヤレスLANコントローラー ・ファイアウォール ・エッジセッションコントローラー IPv6対応 | NGFW

DDoS保護 ・データ傍受システム、DLP、IPS VPN ・ウイルス対策およびスパム対策 ・サイバー脅威への対策 |

デバイスのライン

| PerfectStorm ONEデバイス

1 / 10GE |

| 4〜80 Gb / sのアプリケーション帯域幅、帯域幅、ハードウェアを備えた8つの1GE / 10GE SFP +ポートを備えたモデルは、柔軟にライセンスされます。

|

| PerfectStorm ONEデバイス

10 / 40GE |

| 2ポート40GE QSFP +のモデルと、分岐モードでの8ポート10GE SFP +のサポート、デバイスごとにアプリケーション帯域幅80 Gb / s。

|

| XGS12 12スロットシャーシ(11 RU)

|

| Ixiaの最新のシャーシテクノロジーは、業界で最も高密度のイーサネットポートを備えたテストシステムを提供します。 このデバイスは、レベル4〜7のアプリケーションの高性能テストに必要な電力を提供します。 XGS12-HSシャーシは、PerfectStormFusionモジュールでIxLoadおよびBreakingPointアプリケーションをサポートしています。

|

| 8ポート10GbE PerfectStormモジュール

|

| 有線およびワイヤレス10ギガビットネットワーク用に最大80 Gb / sのアプリケーショントラフィック(XGS12シャーシでは960ビット/ s)を生成します。 8つの10GE SFP +ポートを提供します。

|

| 2ポート40GbEモジュールPerfectStorm

|

| 有線および無線の40ギガビットネットワークで最大80ギガビット/秒のアプリケーショントラフィック(XGS12シャーシでは960ビット/秒)を生成します。 2つの40GE QSFP +ポートを提供します。

|

| 1ポート100GbEモジュールPerfectStorm

|

| 有線および無線の100ギガビットネットワーク用に最大80 Gb / sのアプリケーショントラフィック(XGS12シャーシでは960ビット/ s)を生成します。 1つの100GbE CXP +ポートを提供します。

|

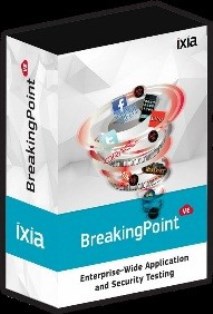

| BreakingPoint Virtual Editionソフトウェアパッケージ

|

| 仮想環境での展開のために、実際のアプリケーションと攻撃を生成するためのスケーラブルなソリューション。

|

米国証券取引所でのIXIAストレステストケース

ケースの説明

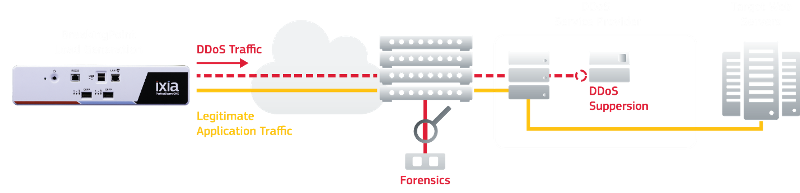

クライアント(米国証券取引所)は、DDoS攻撃の増加を懸念しており、プロバイダーのDDoS保護の効果を理解したいと考えていました(クライアントはこれに1か月あたり約22万5000を費やしました)。

これは成功したプロジェクトであり、クライアントのサイバーセキュリティの全体的なレベルと攻撃に対するネットワークの準備を改善し、主要な交換サービスの誤動作を防止し、ネットワークのDDoS保護の速度を向上させることができました。

技術的な詳細

IXIAは日曜日の朝にテストを実施し、FBIテストについて警告しました。この取引所での取引は米国および世界経済にとって重要であるため、彼らは本当にテスト結果を知りたいと思っていました。

クライアントは、外部との通信が行われるポートに名前を付け、「トン」のトラフィックが主要なトランザクションに送信され、プロバイダーが監視しました。

ストレステストの導入テストは、クライアントから提供されました。 エンジニアは主に3つのタイプのテスト攻撃を行いましたが、クライアントから最も不満がありました。

攻撃には3つのタイプがありました。

-Syn Flood

-スローロリス攻撃

-過剰な取得

そのようなIPアドレスが関係していました。 最初のアドレスプールには攻撃の標的が含まれていました。どこからでもアクセスできます。 2番目のアドレスプールでは、アプリケーションの起動が許可されました。

次のアドレスがテストされました。

205.209.196.38

205.209.196.39

205.209.196.60

205.209.196.20

205.209.196.9

205.209.196.10

205.209.196.51

攻撃アドレス

208.97.218.15

アプリケーション起動アドレス

208.97.218.100-254

デフォルトルート

208.97.218.1

クライアント:-SYNリクエストの数を毎秒14,000に増やし、毎秒7,450 SYNの一定速度でIPアドレスを攻撃し、元の値14,000に戻しました-これはDDoS保護がSYNを検出するのに十分でした洪水攻撃。

参考として、ロードバランサーはSYNリクエストの検証レベルを150,000に設定しました。つまり、すべての仮想サーバーに提供される1秒あたりのSYNの合計数は、セキュリティメカニズムをオンにする前に150,000リクエストに達します。 提示されたバランサーのベンダーは、各仮想サーバーに特定のレベルの応答を設定することを推奨しました。この場合、より効果的です。 環境によっては、3,000のしきい値を設定して、プラットフォーム全体の制限が30,000の場合に単一のサーバーがDDoS攻撃を受けないようにすることができます(たとえば、10の仮想サーバーがある場合)。

クライアントのプロバイダーが攻撃の兆候である14,000シン/秒未満のしきい値に達するとすぐに、エンジニアはしきい値を超えて保護が機能するかどうかを確認できます。

試験結果

- 保護応答率は、テスト開始時の50分から5分に減少しました。

- 業務の中断を防止します。これにより、巨額の金銭的損失が発生し、画像の損失が大きくなる可能性があります。

- 将来の攻撃に対する一般的な準備レベルと金融取引所のITインフラストラクチャのセキュリティが向上しました。

- テストでは、攻撃の結果「落下」する準備ができていた2つの外部ルーターに大規模な攻撃があったことを確認するのに約15秒かかりました。 テストでは帯域幅をあまり使用しませんでしたが、クライアントに対する実際の攻撃に関するデータに基づいていました。 テストの結果、誤ったルーター構成が決定されました。これは手遅れになる前に誰も知らなかったでしょう。 そして、もしIXIAがテストしていなければ、彼らは本当に攻撃されていただろう。

- テストのもう1つの重要な結果は、取引所が、とりわけ、脅威に対する責任ある従業員の対応プロセスのスムーズさをチェックできることでした。

- エンジニアが初めてテストを実行したとき、顧客はセキュリティプロバイダーに通知せず、テスト攻撃について知っていたのは少数の交換従業員だけでした。 従業員が攻撃の場合に明確な指示を持っているという事実にもかかわらず、応答時間は「アラームを上げる」ために約50分かかりました。すべての責任者とITセキュリティプロバイダーのすべての内部承認が与えられました。 これらすべての人々は、すべての着信トラフィックを遮断するために、プロバイダーと「アラームを鳴らす」必要があると判断する必要がありました。

- 2回目のテストでは、クライアントは応答時間を15分に短縮し、3回目のテストでは5分に短縮しました。 良い消防隊訓練でした!

NTS IXIA機器の全範囲はこちらから入手できます。

BreakingPointの仮想パフォーマンスはこちら

IXIAソリューションに関する質問については、dcs @ muk.uaまでお問い合わせください。

ウクライナ 、 ベラルーシ 、 CIS諸国でのIXIAソリューションの配布。

MUK-Service-あらゆる種類のIT修理:保証、非保証修理、スペアパーツの販売、契約サービス