サイバーギャングの活動は、盗まれた金額の観点からだけでなく、技術的な観点からも興味深いものです。 その特徴的な機能は、ギャングがすでに成熟したAPTグループとして活動しており、多数のコンピューターに標的を絞って感染させ、そこから真の利益を得ているという事実です。 彼女は、大規模な金融機関や他の機関の侵害を専門としています。 アナリストのアントン・チェレパノフ( @ cherepanov74 )は、カルバナックの活動を分析しました。

米国のカジノの妥協

8月下旬、米国のホテルの1つにある内部カジノネットワークを侵害する試みを発見しました。 RTFエクスプロイトまたは.SCRファイルの形式で悪意のある添付ファイルを含むフィッシングメッセージは、感染ベクトルとして機能する可能性があります。 攻撃者の主なタスクは、金融支払いの処理に使用されたPoSサーバーを侵害することでした。

攻撃者は、目的のためにTiny Meterpreterと呼ばれる小さなオープンソースバックドアを改作しました。 悪意のあるコードをsvchost.exeシステムプロセスに導入するために、いくつかの変更が加えられました。

バックドアは、2つの異なる悪意のあるプログラムの実行可能ファイルをディスクにフラッシュします。

- Win32 / Spy.Sekurは、Carbanakサイバーギャングによって既に使用されている有名なマルウェアです。

- Win32 / Wemosis -PoS端末から機密カードデータを盗むためのバックドア(PoS RAM Scraperバックドア)。

TrendMicroアンチウイルス企業の同僚による調査によると、CarbanakマルウェアはEpicor / NSB PoSシステムの侵害を目的としており、Win32 / WemosisバックドアはPoS RAM Scraperです。 PoS RAM Scraperは、数字やその他のクレジットカード情報を検索するために、正当なプロセスの仮想メモリの一部をコピーすることに特化したモジュールです。 WemosisバックドアはDelphiで書かれており、攻撃者が感染したシステムをリモートで制御できるようにします。

Tiny Meterpreterバックドアによってダンプされた両方のマルウェアは、同じデジタル証明書で署名されています。

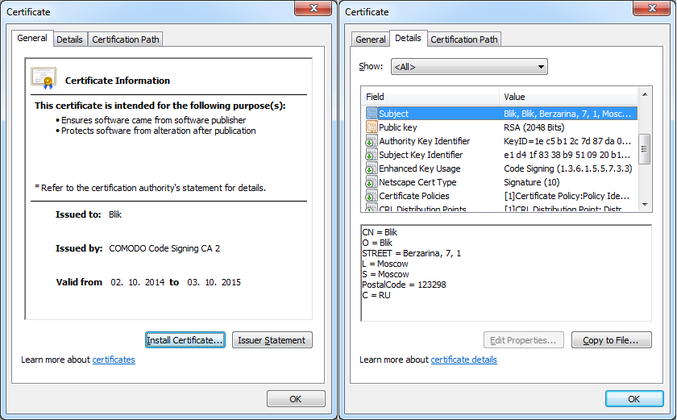

図 Carbanakサイバーギャングマルウェアモジュールへの署名に使用されたデジタル証明書に関する情報。

証明書情報:

会社名:Blik

有効期限:2014年10月2日から2015年10月3日まで

Thumb印:0d0971b6735265b28f39c1f015518768e375e2a3

シリアル番号:00d95d2caa093bf43a029f7e2916eae7fb

件名:CN = Blik

O = blik

STREET = Berzarina、7、1

L =モスクワ

S =モスクワ

郵便番号= 123298

C = RU

この証明書は、Carbanakサイバーギャングが使用した別のWin32 / Spy.Agent.ORMマルウェアファミリの実行可能ファイルに署名するためにも使用されました。

Win32 / Spy.Agent.ORMマルウェアの概要

悪意のあるプログラムWin32 / Spy.Agent.ORM(別名Win32 / Toshliph)は、サイバーギャングによって第1レベルのペイロードとして使用されたトロイの木馬です。 実行可能な脅威ファイルは、上記のデジタル証明書で署名されています。 さらに、トロイの木馬は、マルウェアキャンペーンで定期的に使用したサイバーギャングマルウェアと共通のコード特性を持っています。

実際、Win32 / Spy.Agent.ORMマルウェアファミリはすでに一般に知られています。 2015年7月、Cyphortのセキュリティ会社は、rbc.uaニュースポータルとunicredit.ua銀行ウェブサイトの侵害を報告しました。 調査の結果、侵害されたWebサイトは、Win32 / Spy.Agent.ORMという一連のエクスプロイトを使用して配布されたことがわかりました。 別の会社であるブルーコートも、アルメニア中央銀行の従業員が試みたフィッシングキャンペーンを報告しました。 このニュースレターは、Win32 / Spy.Agent.ORMの配布に使用されました。

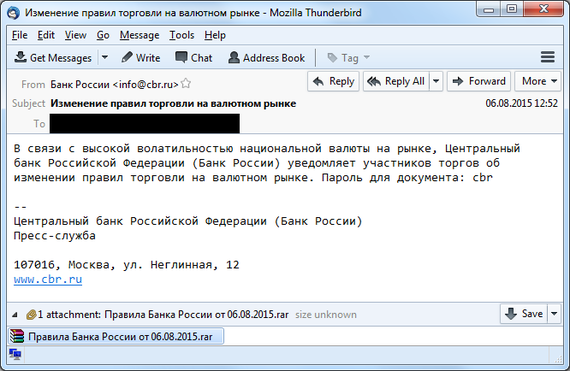

2015年初夏にマルウェアファミリのこの変更によるアクティビティの増加を記録した後、そのアクティビティの監視を開始しました。 また、ロシアとウクライナでこのマルウェアを使用しているユーザーに対するサイバー攻撃の試みを確認しました。 .SCRファイルまたは.RTFエクスプロイトの悪意のある添付ファイルを含むフィッシングメッセージがユーザーに送信されました。 以下は、最大規模の外国為替取引会社の従業員に送信されたフィッシングメッセージの例です。

図 悪意のあるプログラムが添付されたフィッシングメッセージの例。

以下は、別のフィッシングメッセージのテキストです。 このテキストを含むメッセージは、ロシア最大の電子決済処理会社の従業員に送信されました。

2015年8月4日のRoskomnadzorの決議により 2006年7月27日の連邦法No. 152-FZ(2014年7月21日修正)の「個人データについて」に該当する資料をブロックする必要があります。 ドキュメント内の材料のリスト。

パスワードroscomnadzor

この悪意のあるキャンペーンのさまざまなフィッシングメッセージのファイル名を以下に示します。

「アルファバンクJSC AGREEMENT.scr」

「04.08.2015g.scrからのブロックのマテリアルのリスト」

「Postanovlene_ob_ustranenii_18.08.2015.pdf%many_spaces%..scr」

「08/06 / 2015.pdf%many_spaces%.scrのロシア銀行規則」

これらのレターへの添付ファイルにはすべて、パスワードで保護された.SCRファイルのアーカイブが含まれています。 ファイルには、Adobe Acrobat ReaderやMS Wordなどのアプリケーションのアイコンが含まれています。

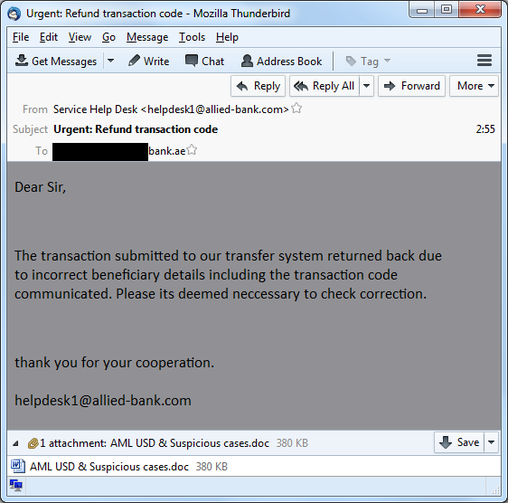

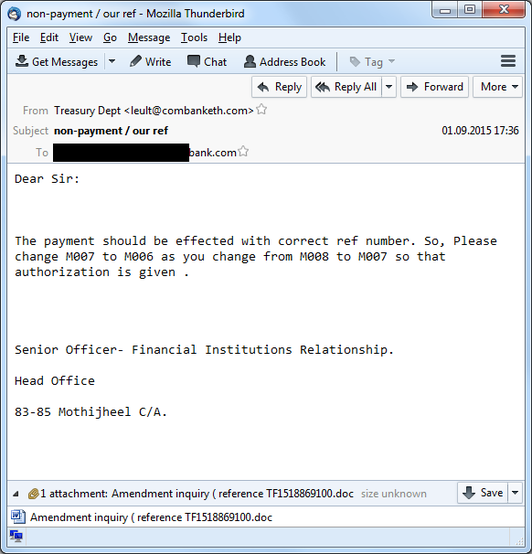

他のケースでは、攻撃者は、最新のMS Office脆弱性のいずれかのエクスプロイトを含む、さまざまなエクスプロイトでRTFファイルを使用しました。 脆弱性CVE-2015-1770について話しているが、これは2015年6月にMicrosoftが更新したMS15-059で修正された。 以下は、この悪意のあるキャンペーンで確認されたRTFファイルの名前です。

「Prikaz-451.doc」

「REJECTION.docの送金通知」

「送金通知書.doc」

「HDHS739_230715_010711_A17C7148_INTERNAL.doc」

「ԲանկերիևբանկայինգործունեությանմասինՀՀ。07.27.2015.doc」(アルメニア語:銀行および銀行活動に関する法律07.27.2015)

「PAYMENT DETAILS.doc」

「JSC ALFA-BANK AGREEMENT.doc」

「AML REPORTS_20082015_APPLICATION FORM-USD-MR VYDIAR.doc」

「反マネーローダーと疑わしい判例集.doc」

「ApplicationXformXUSDXduplicateXpayment.doc」

「AML USDおよび疑わしい判例.doc」

「修正の問い合わせ(参照TF1518869100.doc)

「情報2.doc」

以下は、UAEの銀行員に送信されたフィッシングメッセージの例です。

図 添付ファイルにRTFファイルを含むフィッシングメッセージの例。

以下は、ドイツの銀行に送信されたフィッシングメッセージの例です。

図 添付ファイルにRTFファイルを含むフィッシングメッセージの例。

Win32 / Spy.Agent.ORMのテクニカル分析

既に示したように、このマルウェアは単純かつ小さなバックドアであり、攻撃者が被害者のコンピューターにリモートアクセスできるようにします。 起動後、トロイの木馬はC&Cサーバーに接続し、さまざまなコマンドを受け取ります。画面のスクリーンショットを取得し、実行中のプロセスのリストを取得し、システムに関する情報を取得し、キャンペーンIDを取得します。 この情報に基づいて、オペレーターは感染したコンピューターの有用性の程度、つまり、このコンピューターが侵入者にとって興味深いコンピューターであるか、ランダムに感染したコンピューターであるかを判断できます。

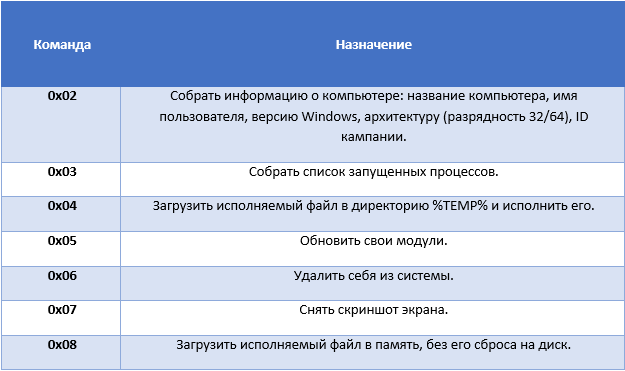

以下は、ボットがC&Cサーバーから受信できるコマンドのリストです。

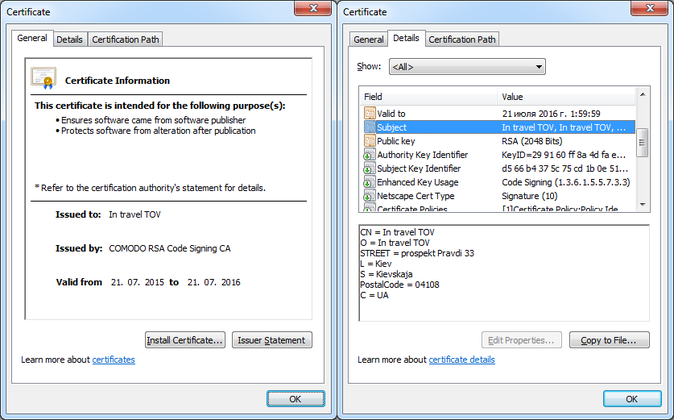

ウイルス対策ラボで検出されたこのマルウェアファミリの最新のサンプルの1つは、別のデジタル証明書で署名されています。

図 マルウェアファイルの署名に使用されたデジタル証明書に関する情報。

証明書情報

会社名:旅行中TOV

有効期限:2015年7月21日から2016年7月21日まで

Thumb印:7809fbd8d24949124283b9ff14d12da497d9c724

シリアル番号:00dfd915e32c5f3181a0cdf0aff50f8052

件名:CN =旅行中TOV

O =旅行中TOV

STREET = prospekt Pravdi 33

L =キエフ

S =キエフスカヤ

郵便番号= 04108

C = UA

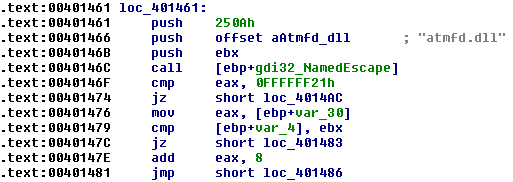

この最後のサンプルには、システムのシステム権限を取得し、システムサービスとして設定するためのLPEエクスプロイトも含まれています。 このエクスプロイトは、WindowsシステムコンポーネントAdobe Type Manager Library(ATMFD.dll)のCVE-2015-2426( ハッキングチーム )脆弱性を指します 。 更新プログラムMS15-078で修正されました 。

図 エクスプロイトコードCVE-2015-2426の一部。

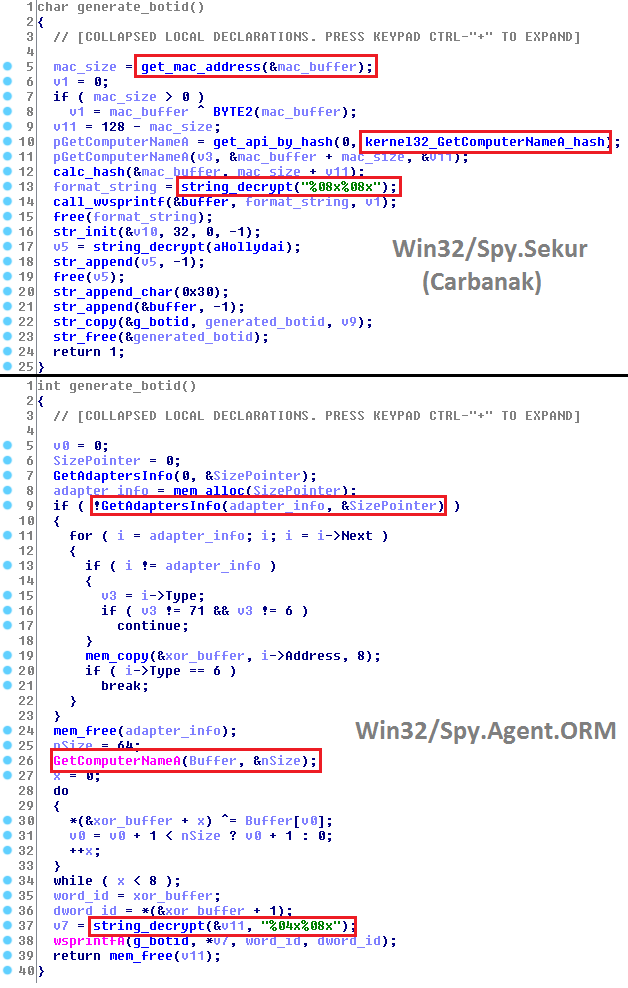

Blik組織のデジタル証明書は、Win32 / Spy.Agent.ORMとWin32 / Spy.Sekur(Carbanak)を接続する一般的な機能の1つです。 別の一般的な機能がマルウェアコードに存在します。そのような一般的な機能の例を以下に示します。 この機能は、BOTID値の生成に特化しています。この値は一意であり、感染したコンピューターのハードウェアパラメーターに基づいて生成されます。

図 マルウェアコードの類似点。

BOTID値は、感染したコンピューターを識別するために攻撃者によって使用されます。 どちらの場合も、値はMACアドレスとコンピューター名に基づいて生成され、この値は既知のwsprintf関数を使用して文字列に変換されます。

シンクホール統計

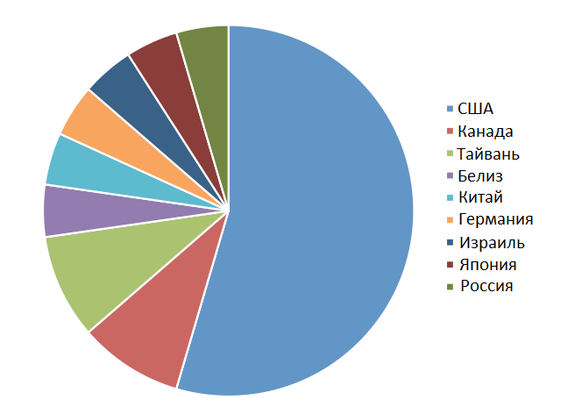

シンクホールメカニズムを使用して、このマルウェアの次の分布統計を取得することができました。

ギャングによって実行されたサイバー攻撃は明確に標的にされているため(高度に標的化されている)、被害者の総数は絶対的な観点ではそれほど多くありませんでした。 米国のマルウェアの被害者は、ネバダ州(ラスベガス)、カリフォルニア州、ニューヨークを含むいくつかの州で終わりました。 さまざまなカジノやホテルが侵害されました。

おわりに

以前の一連のサイバー攻撃と数億ドルの盗難の後でも、CarbanakギャングまたはAPTは影にとどまり、その栄光にとどまりたくありませんでした。 それどころか、活動を続けており、銀行セクター、外国為替市場で取引されている企業、アメリカのカジノに関連する標的のサイバー攻撃を専門としています。 最近、以下の国でもCarbanakの犠牲者が見つかりました。

- アメリカ

- ドイツ

- アラブ首長国連邦

上記のように、サイバーギャングはその目的のために、悪意のあるプログラムの1つのファミリーだけでなく、他のいくつかのファミリーも使用します。 これらの悪意のあるプログラム-Carbanak(Win32 / Spy.Sekur)、Win32 / Spy.Agent.ORM、Win32 / Wemosis-はすべて異なるコードベースに基づいていることがわかりますが、たとえば、1つのデジタルに基づくデジタル署名など、いくつかの一般的な機能が含まれています証明書。

サイバーギャングは、MS Office RCE CVE-2015-1770やCVE-2015-2426などの脆弱性に対する最新のエクスプロイトで武器を更新しました。これらは、ハッキングチームサイバーグループの漏洩データに含まれていました。

Carbanakの脅威の活動を監視し続けます。 このトピックに関する追加資料またはマルウェアの新しいサンプルを送信するには、threatintel @ eset.comに連絡してください。

侵害の兆候(IoC)

識別子SHA-1サンプルTrojan.Win32 / Spy.Sekur(Carbanakマルウェア)

A048C093C5DA06AF148CA75299960F618F878B3A

3552338D471B7A406D8F7E264E93B848075235C0

3A9A23C01393A4046A5F38FDBAC371D5D4A282F1

8D5F2BF805A9047D58309788A3C9E8DE395469A8

BCF9E4DCE910E94739728158C98578A8D145BE56

8330BC5A3DCC52A22E50187080A60D6DBF23E7E6

E838004A216E58C44553A168760100B497E514E8

CF1F97879A6EB26FEDC7207D6679DFA221DD2D45

7267791340204020727923CC7C8D65AFC18F6F5B

F8CBF647A64028CAE835A750EF3F8D1AA216E46C

33870482BA7DE041587D4B809574B458C0673E94

3927835C620058EFCADF76642489FC13AACE305B

D678BD90257CF859C055A82B4A082F9182EB3437

0B8605D0293D04BBF610103039768CBE62E2FAAE

7A9BE31078BC9B5FECE94BC1A9F45B7DBF0FCE12

SHA-1 RTFエクスプロイト

D71E310ADF183F02E36B06D166F8E3AD54FDBCC9

5B6ABA51215A9662987F59AEF6CAE0A9E3A720B8

1AD84A244B7D4FBB4D89D023B21715B346027E49

E8514BF4C4E1F35FB1737C2F28A4A4CED07AA649

68EA12CDCCEE01D50C23EBC29CAA96BF40925DC6

AC95F01487B4F179A1F10684B1E0A5656940A005

B4A94A214FC664B8D184154431E1C5A73CA0AE63

C&CサーバーはTrojan.Win32 / Spy.Sekurに対応します

weekend-service.com:80

seven-sky.org:80

comixed.org:80

91.207.60.68:80

89.144.14.65:80

87.98.217.9-00-0043

82.163.78.188-00-0043

50.62.171.62:700

31.3.155.123-00-0043

216.170.116.120:80

216.170.116.120:700

216.170.116.120-00-0043

194.146.180.58:80

193.203.48.41:700

185.29.9.28-00-0043

178.209.50.245-00-0043

162.221.183.11:80

162.221.183.11-00-0043

162.221.183.109-00-0043

141.255.167.28-00-0043

104.232.32.62-00-0043

104.232.32.61-00-0043

Trojan.Win32 / Spy.Agent.ORM用のSHA-1

2DD485729E0402FD652CF613E172EA834B5C9077

5E8B566095FD6A98949EF5C479CE290F520DD9E2

8C2C08111F76C84C7573CF07C3D319A43180E734

36093A6004A9502079B054041BADC43C69A0BDEB

6F452C76F7AC00FE1463314F5AA0A80EC4F7360C

850E9A10E6D20D33C8D2C765E22771E8919FC3EE

A09F520DDED0D5292A5FA48E80DE02F9AF718D06

3707029DC5CBBE17FD4DE34134847F92E7324C45

905D0842CC246A772C595B8CF4A4E9E517683EB7

237784574AFB8868213C900C18A114D3FA528B95

6090853934833D0814F9239E6746161491CCCB44

3672C9F4E7F647F2AF9AE6D5EA8D9C7FF16FAF40

EC5DADAACAE763D0E55CE6A78C9A5F57B01A5135

4E8EE08FF4F8DC06AFF8DE2E476AFAFBA58BDC11

A734193F550DDA5C1FFD9FEC3A0186A0A793449C

EFC0555418A6ED641047D29178D0DA3AEFA7ADEB

B79E6A21D8C2813EC2279727746BDB685180751A

4DB58E7D0FCA8D6748E17087EB34E562B78E1FDE

567749B4F2330F02DD181C6C0840191CEE2186D9

3ACEA9477B219FC6B8C0A734E67339AE2EB2AA5B

2896814E5F8860E620AC633AF53A55D9AA21F8C0

84CC02B3C10306BFCECE8BF274B57475B056C6D6

207FF65543DAC6D1D9F86DFFD891C507AD24018B

D627DD4E3850CBD571AFC4799A331054C7080B0D

DCC932B878B374D47540D43A2DEE97F37D68267F

983D33F547588A59B53D7F794768B264454446D5

19E7C7A78C5D58945B615D98FF0990389485933F

DED83A1E3B6630D69077976CC01321FBC946DCE2

170142C042BF32FF86AF680EAD86CD1AF075B0CB

A77336620DF96642691C1E5B6C91511BFA76A5BE

3CEF1CA36A78CBA308FB29A46B20E5CA22D03289

DD01331ABFF03525506CDCBAC4D76CB4EFD602A4

SHA-1 RTFエクスプロイト

1F9462AA39645376C74566D55866F7921BD848F7

81E43D653ACD2B55C8D3107E5B50007870D84D76

AC68AD2E5F5802A6AB9E7E1C1EC7FAB3C6BDBAA4

F869C7EA683337A2249908C21B9D3283CC2DD780

7162BB61CD36ED8B7EE98CBD0BFFEC33D34DD3E7

5943ABCF662DC9634B714B1358164B65E5651D15

A40BDF005B4B469D2C7BED1766C9DA9823E1CFB7

833A8D88BE11807BAE966D56B28AF7B3CC34DBCD

AF7564EE7959142C3B0D9EB8129605C2AE582CB7

DCC932B878B374D47540D43A2DEE97F37D68267F

6FF3AE5BA4E9A312602CBD44A398A02AB0437378

32AA4911BC6AB8098E496CD88790FF7147EC6AC3

C&CサーバーはTrojan.Win32 / Spy.Agent.ORMにアドレスします

192.52.166.66

84.200.4.226

78.128.92.117

176.31.157.62

clients4-google.com(192.169.82.86)

adobe-dns-3-adobe.com(78.128.92.112)

img.in-travelusa.com(192.169.82.86)

SHA-1バックドアTiny Meterpreter

28D514FE46D8B5720FE27C40C3889F3B45967CC7

0B0884992F28A3C1439DBA60007076B22831CE51

SHA-1 Win32 / Wemosis(PoS RAMスクレーパー)

5E31DB305A97736C0F419A3F2F8F093FF6A1F56F

Win32 / Wemosis C&Cサーバーアドレス

198.100.119.14