Sophos UTMまたは用語を定義しましょう

Sophos UTMは、ネットワークインフラストラクチャを保護および整理するための包括的なソリューションである、Unified Thread Managementクラスのソリューションに属します。 ルーティング、ファイアウォール、NGFW、IDS / IPS、Webアクセスの整理、DPIテクノロジー、VPNチャネルの整理、WAF、電子メールスパム対策、および職場のセキュリティの機能を組み合わせています。 各機能モジュールは、単一のWebインターフェースの1つのデバイスに統合されており、ニーズの変化に応じて有効化されます。 Sophos UTMは、 ハードウェア 、 ソフトウェア、または仮想展開をサポートしています。

Sophos UTMの歴史は約15年前に遡ります。 2000年、Astaroはカールスルーエに設立されました。 彼女は、市場にネットワークセキュリティ問題に関する先見の明のある視点を提供しました。 モジュラーアーキテクチャと使いやすさにより、同社は10年間で60か国で56,000のインストールを取得できました。 2011年、Astaroとソフォスは合併し、Sophos UTMソリューションが生まれ、職場の安全性が向上しました。 このソリューションは、今日までドイツで開発および保守されています。

ロシアでは、システムは、管理者が1人いる小さな組織から、国内のすべての都市にオフィスがある大企業まで、1000を超える顧客に対して機能します。

今日は、Webアクセスの組織に焦点を当てます。

準備またはすべてが始まる場所

Sophos UTMのインストールプロセスは5ステップに短縮され、Linuxディストリビューションのインストールに似ています。

ISOをダウンロードし 、インストールしてWebインターフェースhttps://192.168.0.1:4444に移動するだけで十分です(IPアドレスはインストール中に設定されます)。

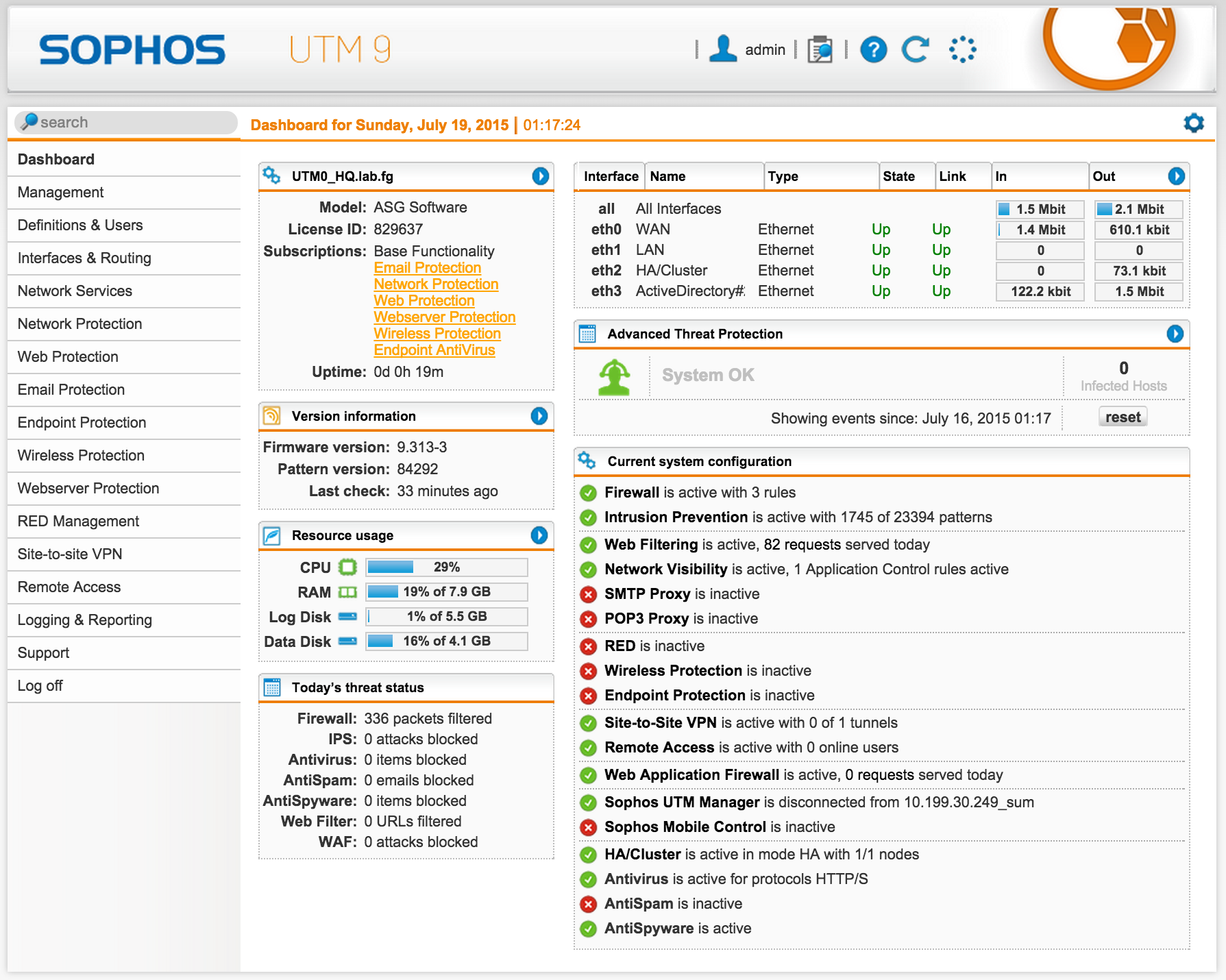

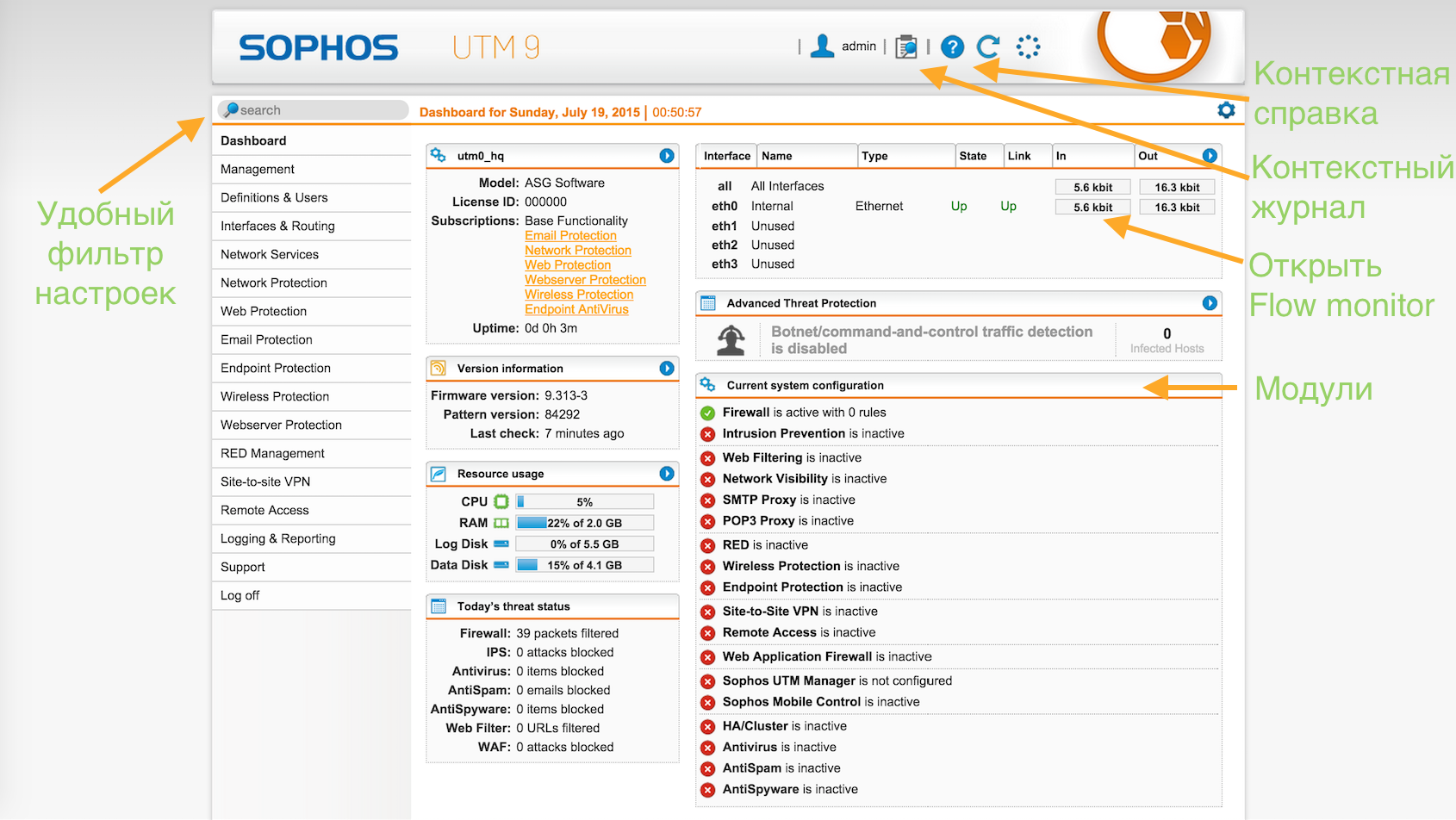

最後に、すべての栄光のWebインターフェイスに直面する必要があります。

システムインターフェースはロシア語に切り替えることができます: 管理-> WebAdmin設定->言語。

ご覧のとおり、メイン画面には、システム全体の状態、情報セキュリティインシデントの数、含まれているモジュールに関する高レベルの情報が表示されます。

Active Directoryに接続するか、ユーザーはどこから来ますか

システムには、さまざまなモジュールで特定のオブジェクトを使用できる「定義とユーザー」セクションにいくつかのディレクトリがあります。 1つの場所で値を変更すると、オブジェクトは残りの場所で変更されます。

- ネットワーク定義-すべてのネットワーク要素(ホスト、ネットワークなど)に関する情報が含まれます

- サービス定義-ポートとプロトコルのマッピング

- ユーザーとグループ-ユーザーとグループ

Sophos UTMは、ローカルユーザーデータベースとリモートデータベース(Active Directory、LDAP、eDirectory、Radius、Tacacs +)の両方の使用をサポートしています。 システムはキリル文字のユーザー名を理解します。

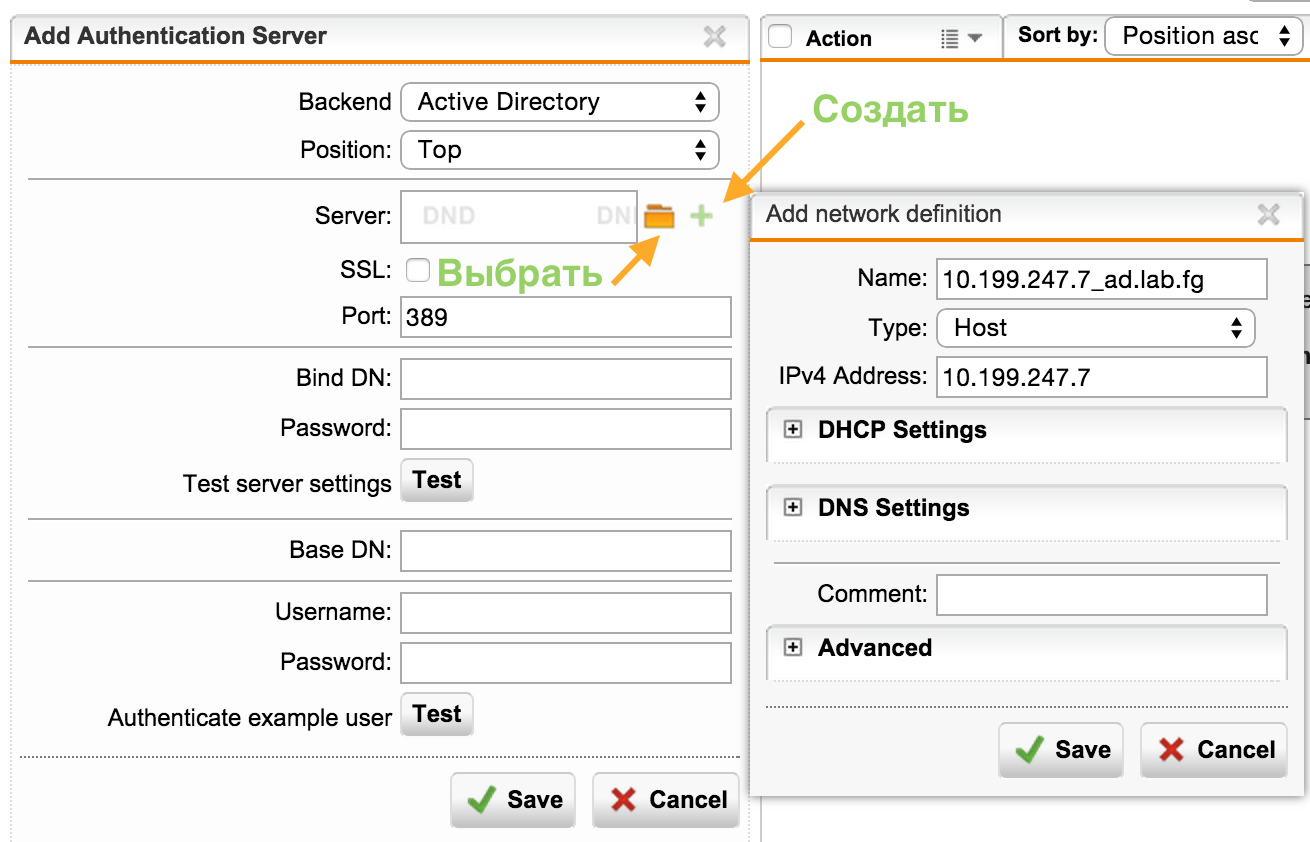

Active Directoryに接続しましょう

これを行うには、適切なメニュー項目に移動し、新しいサーバーを追加します。

定義とユーザー->認証サーバー->サーバー->「新しい認証サーバー」。

最初にサーバーを追加し、保存してからテストします。

複数のドメインコントローラーがある場合、それらすべてを同じ方法でこのメニューに追加する必要があります。

1)サーバーを追加する

ADホスト定義を作成(プラス記号)または選択(パパ)します。

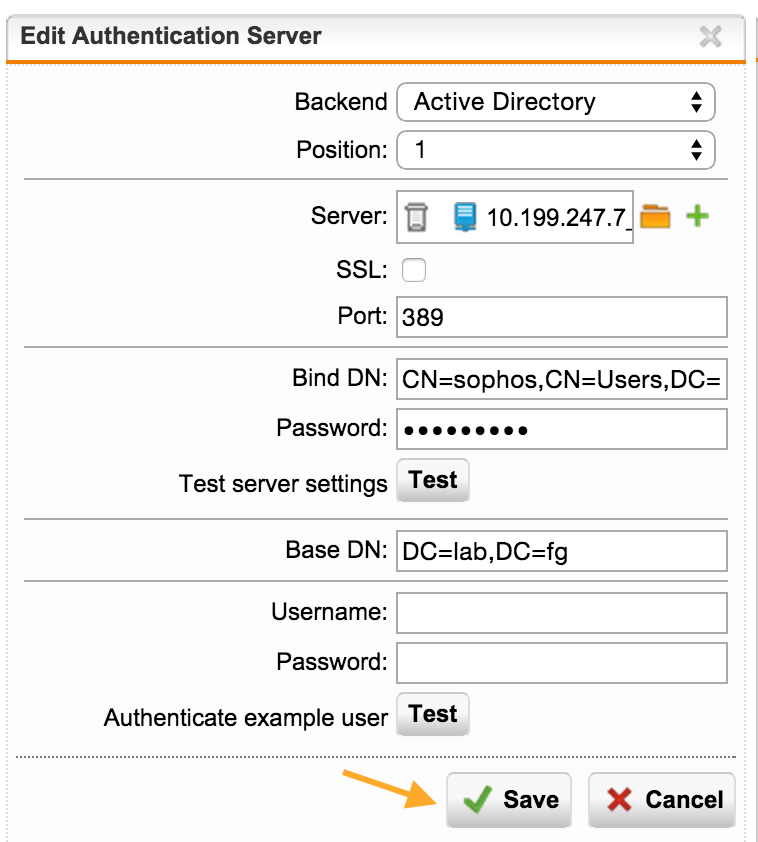

2)設定および保存

ADに接続するユーザーは既に作成されている必要があります。

バインドDN:CN = sophos、CN = Users、DC = lab、DC = fg

ベースDN:DC = lab、DC = fg

3)テスト

ここでも、[編集]ボタンをクリックしてサーバー設定に移動し、接続をテストします。

[テスト]ボタンをクリックすることで、成功したパッセージ(合格)を取得するはずです。

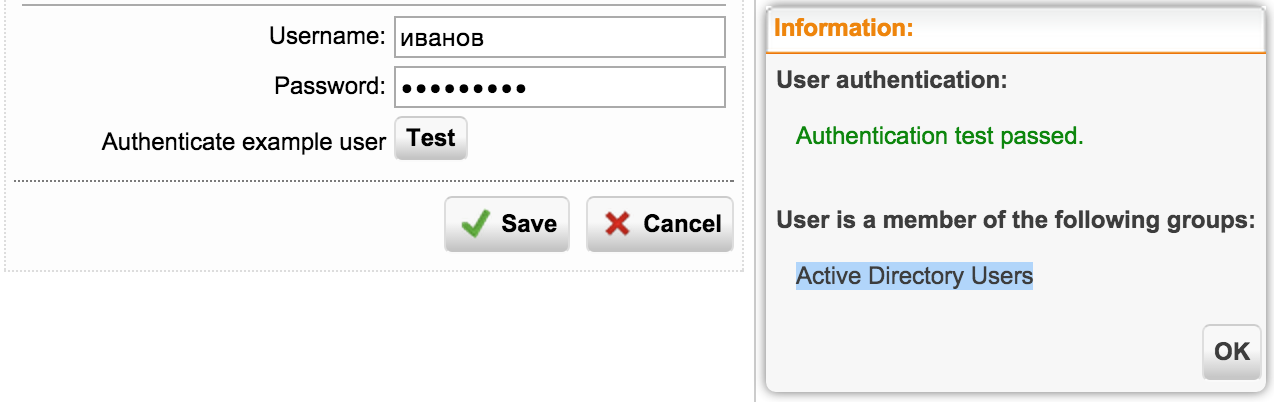

ユーザー名とパスワードを入力すると、認証とユーザーグループの結果が表示されます。

グループを設定する前に、ADのすべてのユーザーが入力するActive Directoryユーザーグループのみが表示されます。

システムはキリル文字のユーザー名をサポートしています。

ADからSophos UTMへのセキュリティグループの追加

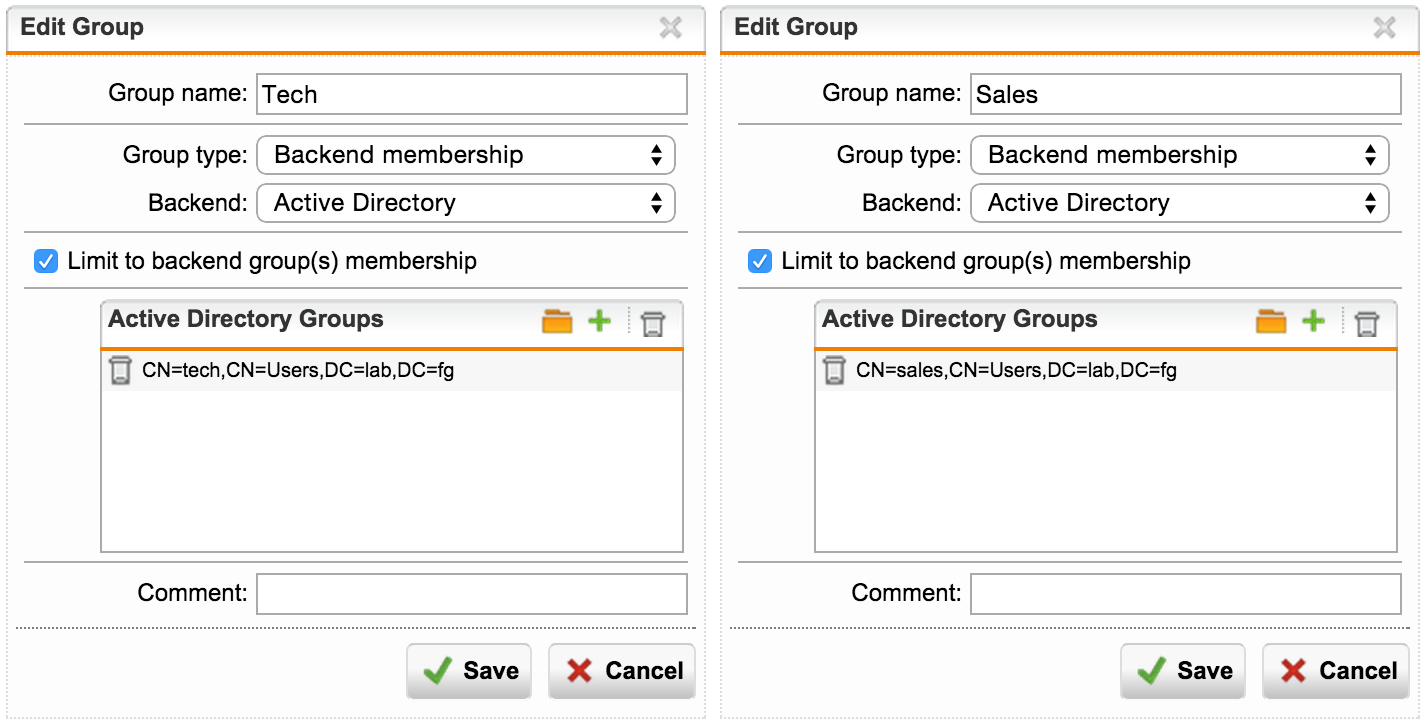

これを行うには、適切なメニュー項目に移動してグループを追加します。

定義とユーザー->ユーザーとグループ->グループ->「新しいグループ」。

そのため、グループの名前は重要ではありません。 ネスティングは重要です。 一般的なグループ「Domain Users」の代わりに、ユーザーがメンバーである特定のグループ(Sales、IT、Development、...)を指定する必要があります。

または、分離が不要な場合は「Active Directoryユーザー」という共通のグループを使用します。

ADのユーザーをUTMのグループのメンバーとして選択することはできません; ADのグループを選択する必要があります。

その結果、必要な数のグループを取得します。

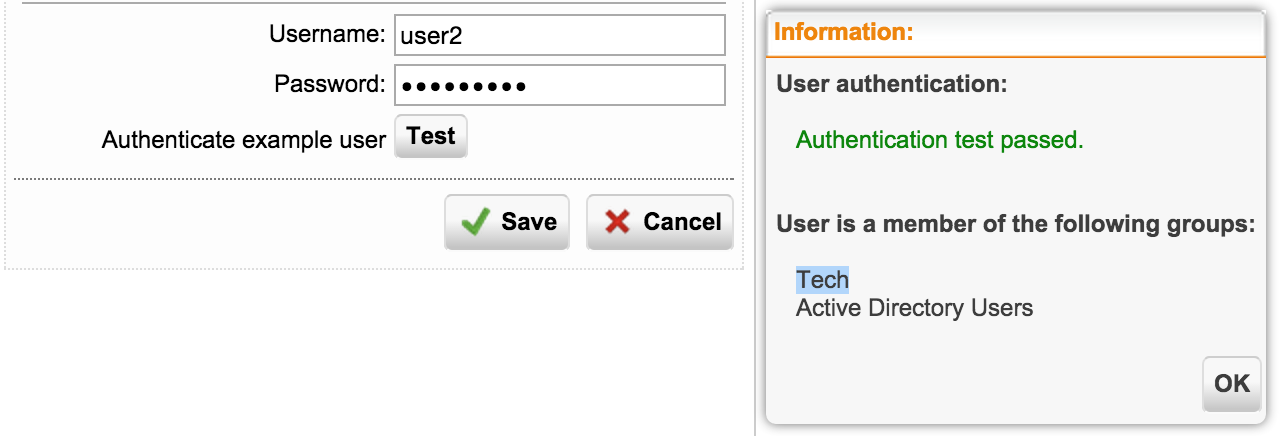

これで、チェックを行うと、グループ内のユーザーが表示されます。

定義とユーザー->認証サーバー->サーバー-編集:サンプルユーザーの認証:テスト

AD SSOを追加

これを行うには、次の2つの手順を実行します。

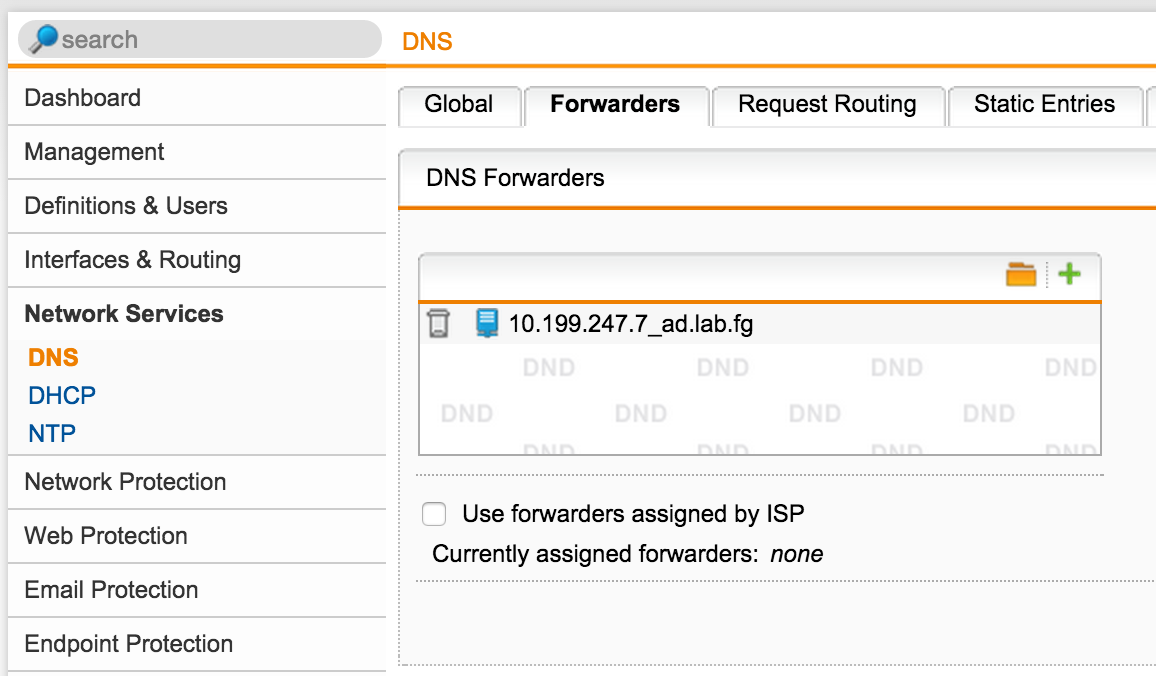

- DNSサーバーとして、DomainControllerのみを残します: ネットワークサービス-> DNS->フォワーダー

- ドメインコントローラーにUTMを追加します: 定義とユーザー->認証サービス->シングルサインオン

ドメインにコンピューターを追加できるアクセス許可が必要です。

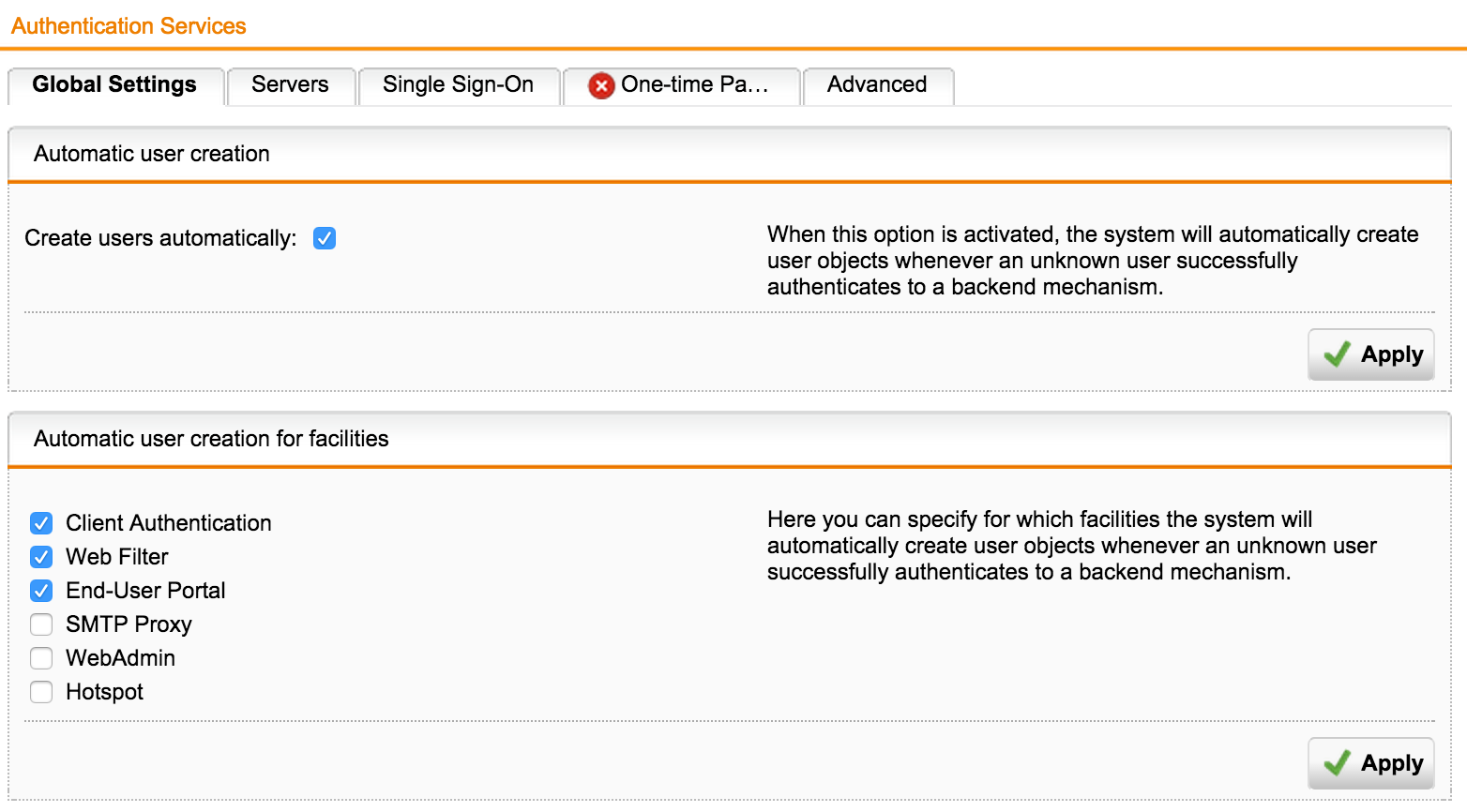

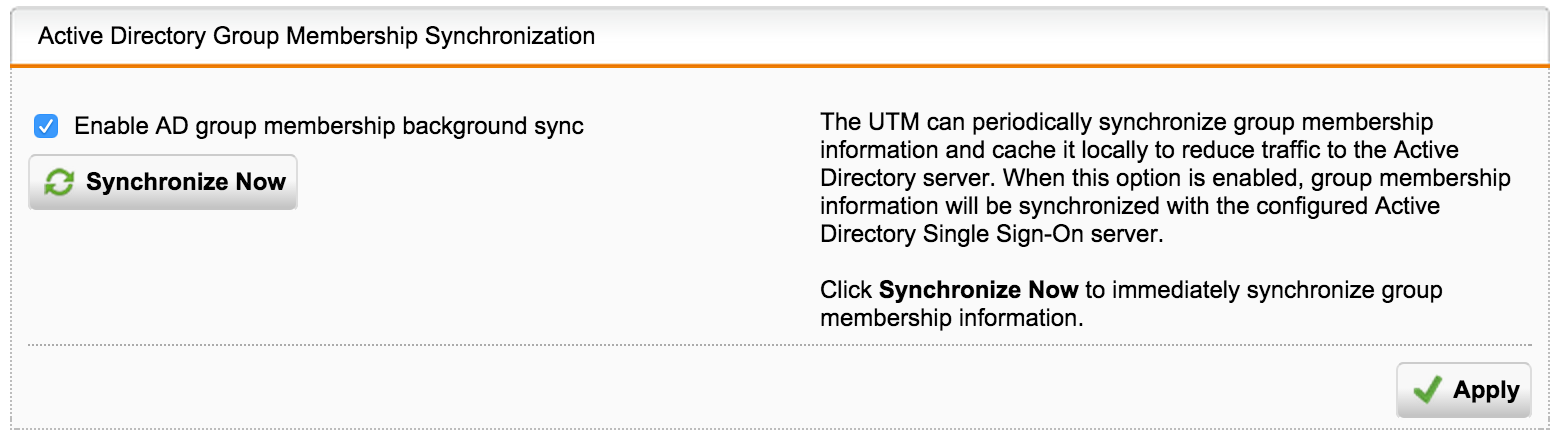

最後に、ちょっとした操作-ユーザーを自動的に追加します。

[詳細設定]タブで、2時間ごとにグループを同期します。突然、ユーザーをあるグループから別のグループに移動します。

Webフィルタリングを設定するか、分割して征服する

今、私たちはそれがすべてであったものに直接進みます。

進行中のプロセスを明確にするために、ブロック図を示します。

ルールが実行される順序を説明します。

- [例外]タブ-フィルタリングオプション->例外。

- [認証プロファイル]タブ-Webフィルタープロファイル。

- デフォルトのアクションタブはWebフィルタリングです。

- 何も機能しない場合、接続はブロックされます。

コンピューターがAciveDirectoryにあり、インターネットにアクセスするためにAD SSO認証が使用される企業サブネット192.168.1.0/24があるとします。

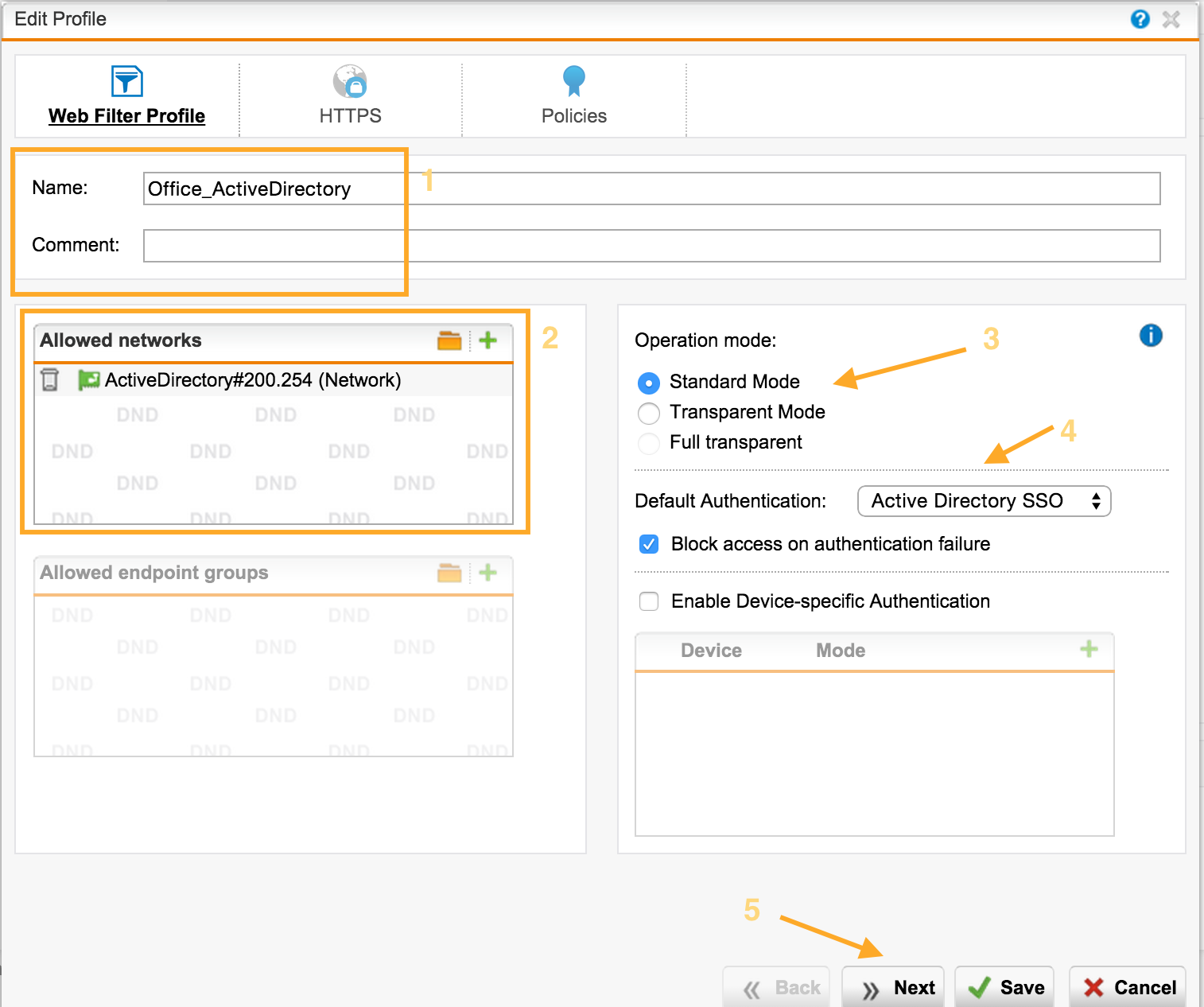

プロファイル-認証プロファイルを作成します

- 名前を設定します。

- この認証方法が適用されるサブネットを選択します。

- 作業モード:

- 標準-標準プロキシ。ユーザーはポート8080でプロキシとしてUTMにアクセスします。

- 透過的-Web要求はインターセプトされ、ユーザーはプロキシ設定を行う必要さえありません。

- 完全透過-UTMはL2レベルで動作します(インラインモード)。 まず、ネットワークブリッジを構成する必要があります。

- 認証方法、一般的に使用されるものについて説明します。

- Active Directory SSO-自明であり、コンピューターはドメイン内に存在する必要があります。

- ブラウザ-ユーザーには、ユーザー名とパスワードを要求するフォームが表示されます。

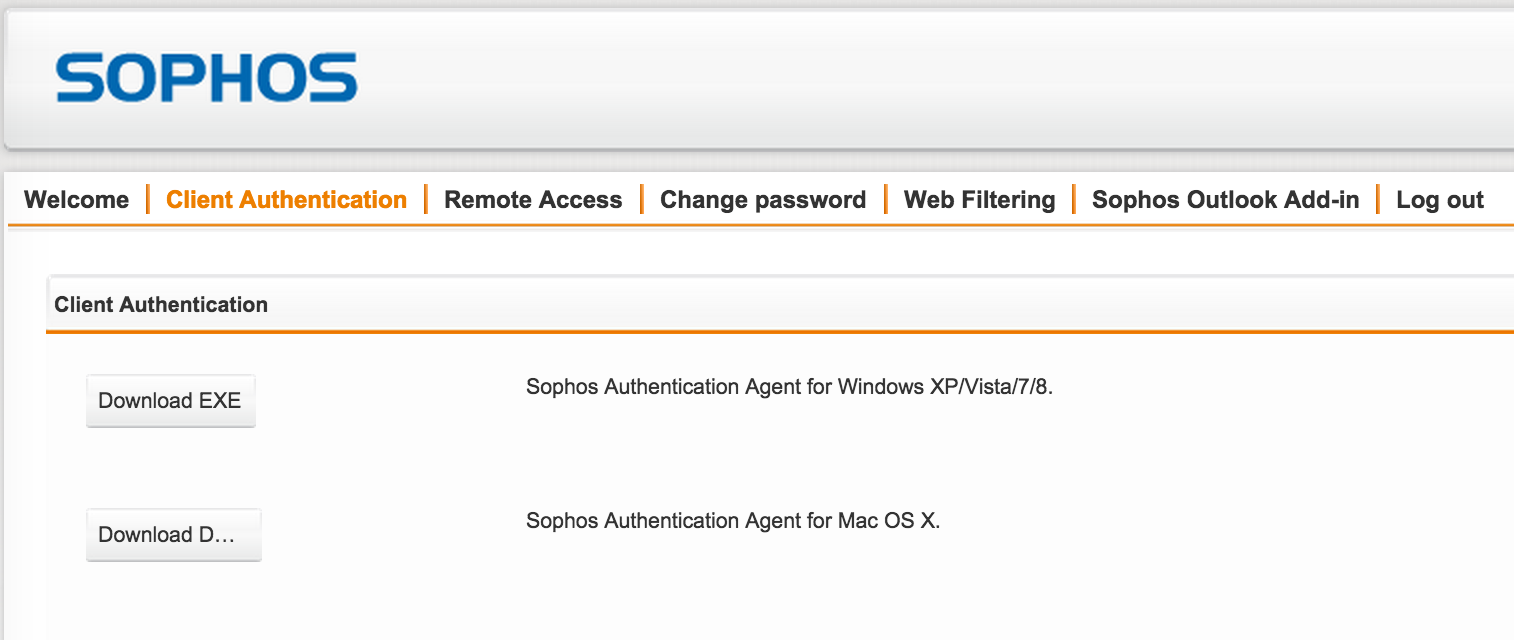

- エージェント-認証エージェントをコンピューターにインストールする必要があります。 Windows(EXE、MSI)およびMAC(DMG)でサポートされています。 そのタスクは、ユーザーと彼が働いているIPアドレスを比較することです。

MSIイメージ( 定義とユーザー->クライアント認証 )を使用して、AD経由でエージェントを配布できます。

ユーザーは、個人ユーザーポータルを使用してダウンロードできます(以下を参照)。

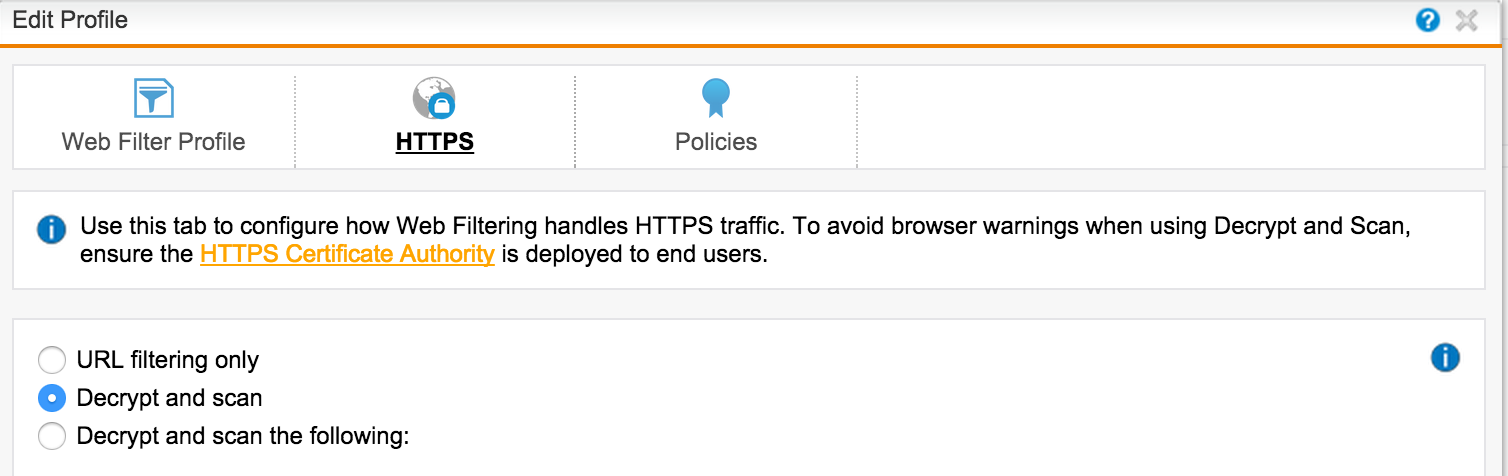

次の画面では、使用するHTTPSフィルタリングモードを尋ねます。

- URLフィルタリングのみ-ソフォスは証明書のメタ情報のみを確認し、ユーザーが禁止サイトにアクセスした場合はブロックします。

- 復号化とスキャン-HTTPSトラフィックを完全に公開-ユーザーがアクセスしている特定のURLが表示されます。 MiTMモードで動作します。 正常に動作するには、ADを介してUTMルート証明書を配布する必要があります(以下を参照)。

- 以下を解読してスキャンします-特定のカテゴリのサイトについてのみ詳細なURLを確認します。

ポリシー-一致するグループとフィルタリングアクション

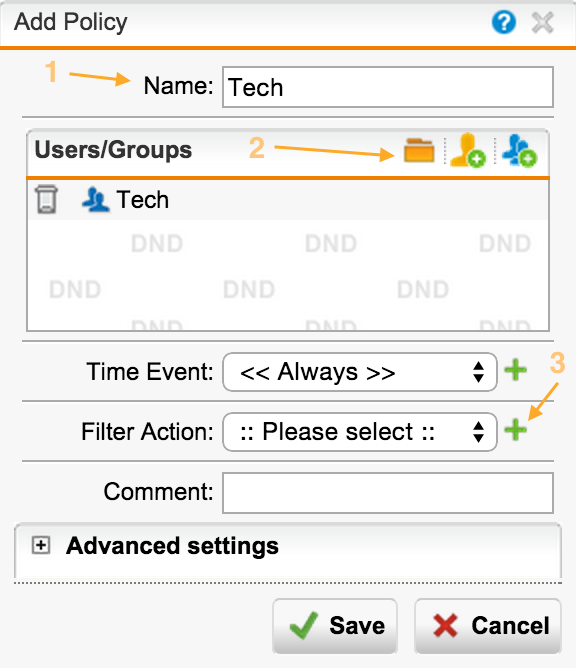

[ポリシー]タブで、フィルタリングルールのアクションポリシーを作成します。 グループとフィルタリングアクションをマッピングし、このポリシーを適用するグループを選択します。 このポリシーの時間間隔も指定できます。

フィルターアクション-フィルターアクションの追加

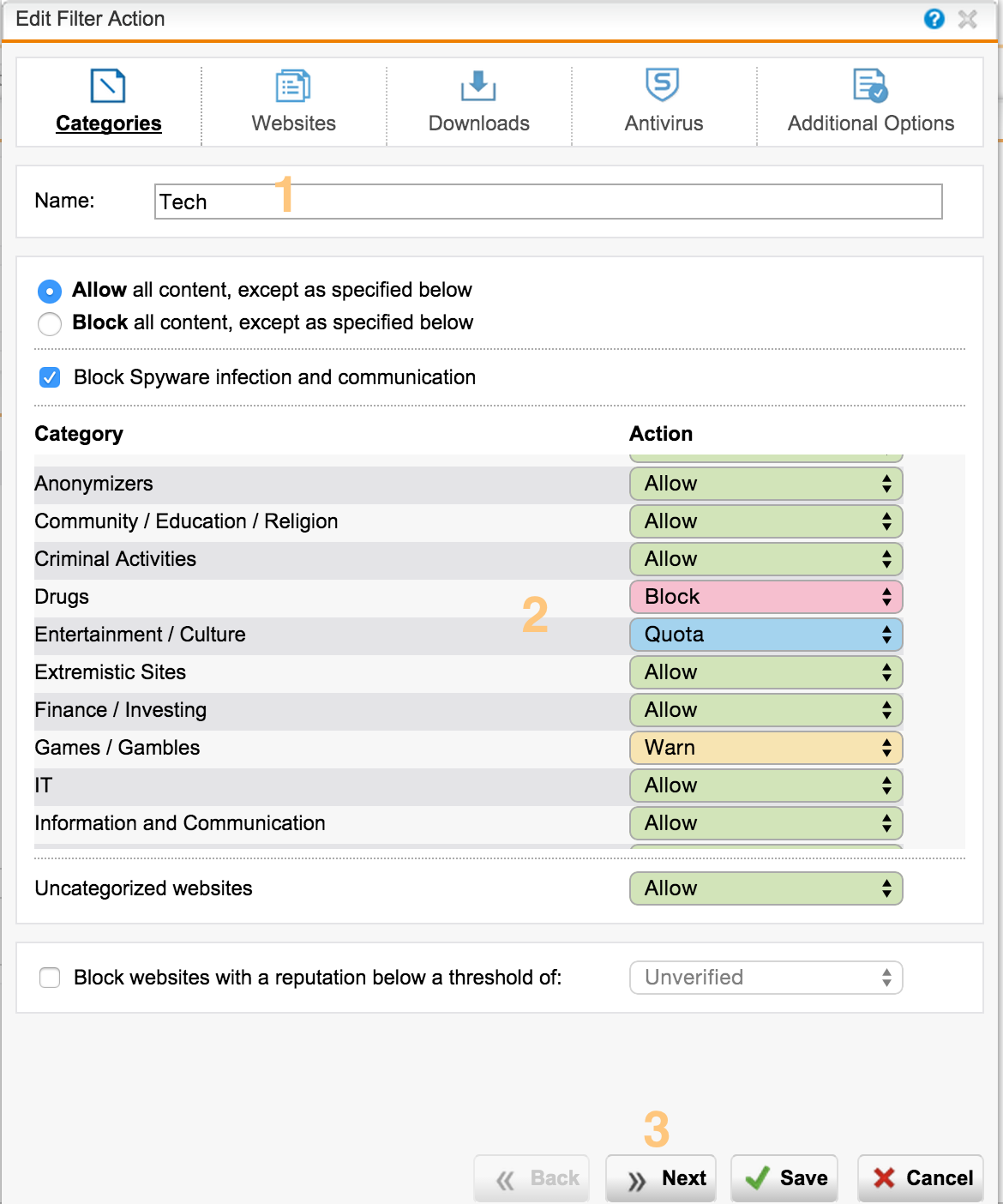

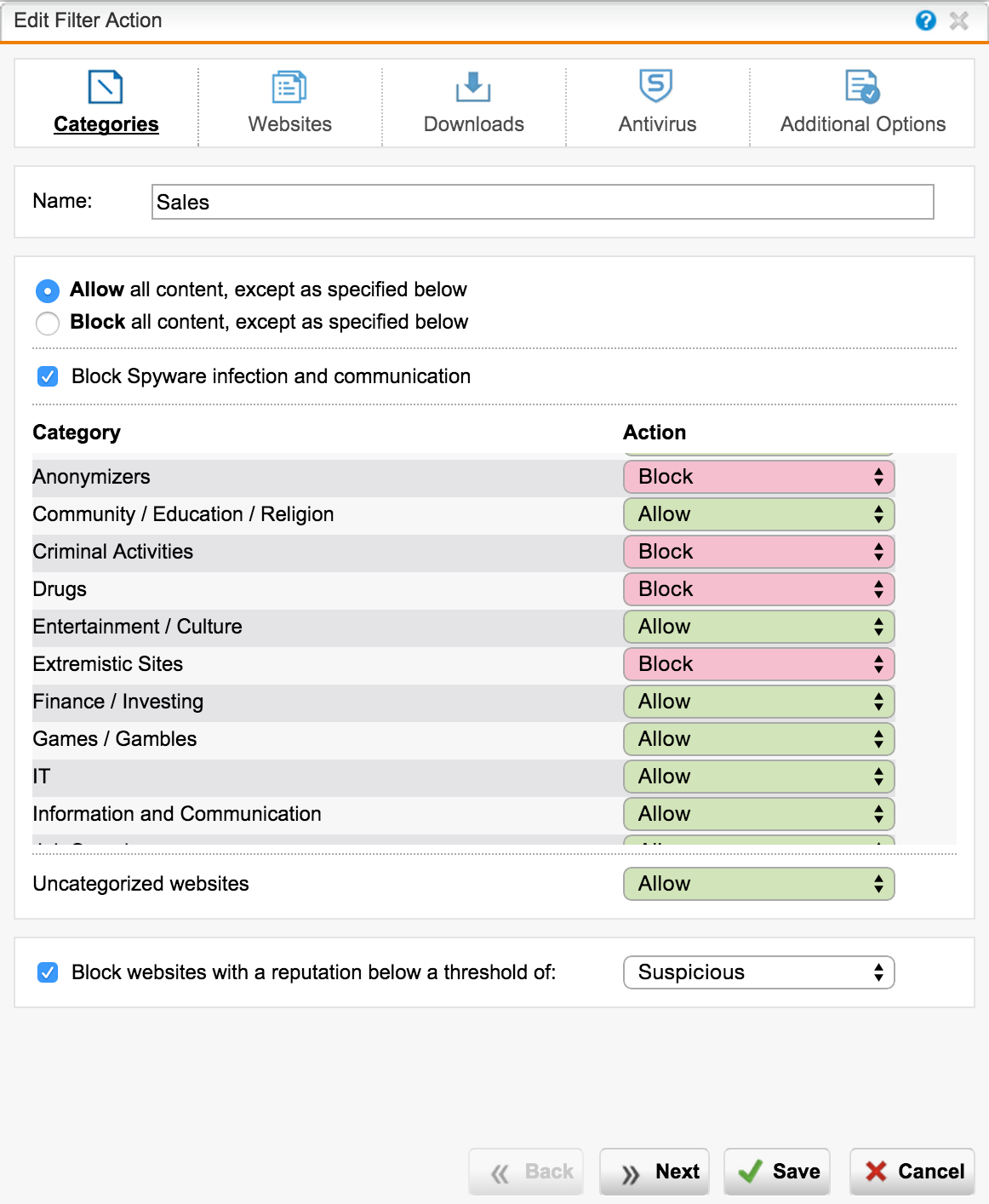

サイトのカテゴリごとに、異なるアクションを選択できます。

- ブロック-ブロック

- 警告-不正なサイトにアクセスしていることを通知します

- 割り当て-ウェブサイト滞在タイマー

URLデータベースには、65の言語で100を超えるカテゴリに3500万を超えるサイトが含まれています。 ベースは定期的に更新されます。

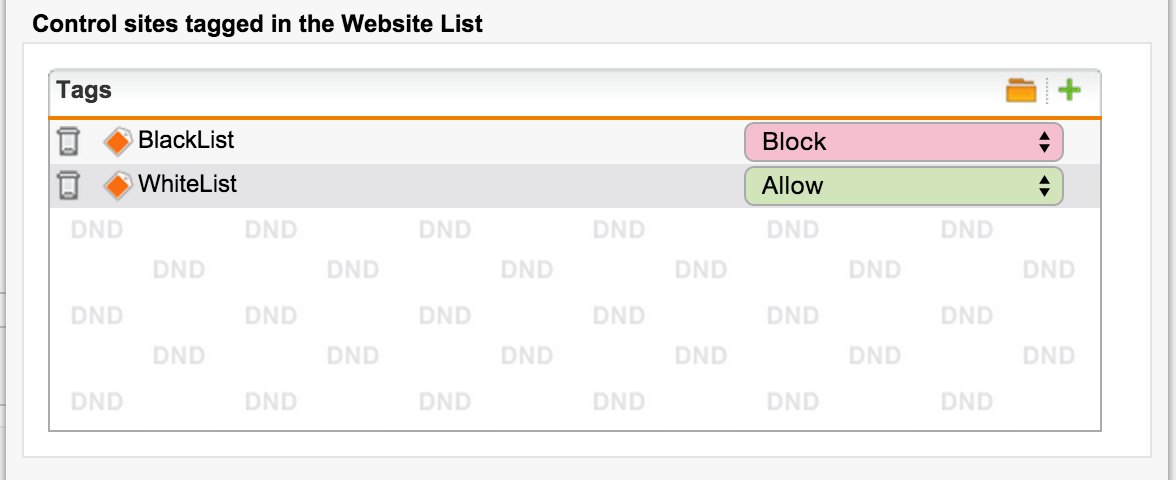

Sophos UTMを使用すると、サイトカテゴリを柔軟に管理できます。カテゴリを再定義できます。 サイトにタグを設定して、独自のカテゴリを作成することもできます。

以下のリストには、グループ化されたカテゴリが表示されます。これらのカテゴリは、[ フィルタリングオプション ]メニューで編集または追加できます。 評判の低いサイト(たとえば、疑わしいサイト)をブロックできます。

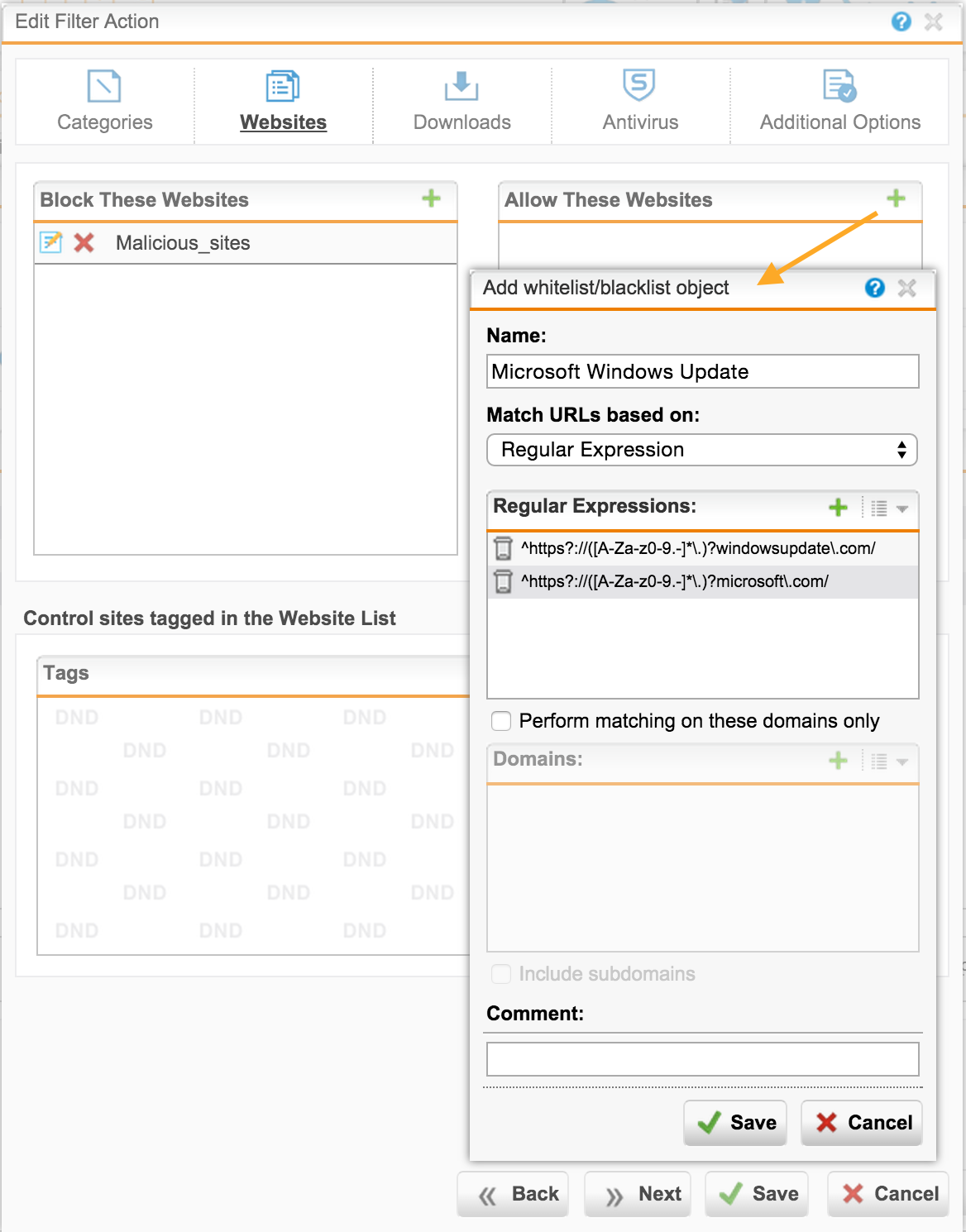

次のタブでは、ドメインだけでなく正規表現も使用して、例外のリストを構成できます。

すべてのプロファイルに適用されるグローバル除外リストを構成する必要がある場合は、後でWeb Protection-> Filtering Options-> Exceptionsタブを使用できます 。

タグによってサイトの再定義されたカテゴリに適切なアクションを追加します。

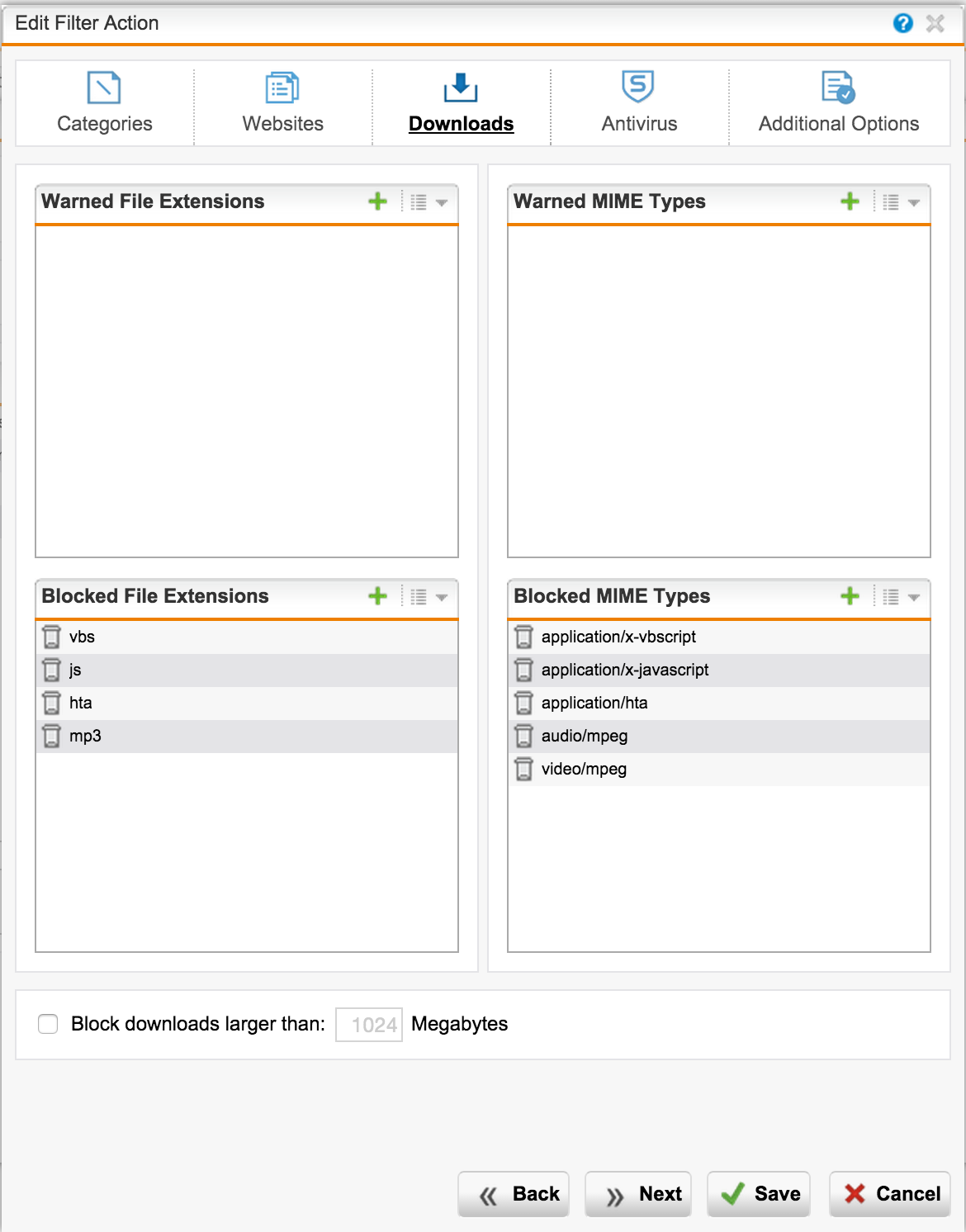

特定の種類のファイルのダウンロードをブロックするには、次のタブを使用します。

次の 2つの点に注目してください。

- UTMはアーカイブを開き、アーカイブからファイルをスキャンしてマルウェアを検出します。 すべてが正常であれば、ユーザーにダウンロードが提供されます。

- 「True File Type」検出機能があり、ウイルス対策エンジンのベストプラクティスを使用してファイルタイプを判別します。 ファイル拡張子は重要ではなく、内容が重要です。 タイプシグネチャは定期的に更新されます。

検出の結果、ファイルには対応するMIMEタイプが割り当てられます。 この機能を正しく機能させるには、 Web Protection-> Filtering Options-> Misc: "MIME blocking inspects HTTP body"オプションを有効にする必要があります。

また、次のMIMEタイプのリストを使用して、 ストリーミングオーディオおよびビデオの表示を禁止することもできます 。

たとえば、拡張子に関係なく、音楽ファイルのダウンロードを禁止します。

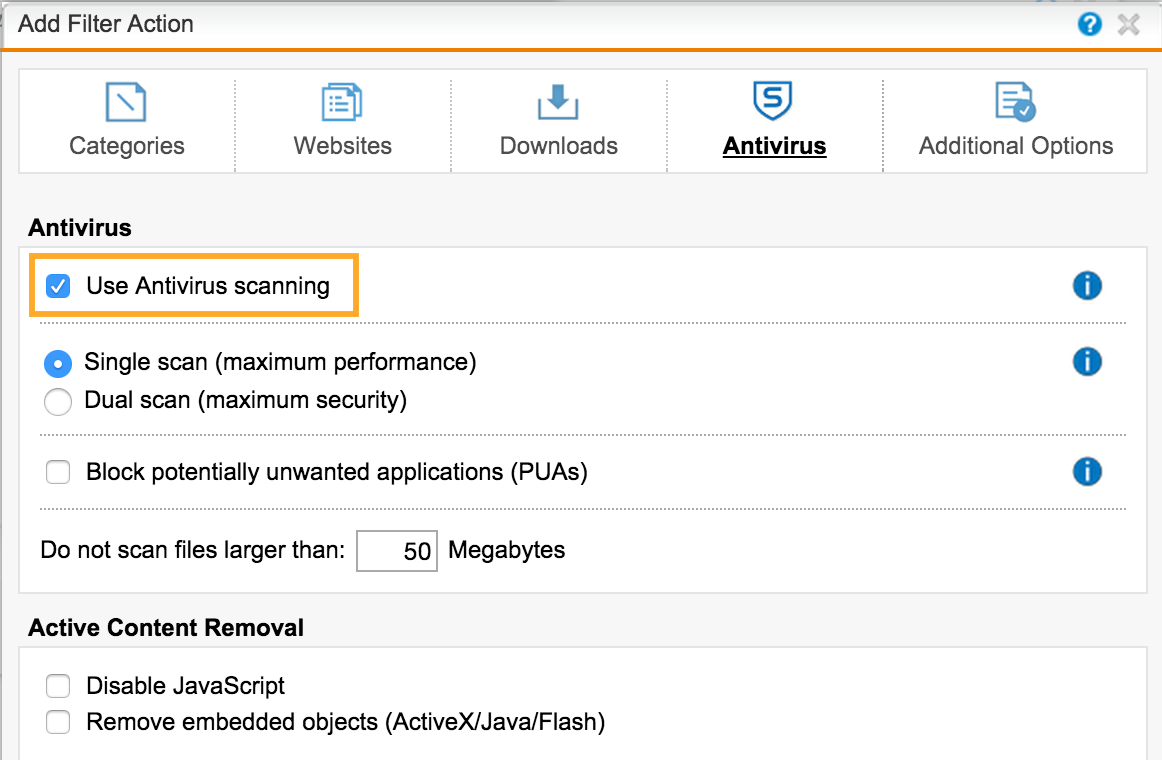

ウイルス対策スキャンを有効にすることを忘れないでください。 1つ目はソフォスアンチウイルス、2つ目はAviraです。

2番目のグループであるSalesに対しても同様のアクションを実行します。

このユーザーグループに固有のカテゴリとアクションを選択します。

その結果、次の図が得られます。

ポリシーは、権限が増加する順、つまり最も厳しいものから最も軽いものの順に配置することをお勧めします。

編集するには、適切なフィルターアクションをクリックします。

この時点で、Webアクセスのセットアップは完了です。 最後の最後のタッチ

プロキシと証明書の設定を配布するか、全員に連絡する

プロキシ設定は手動で設定できますが、多数のコンピューターではこれは困難です。

標準AD SSOを使用する場合、グループポリシーを介してポリシーを配布すると便利です。

- ブラウザIE 6、IE 7、IE 8、IE 9、および対応するOSの場合。 TechNetの詳細な手順。

すべてのプログラム-管理ツール-グループポリシー管理 :

グループポリシー管理:ユーザー構成-ポリシー-Windows設定-Internet Explorerのメンテナンス-接続-プロキシ設定

- ブラウザーIE 10、IE 11、および対応するOSの場合。 詳細な手順: WinServer 2012のビデオまたはWinServer 2008の記事

すべてのプログラム-管理ツール-グループポリシー管理 :

グループポリシー管理:ユーザーの構成-環境設定-コントロールパネルの設定、新規、Internet Explorer 10

プロキシ設定を変更する機能をオフにします(接続タブ):

コンピューターの構成-ポリシー-管理用テンプレート-Windowsコンポーネント-Internet Explorer-インターネットコントロールパネル:[接続]ページを無効にする(有効)

UTMでも、 PACファイルを使用してプロキシを自動的に構成できます。

詳細については、 FastvueおよびUTMtoolsをご覧ください。

MiTM HTTPS分析を成功させるには、クライアントに対して信頼されているUTMにルート証明書が必要です。 これを行うには、いくつかの方法があります。

- AD構造に証明機関がある場合、UTMのルート証明書(ルートCA)を発行してから、UTMにアップロードする必要があります。 このタイプの証明書には、他の証明書に署名する権利があります。 知識ベースの詳細。

- UTMですでに生成されているルート証明書を使用して、AD経由で配布できます。

UTMの証明書: Web Protection-> Filtering Options-> HTTPS CAs-> Signing CA:Download 。

ADから配布する: コンピューターの構成| ポリシー| Windows設定|セキュリティ設定|公開鍵ポリシー->信頼されたルート証明機関 。

証明書は、Windows 7とWindows 8(8.1)の両方で受け入れられます。 知識ベースの詳細。

証明書を配布したら、次のことを行う必要があります。

- コンピューターで実行:gpupdate / force

- または、ログアウトしてコンピューターにログオンします(ログオン/ログオフイベント)

次のブラウザがシステム設定を取得します:すべてのバージョンのInternet Explorer、Chrome、Chromiumベースのブラウザ(Yandex、Operaなど)。 Firefoxブラウザーは、独自の設定と証明書ストアを使用します。 このアプリケーションを無効にするか、 FirefoxADMやPolicyPakなどのサードパーティのユーティリティを使用できます。

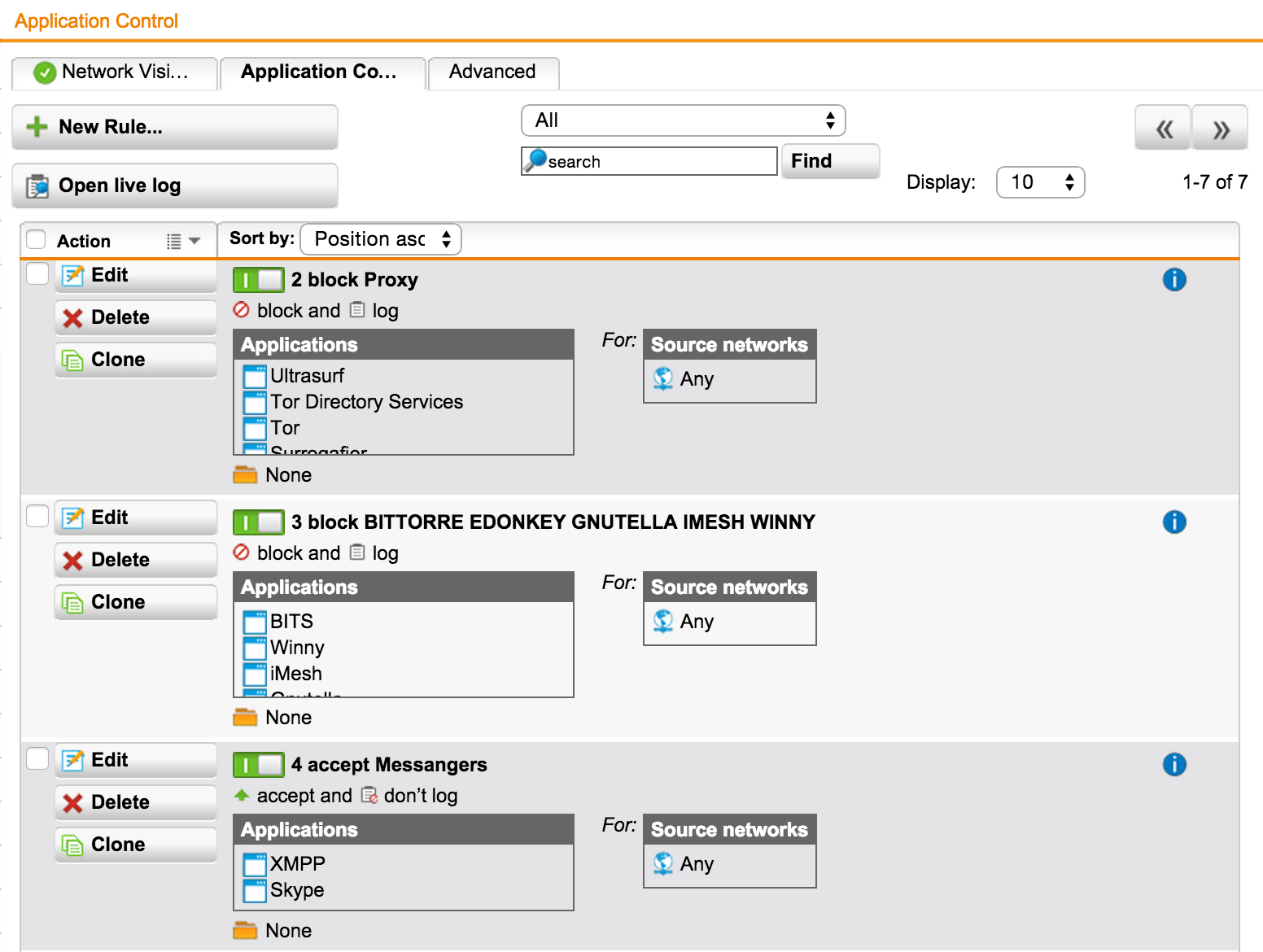

アプリケーションレベルのフィルタリングまたはBlack Catを参照

多くの場合、特定のアプリケーションに対して妨害されないアクセスをブロックまたは許可する必要があります。 Sophos UTMには、特定のアプリケーションを識別することができる組み込みのDPIエンジンがあります。 Supports> 1000アプリケーションおよびプロトコル署名。 異なるプロトコルは異なるポートを使用するため、http以外のL7トラフィックを処理するには、UTMがデフォルトGW(プロキシではない)として機能する必要があります。

たとえば、すべてのプロキシとトレントをブロックしますが、ユーザー認証なしでIMが機能するようにします。

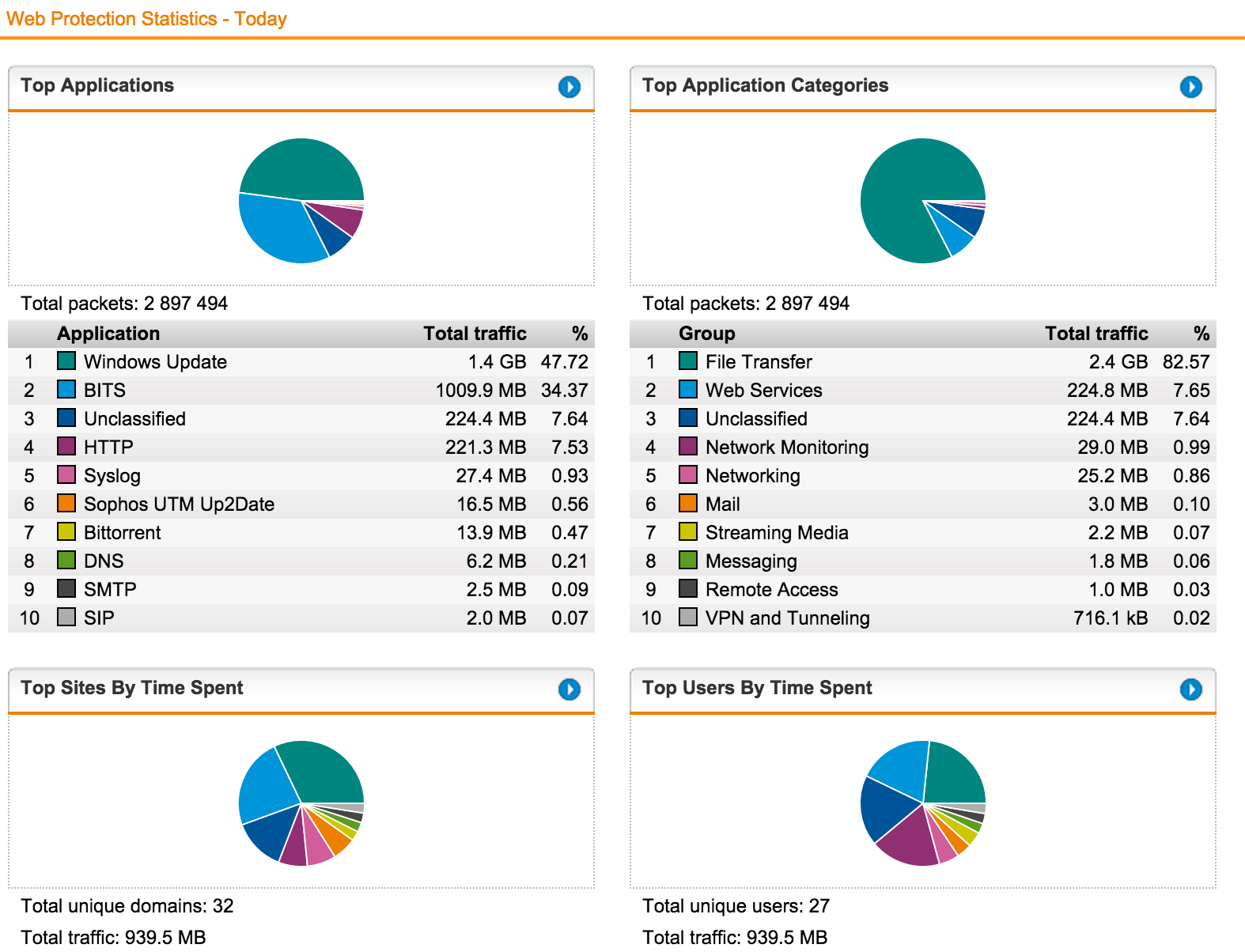

埋め込みレポートまたはすべてを見る目

同様のソリューションと比較したSophos UTMの重要な利点の1つは、多数(1000以上)の組み込みレポートです。 それらはすべて「ログとレポート」メニューにあります。 レポートはキリル文字のユーザー名をサポートします。

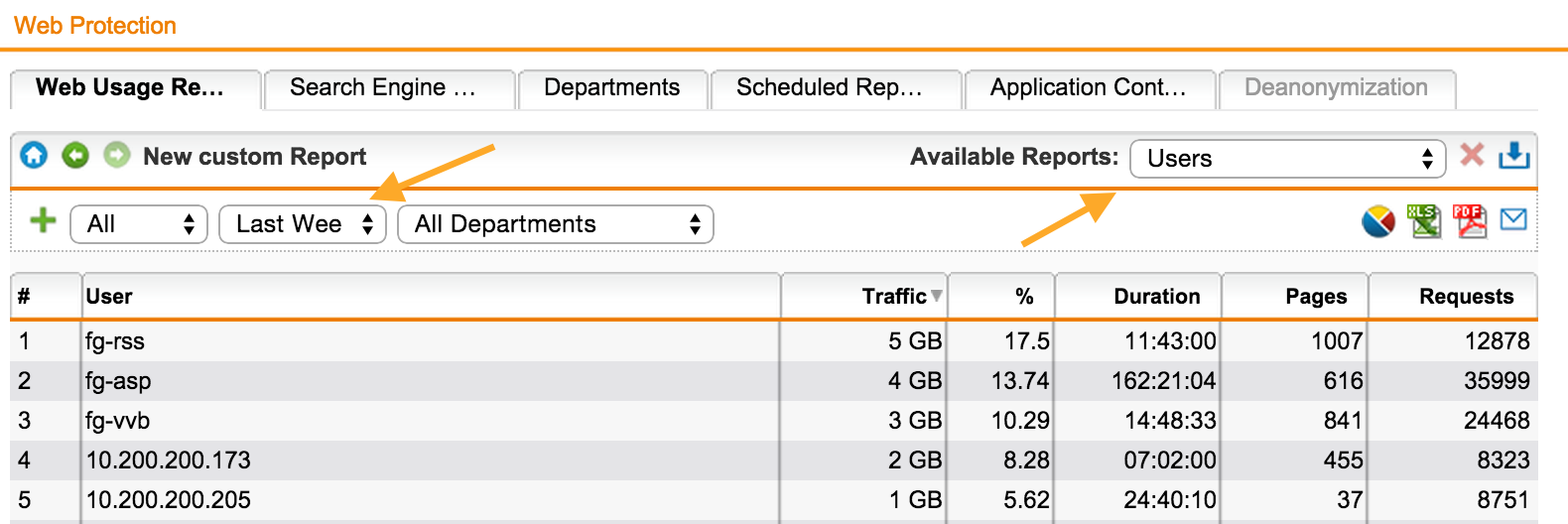

たとえば、Webフィルタリングに関する先週のユーザーに関するレポートが表示されます。

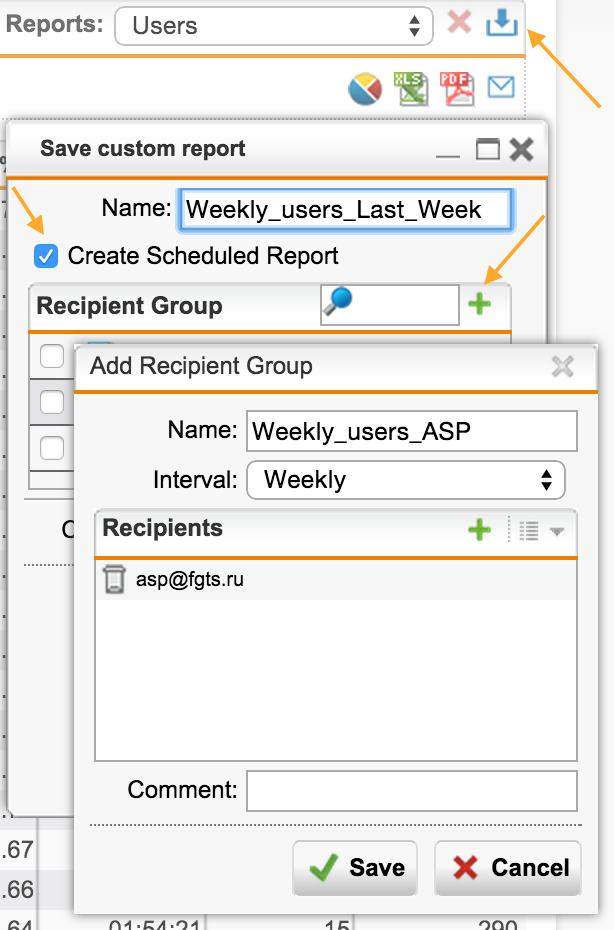

結果のレポートを保存して、定期的にメールに送信して作成します。

カスタマイズとセルフサービスまたは心に近い

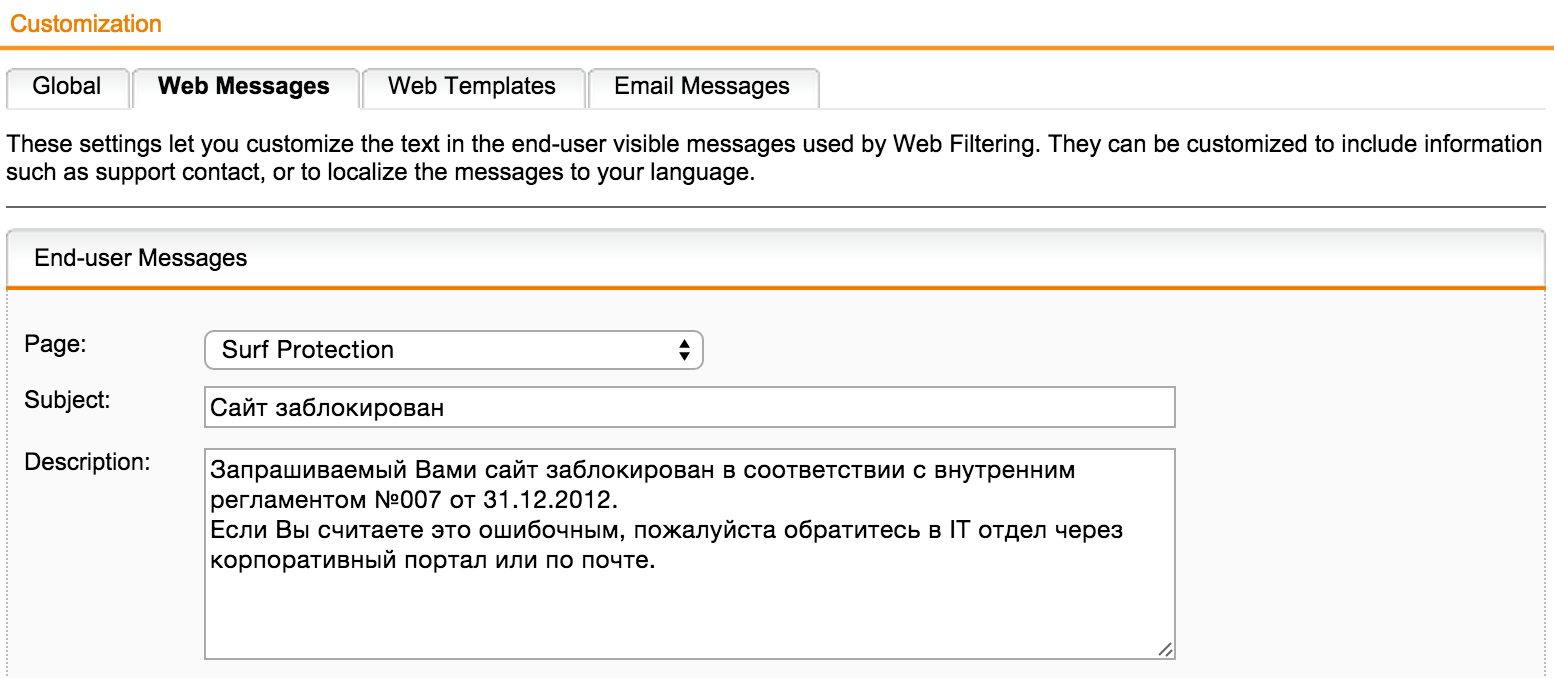

[管理]-> [カスタマイズ]タブで、メッセージに表示される会社のロゴを変更できます。

ユーザーに表示されるすべてのメッセージは簡単に変更できます。

さらに、WebTemplateを変更できます。 ヘルプ(右上隅)のリンクからサンプルをダウンロードできます。

ユーザーポータル

ユーザーは、パーソナルポータル-「ユーザーポータル」に必要なデータをダウンロードできます。

このユーザーが使用できる機能に応じて、認証エージェント、CAルート証明書、またはVPN設定。

メニュー管理->ユーザーポータルで設定

結果

+透過的なユーザー認証。

+ユーザーグループごとに異なるポリシー。

+カテゴリによるURLフィルタリング。

+ HTTPSをスキャンします。

+ダウンロードしたファイルのウイルスをスキャンします。

+署名によるファイルタイプの正しい定義。

+定期的かつ詳細なレポート。

+セルフサービスのユーザーポータル。

問題解決または干し草の山で針を見つける

問題が発生した場合、またはまったく機能しない場合は、次のトラブルシューティング手順を使用することをお勧めします。

- 認証サーバーと、グループが配置されているユーザーをテストします(「AD接続」セクションのテストを参照)。

- ポリシーチェックでポリシーを確認します。

- ログファイルを表示します。ここで、このFilterActionとProfileがこの要求に対して機能したことに関する情報を確認できます。 おそらく、このグループのプロファイルの順序が間違っているか、間違ったアクションが選択されただけです。

- AS SSO認証(Kerberos)を使用して、UTMとクライアントの時間を確認し、1つのNTPソースから時間が取られるようにします。

システムは自己文書化されています-右上隅の疑問符をクリックすると、状況依存のヘルプセクションが表示されます。 システムインターフェイスがロシア語である場合、ドキュメントはロシア語で開きます。 カテゴリのナレッジベースもあります 。

ご質問がある場合は、までご連絡ください 。

ボーナスまたはこれはほんの始まりです)

TMG、PaloAlto、Fortinet、StoneSoft、CheckPointなどのソリューションから移行(交換)する場合、2015年末まで20%の割引が提供されます。 アクションページの詳細。