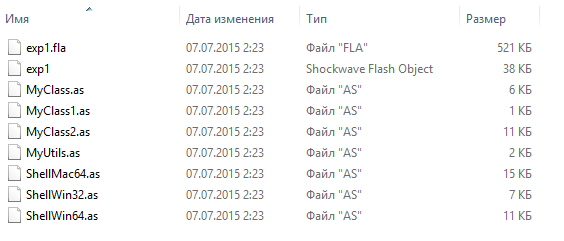

図 エクスプロイトのソースコード。

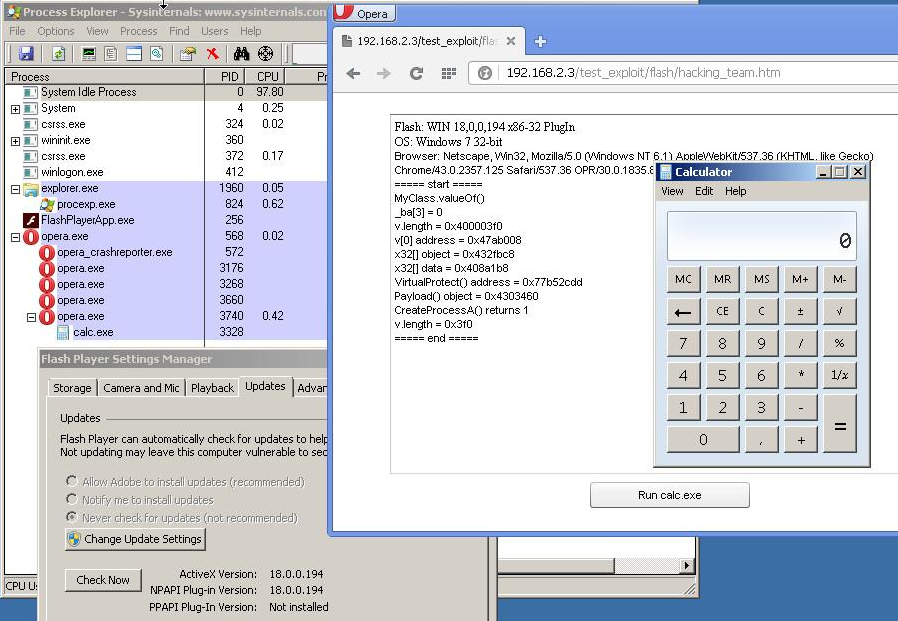

図 32ビットバージョンのWindows 7でのOpera Webブラウザーのエクスプロイトの成功のデモ。

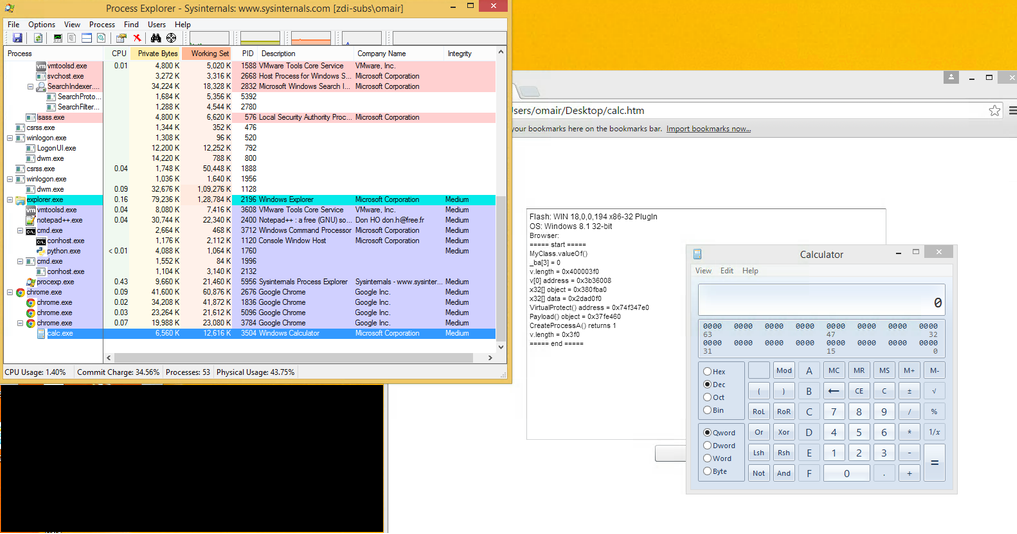

図 Google Chromeでも同じことが言えます。 ソースはこちらです。

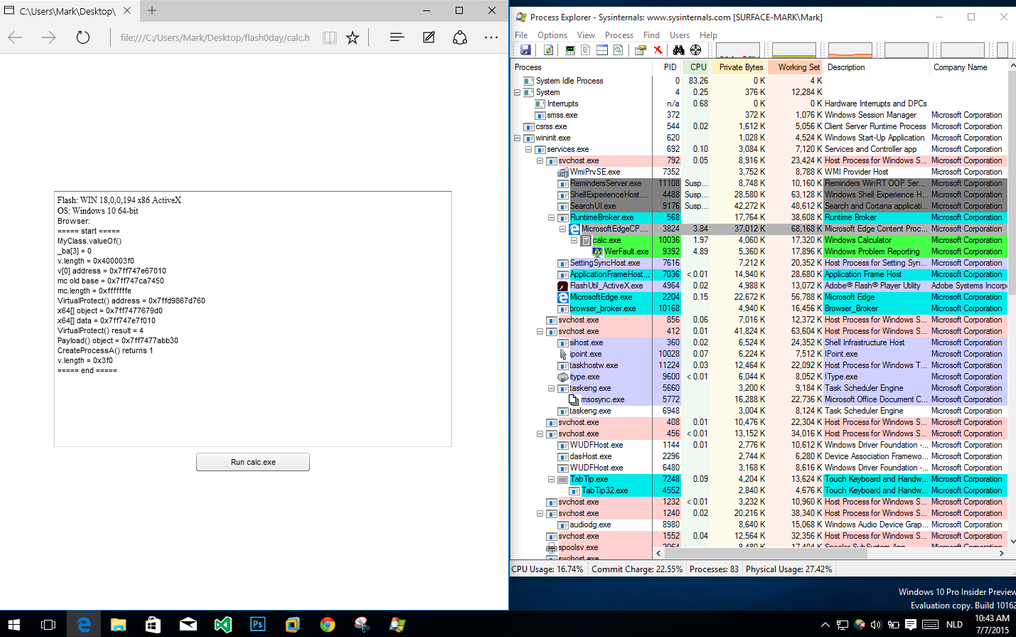

図 このエクスプロイトは、Windows 10(ビルド10162)上の最新のMS Edge Webブラウザーでもうまく機能します。

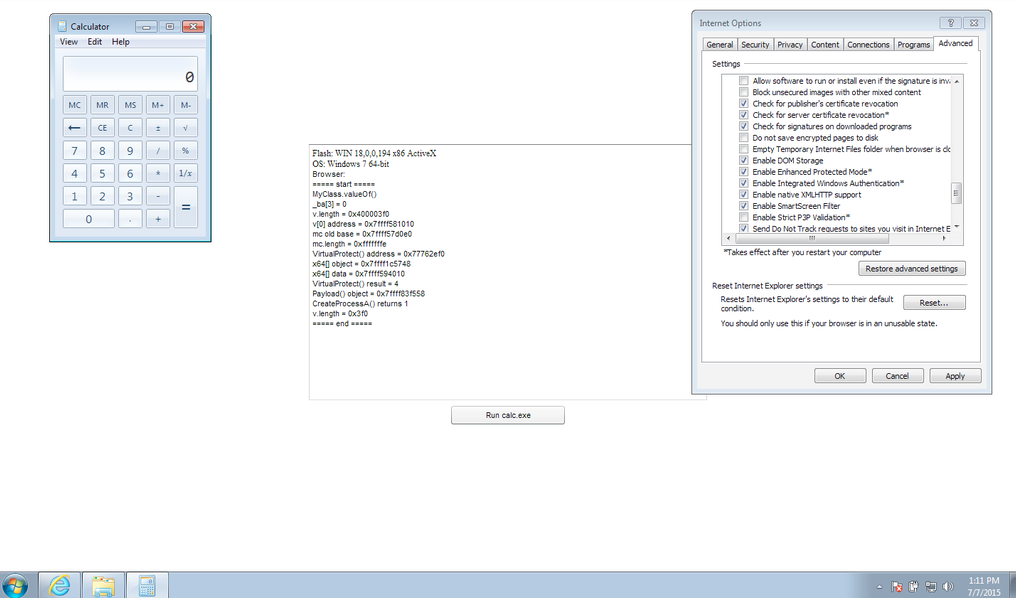

図 このエクスプロイトは、 EPMが有効になっているWindows 7の64ビット最新バージョンのIE11で正常に機能します。

この場合、状況の最も危険な展開は、このエクスプロイトが1つ以上のエクスプロイトセットに分類され、攻撃者がマルウェアの自動インストールを使用してドライブバイ攻撃を整理するために使用されることです。

アドビが対応するパッチをリリースする前に、使用しているブラウザのFlash Playerを無効にすることをお勧めします。 このプロセスの手順については、 こちらをご覧ください 。

UPD:シマンテックは、この0dayエクスプロイトの関連性も確認しています。

攻撃者に悪用される可能性のあるリークされたFlashゼロデイ

www.symantec.com/connect/blogs/leaked-flash-zero-day-likely-be-exploited-attackers

ユーザーはEMETを使用して、このエクスプロイトのアクティビティをブロックできます。

www.kb.cert.org/vuls/id/561288

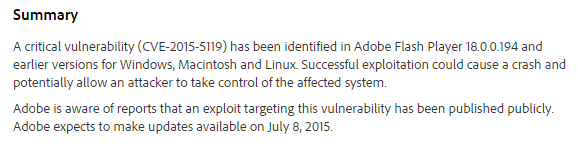

UPD1 :識別子CVE-2015-5119(Windows、Linux、OS X)が割り当てられた脆弱性。 Adobe Flash Playerのセキュリティアドバイザリ(APSA15-03)を参照してください

helpx.adobe.com/security/products/flash-player/apsa15-03.html

UPD2: ESET Antivirus製品は、エクスプロイトをSWF / Exploit.Agent.IGとして検出します。

virusradar.com/en/update/info/11902

安全である。