この悪意のあるプログラムのコンポーネントは、暗号化され、実行可能なELFファイル内にパッケージ化されたPerlスクリプトです。 場合によっては、これらのスクリプトに別の実行可能なELFファイルが含まれている場合があります。

ESETアナリストは、感染したシステムに関する統計を取得するために陥没操作を実行することができました。これにより、その数を計算し、所有者に通知することができました。 分析の結果、次の重要な結果が得られました。

- Linux / MumblehardマルウェアのモジュールはPerlスクリプトで、アセンブラーを使用して記述されたMumblehard ELF実行可能ファイルにあります。

- シンクホールを使用すると、感染したシステムの8,867個の一意のIPアドレスを7か月間にわたって特定できました。

- このような一意のIPアドレスの1日あたりの最大数は3.292でした。

- マルウェアは少なくとも2009年から活動しています。

- Webサーバーは、感染したすべてのコンピューターを支配しました。

- MumblehardとYellsoftには密接な関係があります。 後者は、大量の電子メールを送信するためのソフトウェアを配布する会社です。

はじめに

アナリストは、企業のシステム管理者がスペシャリストに連絡してサーバーに関するアドバイスを求めたところ、 Linux / Mumblehardに遭遇しました。 このサーバーで、疑わしいプロセスを記録し、そのメモリをダンプしました。 プロセスは、実行中のPerlインタープリターでした。 このプロセスは悪意のあるスクリプトを実行しました。 また、/ tmpディレクトリに疑わしいELFファイルが見つかりました。 分析の過程で、このファイルがLinux / Mumblehardに属していることが明らかになりました 。

アナリストの注意は、悪意のあるPerlスクリプト自体が実行可能なELFファイル内にあるという事実に引き付けられました。これは、ストレージのかなり珍しいケースです。 調査の結果、このマルウェアの背後にいるサイバー犯罪者グループは、YellsoftというIT企業と密接な関係にあることが明らかになりました。 スパムの原因となったMumblehardコンポーネントの最初のサンプルは、2009年にVirusTotalサービスにアップロードされました。同時に、Yellsoftは2004年から活動を続けています。 。

図 Yellsoftホームページ、2004年の姿

特別なサーバーと感染したシステムのリストを使用して、このマルウェアを配布するための2つの主要なベクトルを確立しました。 これらのベクトルの1つは、JoomlaおよびWordpressサイトの一般的なコンテンツ管理システムのエクスプロイトのエクスプロイトによる使用です。 もう1つのベクトルは、海賊版バックドアバージョンのDirectMailer for Linux&BSDのサイバー犯罪者による拡散でした。 このプログラムはYellsoftから240ドルで販売されています。 プログラムの海賊版は、Mumblehardバックドアのインストールに特化しています。 バックドアにより、攻撃者は侵入先のサーバーに他の悪意のあるプログラムをインストールできます。

マルウェア分析

サイバー犯罪者のグループが使用したマルウェアの2つの異なるコンポーネントを分析しました。 1つ目は、制御するC&Cサーバーにコマンドを要求するバックドアです。 コマンドデータにはURLが含まれます。 これらは、侵害されたサーバーでダウンロードおよび実行する必要があります。 2番目のコンポーネントはスパムコンポーネントで、いわゆる スパマーデーモン。 両方のコンポーネントはPerlで記述され、アセンブリ言語で記述されELFファイルにある1つのパッカーを使用して難読化されています。 次の図は、Mumblehardコンポーネントとそれらの管理サーバー間の接続を示しています。

図 Mumblehardコンポーネントとそれらの管理サーバー間の相互作用。

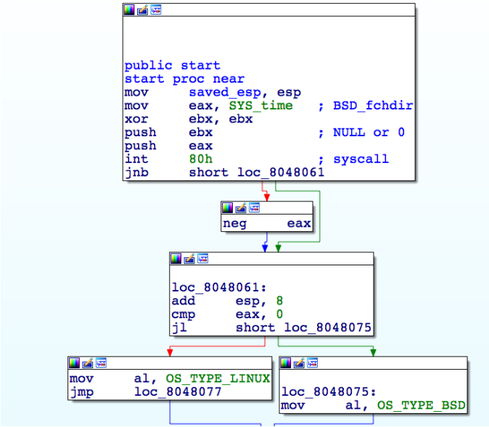

気付いた最初の興味深い機能の1つは、ELFファイル内にあるPerlスクリプトラッパーです。 アセンブラーで書かれており、200の命令で構成されています。 このコード自体は、int 80hステートメントを使用してLinuxシステムサービスを呼び出します。 パッカーのソフトウェア機能には、スタックのサービスを担当する通常のプロローグもありません。

int 80hシステムコールを使用すると、パッカーコードに1つの重要な利点が与えられ、OSライブラリへの外部依存関係がなくなります。 さらに、パッカー自体はLinuxとBSDの両方で正常に機能します。 システムのタイプは、マルウェアコードの先頭で引数0のシステムコール番号13によって決定されます。Linuxの場合、これは時間(NULL)関数のAPI呼び出しに対応し、BSDではfchdir(stdin)に対応します。 BSDの場合、そのような引数を持つ関数呼び出しは失敗し、戻り値は負の数になります。Linuxの場合、対応する呼び出しの戻り値は正になり、1970年1月1日から経過した秒数に対応します。

図 実行可能ELFファイルへのエントリポイント(パッカーコードの先頭)。 識別子13(SYS_TIME)のサービスコールが表示されます。

次に、悪意のあるコードはfork()関数を呼び出し、 execve( "/ usr / bin / perl"、...)を呼び出してPerlインタープリターを起動します 。 スクリプト自体は、STDINチャネルを介してインタープリタープロセスに送信されます。 dup2システムコールを使用すると、親プロセスは、複製されたファイル記述子を介して、解読されたスクリプトをインタープリタープロセスに渡すことができます。

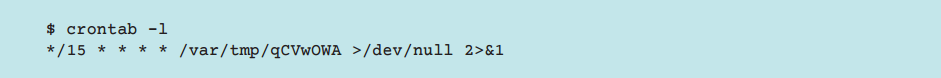

バックドア自体は単純なジョブを実行し、管理するC&Cサーバーにコマンドを要求し、実行結果を通知します。 バックドアは、システムとしてサービス(デーモン)として起動するのではなく、代わりにcrontabタスクスケジューラを使用して、15分ごとに実行を提供します。

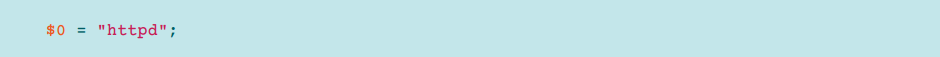

また、httpdサービスとして偽装します。

バックドアは、起動するたびに、コマンドを受信するためにリストからすべてのC&Cサーバーをポーリングします。 実際、識別子0x10のコマンドは1つしかサポートされていません。このコマンドは、指定されたファイルのURLからダウンロードし、その後システムで実行されるようにバックドアに指示します。 通常、C&Cサーバーのリストは10個のアドレスで構成されます。 見つかったリストは、観察したすべてのLinux / Mumblehardサンプルで同一でした。 IPアドレスが194.54.81.163のC&Cサーバーが1つだけのアクティビティを目撃しました。 2005年にbehance.netドメインを持つサーバーの1つはAdobeに属していました。

- 184.106.208.157

- 194.54.81.163

- advseedpromoan.com

- 50.28.24.79

- 67.221.183.105

- seoratingonlyup.net

- advertise.com

- 195.242.70.4

- pratioupstudios.org

- behance.net

アドレス194.54.81.163のサーバーに送信コマンドが含まれている場合、サーバーは一定の時間内にのみ応答できます。

バックドアは、リストから各C&CサーバーのHTTP GET要求を生成します。 サーバーは、HTTPヘッダーのSet-Cookieフィールドでマスクされているコマンドで応答します。 そのような技術は正当化することができます。そのようなネットワークパケットをキャプチャするとき、その分析は疑いを引き起こさないからです。

図 サンプルのC&Cサーバー応答。

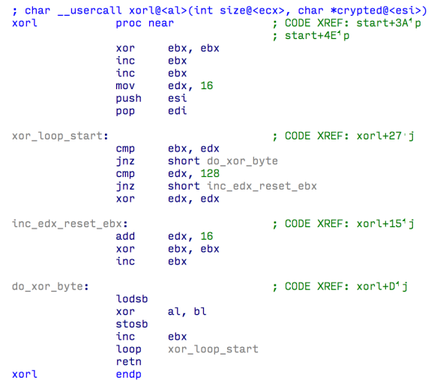

PHPSESSIDというCookieは16進数でエンコードされます。 コマンド自体の中の行も、特別なアルゴリズムを使用して暗号化されます。 このアルゴリズムは、Perlスクリプトラッパーで使用されるアルゴリズムと同じです。 マルウェアコードの両方の部分の開発は、同じグループまたは人であると想定できます。

図 C&Cサーバーから受信したコマンドのデータを解読する機能。

図 Perlの同じ復号化関数。

文字列が復号化されると、次の情報がCookieから抽出されます。

タブ。 PHPSESSID Cookie内のパラメーターのリスト。

タブ。 PHPSESSID内のパラメーター値の例。

C&Cサーバーからコマンドを要求する場合、バックドアはユーザーエージェント文字列を使用します。 以下の行は、Windows 7のMozilla Firefox 7.0.1ブラウザーで使用されている行と一致しています。

URLでファイルのダウンロードとその実行が完了すると、バックドアはコマンドの受信元の各C&Cサーバーに操作のステータスを報告します。 この情報は、ユーザーエージェント行内でマスクされ、次の形式になります。

次の図は、サイズが56.013バイトのファイルを実行するためにコード(ダウンロードと実行)がコード0x18(24)で成功(ダウンロードと実行)したときにバックドアによって送信されるユーザーエージェント文字列の例を示しています。