OSSIM(オープンソースセキュリティ情報管理)-管理、制御、情報セキュリティのシステム。

OSSIMの「そのまま」には、次のような機能が含まれます。

- イベントの収集、分析、相関-SIEM

- ホスト侵入検知システム(HIDS) -OSSEC

- ネットワーク侵入検知システム(NIDS) -Suricata

- ワイヤレス侵入検知システム(WIDS) -Kismet

- ホスト監視-Nagios

- ネットワーク異常分析-P0f 、 PADS 、 FProbe 、 Arpwatchなど

- 脆弱性スキャナー-OpenVAS

- OSSIMユーザー間の最も強力な脅威情報交換システム-OTX

- さまざまな外部デバイスおよびサービスからのログの解析および相関のための200以上のプラグイン

まえがき

この記事では、主にOSSIMのインストール、初期セットアップ、および構成に焦点を当てます。機能に関するすべての情報は、 公式Webサイトから入手できます。または、このビデオを参照してください。

AlienVaultには、無料のOSSIMとより高度なバージョンの2つの製品、USMがあります。違いはこのリンクで確認できます。

おまけとして、この記事の最後の章では、OSSIMとArcemight SIEMシステムの統合に関する情報を掲載しました。

目次

OSSIMをインストール

OSSIMの構成

使用したソース

OSSIMをインストール

オープンソースのSIEMシステムのインストールは、Debianオペレーティングシステムとすべての必要なプレインストールコンポーネントとモジュールを含む既製のインストールイメージを使用して行われます。

OSSIMをインストールするには、リンクを開く必要があります 。その後、OSSIMディストリビューションの最新バージョンのダウンロードがすぐに開始されます。

VMware ESXiにインストールします。

ESXiセットアップ

まず、ESXi自体を構成する必要があります。つまり、 「聞き取れない」モード(無差別モード)で動作するインターフェイスを構成する必要があります。 ネットワーク監視を設定するにはこのモードが必要です。 OSSIMでは、 Suricataがこの役割を果たします。

これを行うには、以下のアニメーションのように、ホスト設定を開き、すべてを実行します。

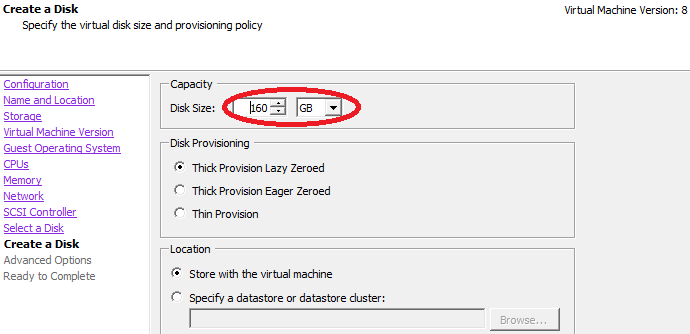

このセットアップが完了したら、仮想マシンを追加します。 以下のスクリーンショットでは、変更する設定項目のみ。

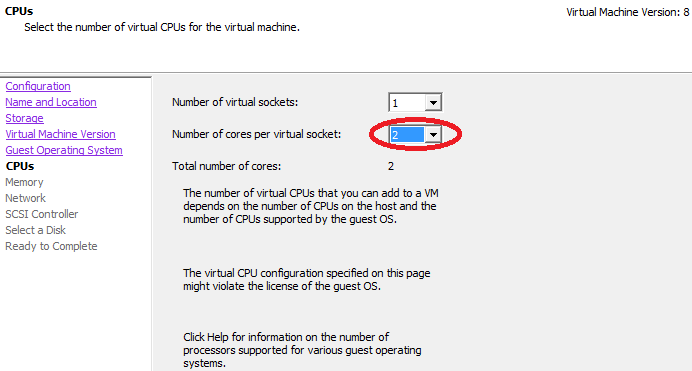

OSSIMの多くのサービスはマルチスレッドモードで動作するため、複数のコアをインストールすることをお勧めします。

RAM、もっと置くことが望ましい。 すべてがほぼ安定して動作し、速度が低下しない最小サイズは3GBです。

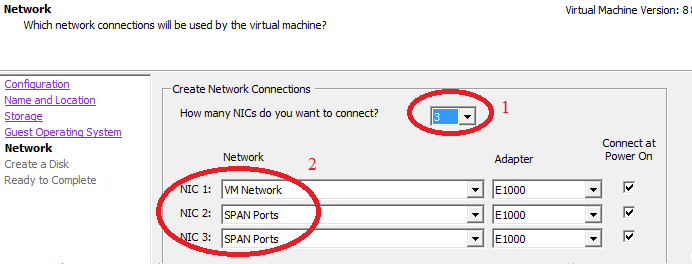

1つのOSSIM管理インターフェイス、1つはネットワークIDS Suricata用、もう1つはOpenVAS用(オプション)。

これで、仮想マシンの構成が完了しました。

設置

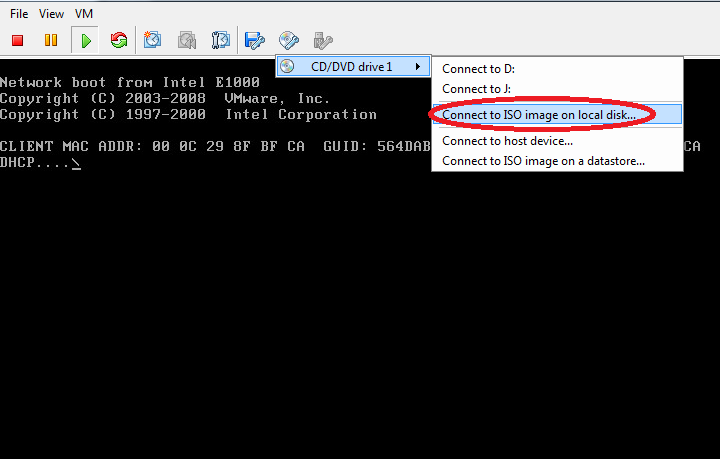

仮想マシンをオンにして、以前にダウンロードしたOSSIMインストールイメージである仮想マシンに接続します。

次に、OSSIMをインストールします。 インストールはDebianのインストールと違いはありません。インストールのポイントのみがはるかに小さくなります。

セットアップは非常に簡単なので、簡潔にするために、アニメーションのスクリーンショットの一部は省略されています。

すべての設定を入力すると、インストールが開始されます。

「cdsetupの起動...」ステップで、インストールがしばらくフリーズする場合があります。

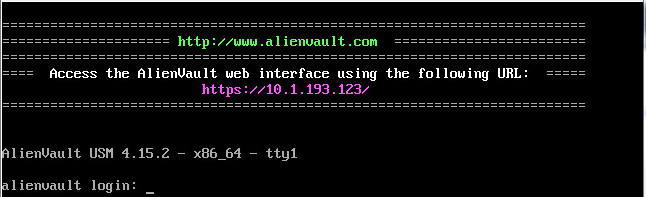

最後に、コンソールが表示されます:

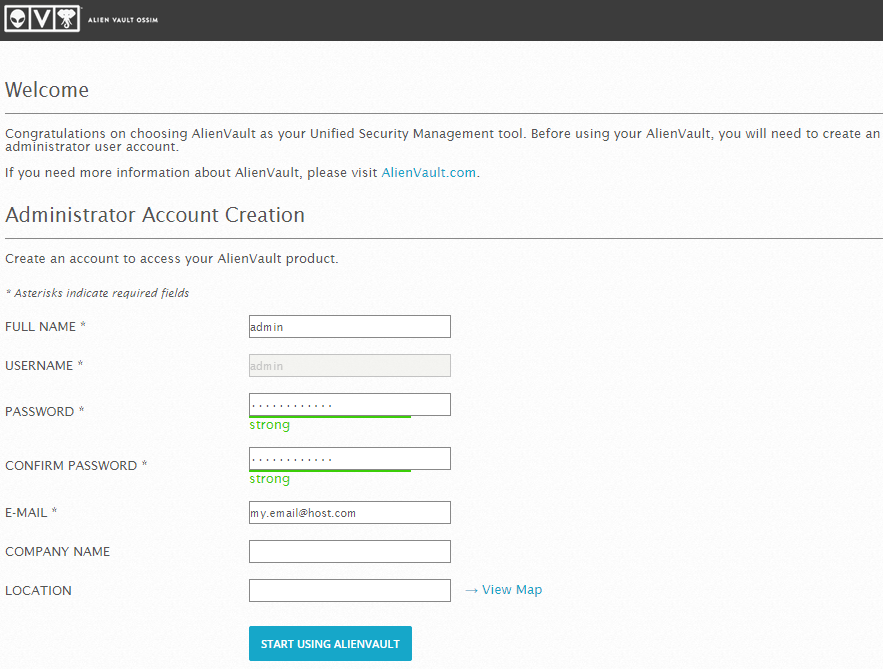

コンソールで指定されたリンクにアクセスして、資格情報を入力します。

これでインストールは完了です。

OSSIMの構成

OSSIMを構成するために、3つのオペレーティングシステムが構成されました:Windowsサーバー2008 R2、Windows 7 SP1、Ubuntu 14.04 LTS、監視に直接接続します。 さらに、Debian 6が「センサー」としてプリインストールされているホストを使用して、 KismetベースのワイヤレスIDSシステムをセットアップします。

セットアップウィザード

前の設定項目で指定された資格情報を入力します。

そして、セットアップウィザードウィンドウが開きます。

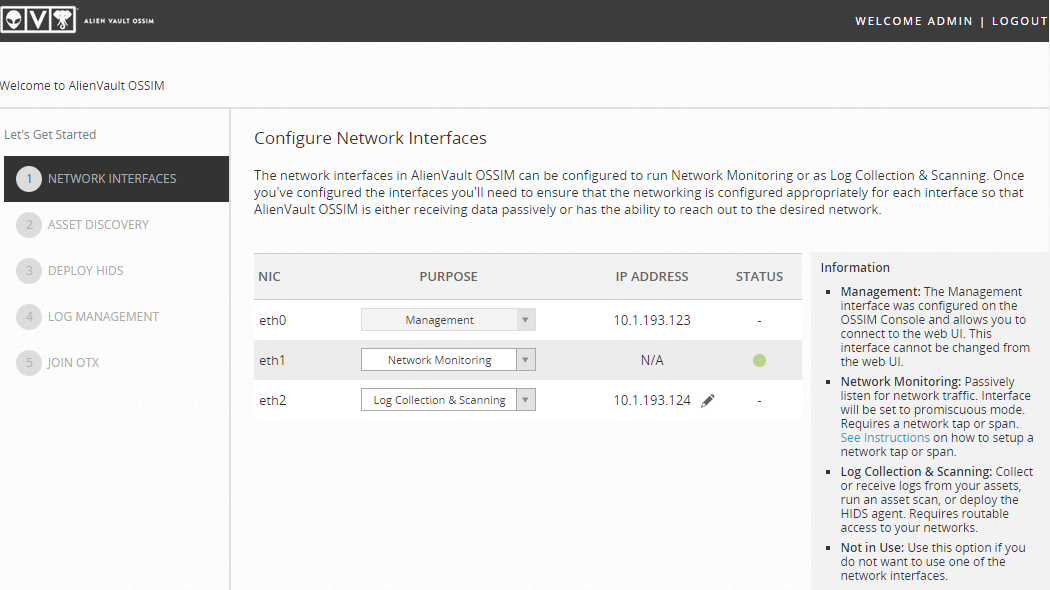

インターフェイスを構成します。

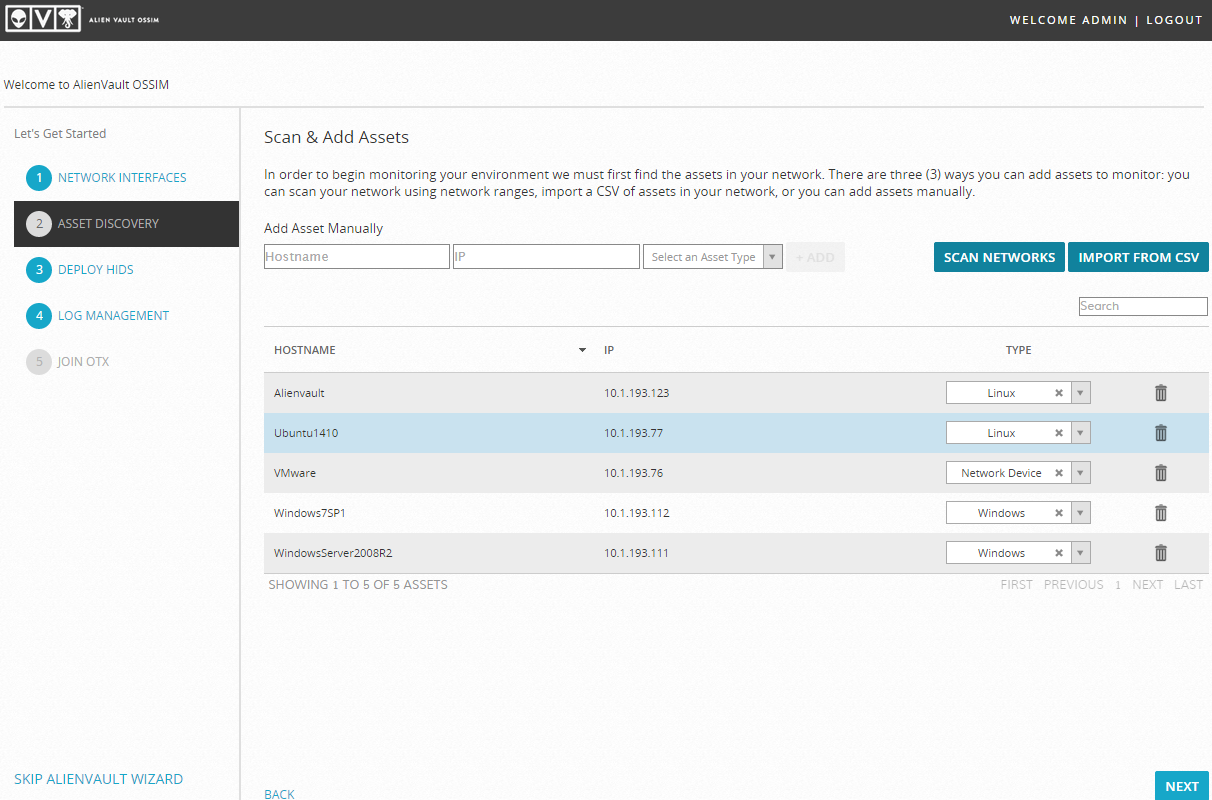

次の段落で、OSSIMはネットワークを自動的にスキャンし、見つかったノードのタイプを示すように提案します。この場合、テストベンチに属さないものはすべて削除されています。

次のステップでは、ホスト侵入検知システム(OSSEC)を自動的にインストールできます。 Windows Server用にインストールしてみましょう。 資格情報を入力し、「展開」をクリックします。

Linuxで同じことをすることはお勧めしません。 この場合、OSSECはエージェントなしで動作します(Agentless)。

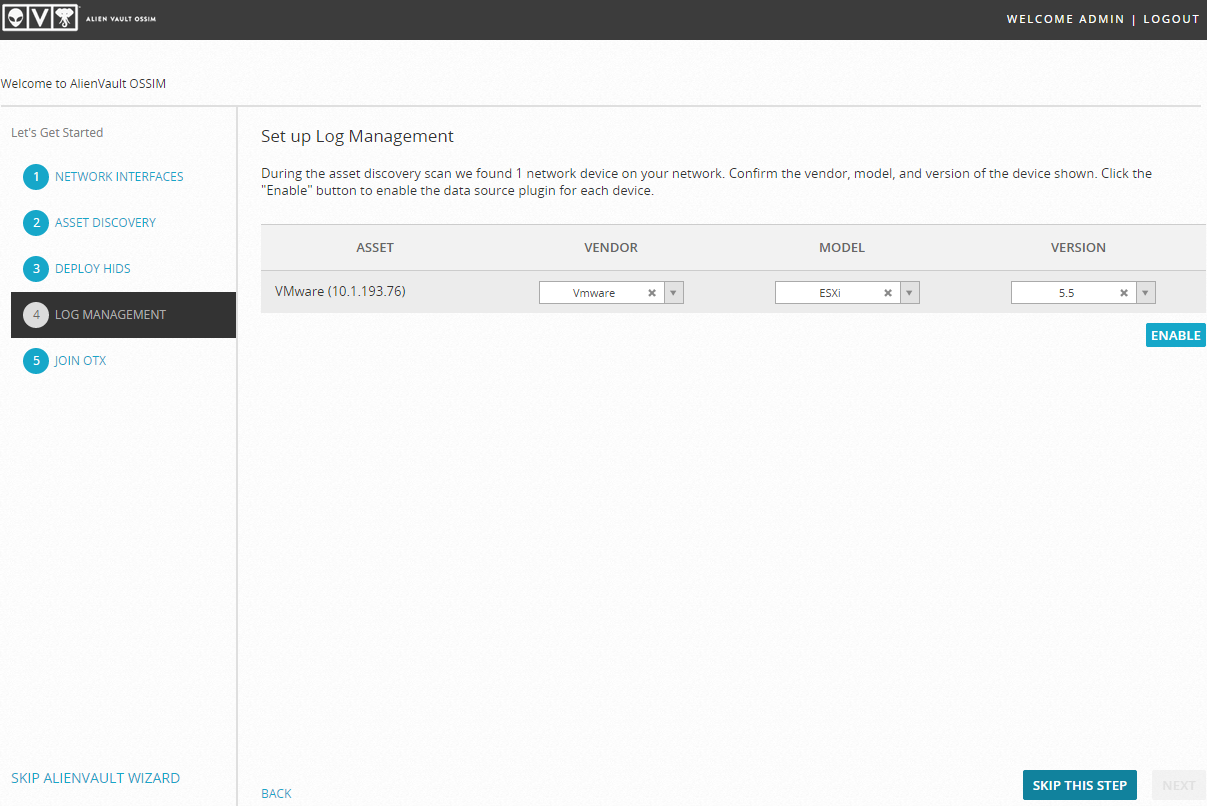

次の段階では、ログの監視を設定するように提案されています。この項目をスキップして、対応する章の後半に戻ります。

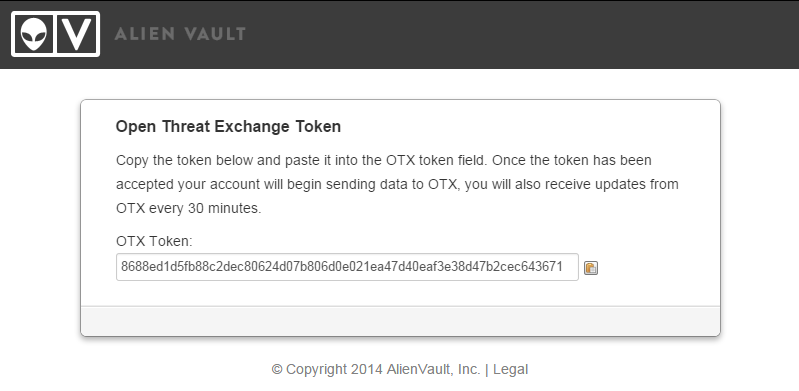

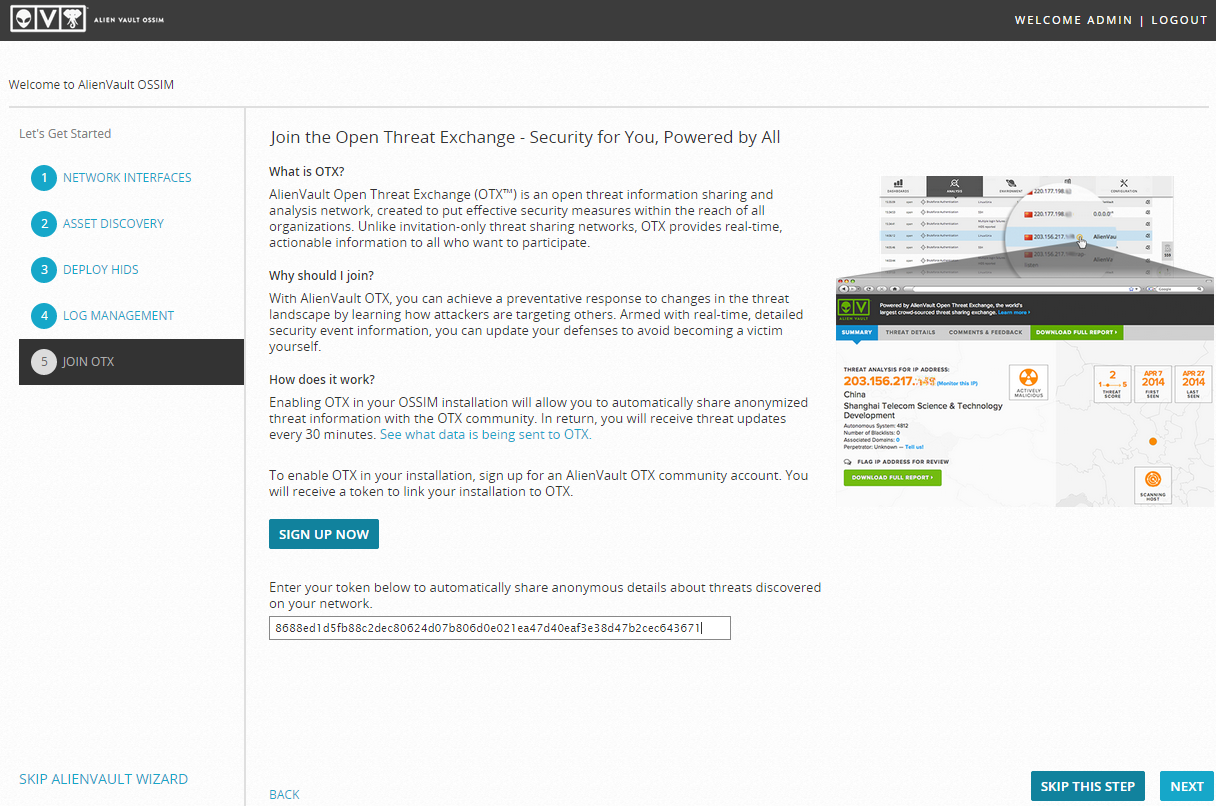

最後の時点で、必要に応じてOTXに参加するよう提案されます。www.alienvault.com / my-account / customer / signupで登録し、トークンを入力してください。

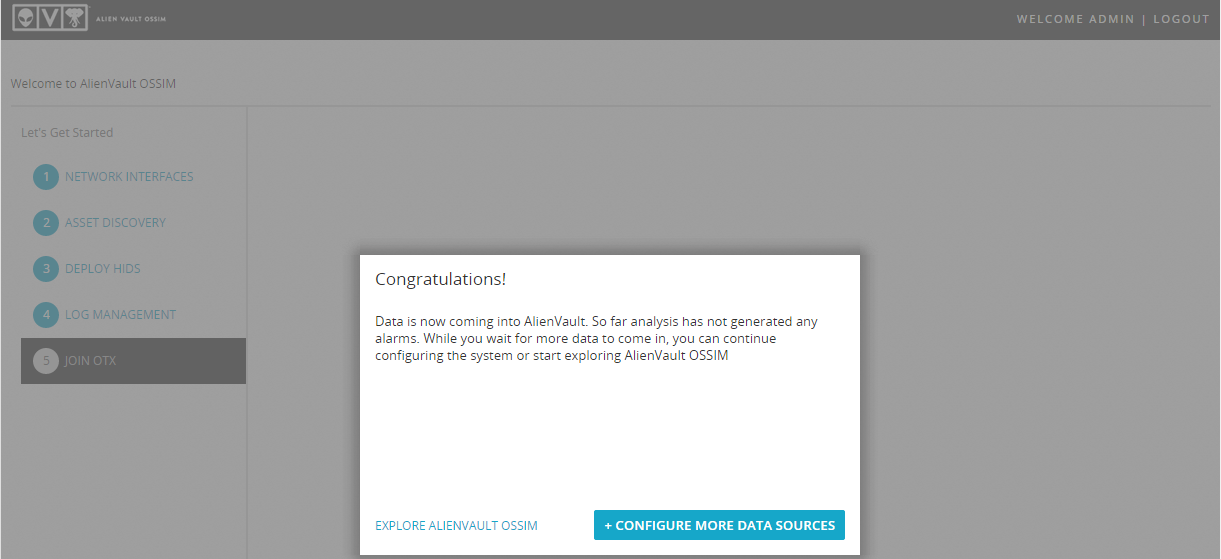

次に、次の内容のポップアップウィンドウが表示されます。

[Alienvault OSSIMの探索]をクリックすると、構成マネージャーが完了します。

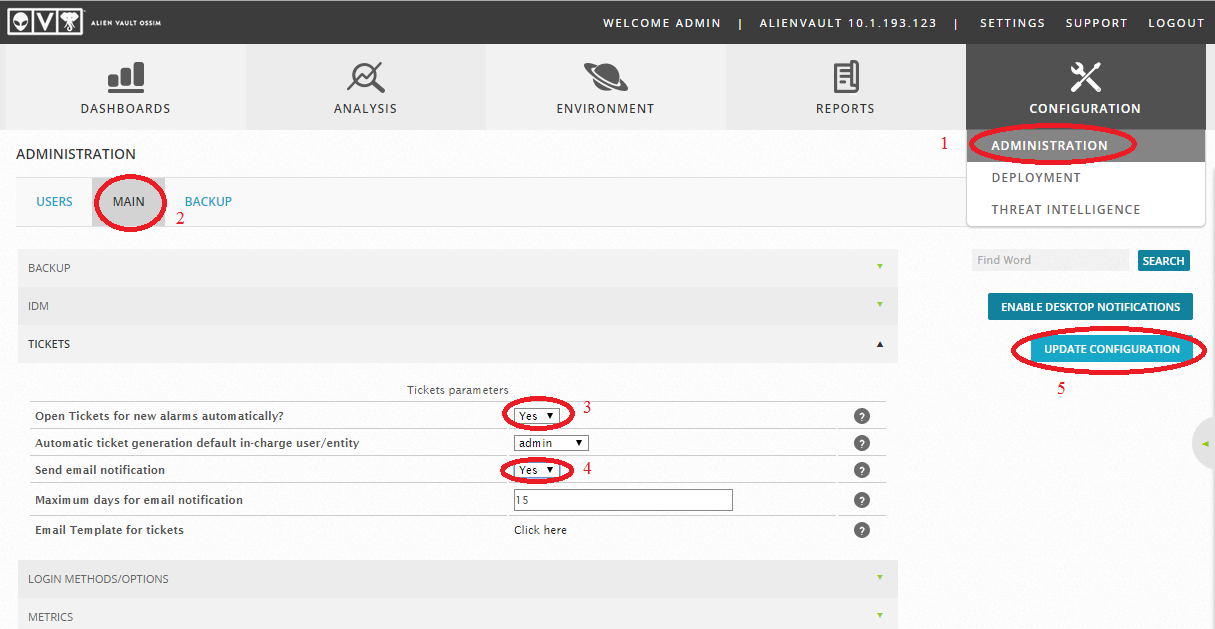

メール通知を設定する

OSSIMには相関アラームイベントを表示する「アラーム」セクションがありますが、そのようなイベントの通知を受け取ることはできません。 ただし、システムには「チケット」というセクションがあり、各イベントでタスクを開くことができます。

チケットは専門家が手動で作成するか、セキュリティイベント(SIEM)ログからのイベントがアラームになったときに自動的に作成できます。チケットが自動的に開く場合、OSSIMは通知を自動的に送信できます。

電子メール通知のセットアップは2段階で行われます。最初にpostfixを構成する必要があり、次に通知の送信を有効にします。

SSHを開き、OSSIMに接続します。

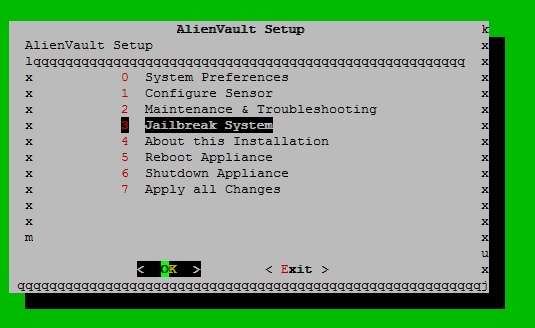

アイテム「脱獄システム」を選択してコンソールに入り、次のように入力します。

sed -i -e "s@mailserver_relay=no@mailserver_relay=my.corporate.mail.server@" /etc/ossim/ossim_setup.conf echo relayhost = my.corporate.mail.server:25 >> /etc/postfix/main.cf service postfix restart

注:my.corporate.mail.serverの代わりに、メールサーバーを指定し、必要に応じて、他のpostfixパラメーター(承認、安全な接続など)を構成します-postfixのドキュメントを参照してください。

設定を開き、管理セクションで通知の自動送信をオンにします。

この操作の後、相関イベントは自動的にチケットを作成し、管理者に通知します。

HIDSセットアップ

OSSIMの侵入防止のホストシステムは、未知のOSSECではありません。その構成については、さらに説明します。

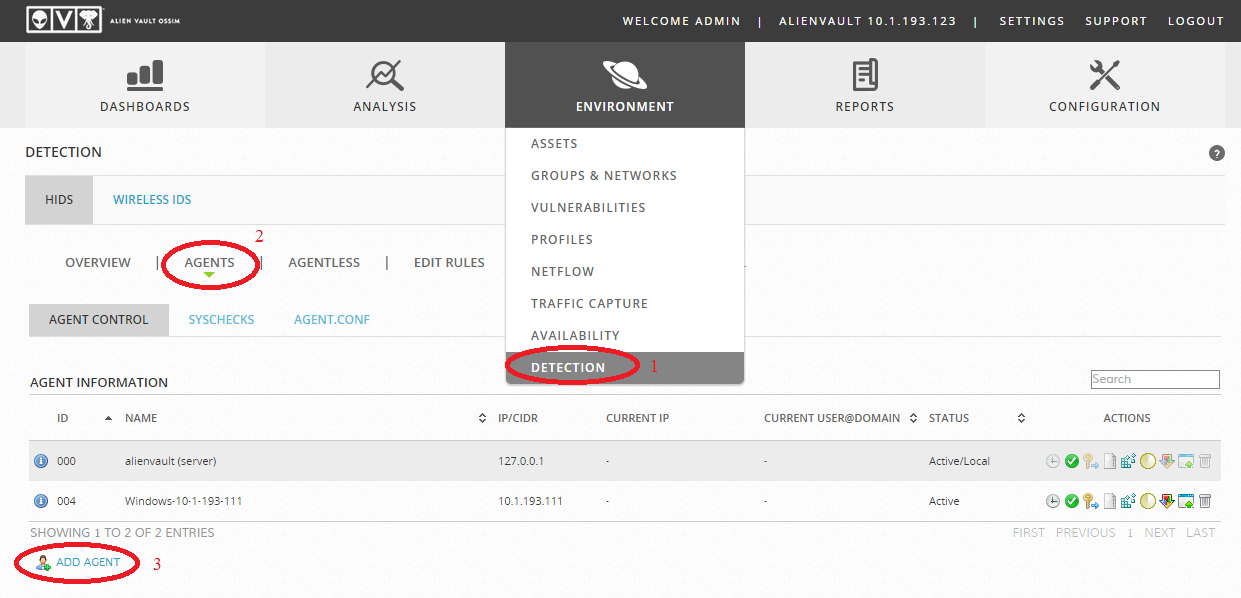

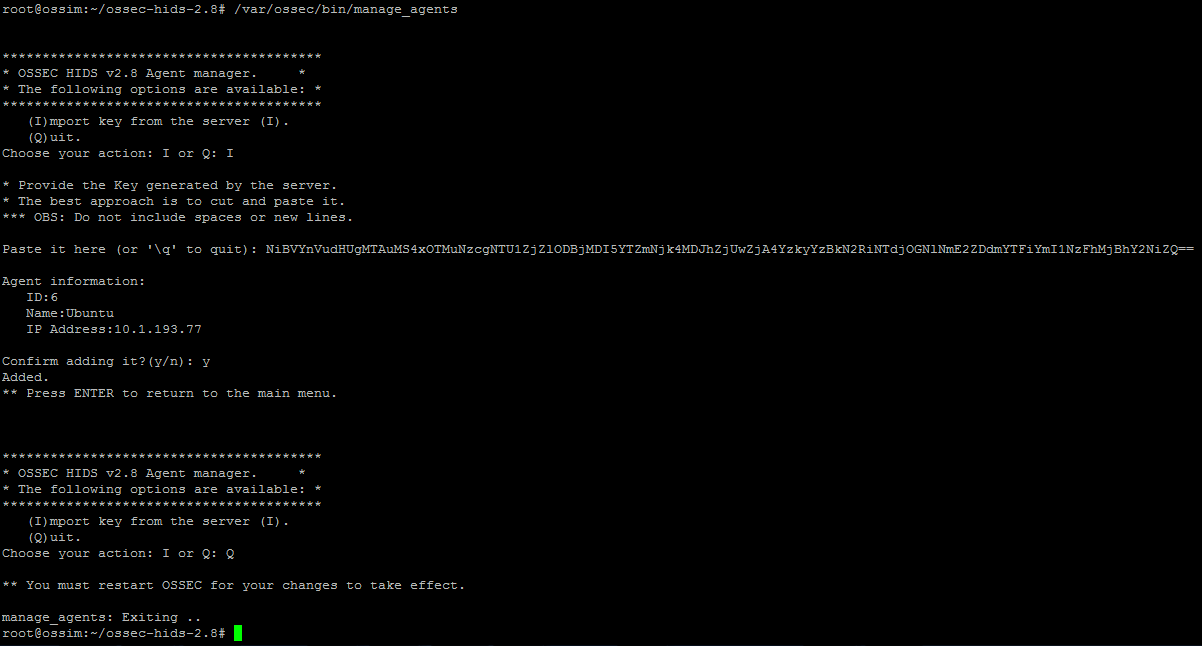

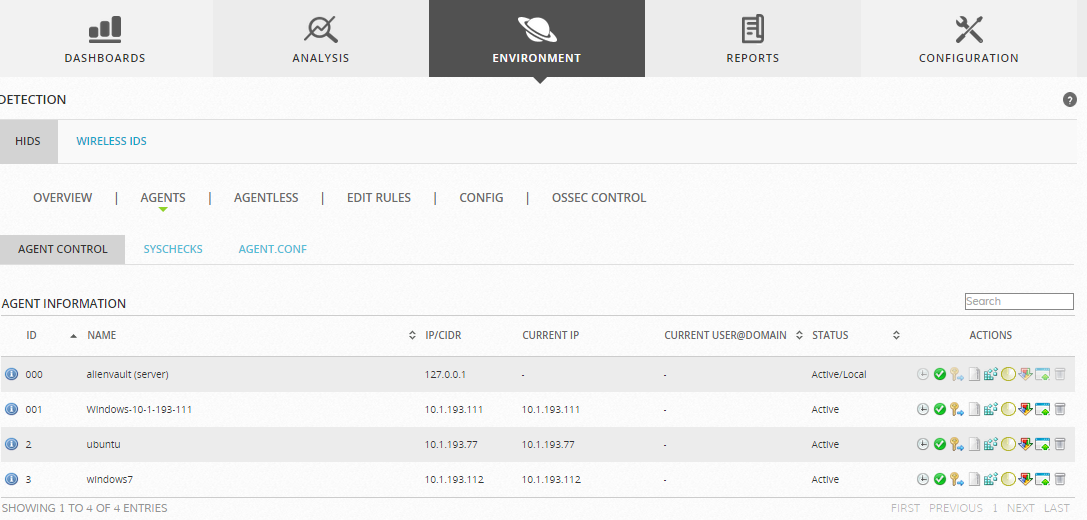

HIDSを構成するには、[環境]-> [検出]-> [HIDS]-> [エージェント]に移動し、2つ目のホストを確認します。1つ目はAlienVault自体、2つ目はWindows Serverです。[セットアップウィザード]セクションの[HIDSの展開] HIDSエージェントメニューに移動します。

Windows 7およびUbuntuを追加します。

窓

自動インストールモードを使用してHIDSをインストールできます

または、完成したexeファイルをダウンロードします

または、完成したexeファイルをダウンロードします  。

。

自動モードでのインストールは、すでに行ったことと変わりません:

exeファイルを使用して手動モードでインストールする場合、OSSECエージェントは追加のパラメーターを入力せずに「1クリック」でインストールされます。

成功すると、以下が表示されます。

Ubuntu

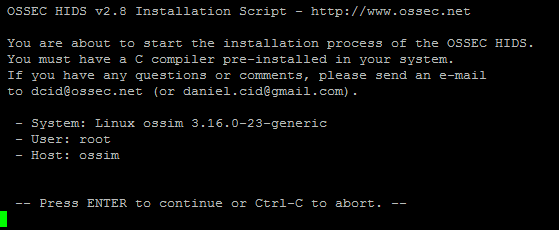

次に、Ubuntuを構成し、SSHを介して接続し、OSSECをインストールします。

sudo -s apt-get install curl curl --header 'Host: www.ossec.net' --header 'User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:31.0) Gecko/20100101 Firefox/31.0' --header 'Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8' --header 'Accept-Language: en-US,en;q=0.5' --header 'DNT: 1' --header 'Referer: http://www.ossec.net/?page_id=19' --header 'Connection: keep-alive' 'http://www.ossec.net/files/ossec-hids-2.8.tar.gz' -o 'ossec-hids-2.8.1.tar.gz' –L

注:wgetを使用すると、ダウンロードは機能しません。サーバー側のossec.netでは、User-Agentがチェックされます。

tar xzf ossec-hids-2.8.1.tar.gz cd ossec-hids-2.8/ /bin/bash ./install.sh

注:3.4節、アクティブ保護モード(IDSの代わりにIPS)、慎重にオンにします。この場合、検出モードのみを使用するため、「y」ではなく「n」のままにします。

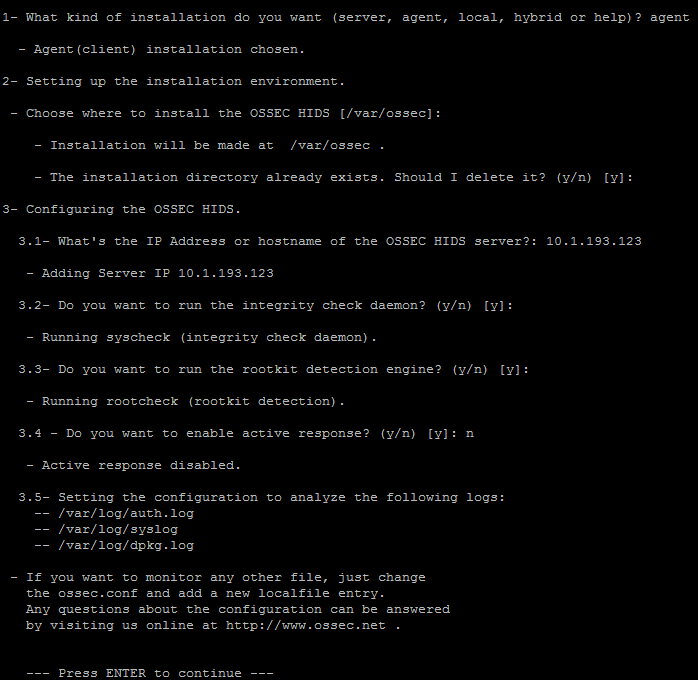

キーを取得します。このため、HIDSエージェントメニューに戻り、

:

:

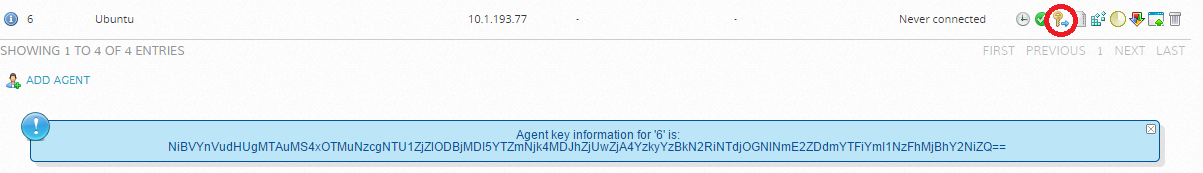

ユーティリティ/ var / ossec / bin / manage_agentsを使用して構成を実行し、Iを押してキーを入力し、終了(Q)します。

OSSECを再起動します。

service ossec restart

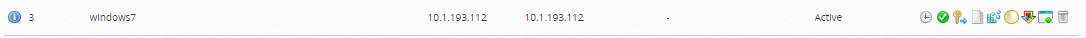

成功すると、ホストの反対側に「アクティブ」と表示されます。

リストにエージェントがアクティブとして表示されない場合は、OSSECを再起動できます。このため、SSHを介してOSSIMに接続し、次のアクションを実行します。

これでHIDSのインストールが完了し、現在は[環境]-> [検出]タブでOSSECログを確認できます。

WIDSのセットアップ

次のようにWIDSをインストールします。

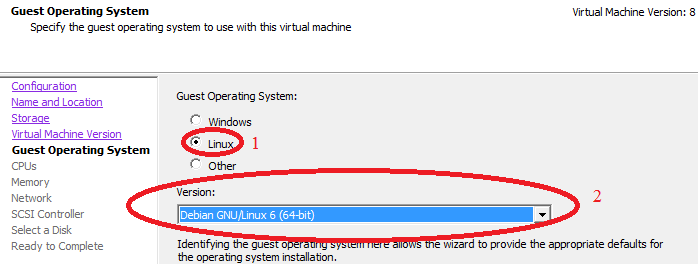

- Debian 6でホストを作成します

- 接続してWi-Fiカードをセットアップします

- Kismetをインストールして構成する

- OSSIM OpenVPNサーバーをセットアップする

- OSSIMとDebian 6間の通信を構成する

- rsyslogでログの送信と記録を設定する

- Kismetプラグインを有効にする

- KismetからXML形式のログの冠でインポートを設定しましょう

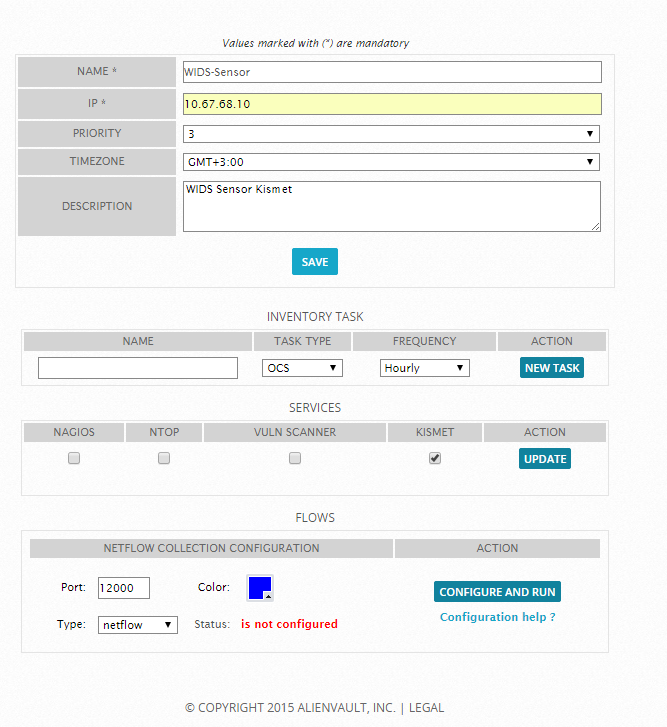

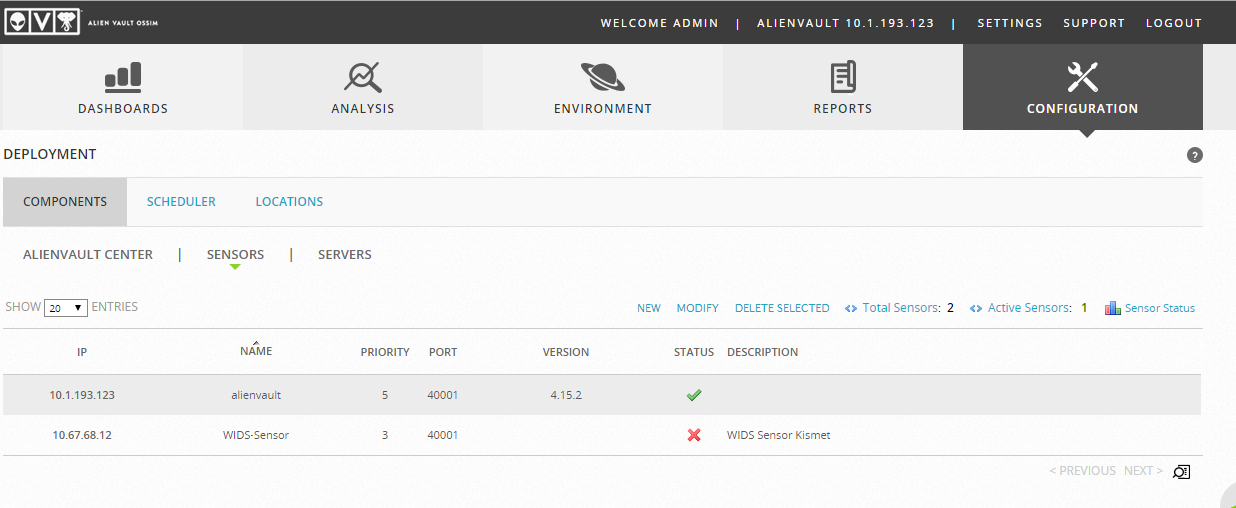

- OSSIMに新しいセンサーを追加します

- ソリューションの健全性を検証する

仮想マシンのセットアップ

ワイヤレスIDSシステムをインストールするには、Debian 6がプリインストールされたホストが必要です。

ESXiで新しい仮想マシンを作成し、そこにUSBコントローラーとUSB Wi-Fiカードを追加します。

この例では、TOTOLink N500UD USB Wi-Fiカードを使用します。

Debianのインストールと構成

Debian 6のインストール。 すべての設定はあなたの裁量であり、Debianのインストールは標準であるため、このマニュアルでは省略されています。

OSをインストールしたら、SSHに接続してネットワークカードドライバーをインストールします 。

wget http://totolink.ru/files/soft/N500UD_Linux_V2.6.1.3.zip apt-get install unzip unzip N500UD_Linux_V2.6.1.3.zip apt-get install build-essential apt-get install linux-headers-$(uname -r) make make install aptitude install wireless-tools apt-get install ssh openvpn kismet ntp reboot

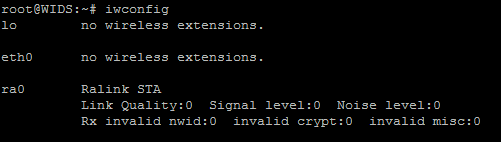

その後、iwconfigで新しいインターフェイスを確認します。

DebianからOSSIMへのログの送信を設定します。

echo "*.* @10.67.68.1" > /etc/rsyslog.d/wids_alienvault.conf

IPアドレスを変更しないでください、それはそのようにする必要があります。 これはOpenVPNサーバーのIPアドレスであり、その後OSSIMで発生します。

次に、次の内容でスクリプト/etc/init.d/wids_alienvault.shを作成します。

#!/bin/sh /usr/bin/kismet_server -l xml -t kismet -f /etc/kismet/kismet.conf 2>&1 | logger -t kismet -p local7.1

彼に走る権利を与える:

chmod 755 /etc/init.d/wids_alienvault.sh

そして、終了0まで/etc/rc.localの起動に書き込みます:

次に、Kismetを構成します。

ファイル/etc/kismet/kismet.conf

まず、アダプターを構成します。

source=rt2500,ra0,ra0-wids

チップセットの名前は、次のコマンドで表示できます。

lsmod | grep ^usbcore

XMLレポートを作成する時間を設定します。

logexpiry=3600

作成されたログの名前を構成して、OSSIMがインポートおよびクリーンアップするファイルを正しく決定するようにします。

logdefault=10.67.68.10 logtemplate=/var/log/kismet/%n_%D-%i.%l

再起動後:

reboot

OpenVPNを構成する

SSH経由でOSSIMに接続し、「脱獄システム」項目を選択して、コマンドを入力します。

alienvault-reconfig --add_vpnnode=WIDS-Sensor

Debianに戻り、設定済みのOpenVPNアーカイブを設定とともにコピーします。

scp root@10.1.193.123:/etc/openvpn/nodes/WIDS-Sensor.tar.gz ~

構成を適用します。

tar xzf WIDS-Sensor.tar.gz rm -f WIDS-Sensor.tar.gz mv * /etc/openvpn/

OpenVPNを確認します。

/etc/init.d/openvpn restart Ifconfig tun0

Kismetのセットアップ

OSSIMに戻ります。

rsyslogをセットアップします。

echo if \$programname contains \'ismet\' then /var/log/kismet.log >> /etc/rsyslog.d/kismet.conf echo \& \~ >> /etc/rsyslog.d/kismet.conf service rsyslog restart

プラグインがログを取得するファイルへのパスを変更します。

sed –i –e "s@/var/log/syslog@/var/log/kismet.log@" /etc/ossim/agent/plugins/kismet.cfg

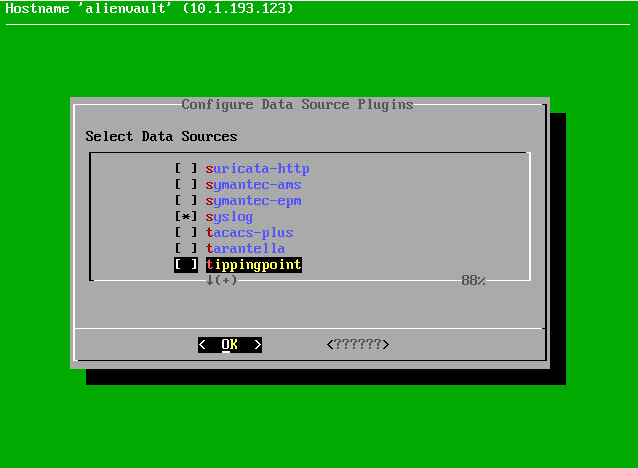

次に、Kismetログを処理するプラグインを有効にします。このために、exitコマンドを使用してOSSIMメニューを終了し、プラグインを有効にします。

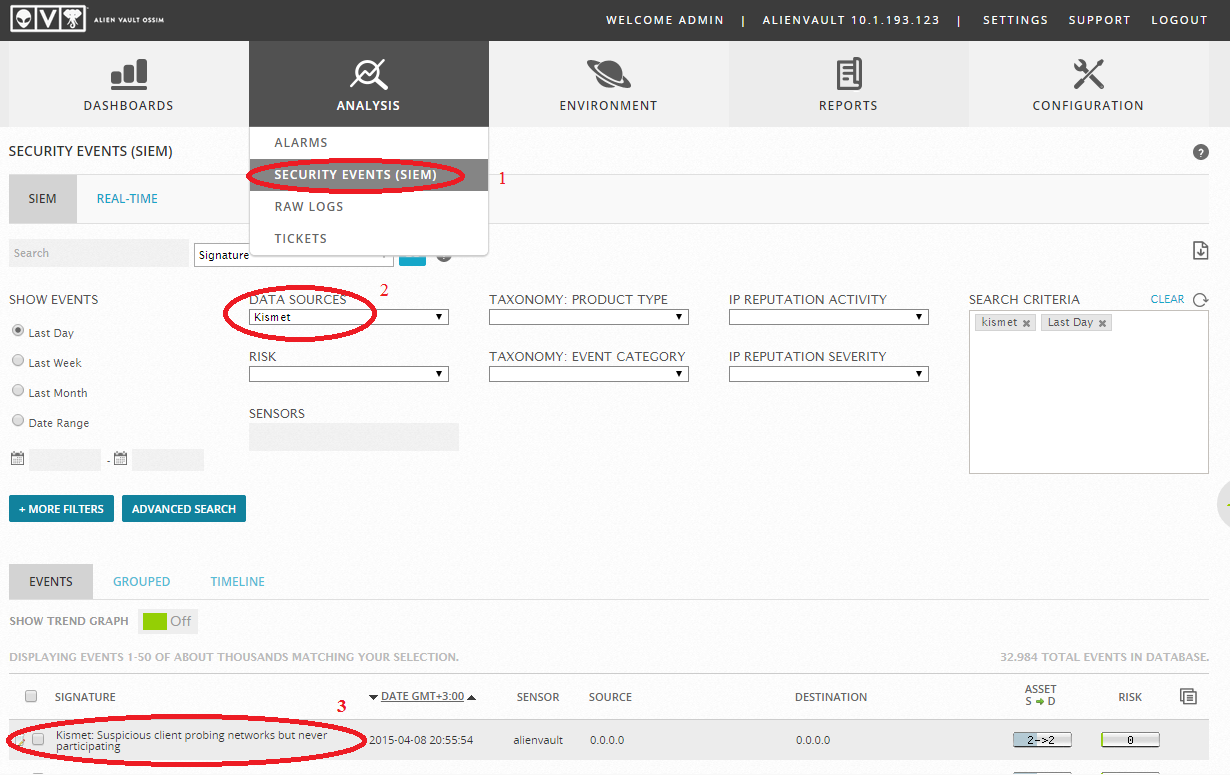

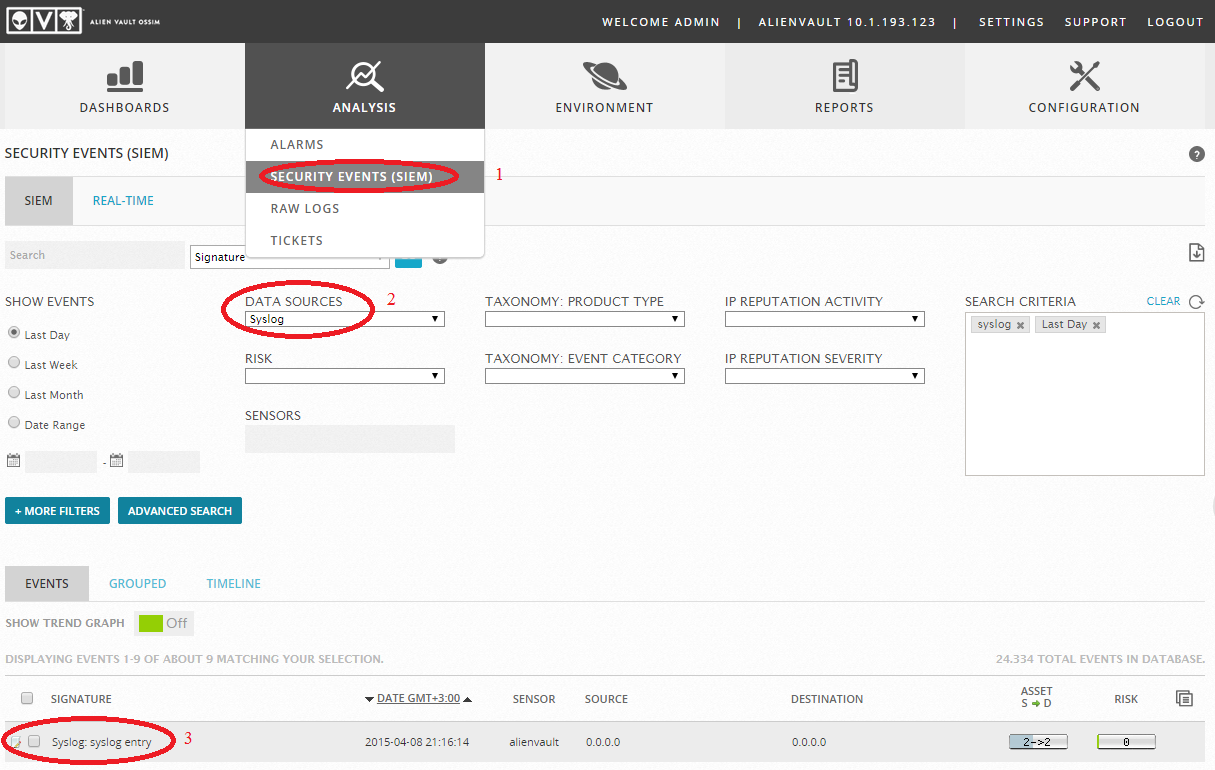

すべてが正しく行われると、「分析->セキュリティイベント(SIEM)」のログが表示されます。

XMLログのインポートのセットアップ

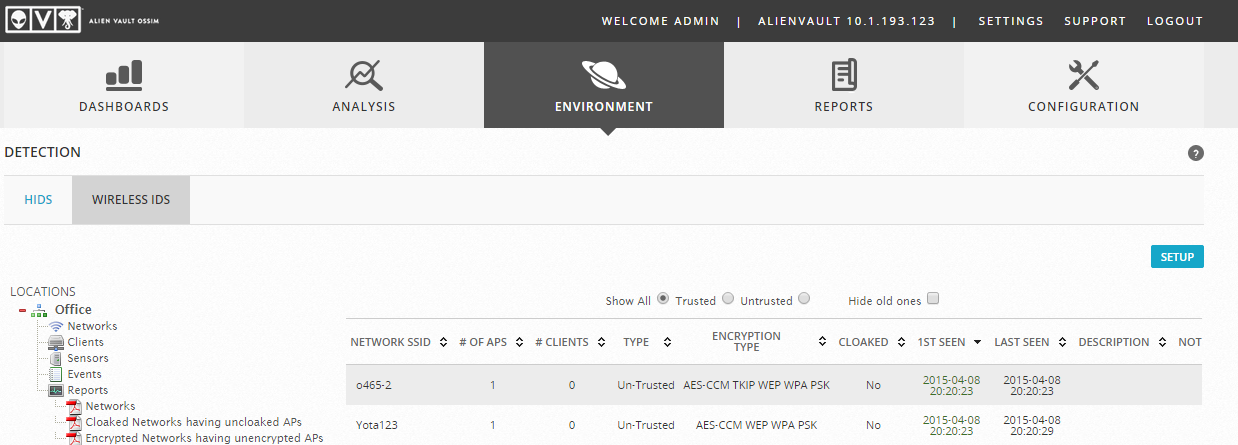

これで、DebianからのXML形式のログのインポートを設定することができます。

これは、OSSIMがアラートだけでなく、Wi-Fiクライアントおよびネットワークに関する利用可能なすべてのデータを近接で受信できるようにするために必要です。これは、環境->検出->ワイヤレスIDSに反映されます。

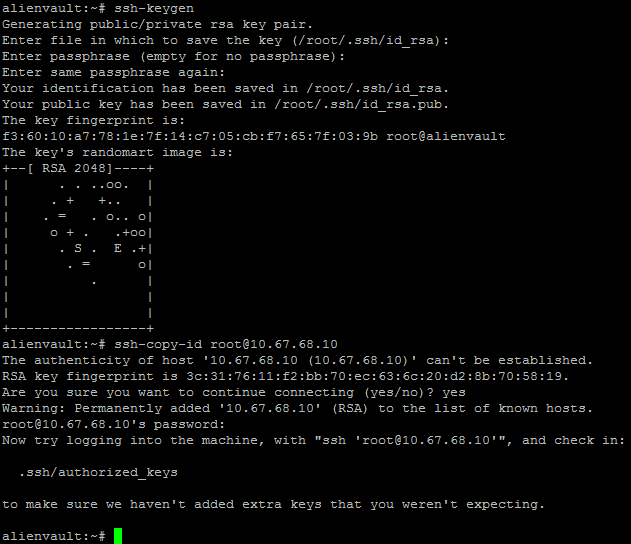

パスワードなしでSSH認証を設定して、XMLレポートを受信し、センサーからレポートを削除するスクリプトが正しく機能するようにしましょう。

OSSIMで、次を実行します。

ssh-keygen ssh-copy-id root@10.67.68.10

ここで、次の内容のファイル/etc/cron.hourly/kismetを作成します。

#!/bin/bash /usr/bin/perl /usr/share/ossim/www/wireless/fetch_kismet.pl

スクリプト自体をコピーします。

cp /usr/share/ossim/www/wireless/kismet_sites.pl /var/ossim/kismet/kismet_sites.pl

そしてその中のアドレスを修正します:

echo \$sites{\'10.67.68.10\'}=\'/var/log/kismet\'\; >> /var/ossim/kismet/kismet_sites.pl

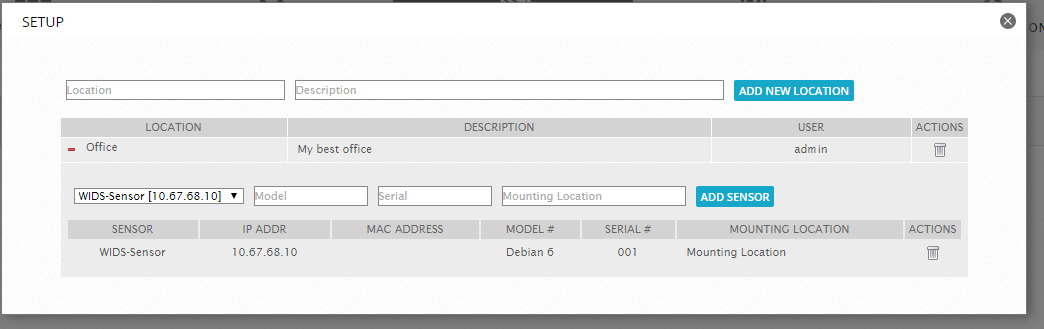

センサーのセットアップ

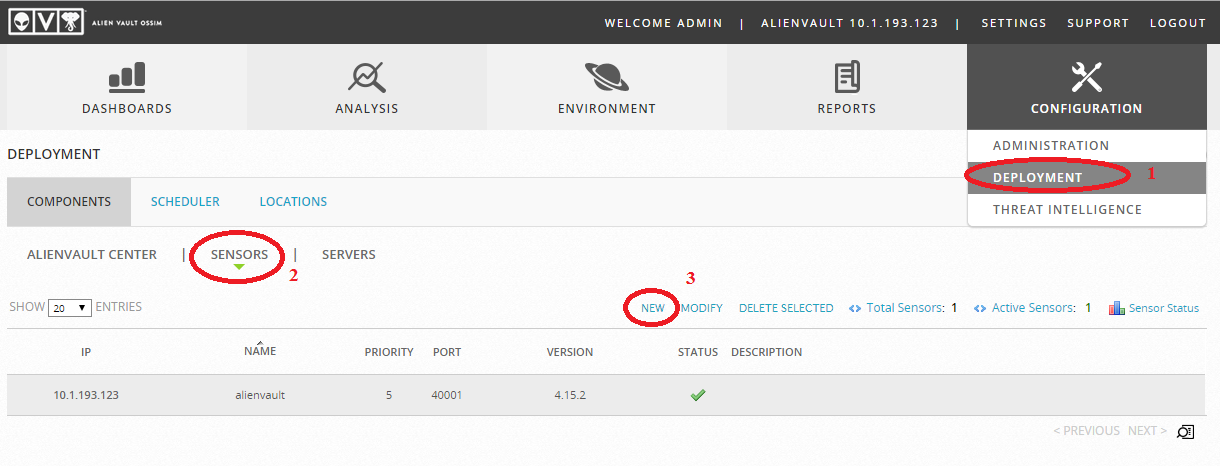

次に、Webインターフェースに移動します。

新しいセンサーを追加します。

センサーのステータスは次のように赤い十字になります。

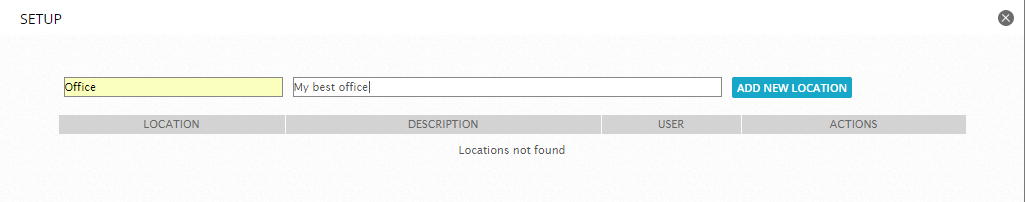

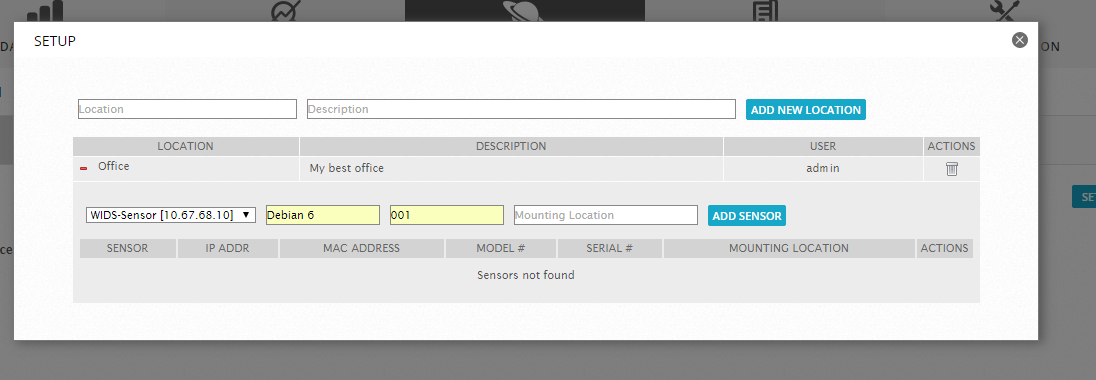

次に、[環境]-> [検出]-> [ワイヤレスIDS]に移動し、場所とセンサーを追加します。

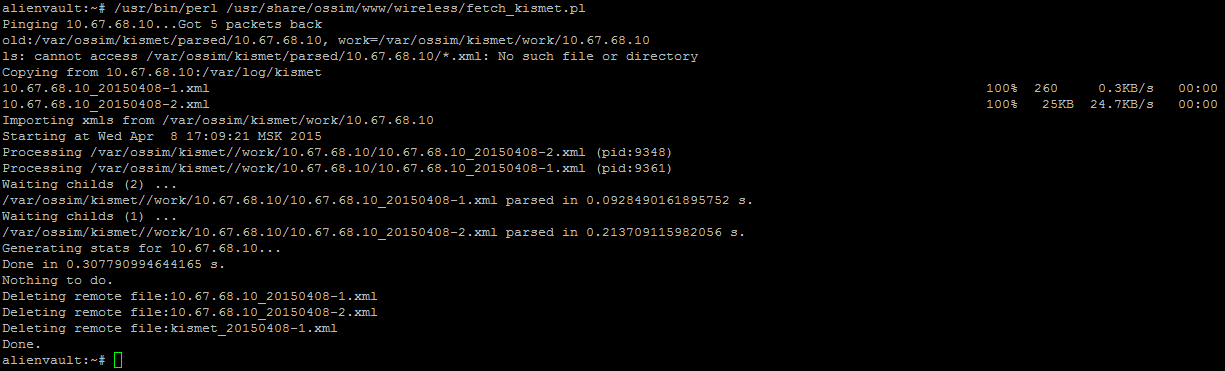

コマンドを実行した後:

/usr/bin/perl /usr/share/ossim/www/wireless/fetch_kismet.pl

そして、成功した場合、次のようになります。

このアクションの後、[環境]-> [検出]-> [ワイヤレスIDS]アイテムにデータが表示されます。

システムログ収集を構成する

VMware ESXi、Windowsサーバー、およびUbuntuでログ収集をセットアップします。

ログを収集するには、次のアクションを実行する必要があります。

- OSSIMのホストからのログ送信の構成

- OSSIMイベント処理プラグインがログを読み取るファイルを確認する

- rsyslog構成を介して、ホストから個別のファイルへのロギングを構成します

- プラグインを有効にする

- 操作性を確認する

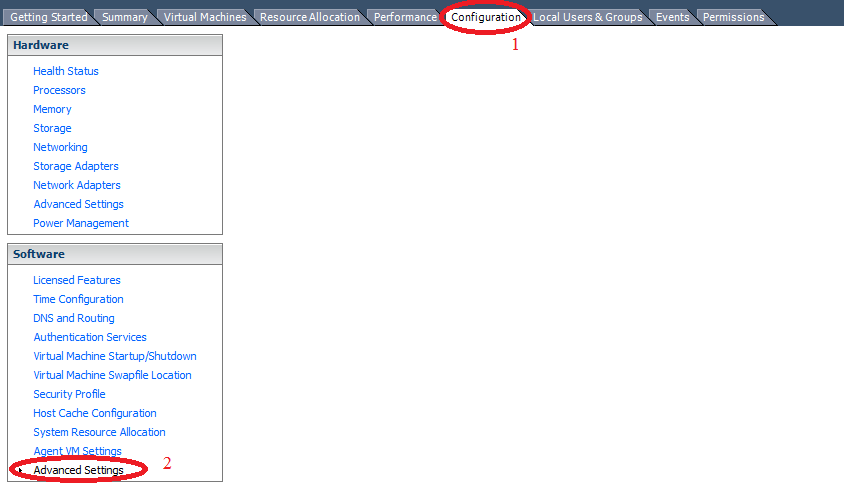

VMware

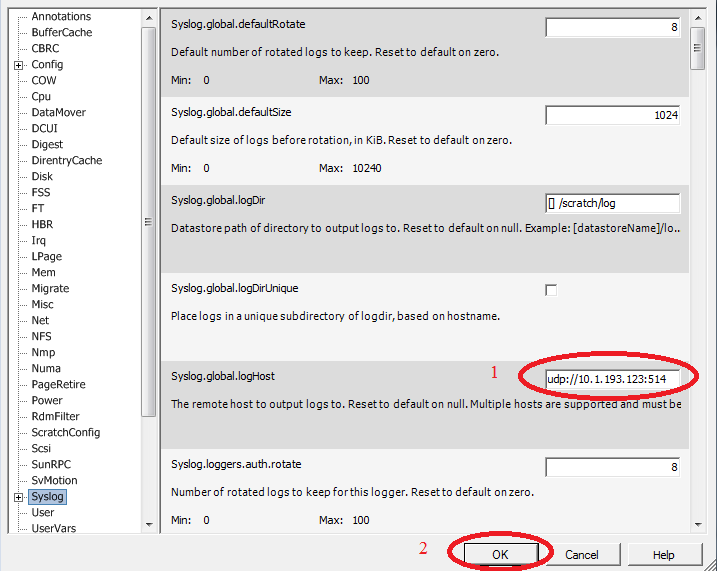

最初に、ESXiへのログの送信を構成します。これのために、詳細設定を開きます。

UDPを介したログの送信を有効にします。

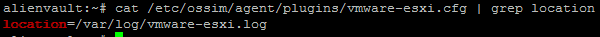

その後、ESXiプラグインがログを取得する場所を確認します。

cat /etc/ossim/agent/plugins/vmware-esxi.cfg | grep location

rsyslogをセットアップします。

echo if \$fromhost-ip == \'10.1.193.76\' then -/var/log/vmware-esxi.log >> /etc/rsyslog.d/esxi.conf service rsyslog restart

プラグインを有効にし、SSHを介してOSSIMに接続します。

[分析]-> [セキュリティイベント(SIEM)]を開き、次を確認します。

Windowsサーバー

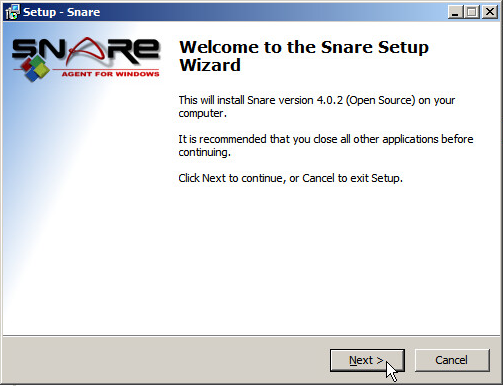

Windowsからログを送信するには、システムログをsyslog形式で送信できるSnareプログラムが必要です。

ダウンロードして実行:

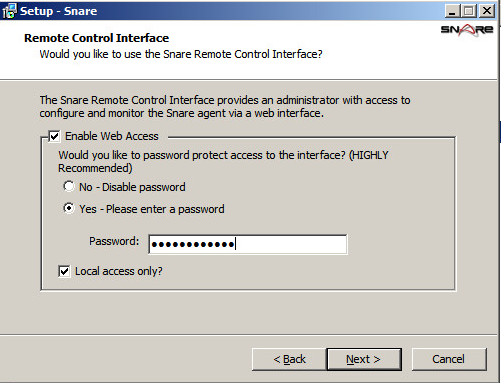

Webアクセスを有効にします。

インストールを完了します。

ブラウザーでアドレスを開きます: localhost :6161

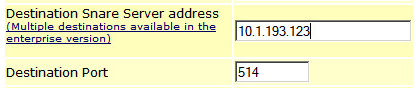

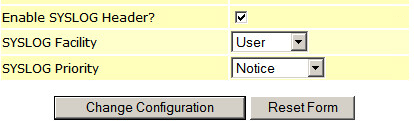

スネアログイン、インストール中に指定されたパスワードを入力し、「ネットワーク構成」に移動して以下を指定します。

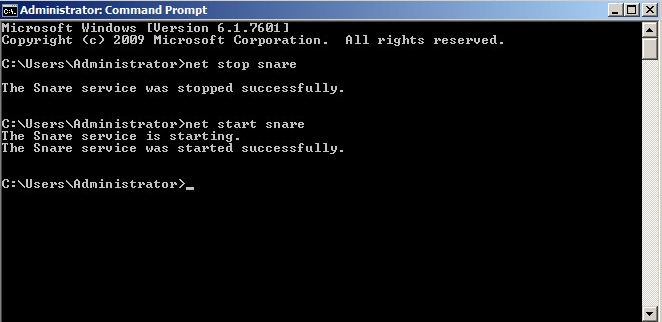

設定を保存したら、コンソールを開いてスネアを再起動します。

net stop snare net start snare

プラグインがログを取得する場所を確認します。

cat /etc/ossim/agent/plugins/snare.cfg | grep location

rsyslogを構成します。 rsyslog設定には、事前に定義されたスネア設定(zzzzz_snare.conf)が既にあります。これは、OSSIMフォーラムのガイドに従って 1つのパラメーターのみを置き換えて、少し修正します。

sed -i -e "s@msg@rawmsg@" /etc/rsyslog.d/zzzzz_snare.conf service rsyslog restart

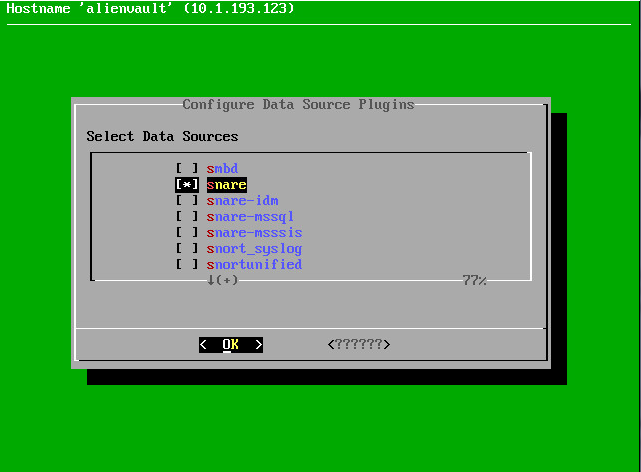

次に、プラグイン自体を選択することを除いて、 VMwareのセットアップと同様にプラグインを構成します。

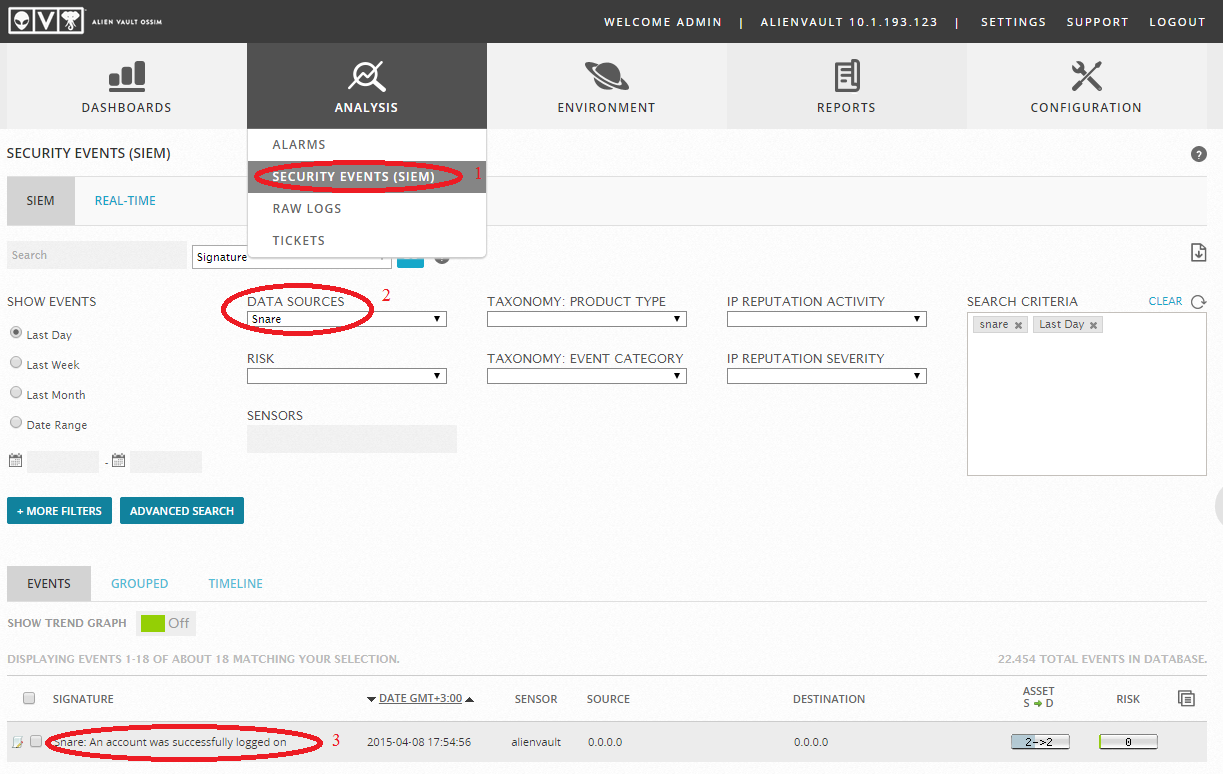

再起動後、[分析]-> [セキュリティイベント(SIEM)]をチェックインします。

Ubuntu

Ubuntuを構成するには、rsyslogを使用します。 SSHを介してUbuntuに接続し、OSSIMへのログ送信を設定します。

echo *.* @10.1.193.123 > /etc/rsyslog.d/alienvault.conf service rsyslog restart

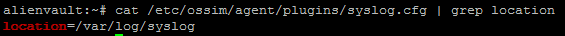

プラグインがログを取得する場所を確認します。

cat /etc/ossim/agent/plugins/syslog.cfg

ログファイルへのパスを変更します。

sed –i –e "s@/var/log/syslog@/var/log/ubuntusyslog.log@" /etc/ossim/agent/plugins/syslog.cfg

次に、OSSIMでrsyslogを構成します。

echo if \$fromhost-ip == \'10.1.193.77\' then -/var/log/ubuntusyslog.log >> /etc/rsyslog.d/ubuntu.conf service rsyslog restart

前の段落と同様に、必要なプラグインを選択するプラグインのリストでのみプラグインをオンにします。

適用および検証:

ご注意

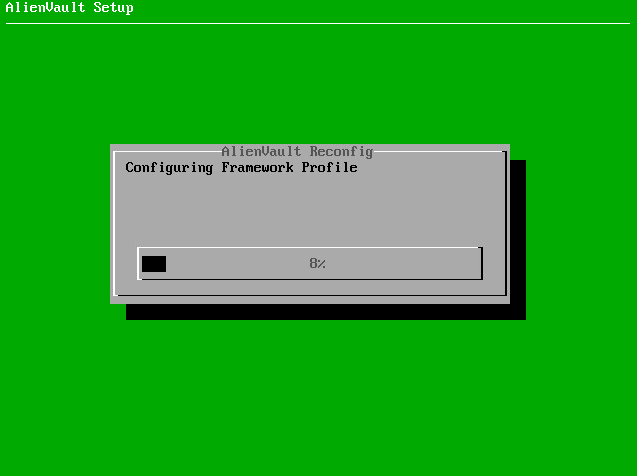

「変更を適用」を選択した後、「AlienVault Reconfig」ウィンドウが表示されない場合

OSSIMを再起動します(最新バージョン4.15.2では、このようなバグが定期的に表示されます)

cp1251(キリル文字)でエンコードされたログの解析に関する問題を解決するには、以下を実行する必要があります。

ファイル/usr/share/alienvault/ossim-agent/ParserDatabase.pyの 288行目以降:

if len(ret) > 0: #We have to think about event order when processing cVal = ret[len(ret) - 1][ref] for e in ret:

貼り付け:

e=list(e) x=[x.decode('cp1251').encode('utf8') if isinstance(x, basestring) else x for x in e] ## change for encoding cp1251 e=x e=tuple(e)

次の行の163行目の/usr/share/alienvault/ossim-agent/TailFollowBookmark.pyファイルで:

def _open_file(self, fromrotate=False): """ Opens the file and seeks to the specified position based on the keyword arguments: offset and whence. Furthermore, the _current_file attribute is set as a side-effect. fromrotate: Indicates if the file is opened when a log rotation is detected """

貼り付け:

if «alerts.log» in self.filename: self.encode='cp1251' else: self.encode='utf8'

エンコーディングの問題に関する議論が行われたフォーラムへのリンク 。

このバグを解決するための情報をありがとうございました。

ArcSight統合

次に、OSSIMとArcemight SIEMシステムの統合を設定してみましょう。

このようなバンドルは、本社に加えて、保護および監視する必要のある数十の小さな支店がある場合、ArcSightライセンスで数千万を節約できます。

このセクションの目的は、ArcSight側でログを相関させるのではなく、ArcSightによってOSSIMにすでに相関されているログを送信して、負荷を増やすことです。

これを行うには、コネクタ(Syslogコネクタタイプ)をインストールし、次のFlexAgentを追加します。

# FlexAgent Regex Configuration File do.unparsed.events=true regex=\\D+ AV-FREE-FEED (\\D+) DST_IP -- SRC_IP: (\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}) , DST_IP: (\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}), Alarm: directive_event: AV-FREE-FEED \\D+ (\\d) (.*) token.count=5 token[0].name=Event_Name token[0].type=String token[1].name=SRC_IP token[1].type=IPAddress token[2].name=DST_IP token[2].type=IPAddress token[3].name=Dev_Severity token[3].type=String token[4].name=Event_Message token[4].type=String event.name=Event_Name event.sourceAddress=SRC_IP event.destinationAddress=DST_IP event.deviceSeverity=Dev_Severity event.message=Event_Message event.deviceVendor=__getVendor(AlienVault) event.deviceProduct=__stringConstant(OSSIM)

コネクタフォルダーへ、さらに「 ユーザー\エージェント\ flexagent \ syslog 」へ。 ファイル名do " ossim.sdkrfilereader.properties "

agent.propertiesファイルで、行エージェント[0] .customsubagentlistを変更して「ossim」を追加します。次に例を示します。

エージェント[0] .customsubagentlist = ossim | ciscopix_syslog | netscreen_syslog | ...

そして、エージェントをライン[0] .usecustomsubagentlistでtrueに設定します。

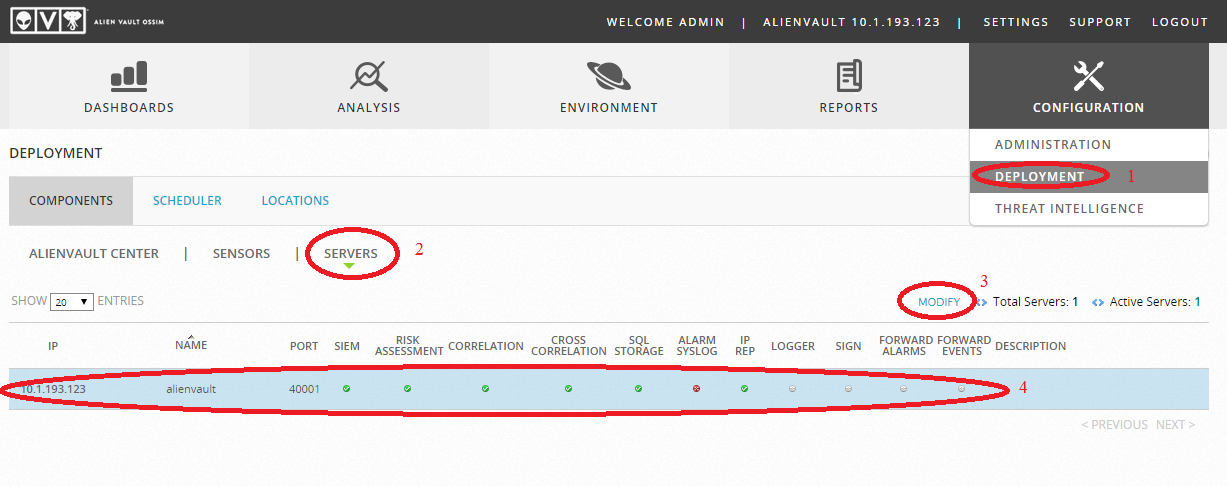

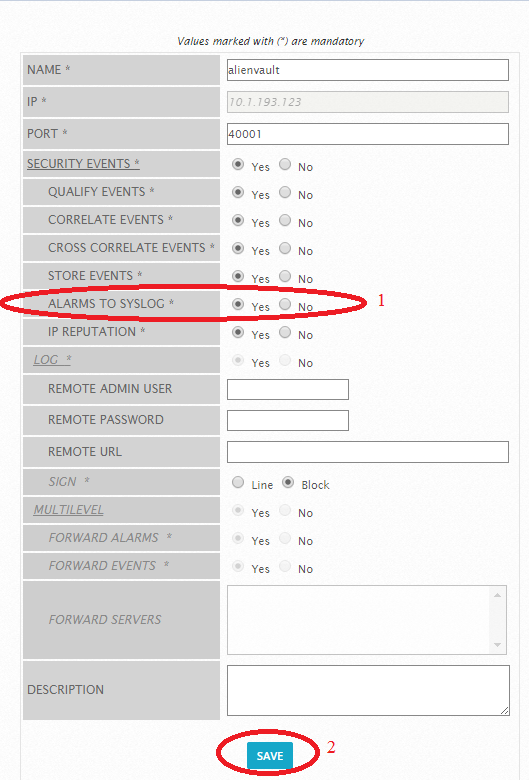

次に、OSSIM設定に移動します。

また、syslogでアラームの送信を有効にします。

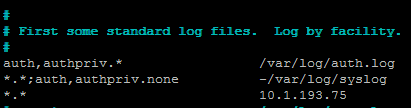

ログをrsyslog OSSIMに送信するように設定した後。

/etc/rsyslog.confファイルに次の行を追加します。

*。* ip.your.Flex.agent

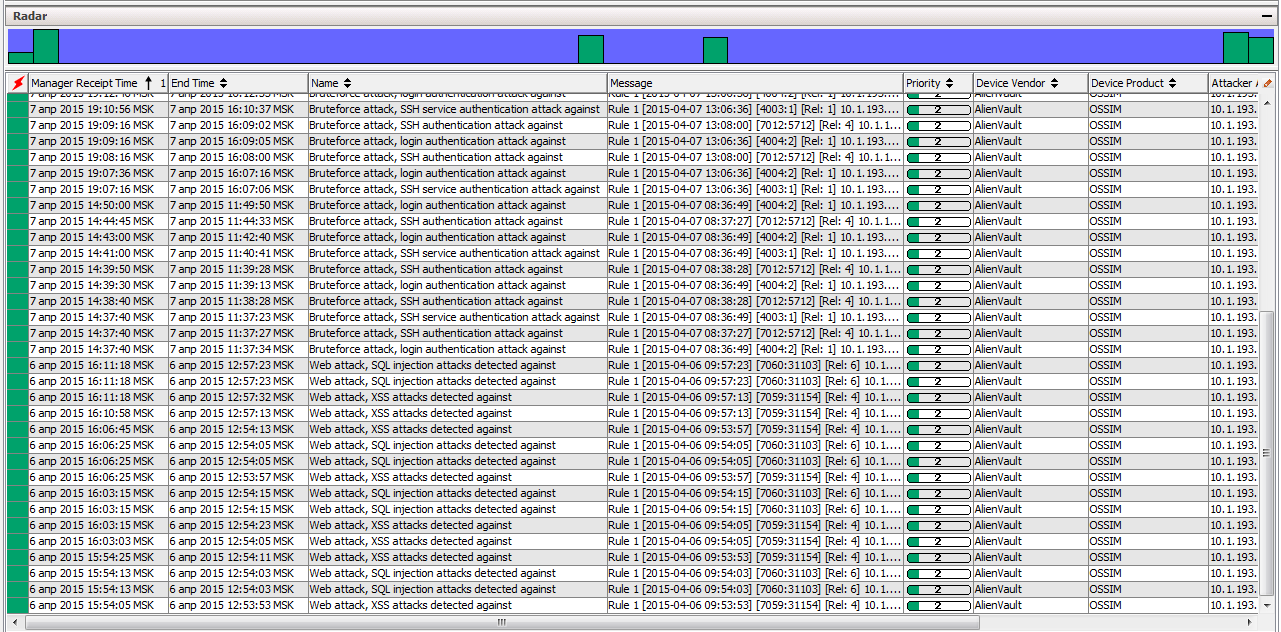

その後、解析済みの相関ログがArcSightコネクタに表示されます。