2番目の部分では、ローカルネットワーク上でウイルス対策が何をすべきかを判断します。 他の誰かがウイルス対策でウイルスをキャッチする必要があると思う場合は、猫をお願いします。

最初の部分の終わりに、Khabrozhitelは3つの簡単な子供の質問に答えるよう提案されました。

- 1日に平均でサイバー犯罪者によって作成される悪意のあるプログラムはいくつですか?

- マルウェアの何パーセントをスキップして適切なセキュリティ対策と見なすことができますか?また、なぜウイルス対策はそれをスキップできますか?

- ウイルス対策が必要な理由-保護システムで実行されるタスクは何ですか?

期待とは反対に、真実に近い答えがすぐに最初の質問に与えられました。 残念ながら、実際には、顧客と会議参加者はそれほど知識がありません。 個人統計では、クライアント、私がアンケートを実施できた会議の参加者、さらに理論的には多くの知識を必要とするパートナーでさえ、「1日に平均でいくつの悪意のあるプログラムが作成されるか」という質問に答えています。 -500または1000。 そして、実際の姿が表明されると、わずかな思慮深さに陥ります。

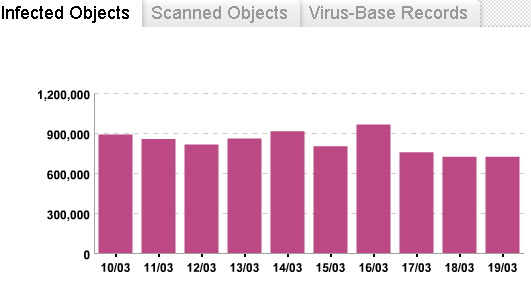

live.drweb.comの [感染]タブをご覧ください 。

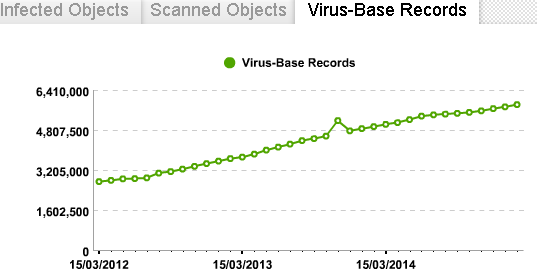

これは、分析のためのサンプルの受け取りです。 ちなみに、チャート上の数字はまったく記録されていません。 誤解しない限り、2013年12月の初めには、いずれかの日で最大600万のピークがありました。 当然のことながら、すべてがマルウェアであるわけではありません(これは、一般的なユーザーの知識レベルについて説明する際に別のトピックになります)。 そしてもちろん、繰り返しはありますが、それにもかかわらず、これはすべて、ウイルスベースの増加に変換されています。

同時に、着信ストリームは絶えず成長しています。 残念ながら、他社の新しい数字は見つかりませんでしたが、2011年にEvgeny Kaspersky は次のように書きました 。 毎日。 うん。」

小さな余談。 一般的な誤解は、ウイルス対策ソフトウェアが署名によってマルウェアを検出することです。 この意見は通常、「ファッショナブルな」タイプの保護を実装するプログラムによって積極的に悪用されます。 少し前まで、ビヘイビアーアナライザーはこの位置から抜け出し、クラウドウイルス対策の転換期でした。 「リソースを消費する従来のシグネチャアンチウイルスは消滅し、代わりに登場します...」 だから、タンク内のそれらのために。 純粋なシグネチャアンチウイルスは、前世紀の90年代に絶滅しました。ポリモーフィックウイルスが出現するたびに変化し、それに応じてシグネチャに捕らえられませんでした(ところで、これが2つの国内アンチウイルスの1つであるDr.Webの出現の理由でした)。 したがって、レコード内のウイルスデータベースを測定することは正しいことです。

1日に作成される悪意のあるファイルの数に戻りましょう。 なぜこれをすべて言っているのですか? 事実、ほぼ毎秒の会議が要求されます-ウイルスを書くのは本当ですか? さらに、雇われた従業員は静かにほのめかしている-さて、今私は私のものだ-どこに見せて? 神話は根深いため、クライアントは常にウイルス対策会社に頼って、テスト用に未知の何かを発行します。 ウイルス対策企業はサンプルを送信しません。欧米の企業は道徳的に不安定なため、元ハッカーを雇うことさえしません。 会社の従業員は解雇中に射殺されず、会社xxxがサンプルを作成したことを誰かが見つけた場合...

神話は非常に危険です。 それに基づいて、1日にリリースされる悪意のあるファイルの数は非常に少ないです。まあ、ニュースを入手するためにいくつのベンダーが作成するのでしょうか。 神話から、ウイルス対策プログラムはすべてのマルウェア、またはほとんどすべてを知っている必要があることがわかりました。 しかし、このような悪意のあるファイルのストリーム(およびさまざまな推定によれば、この日、「野生の自然」にリリースされた悪意のあるプログラムの70%から80%(そして、この推定値が過大評価されていることは非常に驚くことではありません)すぐにアップデートをリリースすることはできません。

ウイルスがウイルス対策エンジンによってスキップされる最初の2つの理由をお知らせします(ビヘイビアアナライザについては後で説明します)。

- 新しいマルウェアの検出の遅延は、被害者に到達してから分析するまでのデルタです。

- 分析のために受信した多数のプログラムによる処理の遅延/検出時のプログラムの危険性の誤った評価。 ところで、Dr.Web CureItのより大きな有効性についての神話は、この理由に関係しています! 多くの場合、マルウェア感染とユーティリティのダウンロードの間で、従来のウイルス対策と比較して、マルウェアはデータベースに侵入します。

しかし、これらの2つの問題は解決可能です。 アナリストの数は増え続けており、アナリストはストリームを受信する前に、データベースなどのエントリを自動的に生成する特別なロボットによって分析されます。分析に含まれない悪意のあるプログラムの一部は、ヒューリスティックによってキャッチされます。

ヒューリスティックに言及した後、テクノロジーの別の余談がありました。 残念ながら、リリースされた悪意のあるプログラムの数に関する話への最初の反応は、「これは理解できます。そのようなウイルスはヒューリスティックによって検出されるべきです」という言葉です。 残念ながら、テストの神話に依存している多くの人は、ヒューリスティックを万能薬と考えています。 だからここに。 ヒューリスティックは、以前に分析されたマルウェアの既知のウイルス対策動作を持つマルウェアの新しい変更のみを検出します。 しばらく前に、攻撃者が悪意のあるプログラムを開発したとします。 しばらくして、それが検出され始めました。 サイバー犯罪者は何をすべきですか? もう一度やり直しますか? あなたはそれをもっと簡単に行うことができます-ウイルス対策に未知の形式でアーカイブにパック/悪意のあるプログラムを暗号化します。 このような隠されたプログラムを発見的方法で使用することはできません。 ウイルス対策はどうしますか? このような各サンプルをウイルスデータベースに追加することができます(そして、それらは!)、またはDr.Webが行うように、FLY-CODEと構造エントロピー分析テクノロジーを使用してそれをキャッチできます(各企業には独自の技術があるため、他の製品の専門家がリストに記入してください) 。 1つ目は、パックされた実行可能オブジェクトの検証を提供し、ファイル実行を仮想化する方法によって非標準のパッカーをアンパックし、2つ目は、暗号化パッカーによって保護されたテスト対象オブジェクトのコードセクションの場所の特性によって未知の脅威を検出します。

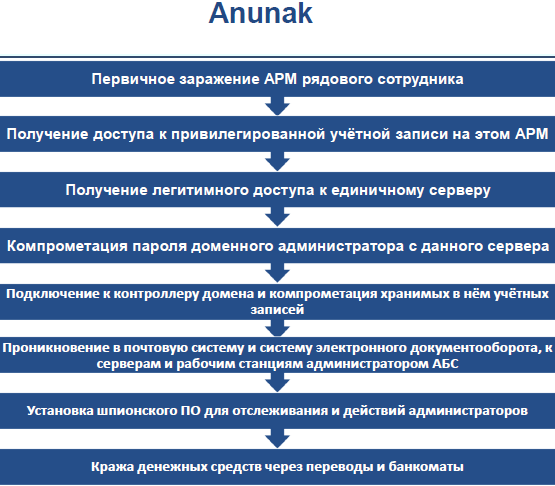

検出されない理由に戻ります。 最悪の問題は3番目です。 一人ぼっちのハッカーは長い間、最も危険なマルウェアを作っています。 これはよく組織された犯罪ビジネスであり、通常のプログラムを開発している企業をイメージして構築されています。 このような「ファーム」の構成には次のものが含まれます。

- マルウェア開発者

- 作成されたソフトウェアテスター

- オペレーティングシステムおよびアプリケーションソフトウェアの脆弱性の犯罪捜査官

- ウイルスパッカーと暗号化の使用における「専門家」

- マルウェアディストリビューター、ソーシャルエンジニアリングスペシャリスト

- 犯罪者コミュニティ内での安全な分散作業とボットネット管理を提供するシステム管理者

- ドロッパー

- ...

そして、テスターが重要な役割を果たします。 検出されないテスト(検出される悪意のあるプログラムをリリースする理由)最新のアンチウイルスソリューションを備えた開発された悪意のあるプログラムの中で、ヒューリスティックメカニズムの使用を含む、アンチウイルスソリューションによって検出されない(更新が受信されるまで)悪意のあるプログラムのみのリリースが可能になりました。 1つのグループが生成できるマルウェアの数は? この点で特徴的なのは、Carberpをリリースしたグループです(http://updates.drweb.com-2012年3月2日にウイルスデータベースに追加されただけです)。

Trojan.Carberp.14(2)Trojan.Carberp.15(7)Trojan.Carberp.194 Trojan.Carberp.195 Trojan.Carberp.196 Trojan.Carberp.197 Trojan.Carberp.198 Trojan.Carberp.199 Trojan.Carberp.200トロイの木馬.Carberp.201 Trojan.Carberp.202 Trojan.Carberp.203 Trojan.Carberp.204 Trojan.Carberp.205 Trojan.Carberp.206 Trojan.Carberp.207 Trojan.Carberp.208(14)Trojan.Carberp.209 Trojan.Carberp .210 Trojan.Carberp.211 Trojan.Carberp.213 Trojan.Carberp.214 Trojan.Carberp.215 Trojan.Carberp.216 Trojan.Carberp.217 Trojan.Carberp.218 Trojan.Carberp.219 Trojan.Carberp.220 Trojan.Carberp .221 Trojan.Carberp.222 Trojan.Carberp.224 Trojan.Carberp.225 Trojan.Carberp.226 Trojan.Carberp.227 Trojan.Carberp.228 Trojan.Carberp.229 Trojan.Carberp.230 Trojan.Carberp.231 Trojan.Carberp .232 Trojan.Carberp.233 Trojan.Carberp.234 Trojan.Carberp.235 Trojan.Carberp.236 Trojan.Carberp.237 Trojan.Carberp.238 Trojan.Carberp.239 Trojan.Carberp.240 Trojan.Carberp.241 Trojan.Carberp .242 Trojan.Carberp.243 Trojan.Carberp.244 Trojan.Carberp.245 Troja n.Carberp.246 Trojan.Carberp.247 Trojan.Carberp.248 Trojan.Carberp.249 Trojan.Carberp.250 Trojan.Carberp.251 Trojan.Carberp.252 Trojan.Carberp.253 Trojan.Carberp.254 Trojan.Carberp.255 Trojan.Carberp.256 Trojan.Carberp.257 Trojan.Carberp.258 Trojan.Carberp.259 Trojan.Carberp.260 Trojan.Carberp.261 Trojan.Carberp.262 Trojan.Carberp.263 Trojan.Carberp.264 Trojan.Carberp.265 Trojan.Carberp.266 Trojan.Carberp.267 Trojan.Carberp.29(14)Trojan.Carberp.33(10)Trojan.Carberp.45(4)Trojan.Carberp.5(3)Trojan.Carberp.60(6) Trojan.Carberp.61 Trojan.Carberp.80

印象的? ある日。 1つのグループ。

1つのグループが生成するプログラムの数は1日に何百ものサンプルに達する可能性があり、ターゲットグループの被害者が使用するウイルス対策ソフトウェアによって検出されるプログラムはありません。

合計:

現在、任意の時点で、追加の保護ツールを使用しないアンチウイルスプログラムは、未知のマルウェアの侵入に対する保護を提供できません。

企業/ユーザー/管理者がマルウェア検出のためだけにアンチウイルスプログラムに依存している場合、それらは完全に無防備です。 これが暗号化の成功を決定するものです(最近では、WinLock)。

典型的な意見は、アンチウイルスは入り口ですべてをキャッチする必要があるということです。 残念ながら、これは事実ではありません。 アンチウイルスは、侵入時に既知の悪意のあるプログラム(ヒューリスティックメカニズムの使用を含む)を検出し、更新プログラムを受信した後、検出して破棄します(ただし、アクションをロールバックしません!)既に実行され、悪意のあるプログラムの検出に積極的に対抗します。

結論1.ああ、ああ。 テストでの勝利に基づいてウイルス対策を選択することは意味がありません。 テストについては別の記事がありますが、いずれにせよ、すべてのテストは既知の悪意のあるプログラムで実行されます。

結論2.アンチウイルスの機能は、すべてのマルウェア保護ツールで以前は見逃していた、既にアクティブなものを破壊することです。 そして、アンチウイルス以外の誰もこのタスクを実行できません。 ただし、未知の悪意のあるプログラムの侵入に対抗する機能は、アクセス制御システム、起動制限システム、動作分析ツール(およびトラフィックアナライザーとしてのアンチウイルス)に引き継がれる必要があります。

もう一度。 現時点では、悪意のあるプログラムから保護するためにアンチウイルスのみを使用することはできません。 実際のウイルス対策、ファイアウォール、行動分析、オフィス/ペアレンタルコントロール、およびバックアップシステムの一部として、ウイルス対策システムを実装する必要があります。 これは最小値の最小値です。

ユーザーアクセスは、ローカルネットワークとインターネットで本当に必要なリソースによってのみ制限されるべきです。 リムーバブルメディアを使用する機能は制限する必要があります。 ユーザーにプログラムのインストールを許可しないでください。これにより、セキュリティツールの保護をバイパスしたウイルスがコンピューターにインストールされなくなります。 インストールおよび使用されるソフトウェアの構成は、既知のリストに対応する必要があります。

集中更新インストールシステムを使用する必要があります。 更新プログラムをインストールするかどうかの決定がユーザーによって行われる場合、この状況は除外する必要があります。 集中更新システムを使用すると、保護されたワークステーションおよびサーバーに既知の脆弱性がないことをリアルタイムで監視できます。

ユーザーは、制限された権限を持つアカウントでのみ作業する必要があります。

(マグニトゴルスクの最近の銀行間フォーラムでのCyberArkのプレゼンテーションから改編)

素朴な真実をリストして申し訳ありません。 しかし、多くの人がサーバー保護の絶対的な役に立たないことを確信しています...

アメリカの発見はどこですか?

結論3.ワークステーションとファイルサーバーを保護するために使用されるウイルス対策ソリューションは次のことを行う必要があります。

- 未知の悪意のあるプログラムがウイルス対策の通常の動作を妨害することを許可しない自己防衛システムを備えています。ウイルス対策ソリューションは、感染の治療を可能にする更新プログラムを受信するまで正常に機能します。

- 制御システムとウイルス対策ソリューション更新システムの両方は、オペレーティングシステムで使用される対応するメカニズム(WSUSおよびWindows Updateなし)に依存せず、マルウェアが更新システムを傍受する可能性を排除するウイルス対策自己防衛システムに含まれている必要があります。 一般に、ウイルス対策ソフトウェアで使用されるオペレーティングシステムのコンポーネント、独立したライブラリなどの数は、当然ながら自己防衛システムの保護下に置かれないため、最小限にする必要があります。

- アンチウイルス保護管理システムは、保護されたワークステーションおよびサーバーによる更新の可能な限り高速な受信を保証する必要があります。

- アンチウイルスシステムは、主にアンチウイルスカーネルの技術に依存する必要があります-悪意のあるプログラムによって回避することは困難であり、それらと一緒に使用される外部プログラムまたはライブラリの脆弱性の不適切な使用および/または使用により何らかの方法で侵害される可能性のある外部コンポーネントには依存しません(さまざまな技術の長所と短所、およびセキュリティレベルに対するメディアの影響について話すときに、この規定を分析します)。

そして最後に、質問:

- 現在、保護システムの品質を適切に評価するためのテストはありますか?

IT神話の分析は、次の記事で続けます。