あらゆる種類のデバイスをブラウズする膨大な山があったという事実にもかかわらず、私は以下で説明するようなタスクに対処する必要はありませんでした。

前文

そのため、メーカーによって信頼性の高いファイルストレージとして宣言されているKingston DT6000 USBフラッシュドライブは、暗号化アルゴリズムAES256 FIPS140-2レベル3を使用しています。

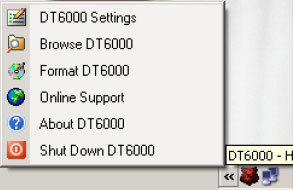

論理的に、フラッシュは次のように配置されます。FAT16でフォーマットされた68メガバイトのパーティションは、一種のブート可能です。 デバイスがPCに接続されると、自動実行がトリガーされます(または、実行可能ファイルを起動するように求められます)。

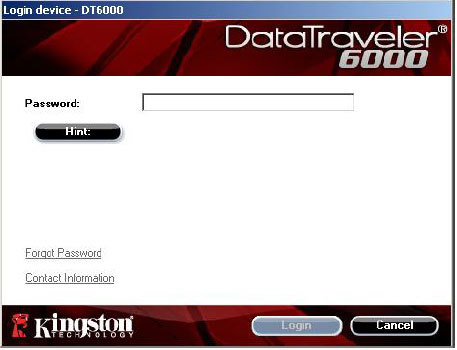

次に、このウィンドウが前面に表示されます。

ほら、パスワードを入力します-隠されたセクションには、既知のコンテンツの写真とビデオが慎重に隠されています。

しかし、ある日、ユーザーが問題を抱え、フラッシュドライブが挿入され、「ブートローダー」が空であることが判明しました。 パスワードを使うと、愚かにもこのパスワードをどこかに入力する方法がないことがわかりました。 彼らは私たちに診断ディスクを持ってきました。

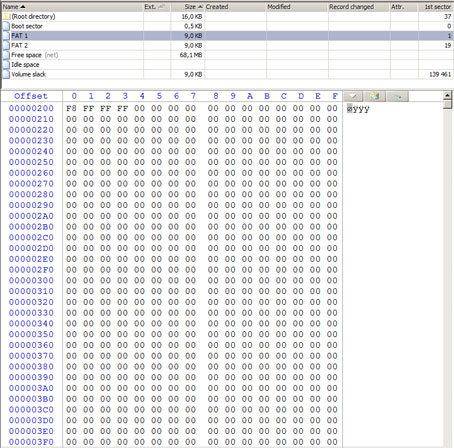

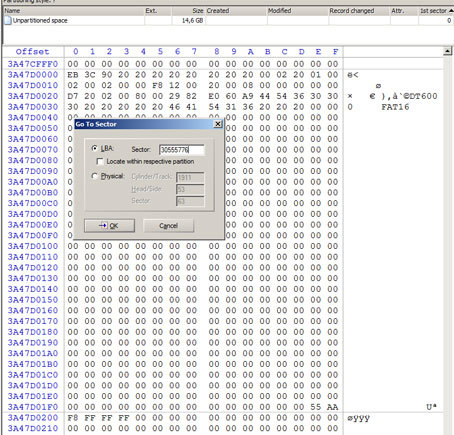

まず、ドライブをテストPCに接続し、お気に入りのWinHEX hexエディターを開いて、物理ディスクのリストに登りました。 つまり、2つのボリュームです。 1つ目は空で、最も重要なことは読み取り専用モードです! 2番目は使用できません。 最初のセクションの画像を撮影し、分析しました。 FATテーブルの両方のコピーは、通常の形式では欠落しています。

つまり、「ブートパーティション」から名前と構造を持つファイルを取得できるため、別れを告げることができます。 「ドラフトリカバリ」または既知のファイルヘッダーからのリカバリ(別名生リカバリ)は、zipアーカイブとpdf-kuを取り出すことに成功しました。 後者の内容から、すべてがどのように配置され、ブートパーティションに何が欠けているかが明らかになりました。

セクションが製造元によって記録のためにロックされていることを考えると、ユーザーによるランダムなフォーマット設定について話すことができないことは明らかでした。正しいブロックの一部が「代替」ブロックに置き換えられました。

この効果は「フラッシュドライブの疑似論理問題」と呼ばれ、ファイルシステムレベルではグリッチのように見えます。実際には、実際にはハードウェア障害です。 そのため、メモリチップのはんだ付けを解除し、読み取られた画像から意味のあるものを収集するために、フラッシュドライブを病理学的テーブルに転送して開く必要があります。

暗号化について、および暗号化されたコンテンツを含むダンプを一般的に収集する方法については、当時私は頭を悩ませませんでした。

問題は表示されたとおりに解決されることになっているので、最初に行うべきことは、すべての周囲のDT6000_Launcherを見つけることでした。 メーカーのウェブサイトでは、製品のダウンロードセクションは空でした。 それは論理的です-あなたがそれらを書き込むことができないと想定される場合、それはファイルをアップロードすることは理にかなっています(ロックされたレコードを参照)? 彼は同僚に叫びました。 必要なファイルが送信されました。 次の問題は、ランチャーに暗号化した場所を伝えることです。

OSツールを使用してフラッシュドライブ自体のFAT16パーティションのロックを解除し、ランチャーを記録しようとする試みは失敗しました。 別のメディアからランチャーを起動し、ドライブを調査中のフラッシュドライブに設定しようとする試みも失敗しました。 Travelerの日付の内部でのさらなるハードウェア介入は避けられなくなりました。

「さて、今日はいくつかの感覚が私たちを待っています...」(c)

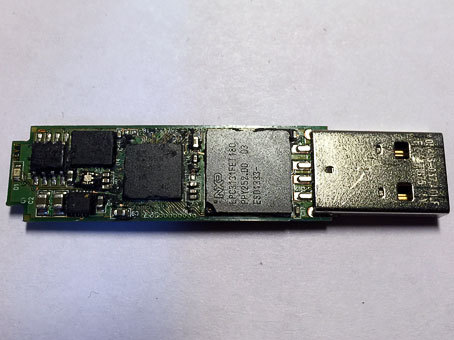

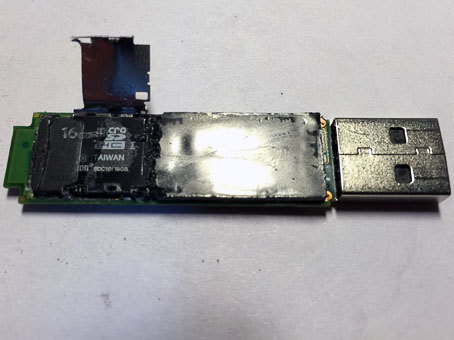

外側のプラスチックケースを取り外して、調査員の視線は次のことを明らかにしました。

USBコネクタを除き、すべてがプラスチックであふれています。 熱風はんだ付けステーションの助けを借りてそれを除去し、エリアを約150℃の温度にエリアごとに加熱し、その後プラスチックがゆっくりと曲がり始め、小さな破片になり始めました。 考古学者のように感じて、歯科用フックとメスで振り回し、彼はプラスチックの片側を掃除しました。 私は次を見ました:

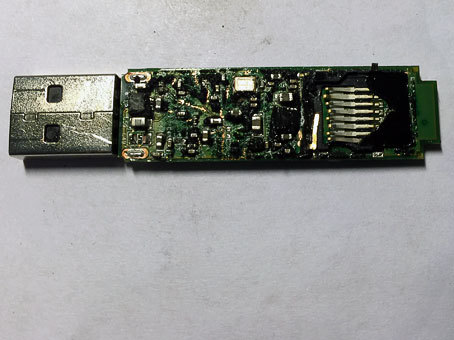

ザイリンクスのAWPコントローラーLPC3131FET180、3s500eプレート(PLISS、PLD-プログラマブルロジック集積回路)、SpyrusのROSETTA暗号モジュール、およびAtmelovskaya ROMキャビネット25DF081A。 目的のメモリNANDがまだ見つかっていないので、後半を実行する必要があります。

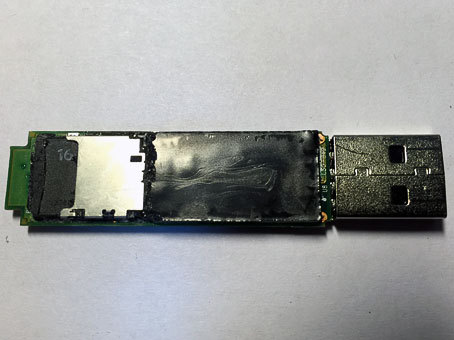

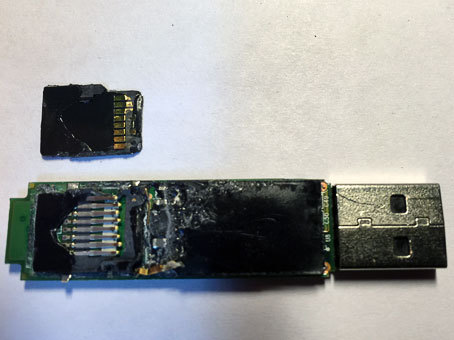

私は2番目の面をきれいにし始めます。 素晴らしいものが現れます。 クォーツ? そうではありません。 ハンマーとノミ、さらにたわごと-カードリーダーのさらに数回のストローク。

危機がキングストンを襲ったようです。 本格的なフラッシュドライブのハードウェア実装に煩わされないように、キングストンイーグルスはリーズンおじさんからMicroSDをリーズナブルな価格で購入し、上から暗号をぶら下げて、すぐにプラスチックを大量に充填しました。 したがって、誰も推測しなかった。 このDT6000が同じYandexMarketで取引されている印象的な価格を考えると、メーカーの利益は明らかです。

マイクロsdshkuを掘り出し、すべてがプラスチックで満たされ、すべての面に接着されています。 私たちは、ストラップを除いて、そこに見るものがないことを除いて、残骸をきれいにします。

フィニッシュライン

瓦の下から取り出したmicroSDプラスチックをカードリーダーに挿入します。 フラッシュドライブは、16個すべてのギグで定義されます。 暗号化の特徴であるゼロセクターの「ホワイトノイズ」から。

中央付近にはゼロがあります。 私は尾の下を見ます。 おっと-これが「ブート」セクションです! 彼はセクションの始まりと終わりを決定し、ルートレスMicroSDがまだサラブレッドキングストンDataTravelerであったときに以前に撮影したイメージと比較しました-違いは見つかりませんでした。

開かれた追加の状況を考慮して、NAND変換テーブル内のブロックの置換に関する初期仮説にはステータス「支払不能」が割り当てられ、作業場所は暗号化ヒッチバグの仮定に置き換えられます。彼女はDT6000 USBインターフェイスのmicro-sd論理ロギングレイアウトのビルダーでもあります。

32ギガバイトのライブUSBフラッシュドライブを使用します。 実験の純度のために、同じVinHeksで上から下にゼロを登録します。 最初に、以前に傾斜したセクションを作成します。 その上に、苦労して獲得したランチャーであるdt6000.zipとmanifest.xmlを書き留めます。 まず、パスワードを入力し、暗号化されたパーティションが見つからないか破損していないことを示すメッセージを入力します。

「ブート」セクションの最後のセクターに続くセクターでは、暗号化されたMicroSDイメージ全体を入力します。

ランチャーを起動し、パスワードを入力します。 ビンゴ! 暗号化されたパーティションが見つかり、マウントされ、

所定の場所にすべてのユーザーファイル-コピーできます。