MS15-009更新プログラムはIE 6-11の41の脆弱性を修正します。 修正された脆弱性のほとんどはリモートコード実行(RCE)タイプであり、サイバー犯罪者が特別に細工したWebページを使用してマルウェアをインストールするために使用できます。 次の脆弱性は例外です。

ASLRバイパスの脆弱性は、攻撃者がIEの他のRCE脆弱性と組み合わせてのみ使用でき、メモリ内のアドレスに関する情報を提供することにより、悪用の信頼性を高めます。 クリティカル。 悪用が検出されました 。

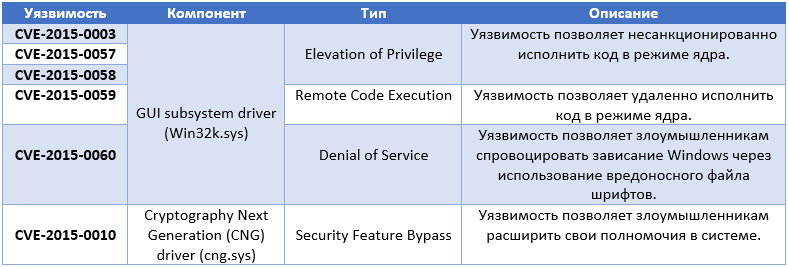

更新MS15-010は、カーネルモードドライバー(Windows 2003 Server-8.1 / RT 8.1)のさまざまなタイプの6つの脆弱性を修正します。

脆弱性CVE-2015-0059は、攻撃者がカーネルモードでコードをリモートで実行できるため、非常に危険です。 この目的のために、特別に形成されたフォントファイルをネットワーク上のリソースに配置できます。 この脆弱性を悪用すると、フォントファイルからシェルコードをカーネルモードで直接実行できます( ユーザーモード制限のバイパス )。 クリティカル。 悪用の可能性は低い 。

MS15-011更新プログラムは、グループポリシーエンジンのRemoeコード実行タイプの1つのCVE-2015-0008脆弱性を修正します。 攻撃者はこの脆弱性を使用して、攻撃者の制御下にあるネットワーク上の悪意のあるWebサイトにユーザーを誘導することにより、脆弱なシステム上でコードをリモートで実行できます。 クリティカル。 悪用の可能性が高い 。

MS15-012更新プログラムは、Office 2007-2010-2013のすべてのサポートされているバージョンの3つの脆弱性を修正します。 WordおよびExcelの脆弱性により、攻撃者は特別に細工されたOfficeドキュメントを通じてコードをリモートで実行できます。 この脆弱性を悪用するには、そのようなドキュメントを電子メールの添付ファイルで被害者に送信する可能性があります。 重要な 悪用の可能性が高い 。

MS15-013更新プログラムは、サポートされているすべてのバージョンのOfficeのセキュリティ機能バイパス(SFB)CVE-2014-6362(use-after-free)などの脆弱性を修正します。 この脆弱性により、攻撃者はASLRをバイパスし(ASLRバイパス)、OfficeまたはIEを介したリモートコード実行のより安定したエクスプロイトを開発できます。 Office 2013の最新バージョンでは、Otkloadr_msosec.dll(x64)、Msosec.dll、Msvcr71.dll、Otkloadr.dllは更新の対象です。 重要な 悪用の可能性が高い 。

MS15-014更新プログラムは、グループポリシーコンポーネント(Windows 2003 Server-8.1 / RT 8.1)の1つのCVB-2015-0009 SFB脆弱性を修正します。 中間者攻撃メカニズムを使用して、攻撃者はドメインコントローラを侵害できます。 重要な 悪用の可能性は低い 。

MS15-015更新プログラムは、Windowsカーネルの特権の昇格(ntoskrnl.exeおよびhal.dll)のような1つのCVE-2015-0062脆弱性を修正します。 プロセス(WIndows 7-Windows 8.1 / RT 8.1)を作成する機能の欠陥により、攻撃者はシステムの特権を増やすことができます。 重要な 悪用の可能性は低い 。

更新MS15-016は、Windows 2003 Server-8.1 / RT 8.1でTIFFグラフィックファイルを処理するためのコンポーネントの情報開示タイプの1つの脆弱性CVE-2015-0061を修正します。 攻撃者は、特別に細工されたTIFFファイルをWebリソースに配置すると、ユーザー(クライアント)の情報への不正アクセスを取得できます。 重要な 悪用の可能性は低い 。

MS15-017更新プログラムは、System Center Virtual Machine ManagerのVirtual Machine Manager(VMM)コンポーネントの特権の昇格タイプの1つの脆弱性CVE-2015-0012を修正します。 攻撃者は脆弱性を使用して、システム内の自分の特権をSYSTEMレベルに昇格させることができます。 重要な 悪用の可能性は低い 。

0-悪用の検出

この脆弱性はインザワイルドで悪用されます。 つまり、攻撃者はこの脆弱性の悪用を利用してユーザーを攻撃することが確立されています。 最高のハザードインデックス。

1-悪用の可能性が高い

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用の可能性は低い

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

ユーザーはできるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

安全である。