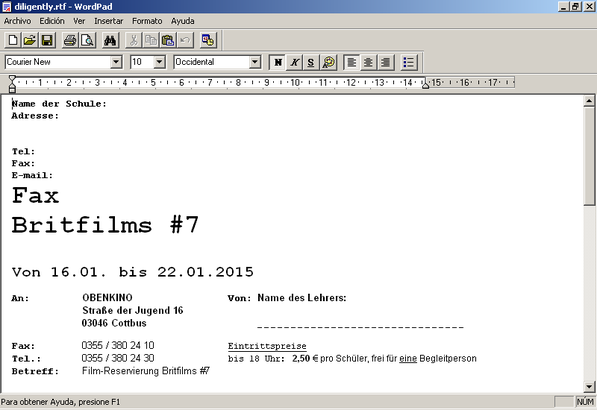

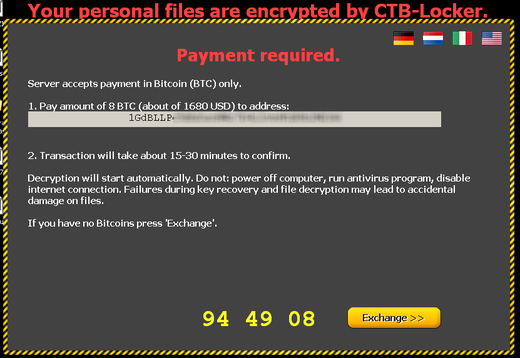

このような悪意のあるメッセージの例をスクリーンショットに示します。

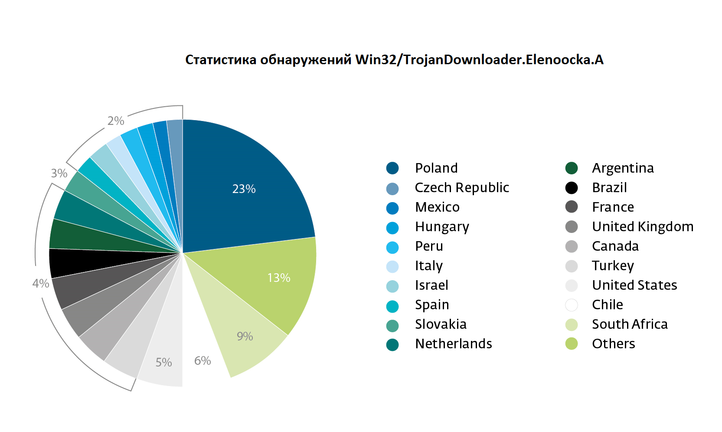

この投稿では、このマルウェアを拡散する悪意のあるキャンペーンを検討します。このマルウェアは、ポーランド、チェコ共和国、メキシコ、およびその他多くの国で広がりました。

前述したように、CTB-Lockerの配信の主なベクトルはフィッシングメールメッセージです。 メッセージの添付ファイルにある悪意のある実行可能ファイルは、ESET AV製品によってWin32 / TrojanDownloader.Elenoocka.Aとして検出されます 。 このブートローダー(またはダウンローダー)は、上記のFileCoder(CTB-Locker)の変更をユーザーのコンピューターにダウンロードします。 この変更は、 Win32 / FileCoder.DAとして検出されます。 このマルウェアを開始すると、ディスク上のファイルは暗号化されます。

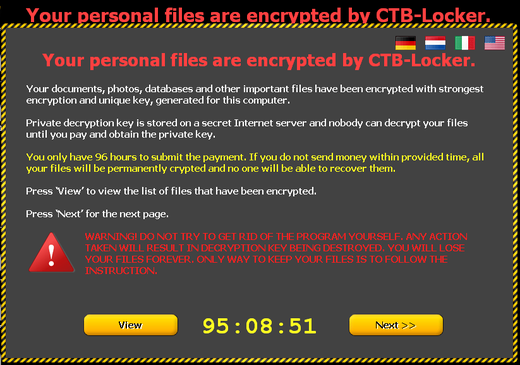

CTBロッカー自体は、 CryptoLockerと呼ばれる別の有名なランサムウェアに似ています。 それらの違いは、さまざまなファイル暗号化アルゴリズムの使用です。 CTBロッカーの結果はCryptoLockerまたはTorrentLockerに似ています 。つまり、拡張子がmp4、.pem、.jpg、.doc、.cer、.dbのファイルを暗号化します。 ファイルの暗号化操作が完了すると、マルウェアはユーザーに警告メッセージを表示します。 この目的で、CTBロッカーはユーザーのデスクトップをパーソナライズできます。つまり、そこにある壁紙を次のように変更できます。

ランサムウェアは、ドイツ語、オランダ語、イタリア語、英語など、さまざまな言語でのテキストの表示をサポートしています。 サポートされている言語のリストにスペイン語はありませんが、この言語が主な言語である国ではこのマルウェアの感染が確認されています。

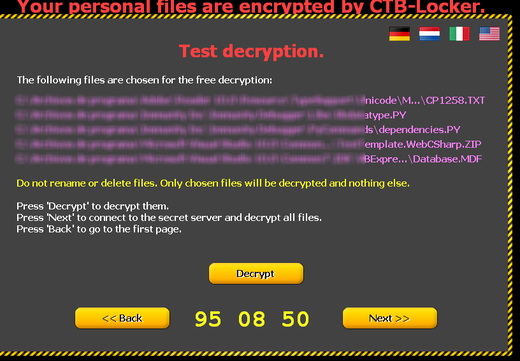

CTB-Lockerは、攻撃者が特別な方法を使用してユーザーに身代金を支払うように仕向けるという事実によって区別されます。 彼らは、彼の支払い後に何が起こるかを彼に示します。つまり、彼を欺いてファイルを解読しないことをユーザーに納得させます。

その後、ユーザーはファイルを復号化する方法と、そのためにビットコインを転送する必要があるアカウントを表示されます。

上記のスクリーンショットでわかるように、CTB-Lockerは、ロックされたコンピューターの場所に対応する通貨に基づいてビットコインの為替レートを示すことができます。 スクリーンショットの時点で、8つのビットコインは1,680ドルの価値がありました。

技術的な観点から見ると、 Win32 / TrojanDownloader.Elenoocka.Aとして検出されるランサムウェアダウンローダー自体は、サイズが小さく、技術的にシンプルなマルウェアです。 他の悪意のあるキャンペーンでサイバー犯罪者がこのダウンローダーを使用していることを確認しました。 これらのキャンペーンの1つでは、invoice_%YEAR_%MONTH_%DAY-1%HOUR_%MIN.scr(invoice_2015_01_20-15_33 .scrなど)という名前の悪意のあるファイルを含むフィッシング電子メールメッセージを使用しました。 システムでの起動を隠すために、実行可能ファイルのリソースには偽のWord文書が含まれており、悪意のあるファイルの実行のバックグラウンドでユーザーに表示されます。

CTB-Lockerマルウェアは、サイバー犯罪者から取得したキーなしではファイルを解読できないランサムウェアの種類に属します。 繰り返し強調してきたように、バックアップの使用は、このようなマルウェアの活動後にデータを回復するために使用できる主な方法であり、さらに、ウイルス対策データベースのタイムリーな更新も感染を防ぐために必要な手段です。