現代の組織のビジネスプロセスの安定性と効率性は、ITインフラストラクチャの円滑な機能に大きく依存しています。 ITインフラストラクチャの保守は、特に中小企業にとっては、多くの場合高価です。

コストを最適化するために、今日多くの組織はITアウトソーシングの実践に頼っています。機器を購入する代わりに、サードパーティのデータセンターでレンタルし、メンテナンスのためにサードパーティの専門家を雇います。

このプラクティスが組織的および財務的な観点から有益であるためには、問題の技術的な側面を慎重に検討する必要があります。

ITインフラストラクチャの一部をサードパーティのデータセンターに移行することを計画する場合、組織のすべての情報リソースを単一ネットワークに正確に統合する方法を決定する必要があります。 大手メーカー(Juniper、Ciscoなど)のソリューションは、多くの場合高価です。 中小企業は手頃な価格ではないかもしれません。 これに関して、無料のオープンソース製品への関心の高まりは非常に論理的で理解しやすいものであり、その多くは機能が有料のアナログに劣らず、時にはそれらを上回ることさえあります。

企業ネットワークの重要な要素はルーターです。 ルーターは、ネットワークセグメントを結合し、それらの間でパケットを転送するように設計された専用ネットワークデバイスです。 ルーターはハードウェアとソフトウェアの両方です。 最小限のコストでITインフラストラクチャを構築する必要がある場合は、ソフトウェアルーターを使用することをお勧めします。

この記事では、無料のライセンスで無料で配布されている興味深い有望な製品であるVyOSルーターについて説明し、実際の問題を解決するためにどのように使用できるかを示します。

VyOS:一般情報

VyOSは、有名なVyattaネットワークオペレーティングシステムのフォークです。 最初のリリースであり、コードネームはHydrogenで、2013年12月に導入されました。

これまでの最新リリースであるヘリウムは、2014年9月にリリースされました。 VyOSのコマンドラインインターフェイス(CLI)は、ジュニパーネットワークスのCLIデバイスに似ています。

VyOSの機能は非常に幅広いです。 完全なリストからはほど遠いです。

- p2pトラフィックのフィルタリングを含む、IPv4およびIPv6のファイアウォール。

ネットワークアドレス変換(NAT); - IPv4およびIPv6用のDHCPサーバー。

- 侵入検知システム。

- 負荷分散とチャネルの冗長性。

- 接続状態テーブルの同期を使用したルーター予約

- 仮想プライベートネットワーク(IPsec、L2TP / IPsec、PPTP、OpenVPN);

- トラフィックアカウンティング(NetflowおよびsFlow);

- WebプロキシとURLフィルタリング。

Vyattaと同様に、VyOSはDebianに基づいています。 これにより、追加のdebパッケージをインストールして機能を拡張できます。

設置

VyOSをインストールするための詳細な手順は提供しませんが、これは必要ありません。すべてがここで詳細に説明されています 。 VyOSのインストールには、システムのインストールとイメージのインストールの2種類があります。 最初のタイプ(インストールシステム)は、ディスク上のOSの標準インストールを意味します。 インストールイメージを使用してインストールする場合、VyOSの各バージョンは個別のディレクトリに格納されるため、問題が発生した場合に以前のリリースにロールバックできます(推奨インストール方法)。

そのため、ディスクから起動し、システムに入り(ログイン-vyos、パスワード-vyos)、install imageコマンドを実行します。 インストールが開始されます。その間に、Linuxインストーラーの標準的な質問に答える必要があります。 完了したら、再起動コマンドを実行してシステムに再度ログインし、インストール中に設定したユーザー名とパスワードを使用してログインします。

実用例

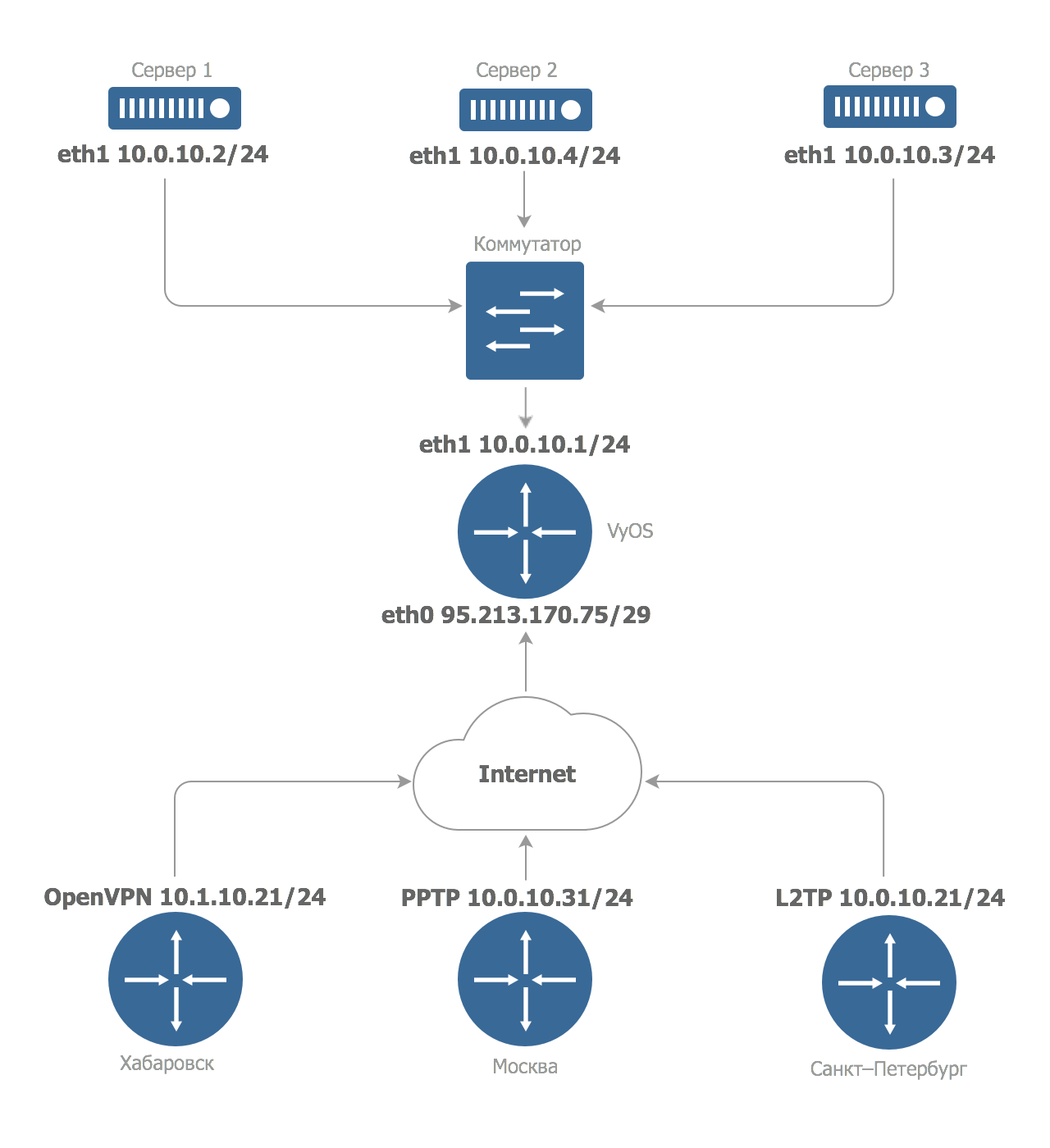

特定の実用的な例でVyOSの機能を検討してください。 タスク条件:組織は、地理的に離れた3つのユニットで構成されています。1つはモスクワ、2つ目はサンクトペテルブルク、3つ目はハバロフスクです。 サンクトペテルブルクでは、データセンターに4つのサーバーがインストールされています。 そのうちの1つだけをインターネットに直接接続する必要があることを確認する必要があります。 残りはローカルネットワークに接続し、ルーターを介してインターネットにアクセスする必要があります。 ブランチにはさまざまなタイプの接続を使用します-L2TP / IPsec、PPTP、およびOpenVPN。

ネットワークは次のようになります。

ゲートウェイ構成

ネットワークをインストールした後、まだネットワークがないため、最初にKVMコンソールから構成します。

最初に、アドレス95.213.170.75を持つ最初のネットワークインターフェイス(外部)を構成します。 configureコマンドで設定モードに入ります-はい、すべてが「古い」鉄の兄弟のようなものです。

set interfaces ethernet eth0 address 95.213.170.75/29 set interfaces ethernet eth0 description "WAN"

この場合、後で混乱しないように、eth0インターフェイスにアドレスを割り当て、ポートの説明を指定しました。

デフォルトゲートウェイアドレスとDNSサーバーも指定します。

set system gateway-address 95.213.170.73 set system name-server 188.93.16.19

ここでは、サンクトペテルブルクのDNSサーバーSelectelを使用していますが、もちろん、他のものを指定できます。

SSHサービスを構成します。これを使用して、ゲートウェイをさらに構成します。

set service ssh port "22"

VyOSのロジックは、ジュニパーネットワークスのデバイスのロジックとほぼ同じです。 変更を適用するには、commitコマンドを実行する必要があります。 再起動後も変更を有効にするには、saveコマンドを使用して保存する必要があります。 このvyOSコマンドのロジックはJunOSと異なります。ジュニパーのネットワークオペレーティングシステムでは、コミット後に変更を保存する必要はありません。

SSHを介してルーターに接続します。 システムに入るには、インストール時に指定したログインとパスワードを入力します。 次に、内部ネットワークインターフェイスeth1を構成します。 これは、データセンター内のサーバーが接続されるローカルネットワークインターフェイスです。 ネットワークマスク/ 24でアドレス10.0.10.1を割り当て、説明を追加します。

set interfaces ethernet eth1 address 10.0.10.1/24 set interfaces ethernet eth1 description "LAN"

マシンがネットワークリソース名を認識するためには、DNSを構成する必要があります。 DNSフォワーダーを構成して、構成で指定されたサーバーに名前解決要求をリダイレクトします。 このコンポーネントのセットアップ手順は簡単です。

set service dns forwarding cache-size "0" set service dns forwarding listen-on "eth1" set service dns forwarding name-server "188.93.16.19" set service dns forwarding name-server "188.93.17.19"

最初のコマンドは、DNSフォワーダーがレコードの保存に使用するキャッシュのサイズを示します。 キャッシュサイズをゼロに設定します。この場合、DNSレコードの保存はあまり意味がないためです。 2番目のコマンドは、DNSフォワーダーがリッスンするインターフェイスを設定します。 DNSフォワーダーがインターネット全体で利用可能にならないように、DNSフォワーダーが要求を「リッスン」する内部インターフェイスのみを使用します。 3番目と4番目のコマンドは、要求が転送されるアドレスを示します。 この例では、Selectel DNSサーバーが使用されますが、もちろんそれらの代わりに、他のサーバーを指定できます。

ローカルネットワークの機能に必要なすべてのコンポーネントは、すぐに使用できます。 ファイアウォールのセットアップに移りましょう。

VyOSでは、ファイアウォール(ファイアウォール)ルールセットを使用して、それらを任意の名前で呼び出すことができます。 この例では、外部ネットワークの場合、内部のそれぞれに対して、OUTSIDEという名前で一連のルールが使用されます。

外部インターフェースについては、すべての接続を「内側から」、内部インターフェースについてはすべて許可します-すべて「内側から」およびSSHへのアクセス。

外部インターフェイスのルールを作成します。

set firewall name OUTSIDE default-action "drop" set firewall name OUTSIDE rule 1 action "accept" set firewall name OUTSIDE rule 1 state established "enable" set firewall name OUTSIDE rule 1 state related "enable"

上記のコマンドを使用すると、すでに確立(確立)され、それらに関連する接続を許可します。

次に、ファイアウォールルールを設定します。

ルールを表示

set firewall name INSIDE default-action 'drop' set firewall name INSIDE rule 1 action 'accept' set firewall name INSIDE rule 1 state established 'enable' set firewall name INSIDE rule 1 state related 'enable' set firewall name INSIDE rule 2 action 'accept' set firewall name INSIDE rule 2 icmp type-name 'echo-request' set firewall name INSIDE rule 2 protocol 'icmp' set firewall name INSIDE rule 2 state new 'enable' set firewall name INSIDE rule 3 action 'drop' set firewall name INSIDE rule 3 destination port '22' set firewall name INSIDE rule 3 protocol 'tcp' set firewall name INSIDE rule 3 recent count '4' set firewall name INSIDE rule 3 recent time '60' set firewall name INSIDE rule 3 state new 'enable' set firewall name INSIDE rule 31 action 'accept' set firewall name INSIDE rule 31 destination port '22' set firewall name INSIDE rule 31 protocol 'tcp' set firewall name INSIDE rule 31 state new 'enable'

最初のルールでは、デフォルトのアクションを設定します。この場合、「ドロップ」です(確立されたルールに該当しないすべてのパケットはファイアウォールによって破棄されます)。 2番目では、ICMPパケットの通過を許可します。 まず第一に、これは、障害が発生した場合にルーターを「ping」できるようにするために必要です。 3番目のルールはSSH接続を担当します。ポート22に着信するTCPトラフィックを許可します。

作成されたルールを対応するインターフェイス(外部およびローカル)に適用します。

set interfaces ethernet eth0 firewall in name 'OUTSIDE' set interfaces ethernet eth1 firewall out name 'INSIDE'

入力および出力パラメーターに注意する価値があります。これらは、ルーターに関連して出入りするトラフィックのタイプを指定し、ファイアウォールルールセットの名前とは関係ありません。

commitコマンドとsaveコマンドを使用して、構成を適用して保存することを忘れないでください。

VPNのセットアップ

前述のように、ブランチではさまざまなタイプのVPN接続を使用します。 L2TP / IPSecのセットアップから始めましょう(詳細はこちらをご覧ください):

set vpn ipsec ipsec-interfaces interface eth0 set vpn ipsec nat-traversal enable set vpn ipsec nat-networks allowed-network 0.0.0.0/0 set vpn l2tp remote-access outside-address 95.213.170.75 set vpn l2tp remote-access client-ip-pool start 10.0.10.20 set vpn l2tp remote-access client-ip-pool stop 10.0.10.30 set vpn l2tp remote-access ipsec-settings authentication mode pre-shared-secret set vpn l2tp remote-access ipsec-settings authentication pre-shared-secret <> set vpn l2tp remote- access authentication mode local set vpn l2tp remote-access authentication local-users username <> password <_>

最初の3つを使用して、IPSecを構成します。パケットの送信先インターフェイスを指定し、NATトラバーサルを有効にして、すべてのネットワークでNATを有効にします。 次は、L2TPを担当するチームです。 一般に、コマンドを書くとき、それらが何に責任があるのかを推測することは難しくありません;私たちはいくつかのパラメータにのみ注意を払います。

- outside-address -VPNサーバーの外部アドレスを示します。

- pre-shared-secret <password> -接続のパスワードを設定します。これは、将来クライアントデバイスでVPNを構成するために使用されます。

- 認証モードローカル -認証タイプを設定します。 この例では、ローカルデータベースでの認証が使用されていますが、RADIUSサーバーを使用してアカウントを集中管理できます。

最後の行では、ユーザーを作成し、そのユーザーのパスワードを設定します。

その後、ファイアウォールのルールを調整し、L2TP / IPSecトラフィックを許可します。

ルールを表示

set firewall name INSIDE rule 4 action 'accept' set firewall name INSIDE rule 4 protocol 'esp' set firewall name INSIDE rule 41 action 'accept' set firewall name INSIDE rule 41 destination port '500' set firewall name INSIDE rule 41 protocol 'udp' set firewall name INSIDE rule 42 action 'accept' set firewall name INSIDE rule 42 destination port '4500' set firewall name INSIDE rule 42 protocol 'udp' set firewall name INSIDE rule 43 action 'accept' set firewall name INSIDE rule 43 destination port '1701' set firewall name INSIDE rule 43 ipsec 'match-ipsec' set firewall name INSIDE rule 43 protocol 'udp' commit save

ルール4は、確立されたIPSECトンネルが実行されるESPプロトコルトラフィック、42-NATトラバーサル、43-L2TPが実行されるポート1701を許可します。

次に、2番目のタイプのVPN接続のセットアップに進み、OpenVPNサーバーを「レイズ」します。

最初に、システムの更新時にファイルが失われないように、easy-rsaファイルを/ config / easy-rsa2ディレクトリにコピーします。

cp -rv /usr/share/doc/openvpn/examples/easy-rsa/2.0/ /config/easy-rsa2

必要に応じて、証明書でデフォルトで指定されている変数を変更できます。次に例を示します。

nano /config/easy-rsa2/vars export KEY_COUNTRY="RU" export KEY_CITY="Saint-Petersburg" export KEY_ORG="Selectel" export KEY_EMAIL="t-rex@selectel.ru"

このデータは、生成する証明書のフィールドに示されます。 / config / easy-rsa2 /ディレクトリに移動して、変数をロードします。

cd /config/easy-rsa2/ source ./vars

すべてのキーを削除します。

./clean-all

次に、認証局ファイルを生成します。

./build-ca ./build-dh

およびサーバー証明書:

./build-key-server t-rex-server

その後、キーを適切なディレクトリにコピーします。

cp /config/easy-rsa2/keys/ca.crt /config/auth/ cp /config/easy-rsa2/keys/dh1024.pem /config/auth/ cp /config/easy-rsa2/keys/t-rex-server.key /config/auth/ cp /config/easy-rsa2/keys/t-rex-server.crt /config/auth/

次に、サーバーに接続するためのクライアントファイルを準備します。

./build-key branch-msk

すぐに別のフォルダーにコピーします:

cd /config/easy-rsa2/keys mkdir branch-msk cp branch-msk* branch-msk/ cp ca.crt branch-msk/

生成されたファイルは、クライアントをサーバーに接続するために必要になるため、クライアント側に転送する必要があります。 これは、Windows用のWinSCPまたはLinux用の標準scpコンソールクライアントのSCPクライアントを使用して実行できます。

次に、サーバーのセットアップに移動します。

set interfaces openvpn vtun0 mode 'server' set interfaces openvpn vtun0 server name-server '10.0.10.1' set interfaces openvpn vtun0 server push-route '10.0.10.0/24' set interfaces openvpn vtun0 server subnet '10.1.10.0/24' set interfaces openvpn vtun0 tls ca-cert-file '/config/auth/ca.crt' set interfaces openvpn vtun0 tls cert-file '/config/auth/t-rex-server.crt' set interfaces openvpn vtun0 tls dh-file '/config/auth/dh1024.pem' set interfaces openvpn vtun0 tls key-file '/config/auth/t-rex-server.key' set service dns forwarding listen-on vtun0 commit save

最後のコマンドに注目しましょう。このコマンドでは、名前解決要求を以前に構成したDNSフォワーダーにリダイレクトします。 また、OpenVPNの場合、最初に個別のネットワークを使用してトンネル自体を構築し、それからサーバーが配置されているローカルネットワークにルーティングしたことにも注意してください。 これは、プロトコル機能によるものです。 これについては、次の出版物で詳しく説明します。

PPTPサーバーのセットアップ

VPN接続の最後のタイプ-PPTPをセットアップします。 もちろん、PPTPは保護が弱いため、機密情報の送信にはほとんど使用できませんが、リモートアクセスの提供には広く使用されています。 PPTPクライアントは、ネットワーク接続を持つほとんどすべてのデバイスに存在します。

上記の例から、PPTPがL2TPとほぼ同じ方法で構成されていることがわかります。

set vpn pptp remote-access authentication mode local set vpn pptp remote-access authentication local-users username <_> password <> set vpn pptp remote-access client-ip-pool start 10.0.10.31 set vpn pptp remote-access client-ip-pool stop 10.0.10.40 set vpn pptp remote-access dns-server server-1 188.93.17.19 set vpn pptp remote-access outside-address 95.213.170.75

最初のコマンドでは、ローカルユーザー認証モードを設定します。 RADIUSサーバーがある場合、RADIUS認証モードを選択できます。RADIUSサーバーを使用してユーザーアカウントを管理する方がはるかに便利です。

次に、ローカルユーザーを作成し、クライアントに発行されたDNSサーバーのIPアドレスとデータの範囲を指定します。 最後のコマンドは、サーバーが「リッスン」するインターフェースのアドレスを設定します。

設定を適用して保存します。

commit save

サーバーはクライアントを接続する準備ができています。

ローカルネットワークから外部へのトラフィックの通過を許可するためだけに残ります。 したがって、ローカルネットワークに接続されているサーバー、およびブランチからルーターに接続しているユーザーへのインターネットアクセスを提供します。

set nat source rule 1 outbound-interface 'eth0' set nat source rule 1 source address '10.0.10.0/24' set nat source rule 1 translation address masquerade

おわりに

これで準備は完了です。タスクの条件に従ってネットワークを構築しました。 サーバーの1つ(サンクトペテルブルクにある)はルーターとして機能し、他の3つのサーバーはローカルネットワークを介して接続されています。 ブランチルーターは、安全なVPN接続を介してローカルネットワークリソースにアクセスできます。

この短いレビューでは、小規模な企業ネットワークの構築の基本のみを説明しました。 次の出版物では、VyOSの機能について詳しく説明し、ファイアウォールルールをより柔軟に管理し、ポートを転送し、企業ネットワークでよく使用されるさまざまなプロトコルのトラフィックを許可し、次の問題についても検討します。

- GREトンネルの編成。

- L2TPv3プロトコルで動作します。

- QoS;

- ゾーンベースのファイアウォール。

- ネットワークインターフェイスのパフォーマンスを向上させます(パフォーマンスチューニング)。

- VRRP