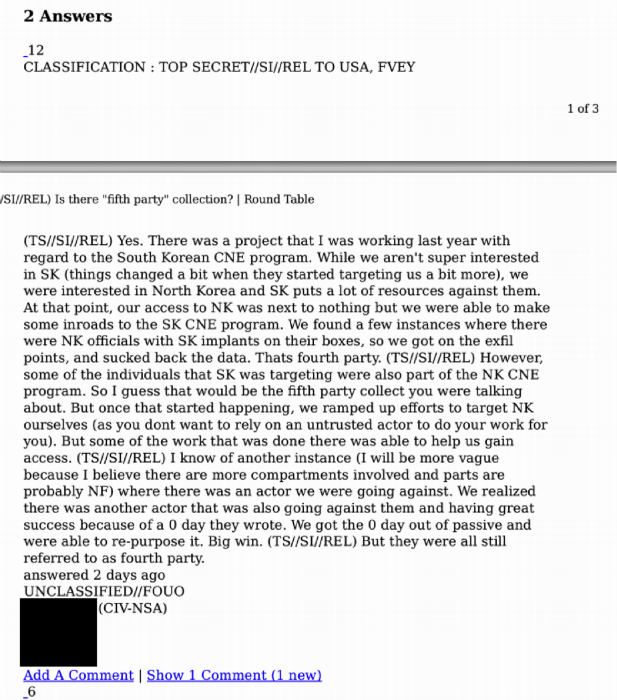

このバージョンは、特別サービスの情報源に加えて、Spiegel誌でEdward Snowdenが以前に発行したドキュメントでも確認されています 。 NSAの従業員は、北朝鮮のインターネットを世界の他の地域に接続する中国のネットワークに侵入し、マルウェアを地元のハッカーグループに拡散しました。

New York Timesによると、NSAの専門家は、企業のシステム管理者の1人のパスワードが盗まれたときにソニーに対する最初のフィッシング攻撃を観察しました。これが実装の出発点でした。

2011年にソニーはすでに大規模なハッキングを受け(2010年にはPHDays-Geohotの定期的な参加者を提訴し)、情報セキュリティ部門を再編成したのですが、これは役に立ちませんでした。 2014年9月から11月にかけて、韓国人はソニーの内部ネットワークインフラストラクチャを調査し、最も価値のある情報を持つサーバーを特定しました。 NSAは、これまでのところ物事が進むとは考えず、何もしませんでした。 結果は非常に深刻でした-バラク・オバマのスピーチ、北朝鮮に対する新しい制裁、反対側からの厳しい声明。

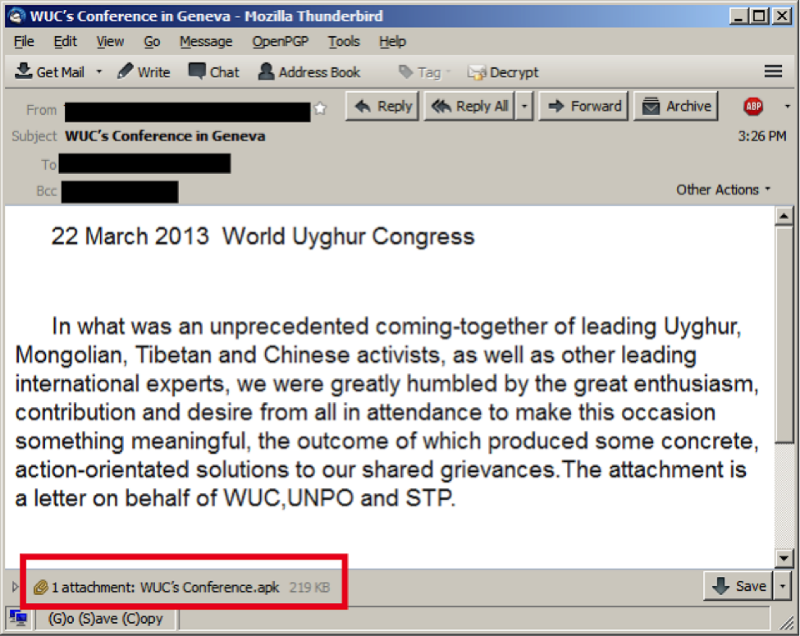

この点で、標的型フィッシングに関連する標的型攻撃の別のシリーズを思い出す価値があります。 彼らはチベットとウイグルの活動家に対して中国のintelligence報機関によって実行され、チベットの独立を支援する組織の資源を攻撃しました。 その結果、中国当局は、メールで受信した各ファイルをウイルス対策プログラムでチェックしましたが、個々の共謀者を特定することができました。 予防策は、Microsoft Officeのさまざまな脆弱性を悪用するエクスプロイト(Exploit.MSWord.CVE-2010-333、Exploit.Win32.CVE-2012-0158など)に感染することからそれらを保護しませんでした。

その後、場合によっては、コンピューターを密かに監視するように設計されたNetTravelerマルウェア(キーストロークの記録、ドキュメントのコピー、その他のアクション)が被害者のコンピューターにダウンロードされました。 興味深いことに、NetTraveler は 、オーストラリアからベラルーシまで、政府、石油会社、数十カ国の研究機関に対するスパイ活動にも使用されていました。

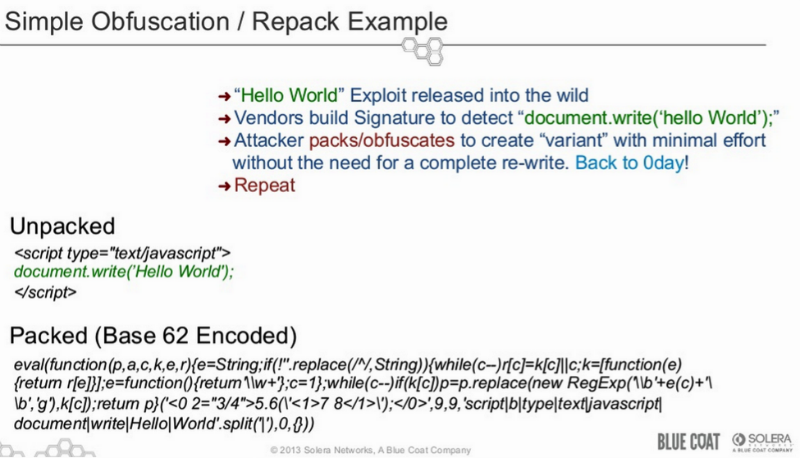

ブログでは、標的型攻撃との戦いにおける署名方法の非効率性について繰り返し語ってきました 。 その理由は、悪意のあるプログラムの検出可能性を低下させる簡単な方法があり、署名データベースは、増え続ける新しいマルウェアや修正されたマルウェアに対応するのが難しいためです。

チベット人権活動家は、電子メッセージに直接埋め込まれたウイルスをブロックするためにVirusTotalに手紙をアップロードしましたが、これは助けにならず、状況を複雑にしました:すべての通信はVirusTotalに保存され、しばらくしてから公開されました。

APTと標的ウイルスの流行のトピックは、無料のウェビナーで来週の木曜日にセルゲイゴーディチクとウラジミールクロポトフによって続けられます。 Positive Technologiesの専門家は、「Augeanの馬小屋クリーナー」、遡及分析の利点、および同社の新製品であるPT Multiscannerの観点から標的型攻撃について話します。

ウェビナーは、2015年1月22日14:00に開始されます( サイトでの登録)。